漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0109764

漏洞标题:买卖宝设计不当可重置任意用户密码

相关厂商:www.mmbao.com

漏洞作者: 千斤拨四两

提交时间:2015-04-23 10:04

修复时间:2015-04-28 10:06

公开时间:2015-04-28 10:06

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-23: 细节已通知厂商并且等待厂商处理中

2015-04-28: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

看来各种重置密码漏洞,心动的也想挖一下,真的很辛苦啊,给过了吧

详细说明:

先是自己申请一个买卖宝账户,用来测试,可是万万没想到的是,网站在设计方面是漏洞百出,那就一点一点从小问题来说吧!

0x1:在申请的用户里,用户若是修改账户账户密码或是绑定手机,邮箱,午休输入旧密码即可修改,所以在第一步的验证输入旧密码犹如虚设!

这里我都已经绑定好了,手机,邮箱,可以看到需要手机验证,但是直接输入第二步的URL,直接修改密码!

在刚开始需要绑定手机和邮箱时需要旧密码验证,方法同上,直接找到绑定地址即可,不在赘述!

0x2:网站存在一些尚未实现的功能,譬如说绑定了邮箱,邮箱收到修改密码的地址,却说失效,不能修改密码,这些是小问题,关键是可以通过忘记密码功能修改原来账户绑定的手机号,邮箱,从而重置任意用户密码!

我们就用admin来做测试吧!

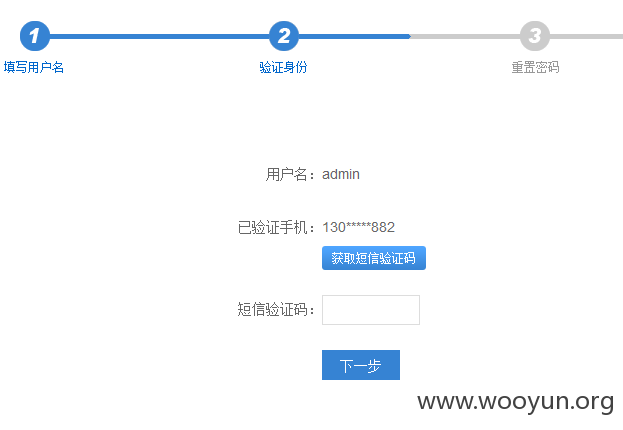

可以看到admin没有设置任何绑定方式,需要联系客服,但是我们这里可以绑定任意手机,邮箱,但是邮箱功能不能使用,就通过绑定手机,修改密码吧!

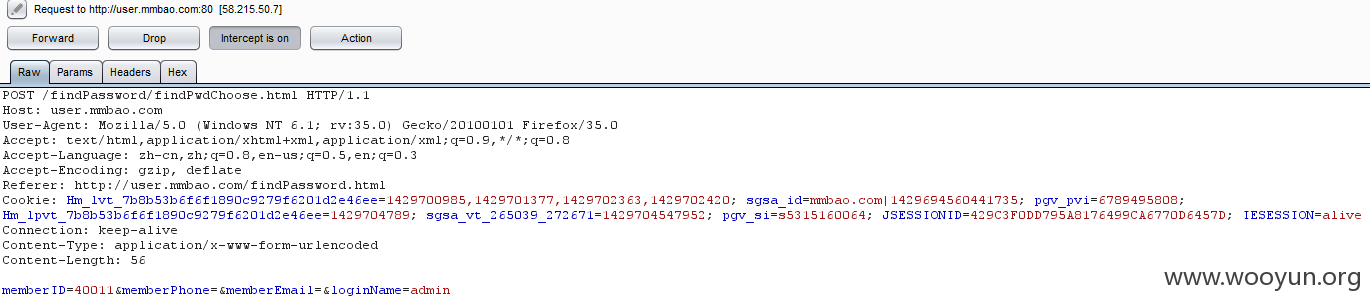

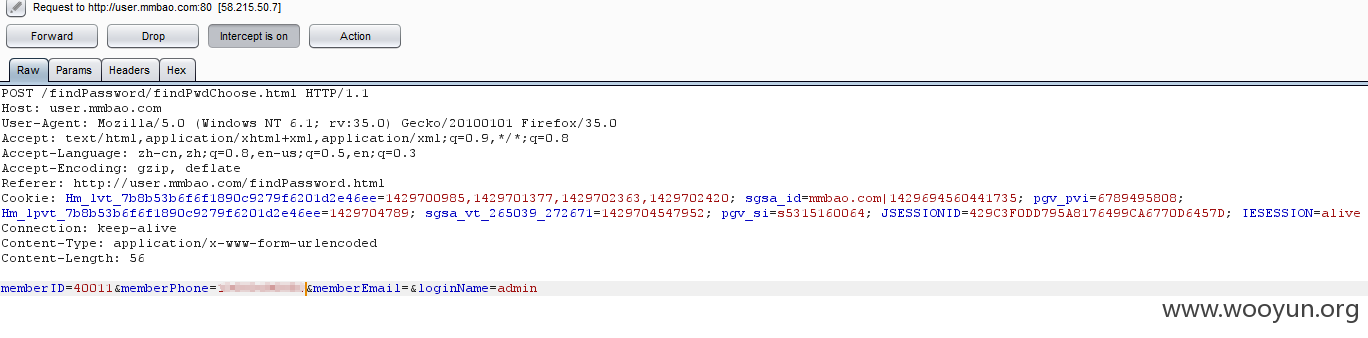

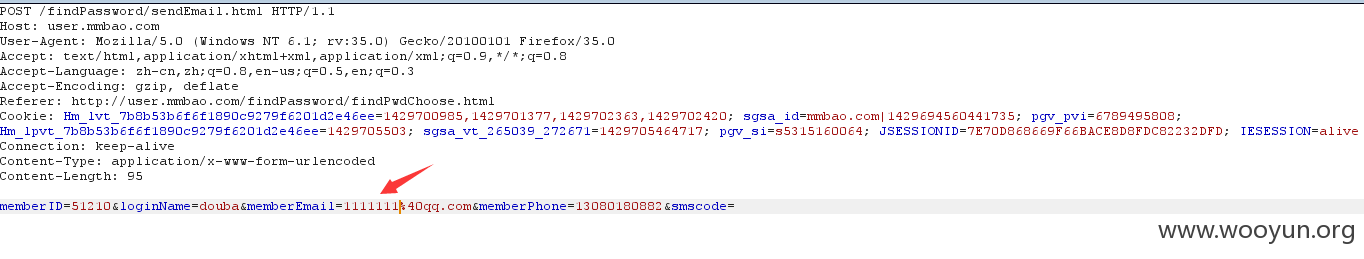

brupsuite截断,可以看到memberphone,memberemail值是空的,在memberphone添加要绑定的手机号,就我我自己的吧!

放行即可,就可以看到发送验证码的页面!

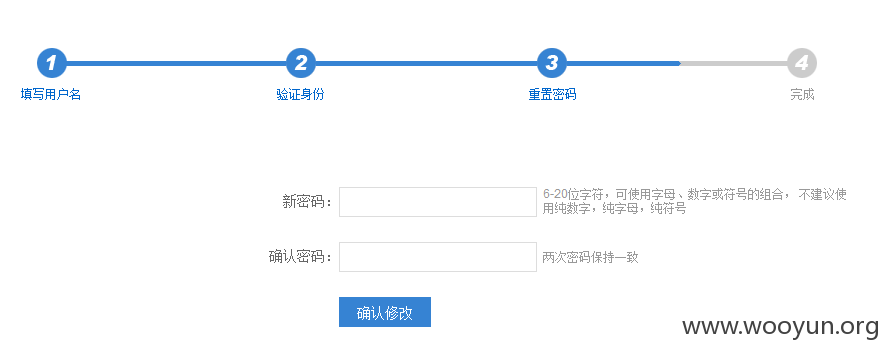

发送验证码,输入验证码之后就能到修改密码的页面!

密码修改成了:wooyun123

漏洞证明:

0x3:这里就是说到任意修改用户绑定的邮箱,手机号!用测试账户douba!

可以看到初始时设置的邮箱是3***[email protected],现在提交数据截断修改membermail的值!

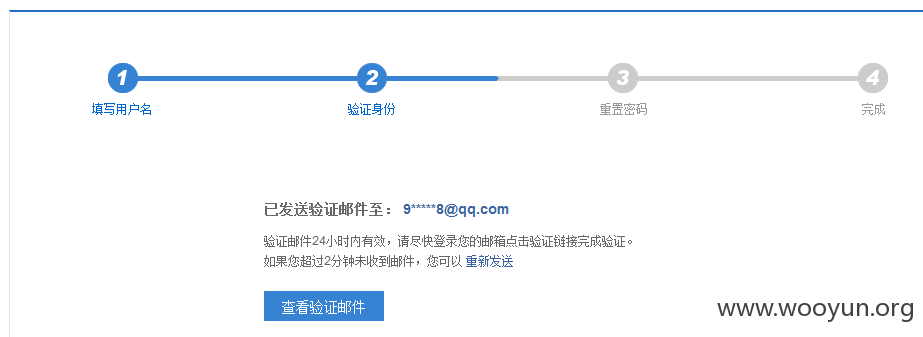

修改成了9*****[email protected],放行看下结果!

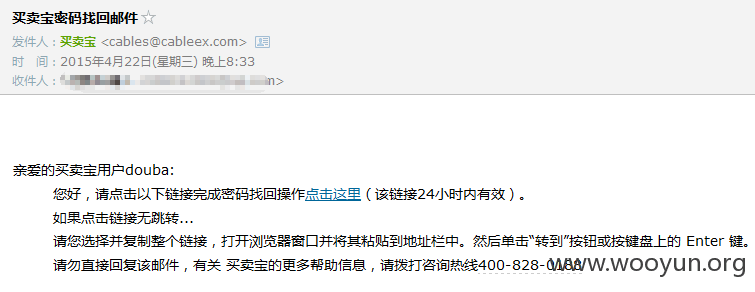

这个时候我修改的休想回收到一个链接,点击链接,就会绑定到新的邮箱上!

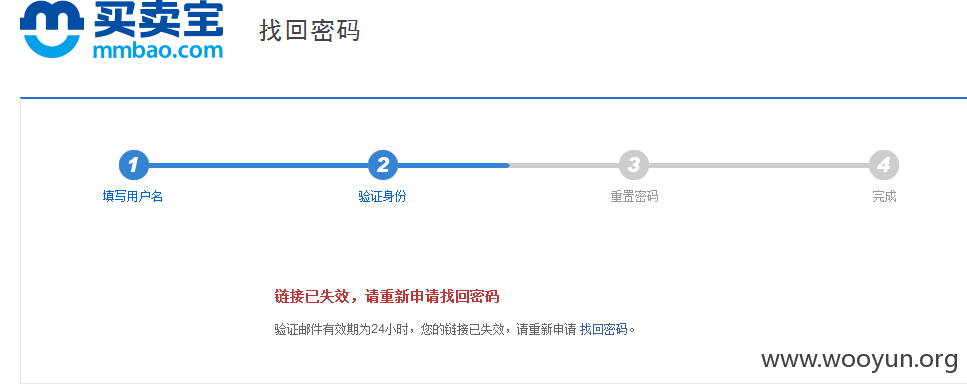

但点开链接并不会出现重置密码的页面而是链接失效!

现在我们重复上上面的过程看看绑定成功没!

OK,测试成功!

修复方案:

挖了那么久,过程写的也是蛮拼的,求给良心rank给过啊!

修补方案啊,重新构造修改密码框架吧!

版权声明:转载请注明来源 千斤拨四两@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-04-28 10:06

厂商回复:

漏洞Rank:15 (WooYun评价)

最新状态:

2015-05-12:远东买卖宝网络科技有限公司公司网站,非我司(无锡买卖宝信息技术有限公司)网站:mmb.cn