漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0127150

漏洞标题:快递安全之中通速递多个管理平台账户体系控制不严(涉及大量员工等内部数据)

相关厂商:中通速递

漏洞作者: harbour_bin

提交时间:2015-07-16 14:24

修复时间:2015-08-31 08:52

公开时间:2015-08-31 08:52

漏洞类型:敏感信息泄露

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-16: 细节已通知厂商并且等待厂商处理中

2015-07-17: 厂商已经确认,细节仅向厂商公开

2015-07-27: 细节向核心白帽子及相关领域专家公开

2015-08-06: 细节向普通白帽子公开

2015-08-16: 细节向实习白帽子公开

2015-08-31: 细节向公众公开

简要描述:

快递安全之中通速递多个管理平台账户体系控制不严(涉及大量员工等内部数据)

PS: 我又来了, 厂商不要小气啊:-)

详细说明:

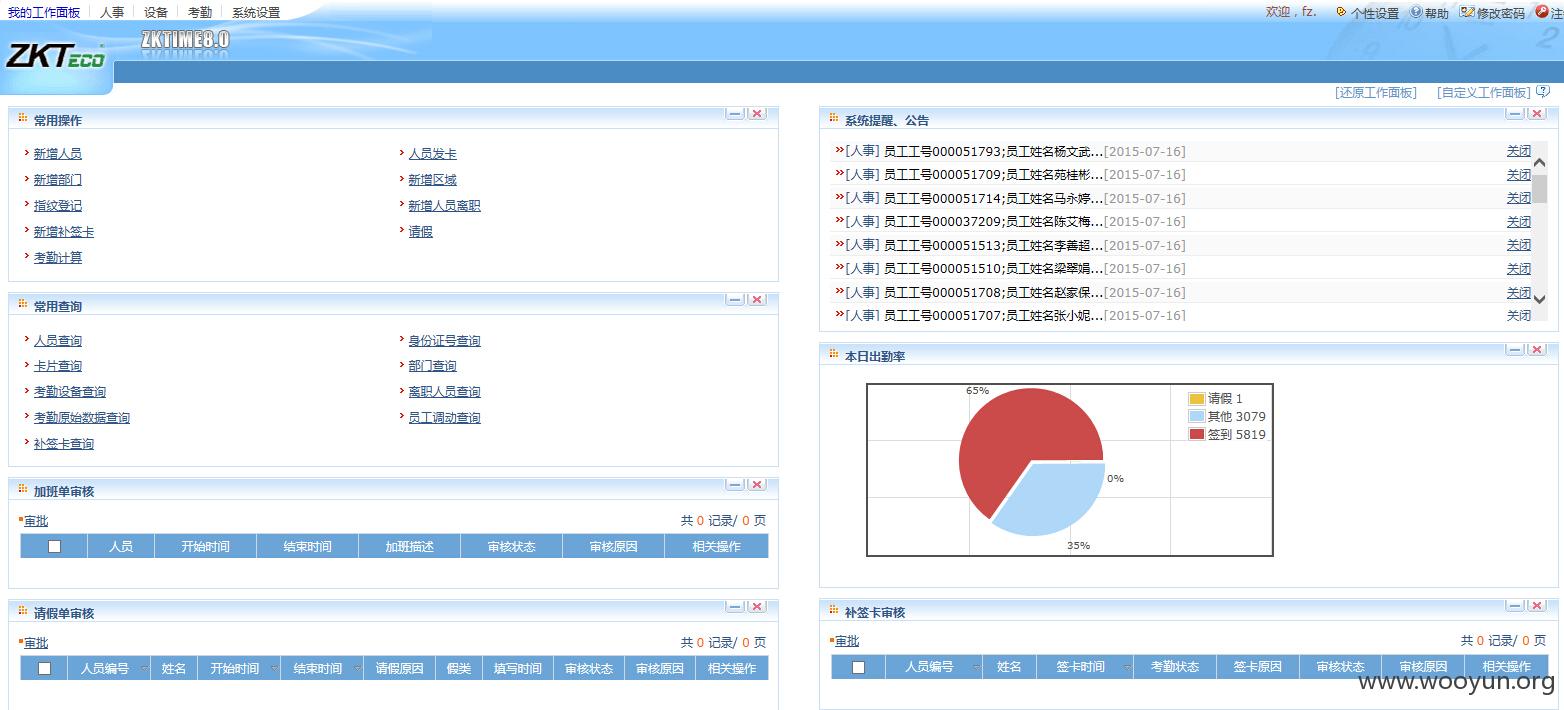

考勤管理系统

1、URL:http://122.225.108.2:8080/accounts/login/ 考勤管理系统

2、查看以前漏洞, 整理收集以下帐号(可以根据规则, 进行扩展的)

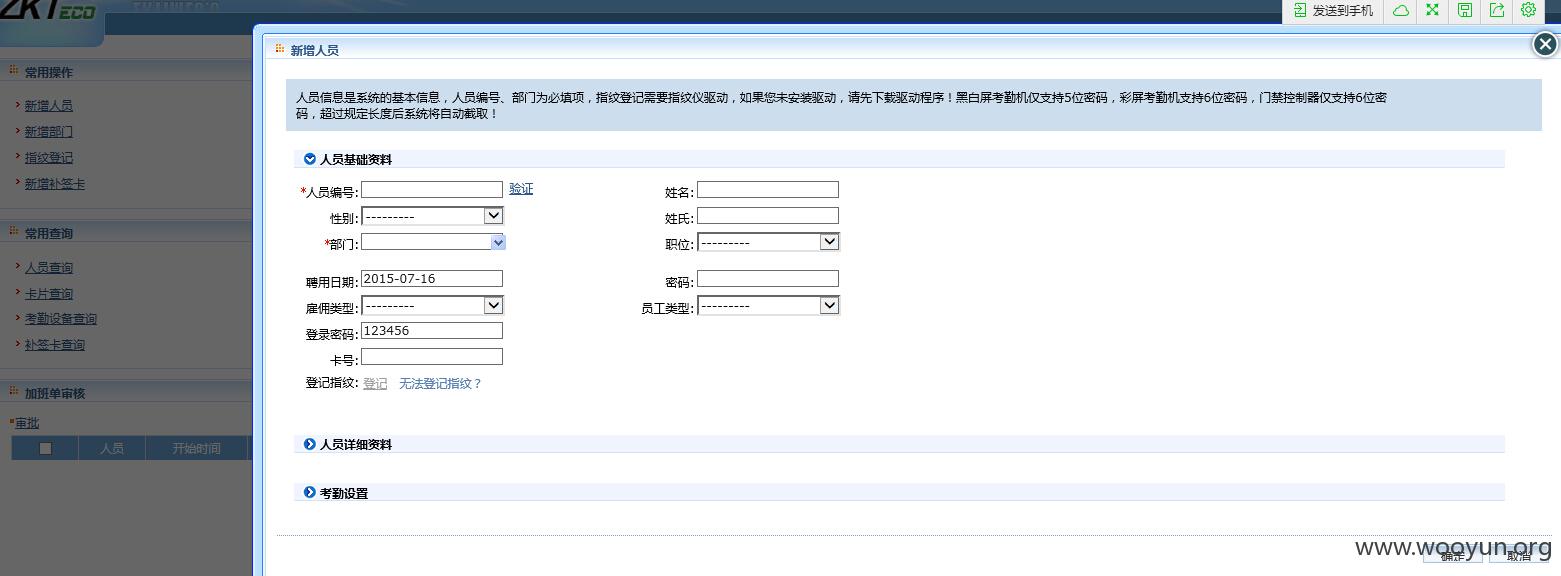

3、证明危害(以下用户除了查询权限,还拥有增、删、改权限)

帐号fz

8千多员工数据, 第一个是超级管理员, 每个员工都能查看密码, 然后可用员工编号和密码实现员工自助登录

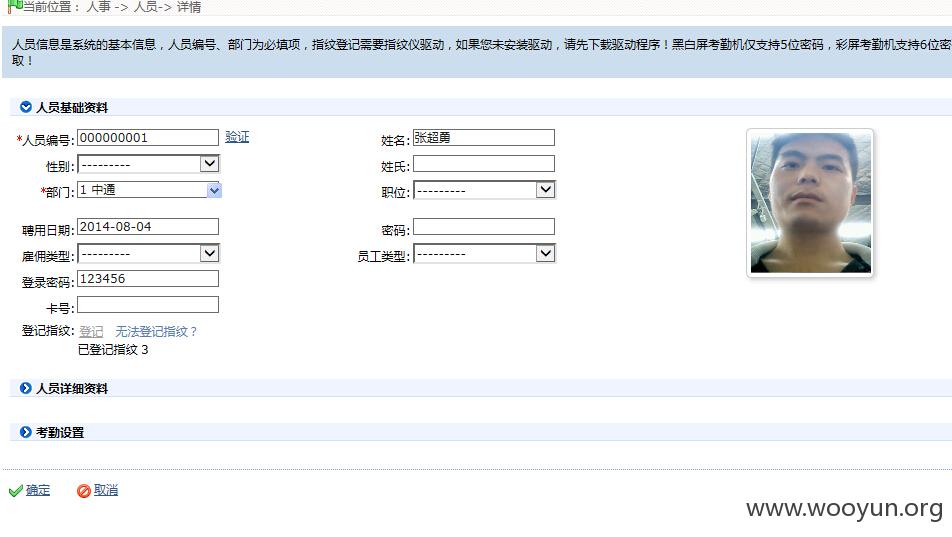

帐号00003216 王娜

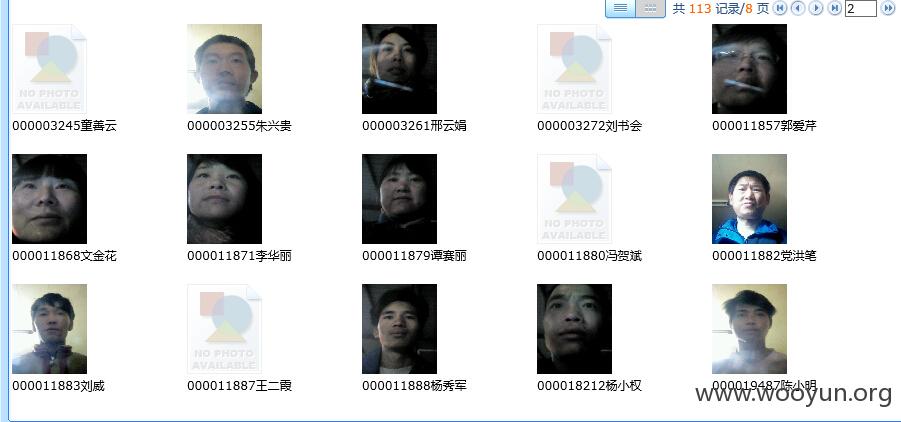

员工图片, 都是可以查询的

其他操作权限证明

帐号 00004329 黄宇斌

还有的帐号不再一一尝试, 上述已经可以证明了, 至少上万条员工数据泄漏, 弱密码问题还是要重视一下的.

中通快递全国车辆GPS管理平台账户体系弱密码

1、首先, 查看了昨天提交的漏洞, 发现已经修复, 但3个测试帐号中有一个还可以登录(细心啊),既然这样, 我简单深入一下吧

http://mail.zto.cn/index.php

邮箱名 [email protected]

新密码 6d9e4@7#6a04

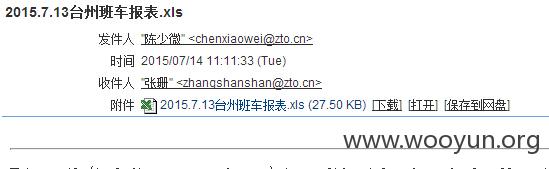

2、登录后, 查看发现有很多已发送的邮件, 发现有用班车信息(2000多条邮件)

3、下载其中一个, 为测试而已, 部分车次信息如下(系统中还有很多,如果危害不够,我可以补充)

4、http://1.xingruan.zto.cn/ 中通快递全国车辆GPS管理平台 用户名写车次就可以了, 密码123456

5、证明危害(测试了前5个,都可以的)

漏洞证明:

已证明!

PS:危害应该够了吧, 还可以补充的.

修复方案:

你们更专业!

版权声明:转载请注明来源 harbour_bin@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-07-17 08:50

厂商回复:

真是抱歉,确认的晚了,感谢白帽子的辛苦劳动~

最新状态:

暂无