漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0125419

漏洞标题:山东农业大学某系统后台万能密码登录及存储型XSS

相关厂商:CCERT教育网应急响应组

漏洞作者: Northphantom

提交时间:2015-07-10 21:54

修复时间:2015-07-15 21:56

公开时间:2015-07-15 21:56

漏洞类型:SQL注射漏洞

危害等级:中

自评Rank:10

漏洞状态:已交由第三方合作机构(CCERT教育网应急响应组)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-10: 细节已通知厂商并且等待厂商处理中

2015-07-15: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

某系统后台存在SQL注入漏洞,可以使用万能密码直接登录,登录后可以使用存储型xss

详细说明:

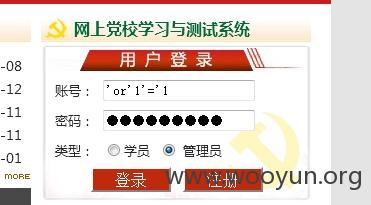

存在漏洞的系统地址:http://zzb.sdau.edu.cn/wsdx/ 网上党校系统,用户登录框,可以直接使用万能密码进行登录,用户名密码均使用 'or'1'='1 即可登录,选择学员、管理员均可登录。

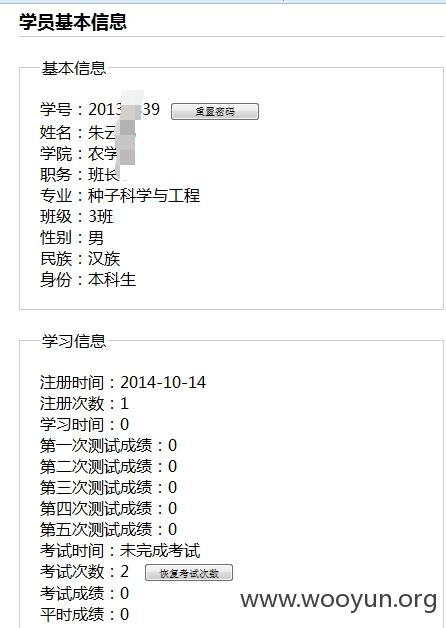

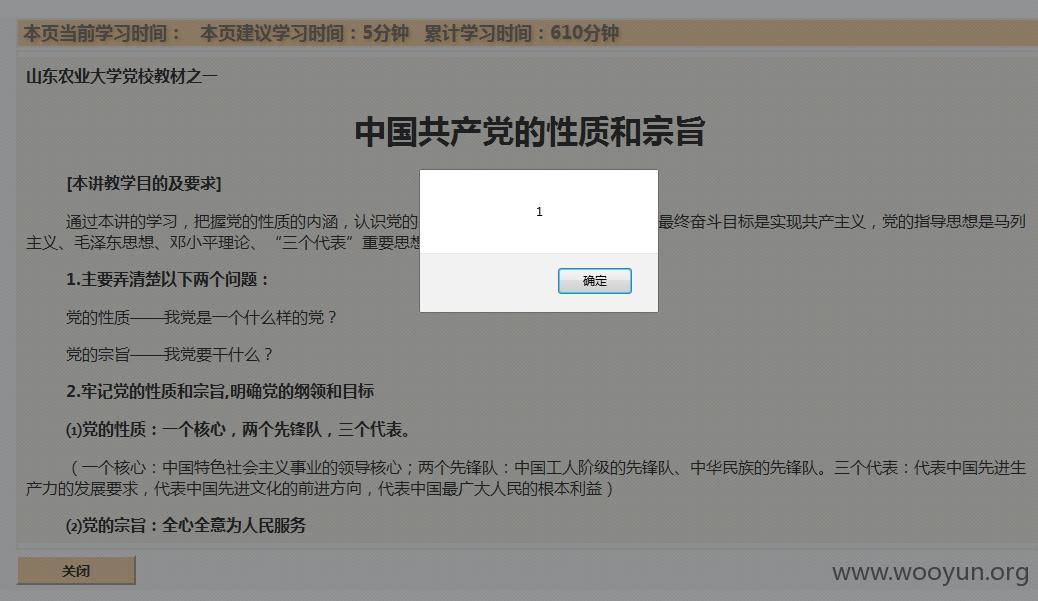

系统使用管理员登陆后可以查看系统中大量的学生数据,同时可以对知识点和考题进行管理,此处由于可以直接编写html源码,存在存储型xss,由于大量学生均需使用该系统,故安全隐患较大。

漏洞证明:

修复方案:

过滤,参数化sql查询

版权声明:转载请注明来源 Northphantom@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-07-15 21:56

厂商回复:

最新状态:

暂无