漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-041034

漏洞标题:乐视网分站备份文件被下载导致其公司员工被人肉

相关厂商:乐视网

漏洞作者: sql

提交时间:2013-10-26 01:32

修复时间:2013-12-10 01:33

公开时间:2013-12-10 01:33

漏洞类型:敏感信息泄露

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-10-26: 细节已通知厂商并且等待厂商处理中

2013-10-26: 厂商已经确认,细节仅向厂商公开

2013-11-05: 细节向核心白帽子及相关领域专家公开

2013-11-15: 细节向普通白帽子公开

2013-11-25: 细节向实习白帽子公开

2013-12-10: 细节向公众公开

简要描述:

乐视网分站备份文件被下载导致其公司员工被人肉

详细说明:

乐视网分站发现一个备份文件的包包。

地址是:

http://material.letv.com/material.tar.gz

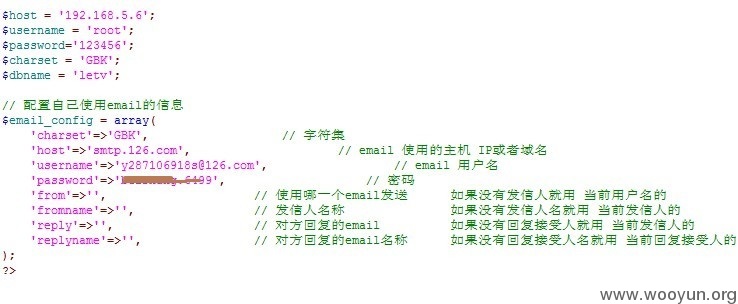

下载后发现里面有内网数据库连接信息:

$host = '192.168.5.6';

$username = 'root';

$password='123456';

$charset = 'GBK';

$dbname = 'letv';

想找个phpmyadmin没找到。

但是发现下载的文件里有一个有趣的东西。

反正闲着无聊 就继续下去了。

下载的material.tar.gz 里面有个config.php,含有乐视网php工程师的email邮箱与密码。

于是我放下审计那个下载的php源代码的事情,邪恶了一把,进了乐视攻城狮的邮箱。

谁知道里面真的很有趣哦。

我发现email绑定了他的微博 百度 网盘等等,想进这些地方参观应该很容易了,不过我不是一个喜欢窥探别人隐私的人,所以就没进去。

引起我兴趣的是 这位攻城狮 最近在找工作的事。

他好像一直在面试。

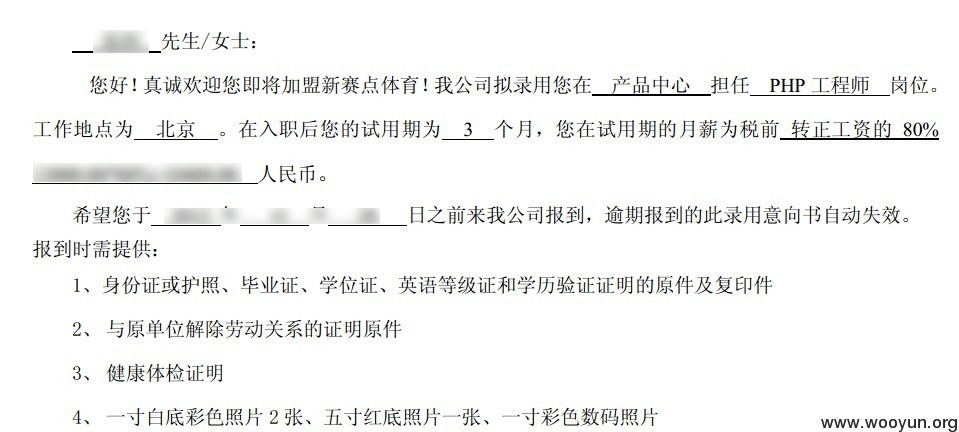

后来我看到了他的录用通知书,如下图

13000大洋,真的好厉害呀,甚至比58同城的王鑫大牛高出那么多,哥顿时凌乱了。王鑫可是上过电视的 ,我所知道的上过电视的大牛只有两个大黑客,一个是我的偶像小顿哥,另一个就是王鑫啦。

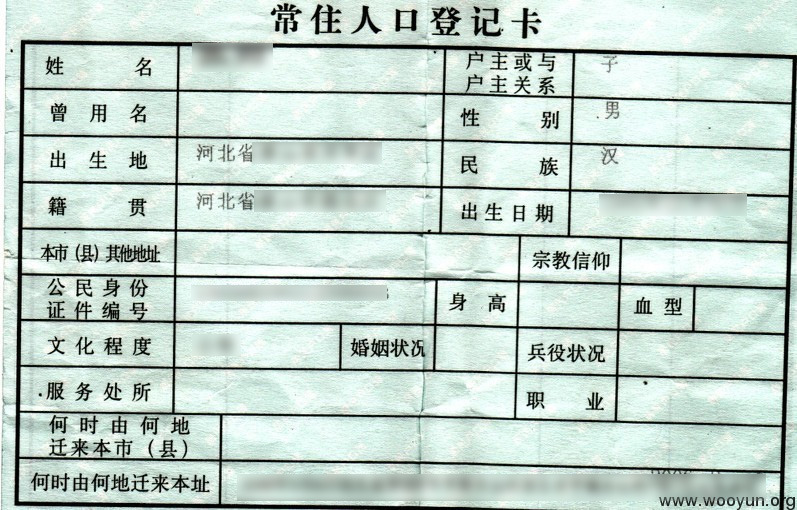

我以为这位 攻城狮 肯定是有好多工作经验的科班出身的,谁知道看到后面的这个图,哥真想立马辞掉工地搬砖的工作,马上去报名个PHP学习班。

看到没有,乐视网的这位攻城狮 竟然是92年出生的 小学毕业生,瞬间秒杀乌云的名人 VIP 小学生啊。

算了,哥不想多说了,赶紧去报名学PHP开发去了。

本来想下载到乐视网的备份文件包,审计一下漏洞 拿个webshell呢,谁知道后来跑偏了,也没心情审计了。

不过乐视网这个漏洞 看起来没啥影响,但还是泄露了一些源代码,泄露了公司攻城狮的个人信息。

要是猪猪侠大牛知道这个洞,肯定 各种审计,各种大数据,各种社工,之类 就把乐视网日下来了。

漏洞证明:

如上所述。

修复方案:

删除备份文件

版权声明:转载请注明来源 sql@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2013-10-26 22:59

厂商回复:

你列害,这都能挖到,不过我搜索了一下,该人员已经不再我们系统里面了,估计就是按照你说的已经跳槽啦。看来还是我们工资低啊。。对方发展好啊。

另外,下次这类个人信息还是建议删除,虽然人员离职,但是这么放到网上公开后还是不太好。每个人都有隐私,这方面还是要互相体谅一下。

最新状态:

暂无