漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0123164

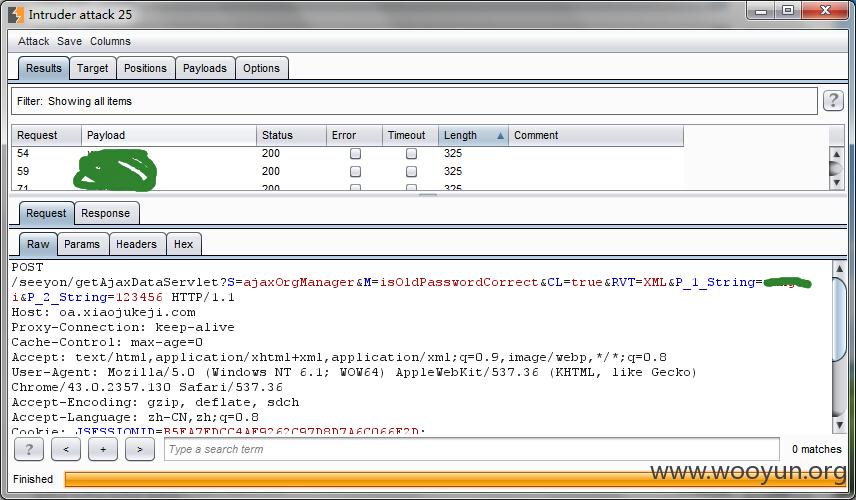

漏洞标题:滴滴打车OA系统可被爆破获取内部信息

相关厂商:小桔科技

漏洞作者: x7iao

提交时间:2015-06-28 09:07

修复时间:2015-08-13 14:32

公开时间:2015-08-13 14:32

漏洞类型:基础设施弱口令

危害等级:高

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-28: 细节已通知厂商并且等待厂商处理中

2015-06-29: 厂商已经确认,细节仅向厂商公开

2015-07-09: 细节向核心白帽子及相关领域专家公开

2015-07-19: 细节向普通白帽子公开

2015-07-29: 细节向实习白帽子公开

2015-08-13: 细节向公众公开

简要描述:

无验证码,随意爆破。

详细说明:

漏洞证明:

修复方案:

你懂的

版权声明:转载请注明来源 x7iao@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:5

确认时间:2015-06-29 14:32

厂商回复:

谢谢白帽子提交,这个漏洞安全团队已知,但由于是外部采购的OA系统,修复面临一些商务阻力,通过白帽子这次的提交,我们会尽力彻底解决问题。

最新状态:

暂无

![~R]N%PR9Q6HI$_8QTF[T]79.png](http://wimg.zone.ci/upload/201506/27232302a7d74ae1626feb47aabfb5ae34f5627d.png)