漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0155420

漏洞标题:滴滴打车内网漫游(登录任意司机&乘客账号、查看所有订单、大量内部系统、所有源代码)

相关厂商:小桔科技

漏洞作者: 鸟云厂商

提交时间:2015-11-24 03:49

修复时间:2016-01-11 15:32

公开时间:2016-01-11 15:32

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-24: 细节已通知厂商并且等待厂商处理中

2015-11-26: 厂商已经确认,细节仅向厂商公开

2015-12-06: 细节向核心白帽子及相关领域专家公开

2015-12-16: 细节向普通白帽子公开

2015-12-26: 细节向实习白帽子公开

2016-01-11: 细节向公众公开

简要描述:

本次测试未下载或保留任何敏感数据;

漏洞详情涉及的较敏感截图和文字均已打码;

为了避免对用户造成影响,使用了Wooyun某位小伙伴的账户做演示。

详细说明:

在github搜集到的信息

https://github.com/tchqiq/MailReporting/blob/a38a24aa66c297d3cb90adf94cfac5908715a046/mail_test.py

进入内网是一段曲折的过程,滴滴vpn需要先经过统一认证中心(以下简称UAC)登录,而统一认证中心登录需要密码,就算有了密码还需要短信验证码

#1 进入邮箱,修改UAC密码

这部很简单,在UAC首页请求重置密码,到邮箱接收邮件,重置完成。

#2 短信验证码

短信验证码是发送到原有的绑定手机上,6位数字,并且有尝试次数限制,走不了爆破的路了。我们用人工

在UAC的帮助文档里可知,给某同事发邮件可以修改绑定的手机号

于是我们来一遍

原手机号不难找,在邮箱的个人信息页面就有。

成功改了绑定的手机号

#3 登录UAC

登录UAC之后有一个系统叫做出租车客服系统(MIS)

http://mis.diditaxi.com.cn/kefu/index.php/order/index/index

通过这个系统我们可以追踪到很多信息

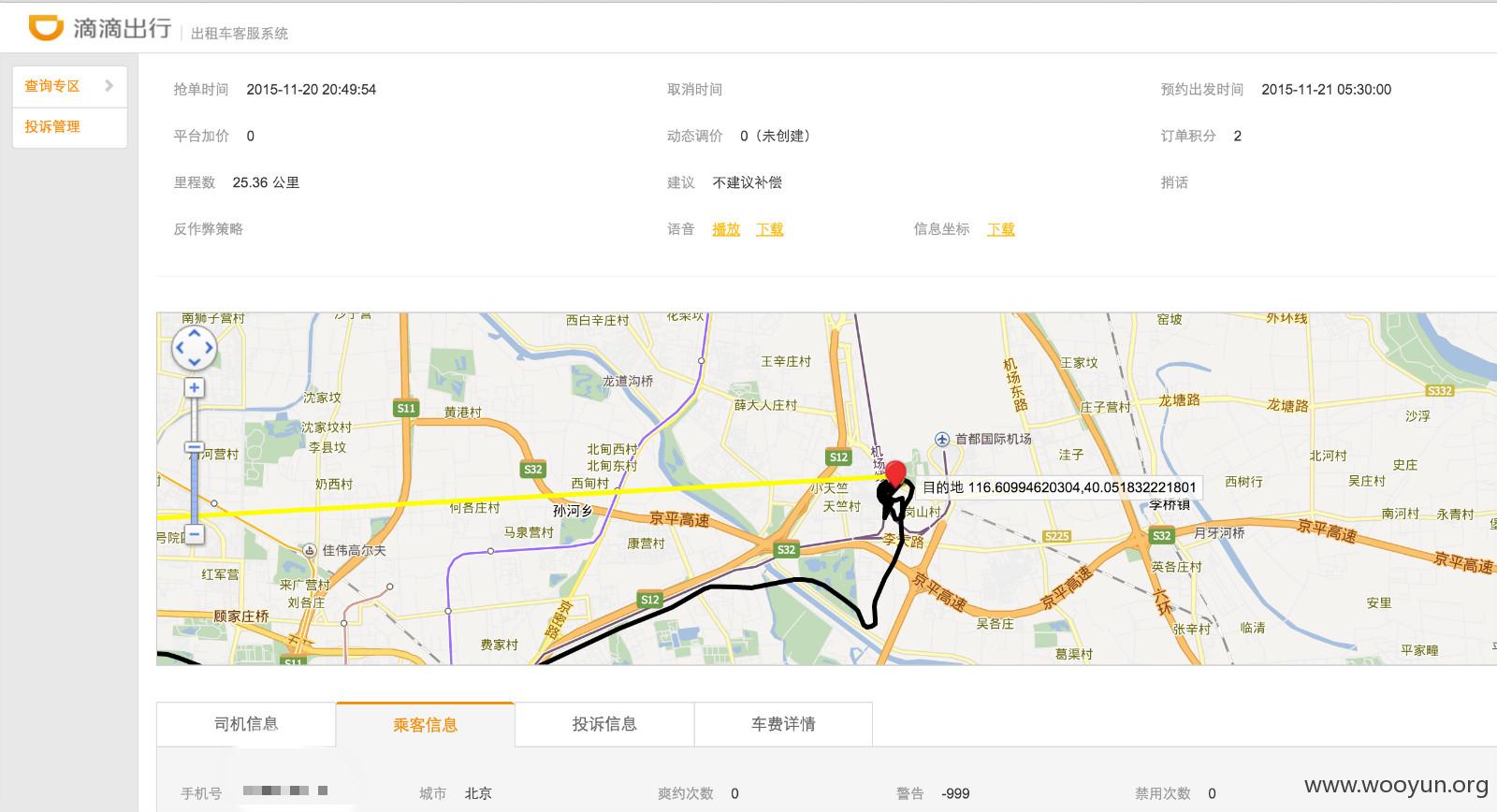

首先从单个订单信息开始泄漏,包括该单时间、乘客、司机、车费甚至行车轨迹

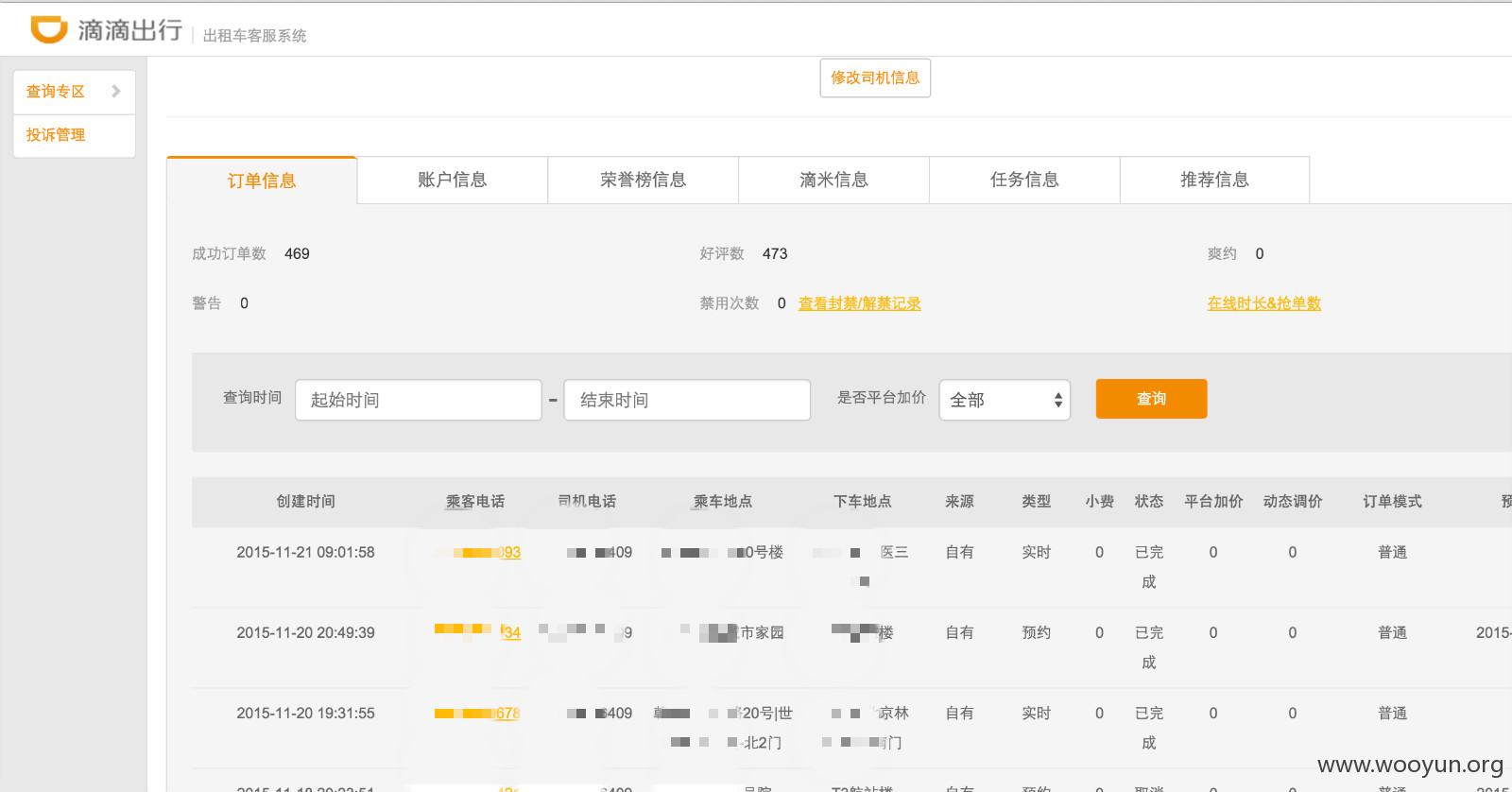

然后可以扩展到司机信息,可以查看某司机历史订单

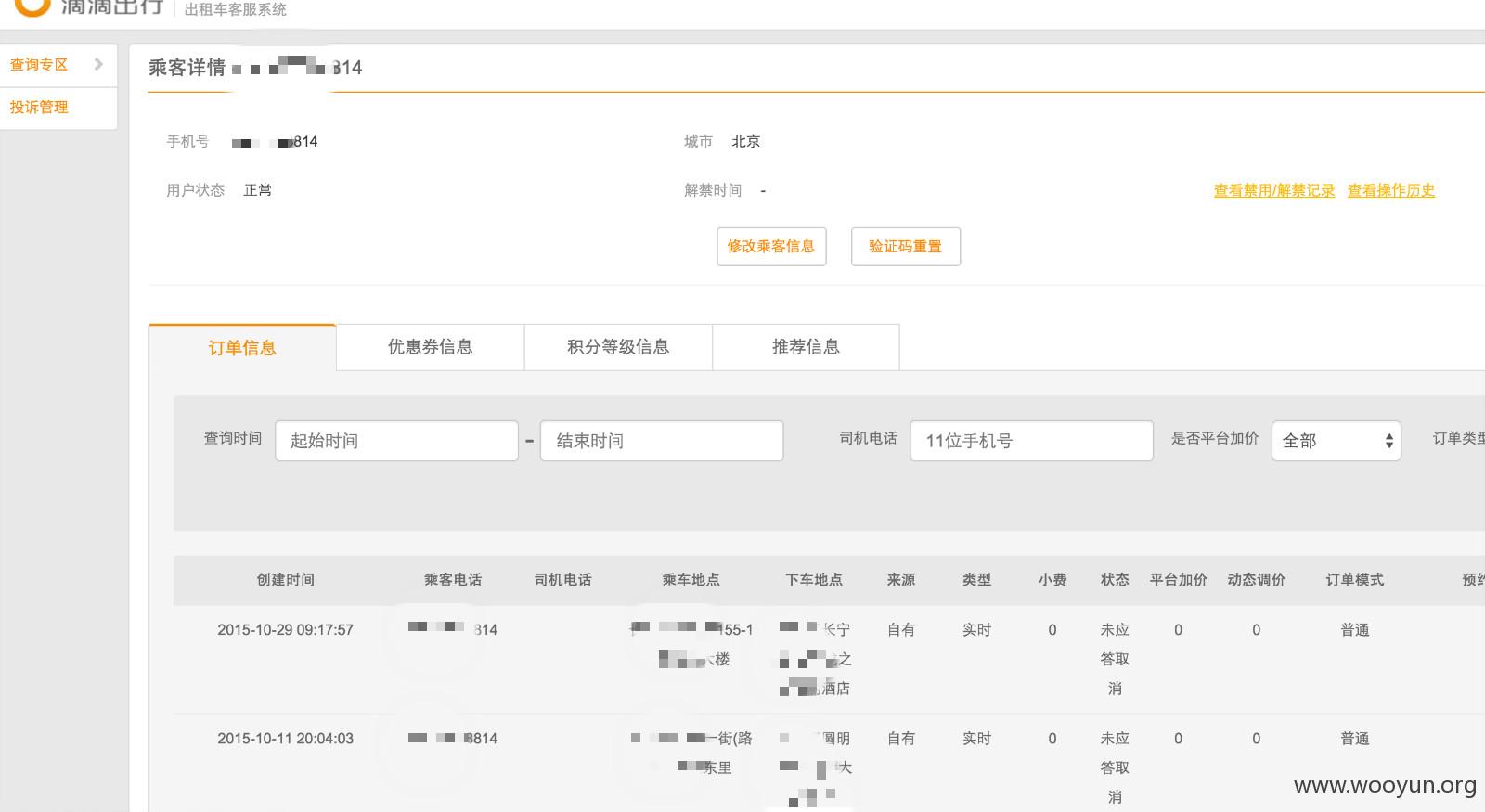

乘客信息,该乘客的所有历史订单详情以及可以任意登陆这个账号

用过滴滴都知道,登录时凭短信验证码就可以

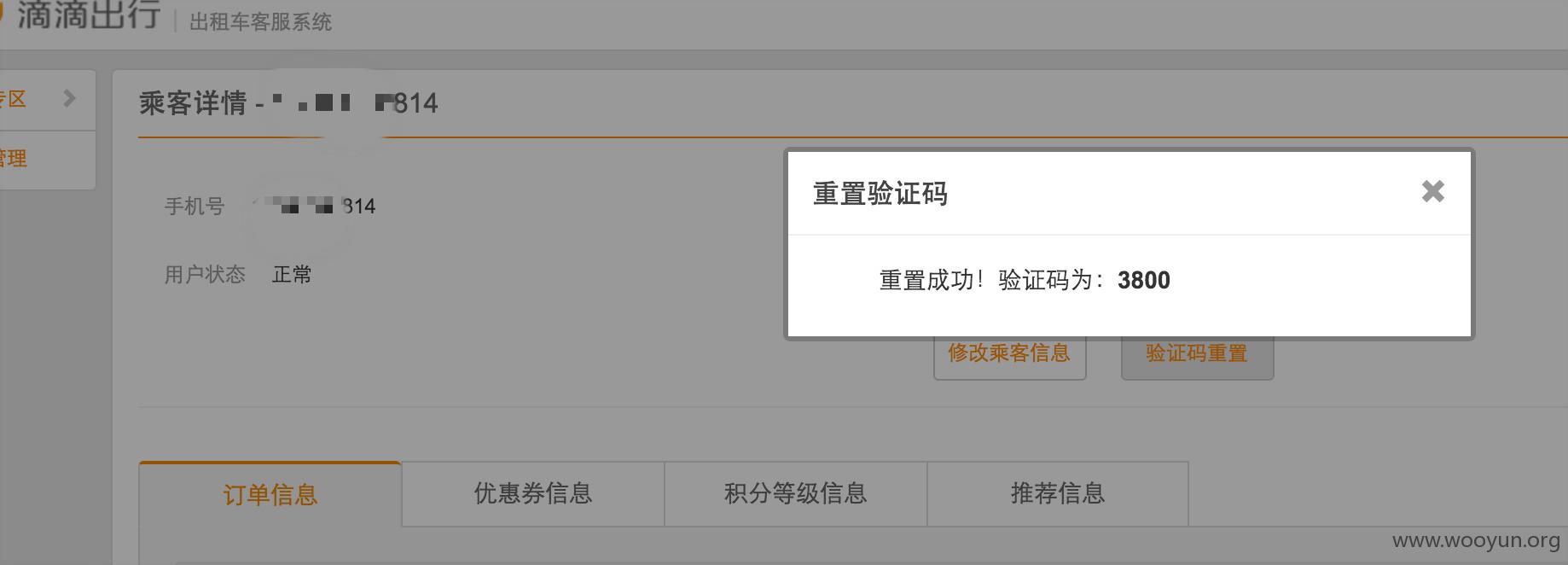

这里可以重置任意用户的验证码

而用户其实是无感知的,没有异地登录提醒、没有验证码、短信提醒(静默重置验证码)

登录之后对用户账户有所有权限,这里也就绕过了当前UAC账号只能查看出租车订单的限制,可以查看专车、快车订单。

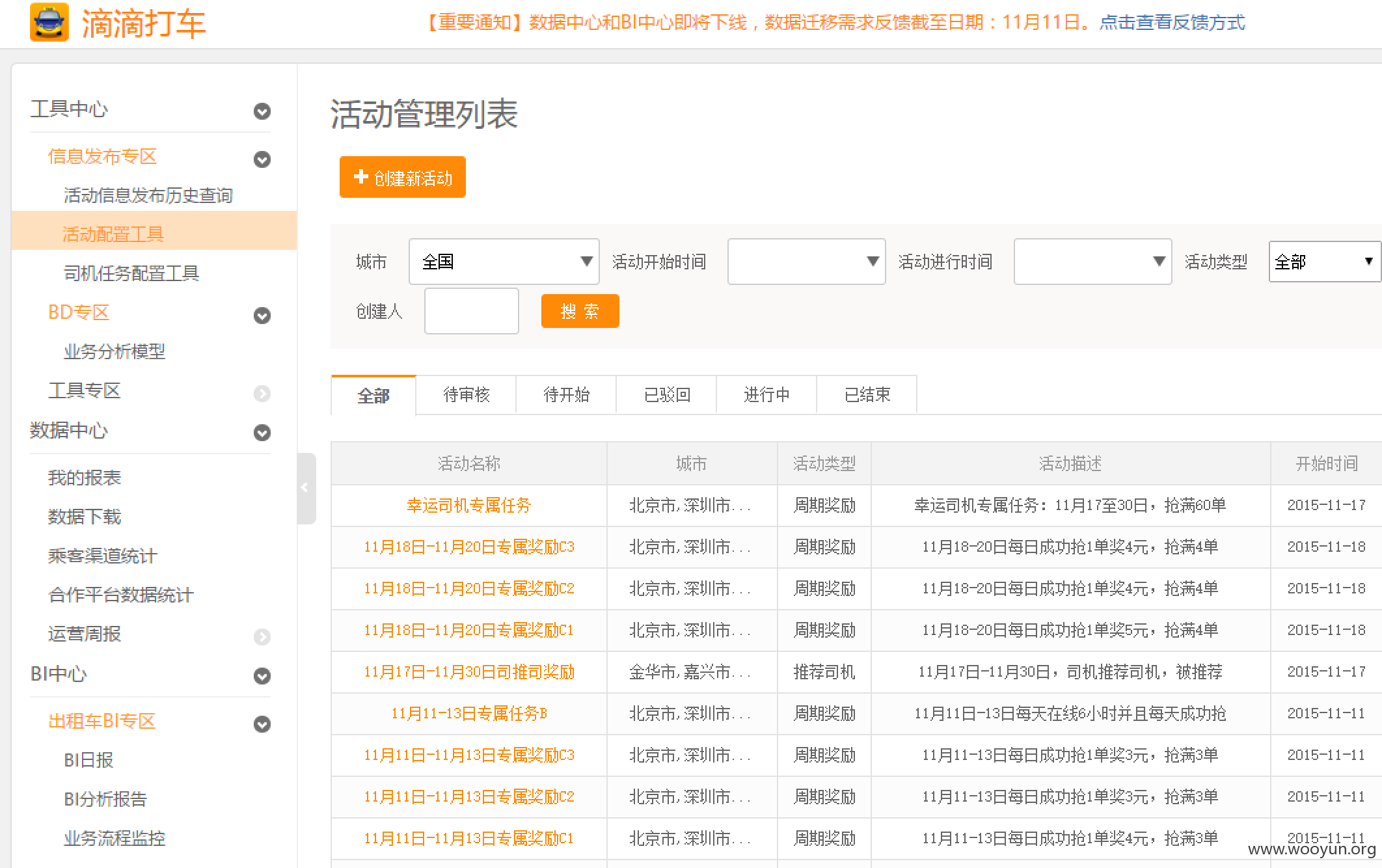

数据中心,可以配置活动、发布司机任务、分析业务数据模型,查看运营报表、实时业务监控。不贴出过多信息

========================================================

在本次渗透过程中,发现了滴滴的三个vpn

1、ArrayVPN,这里需要绑定HardwareID,否则就算账号密码正确也无法登陆。安全性较高

2、SangforVPN,可以正常登录,但是接触不到内网的太多东西(也有可能根本不接真实内网)

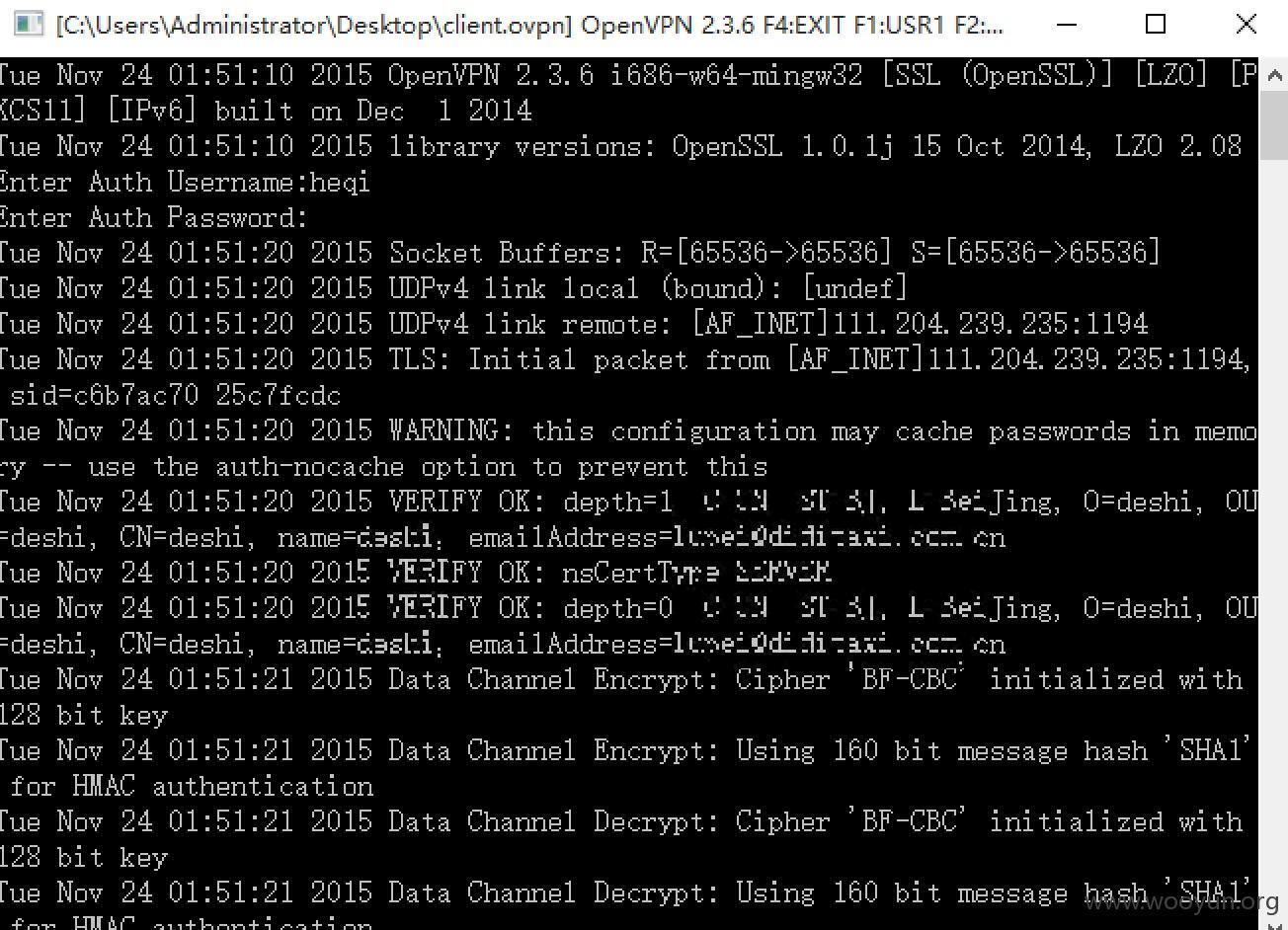

3、OpenVPN,下载了client.ovpn后就可以使用,账号密码同UAC账户

这里为了方便进一步的探测,我们转到Windows环境

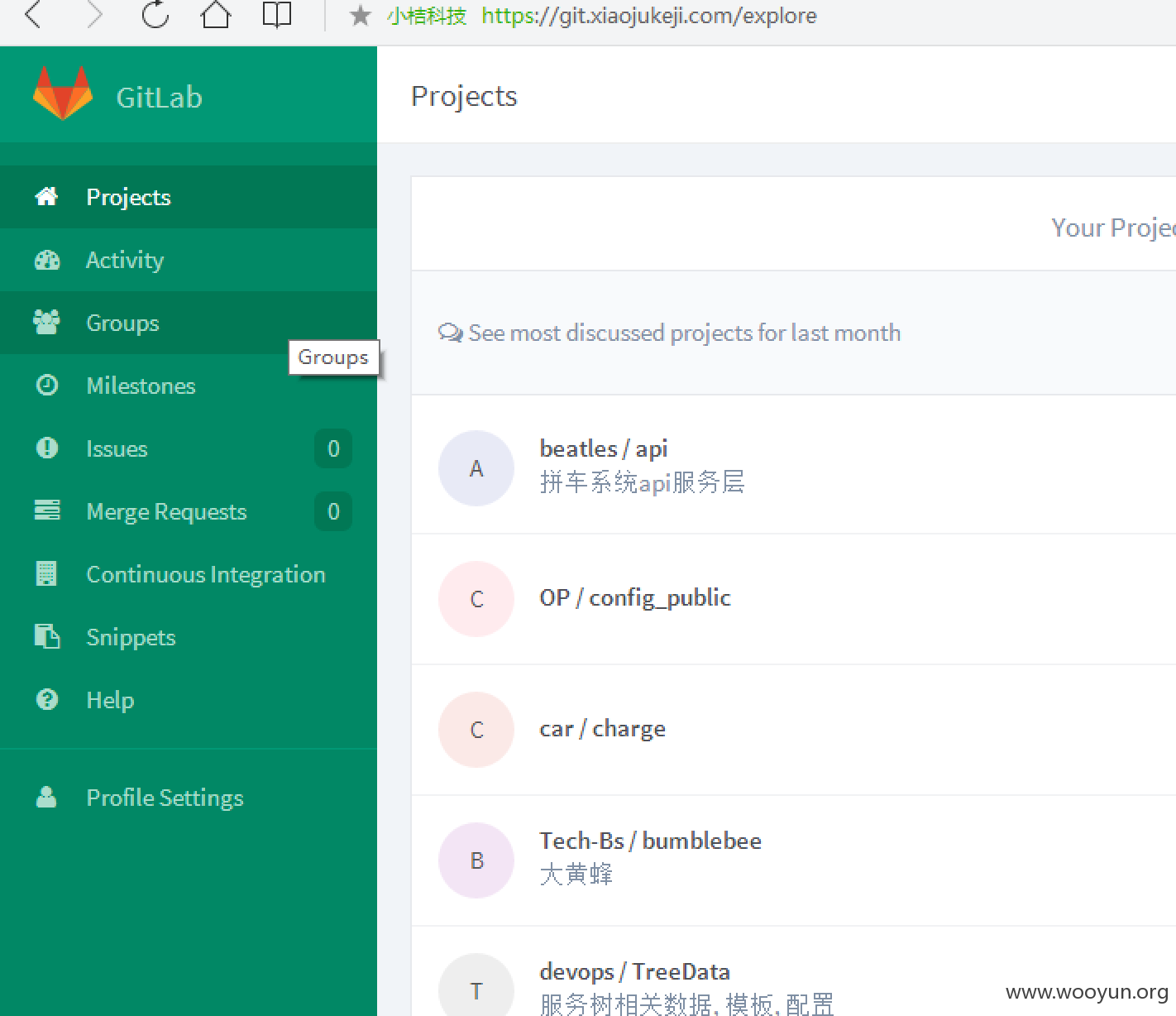

gitlab,不少代码,敏感度大家知道的,不翻了,也不放截图。

wiki,同样是敏感信息聚集地

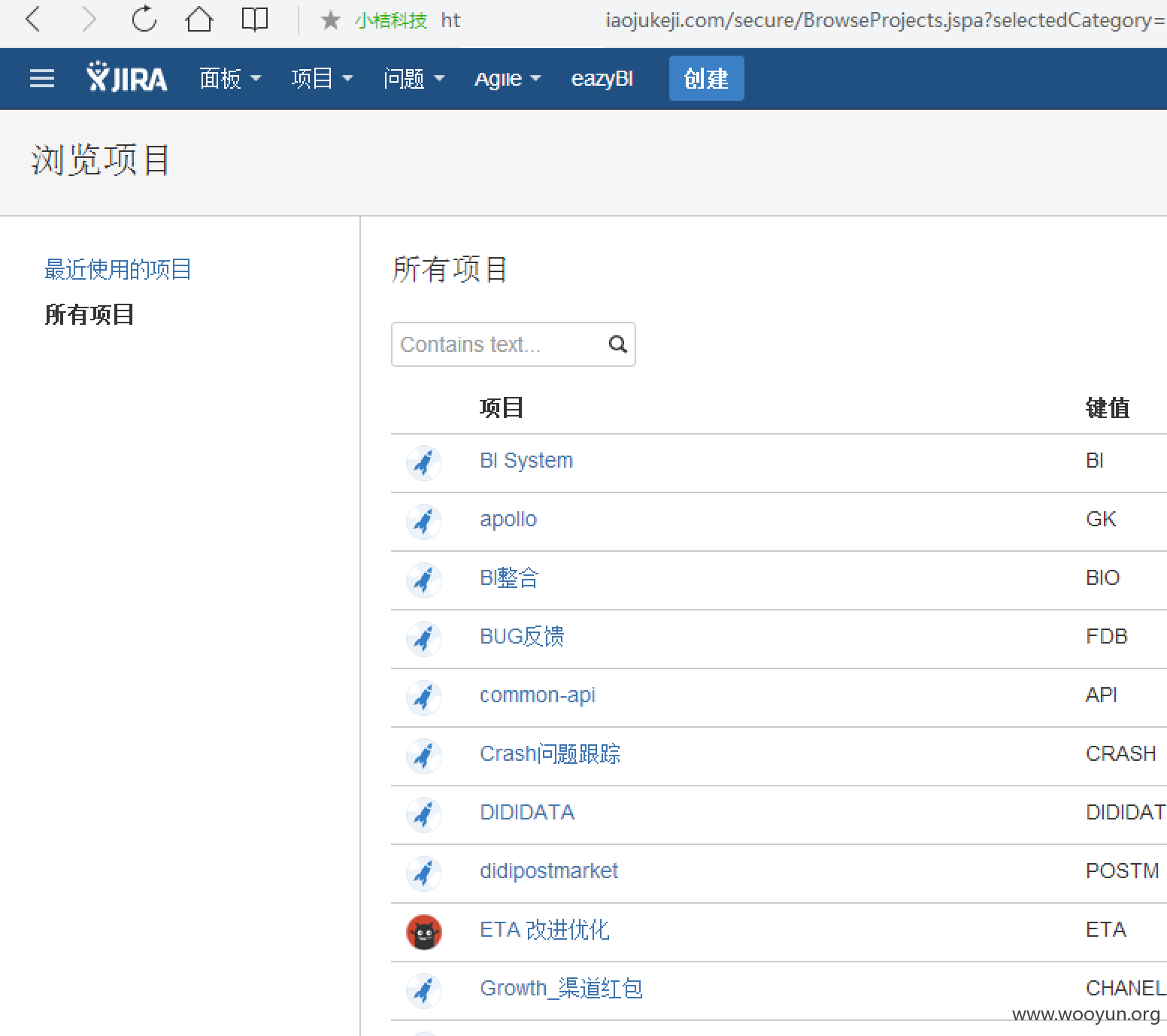

wiki和jira是互通的

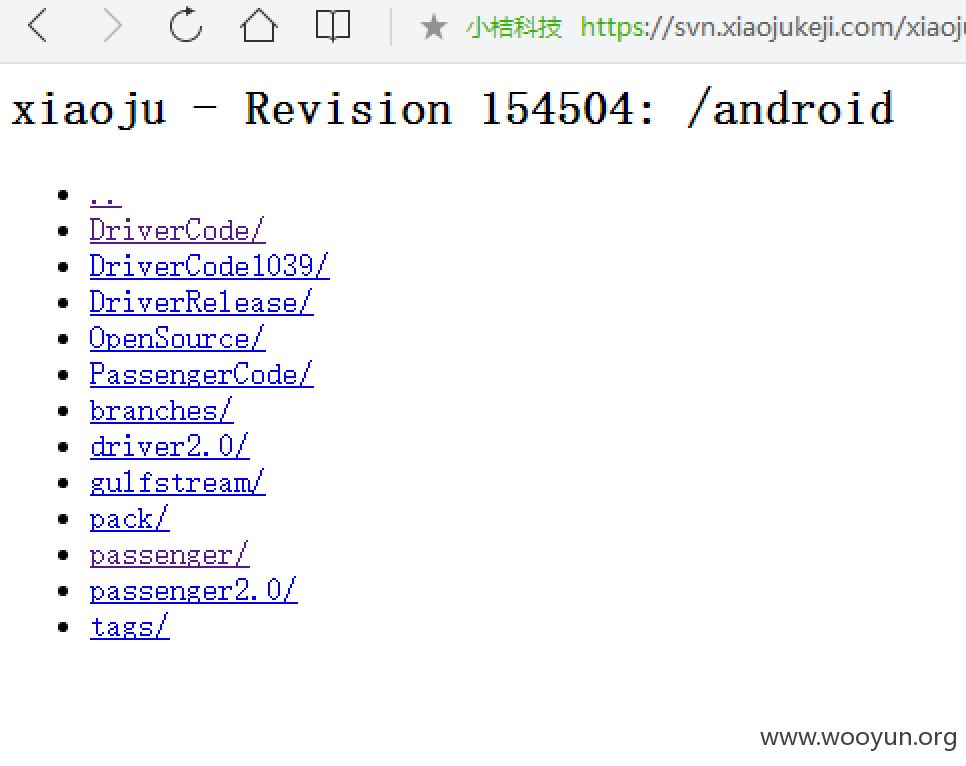

滴滴SVN,没看错的话是所有代码(移动端和Web端)

内部安全平台

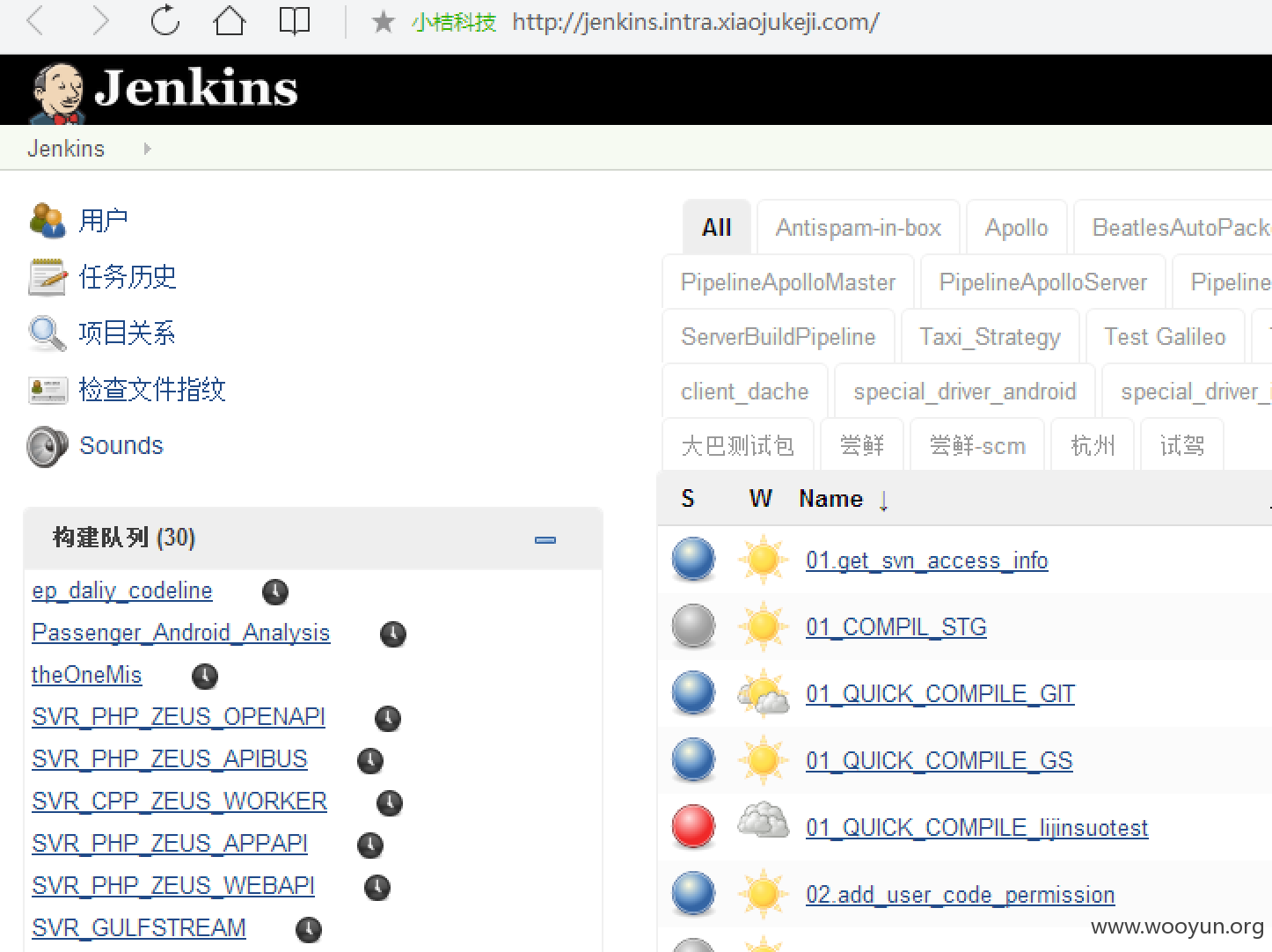

jenkins

漏洞证明:

修复方案:

版权声明:转载请注明来源 鸟云厂商@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-11-26 22:00

厂商回复:

谢谢白帽子的报告,问题在处理中,感谢大家对滴滴的关注。

最新状态:

暂无