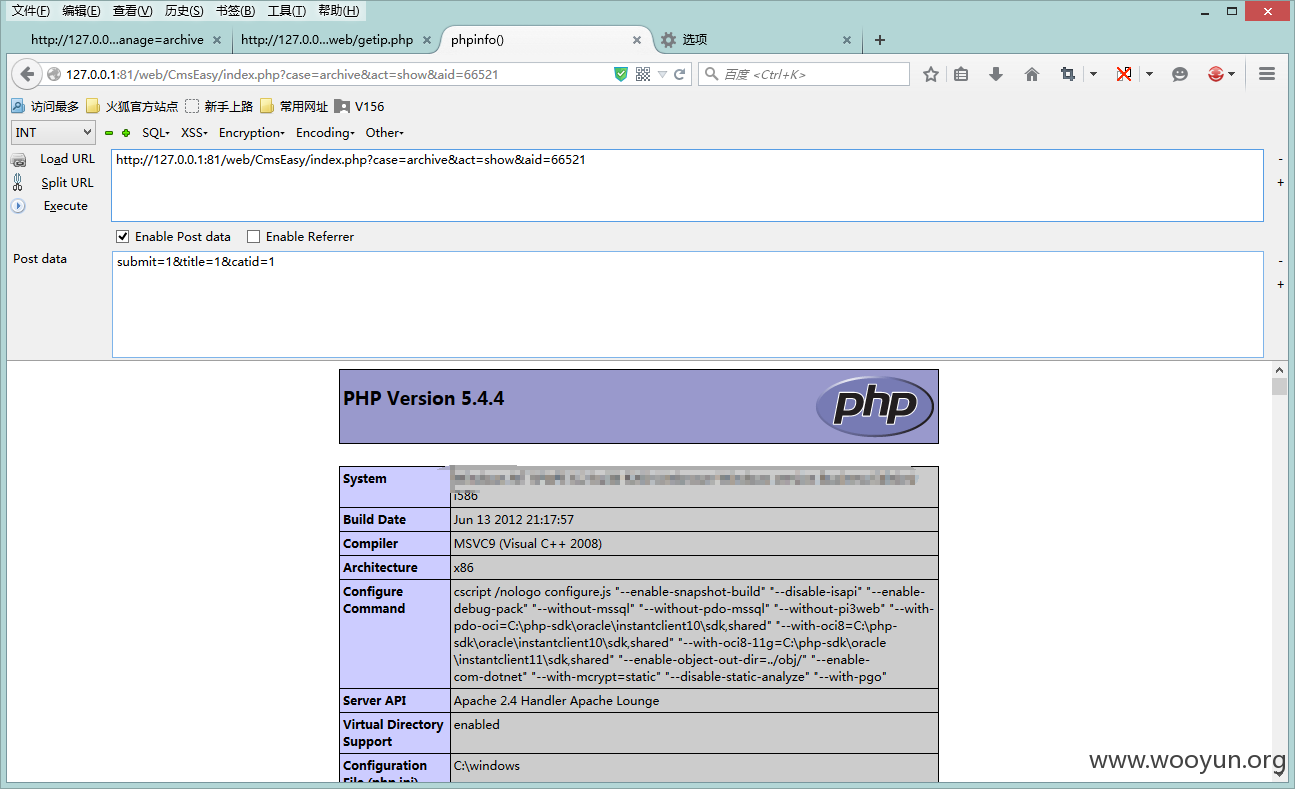

利用条件:文章必须通过后台审核(必须列表审核),有点鸡肋了。

CmsEasy\lib\default\archive_act.php:

411行 show_action()函数

里有句

out函数的作用就是包含模板,由于函数很长我就不贴上来了。

往上看我们发现这个

通过查询archive得来,

我们在找找有没有插入的点

lib\default\manage_act.php add_action函数

这样关键我们都能操纵了。

还有几处可以注射的点 但也是鸡肋不能获取太多数据,不能使用select等,也说下。

\lib\default\comment_act.php add_action 函数