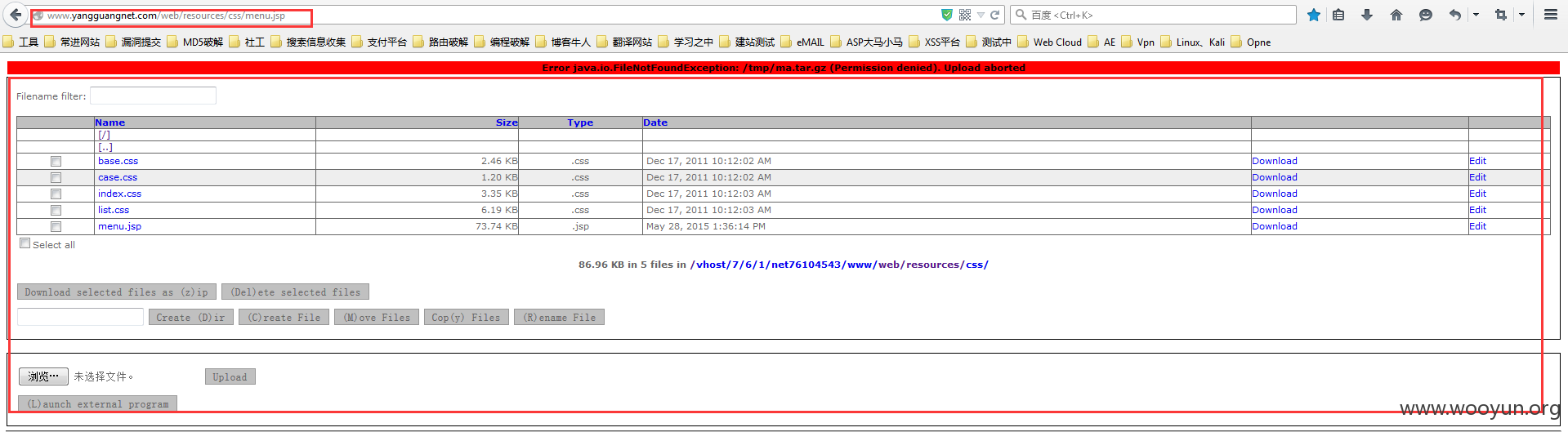

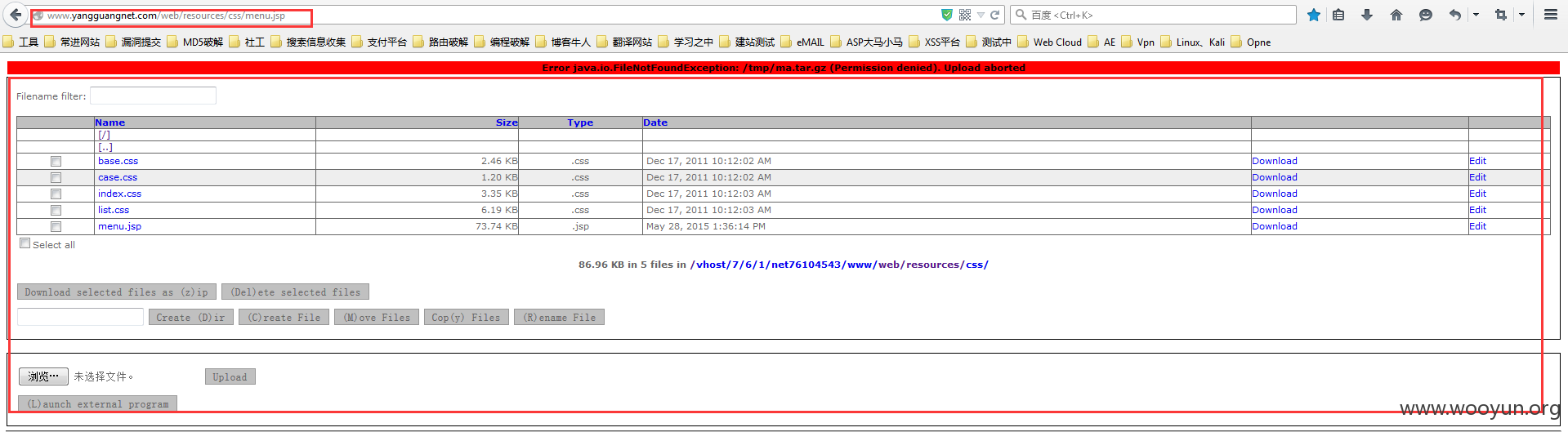

我从我原来上传的一个马儿、看见这个比较特殊的漏洞、

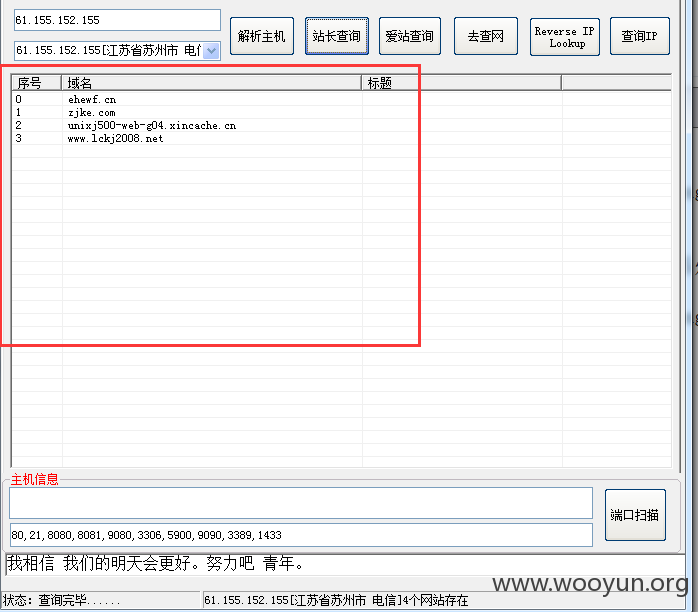

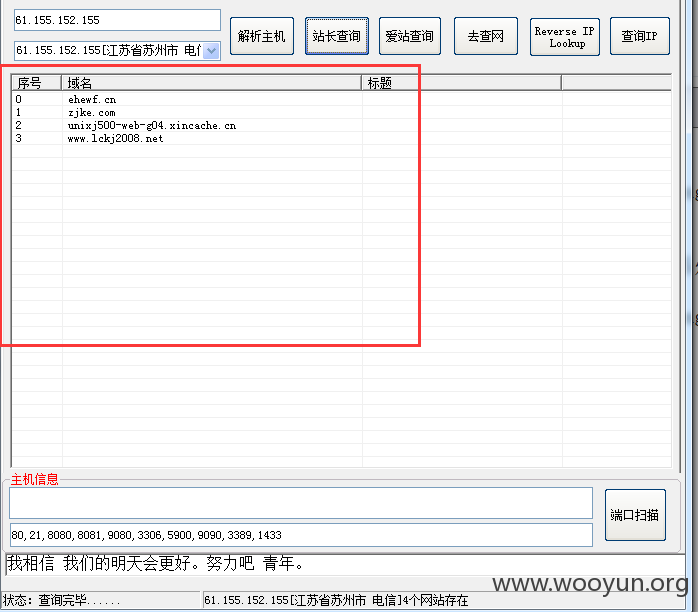

我查询到当前网站还是不是存在其他的旁站、果然、、

然后利用工具:查询到一些信息、、

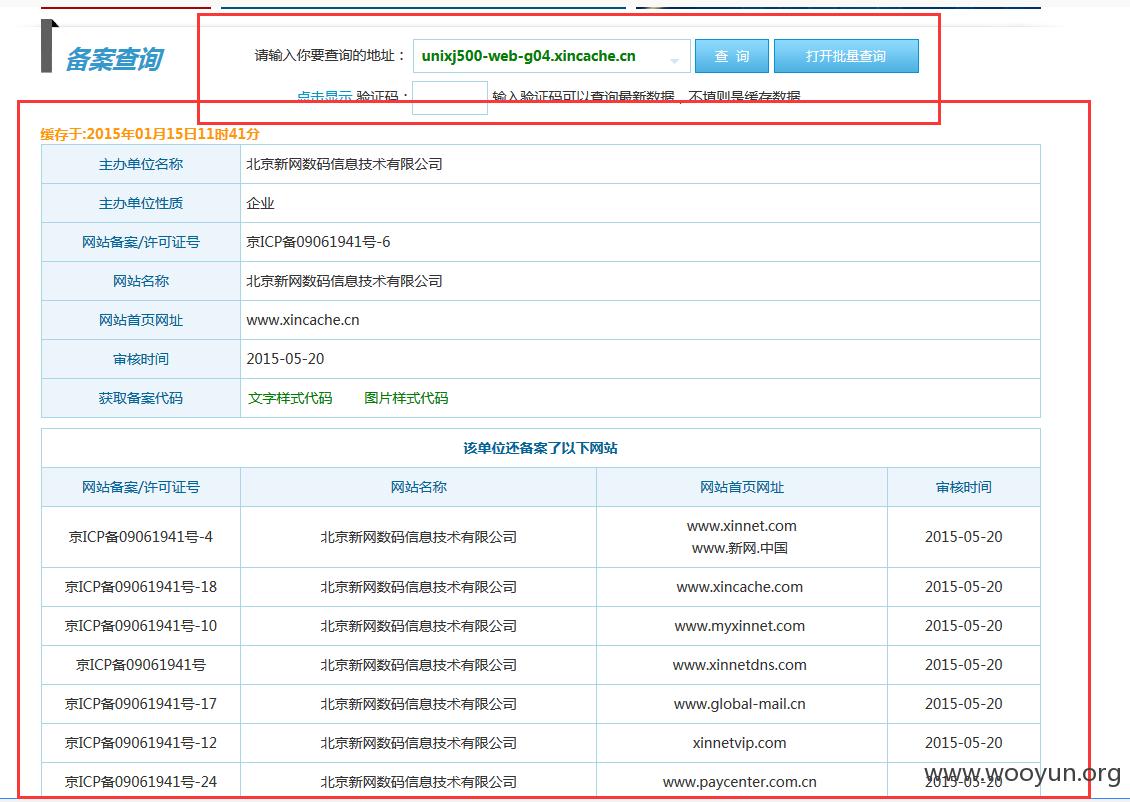

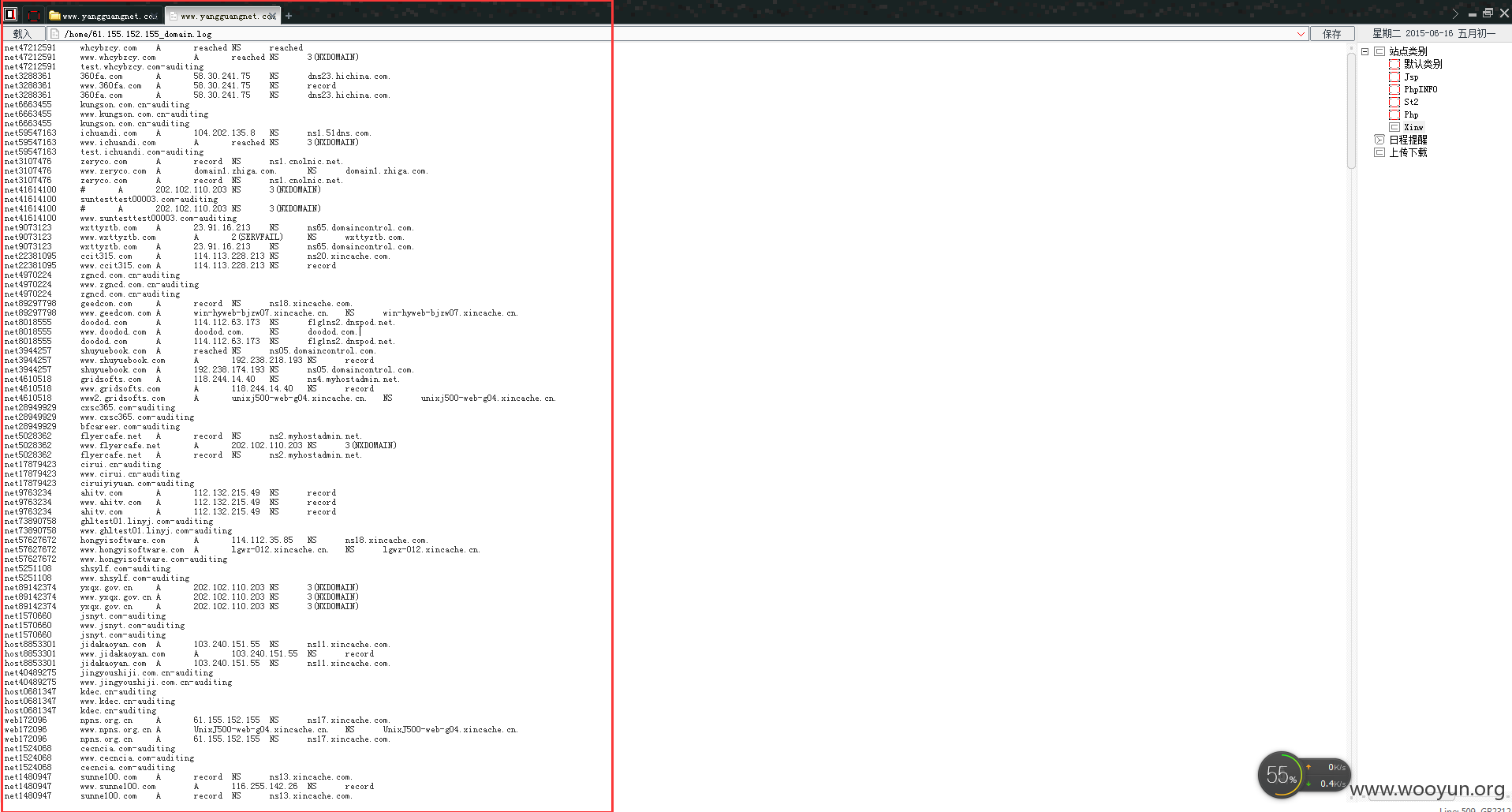

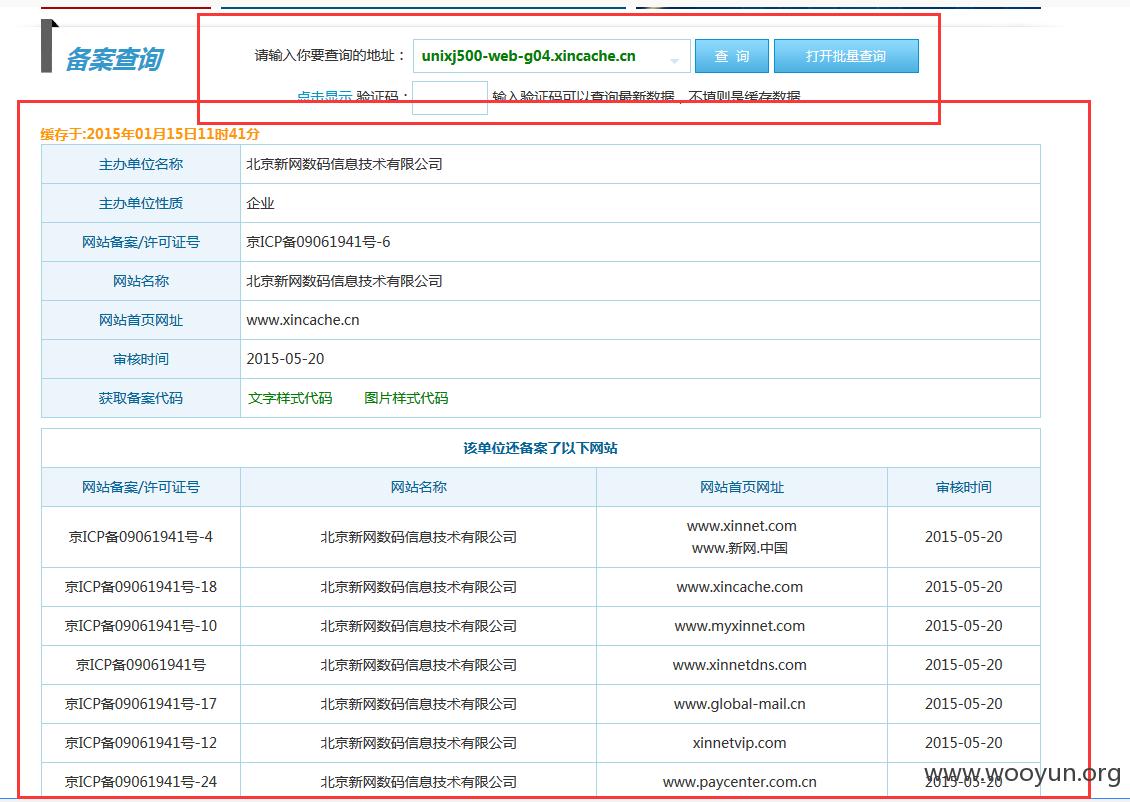

61.155.152.155 、这个域名突出了 unixj500-web-g04.xincache.cn

然后我查询到另为高兴的事、、、

http://61.155.152.155/

新网阻断页

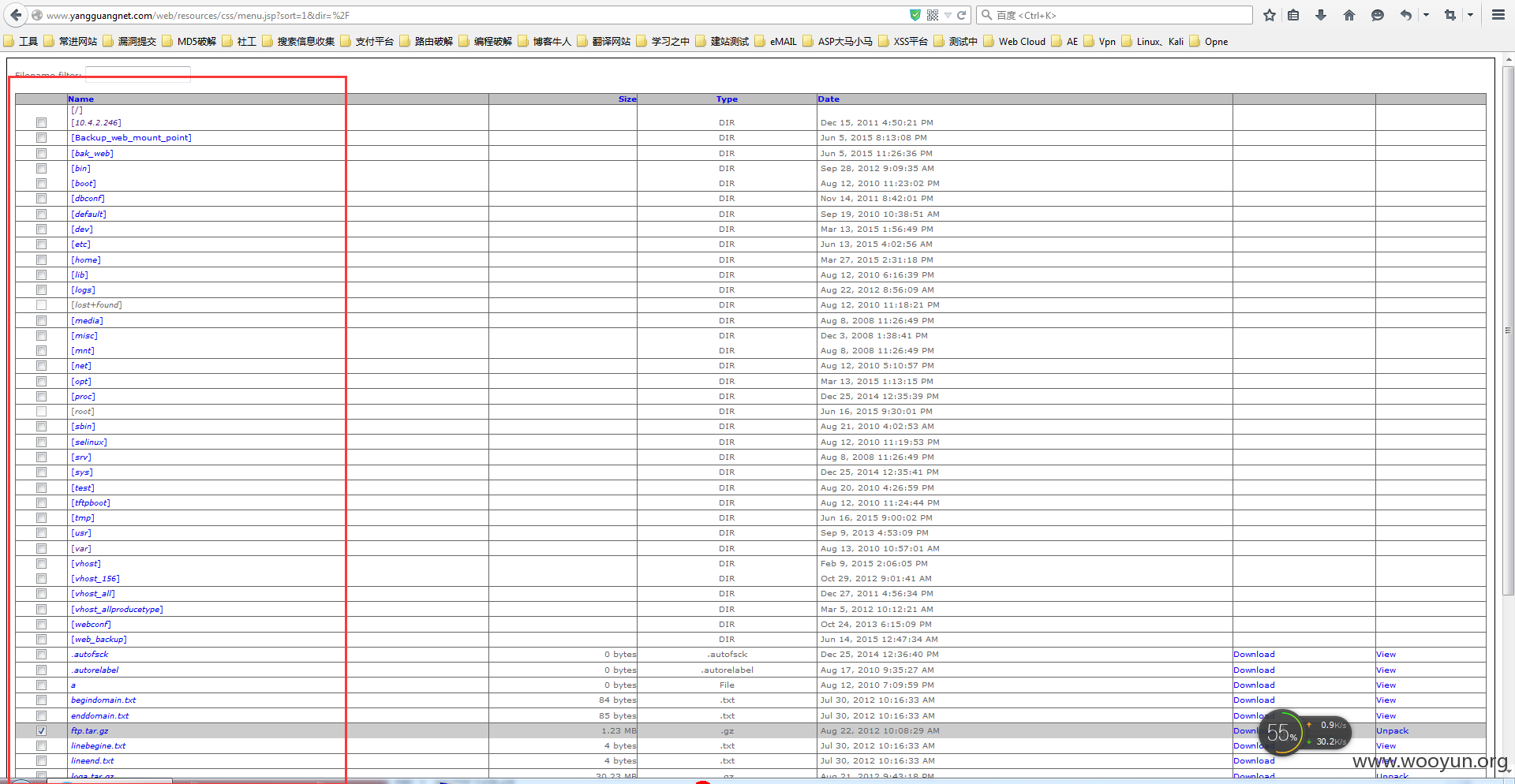

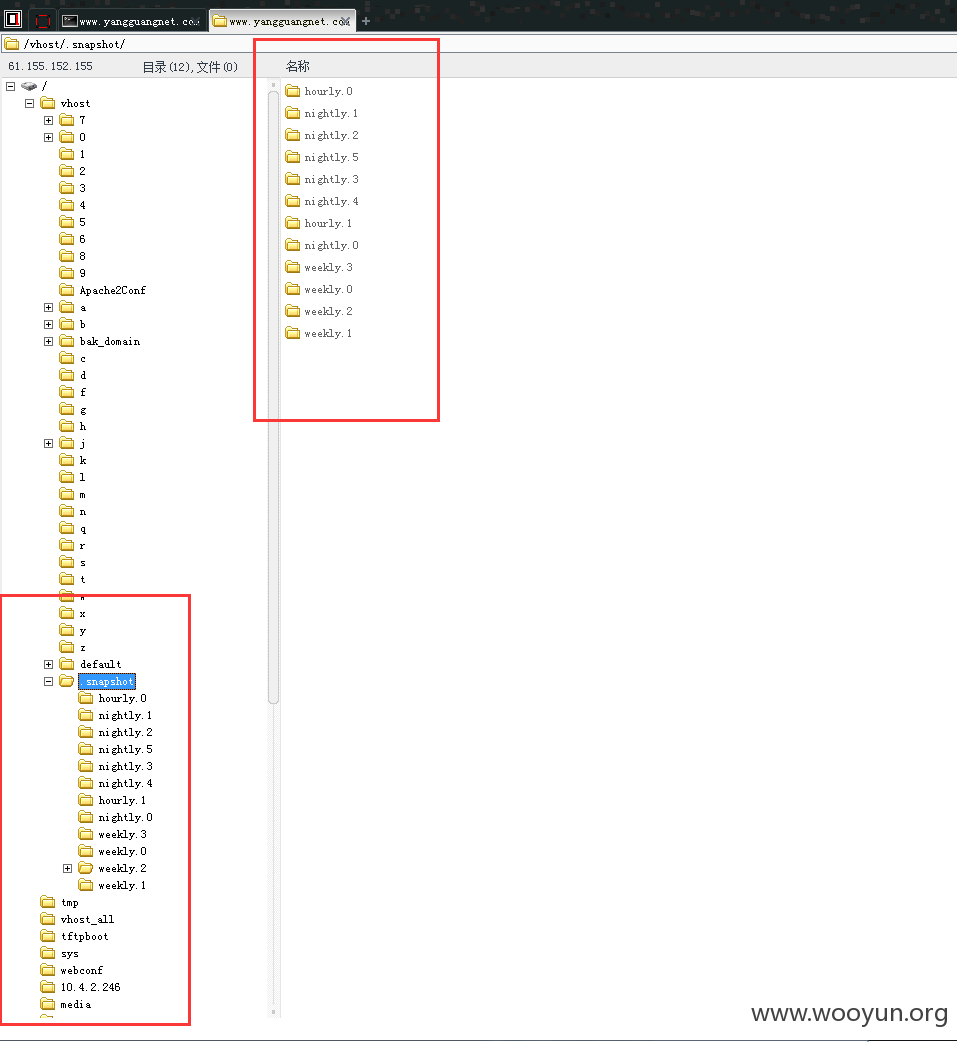

加上刚才的马儿特殊性、我找到根目录、、

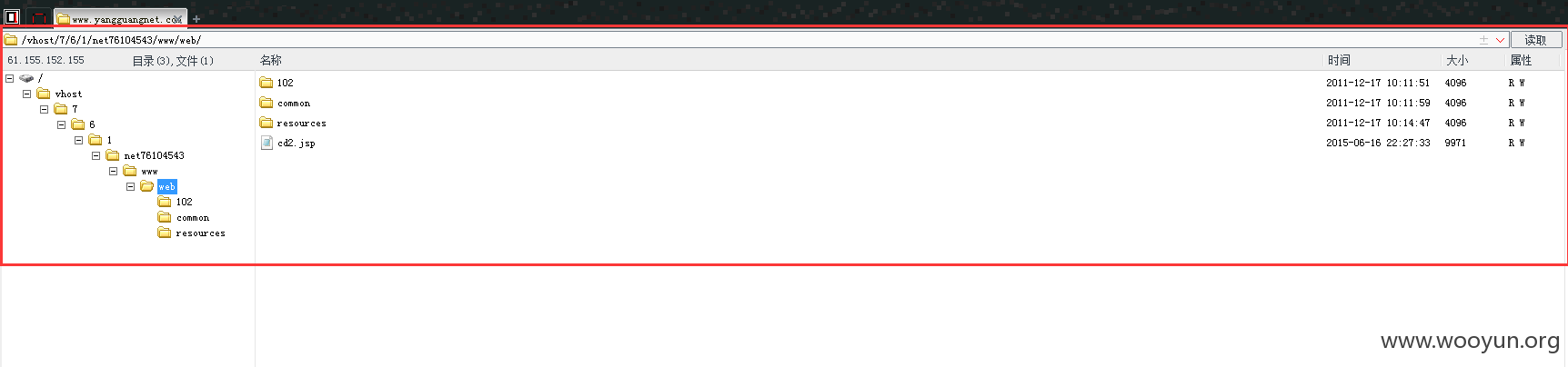

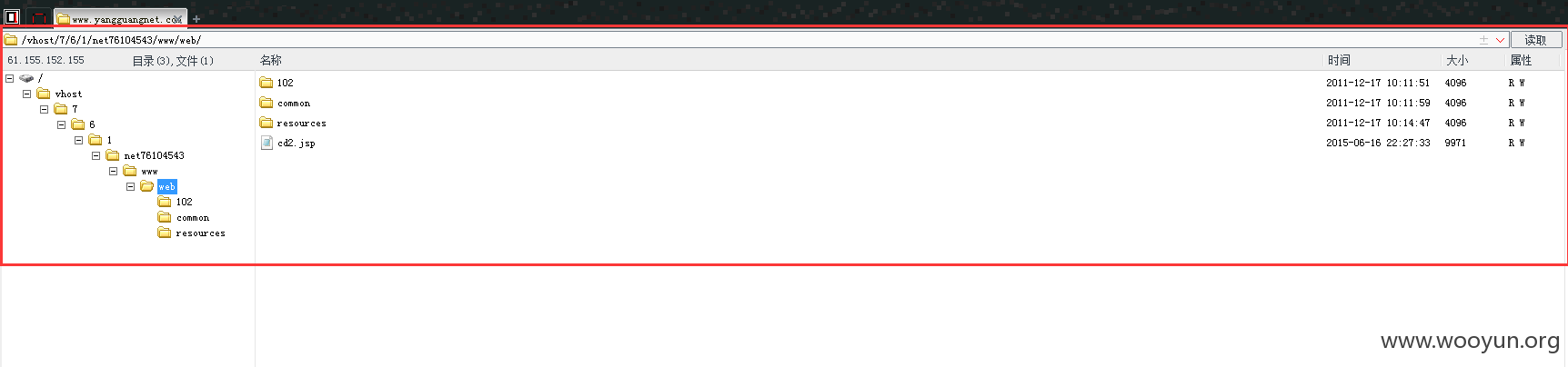

然后我上传了菜刀马!

http://www.yangguangnet.com/web/cd2.jsp 密码wooyun

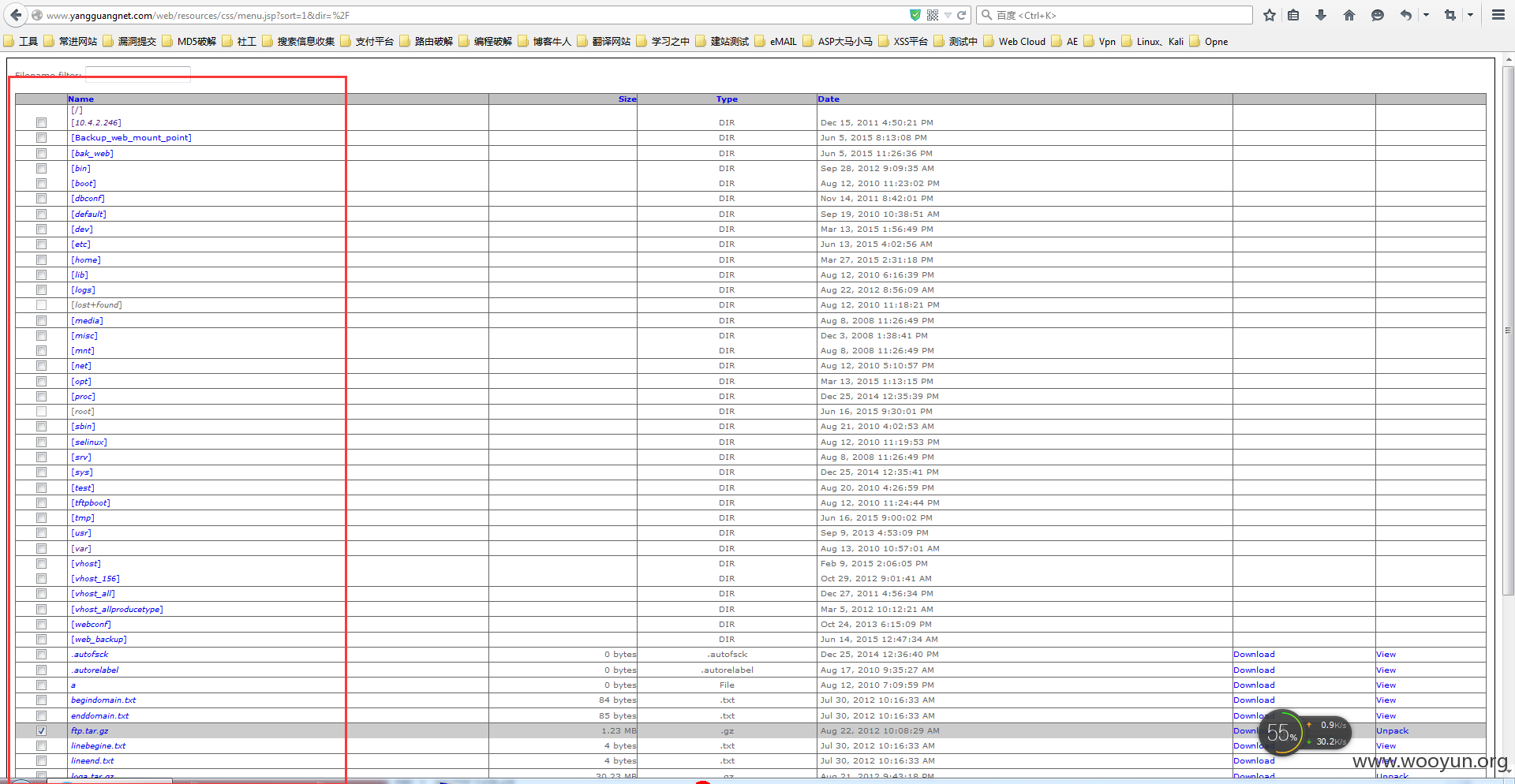

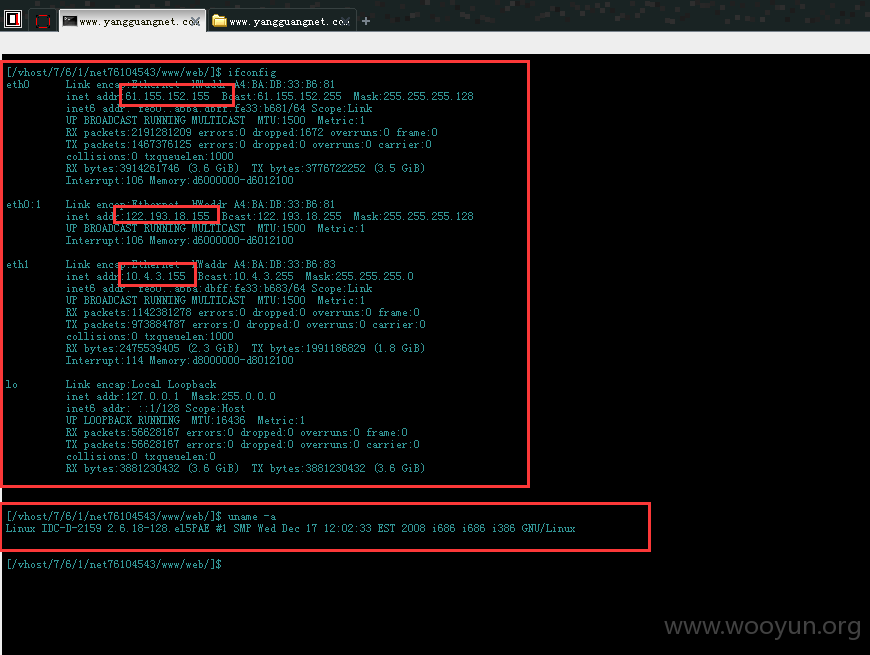

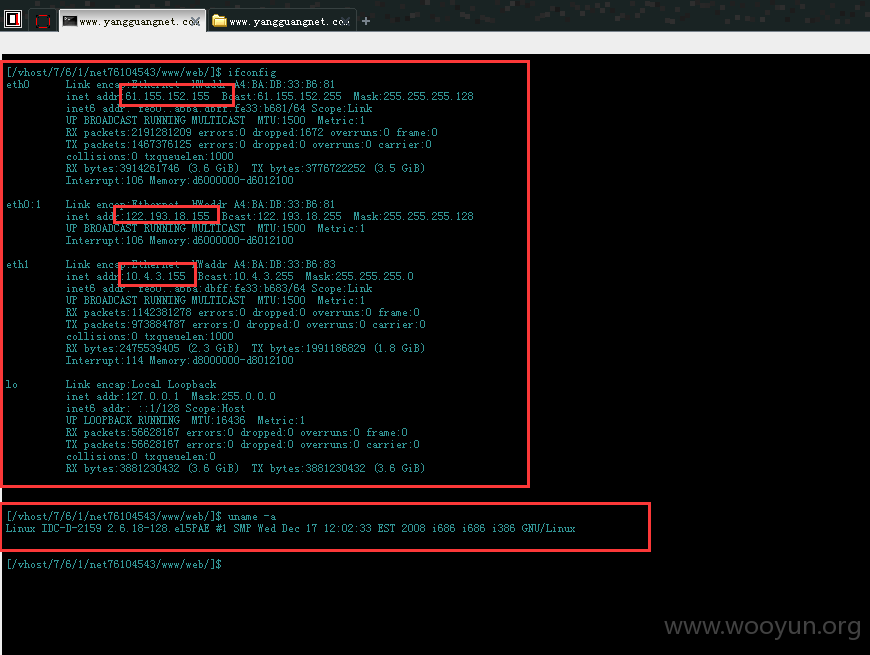

下面我们就开始吧! 内网漫游、可执行命令、

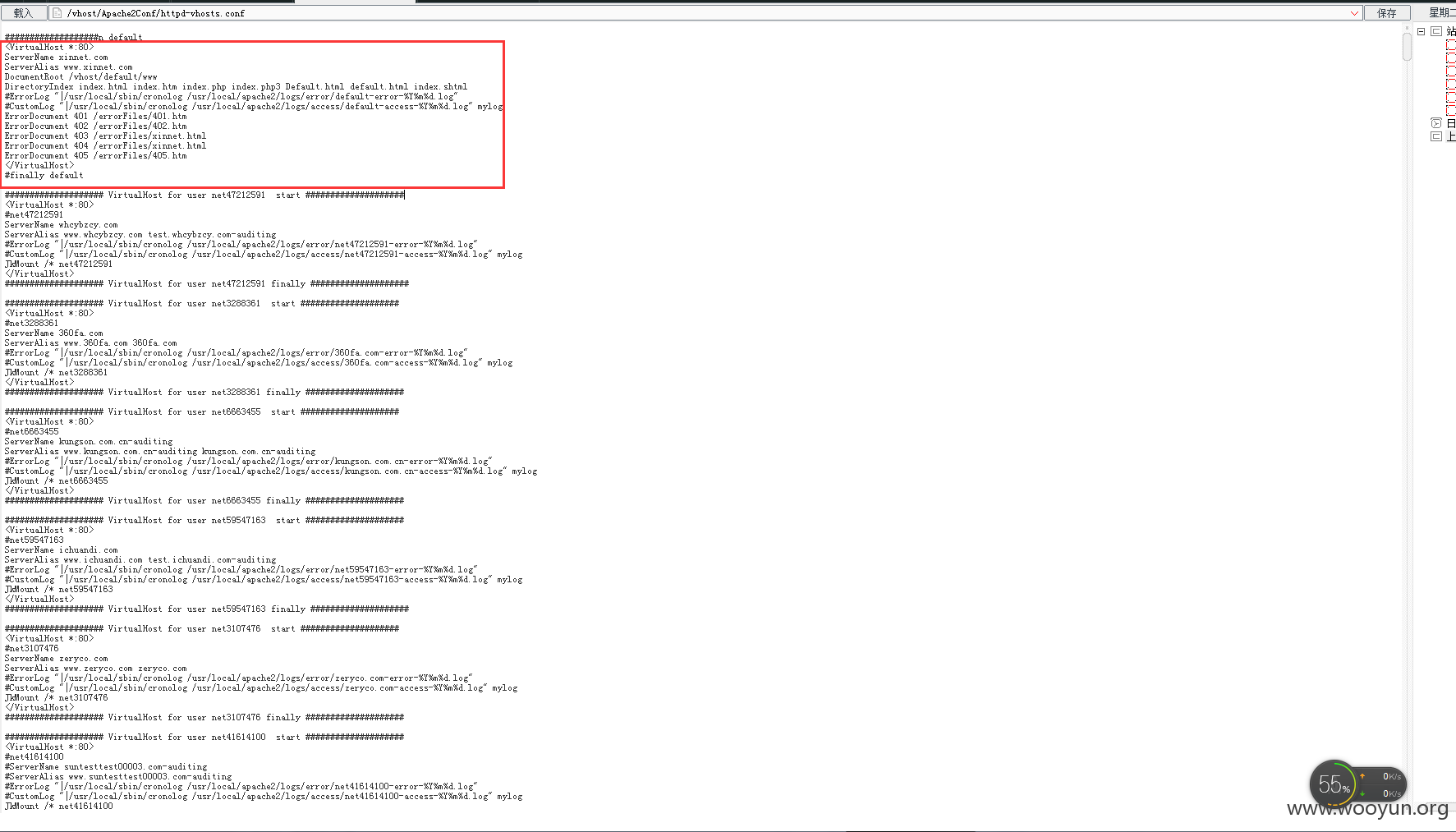

IDC 新网的、

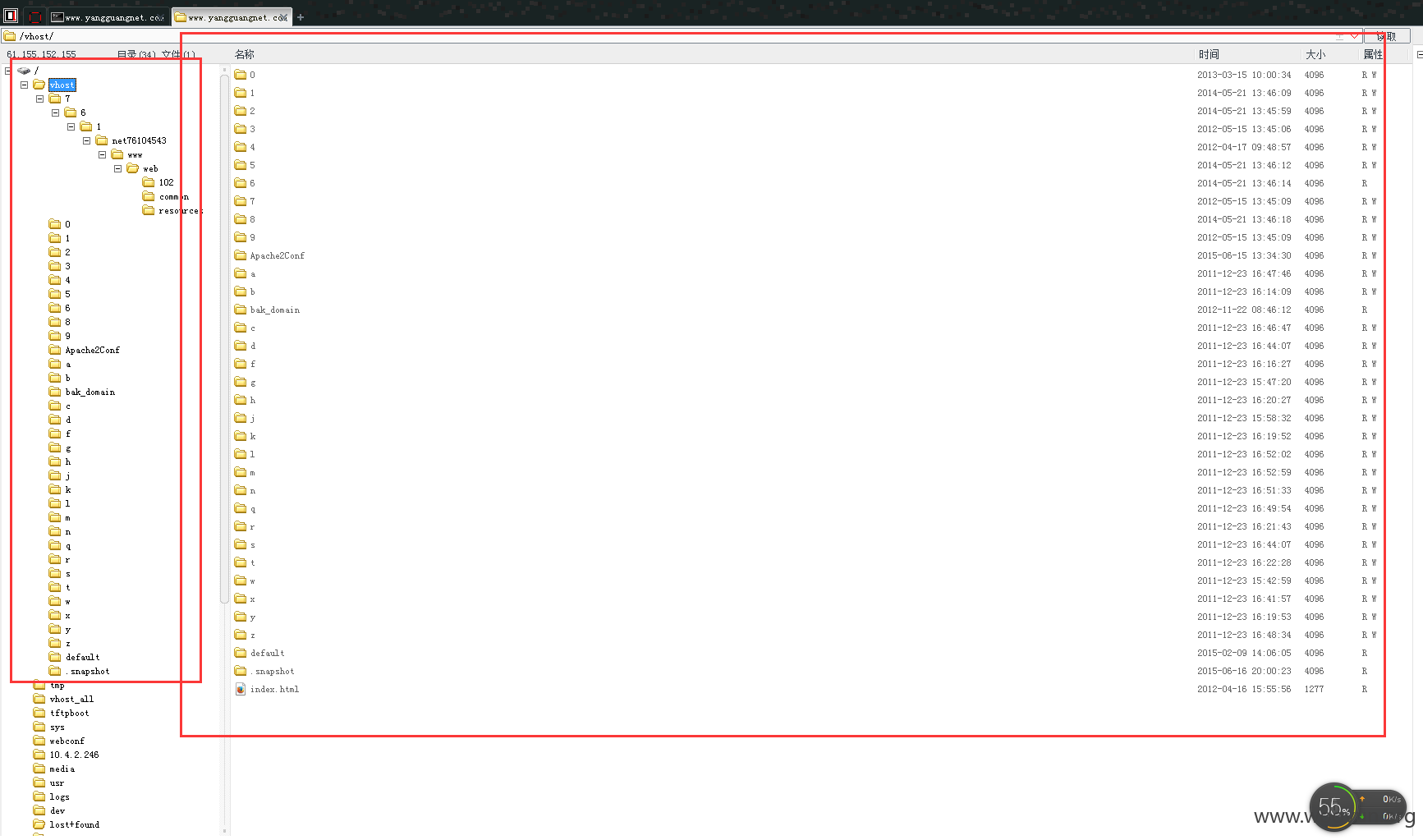

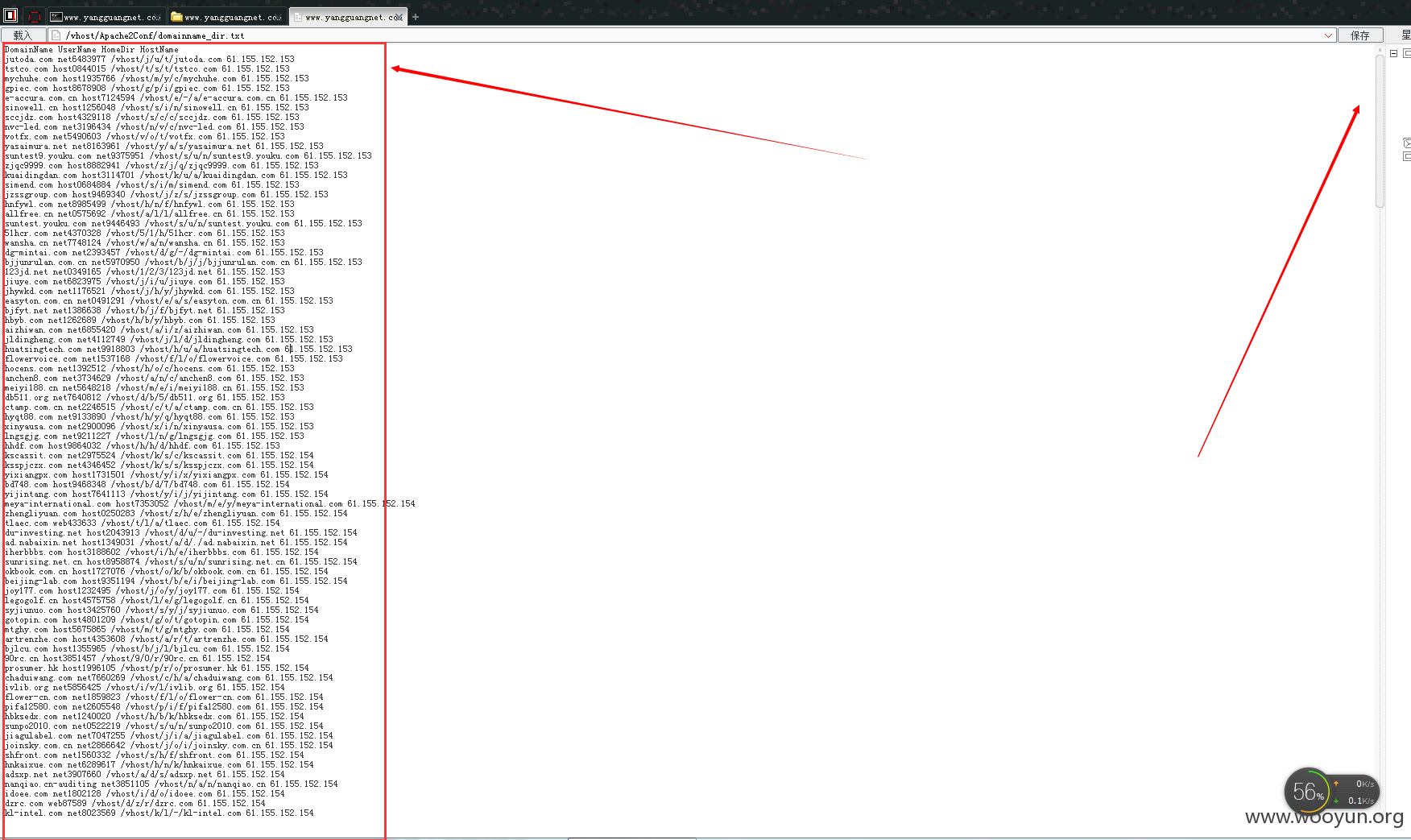

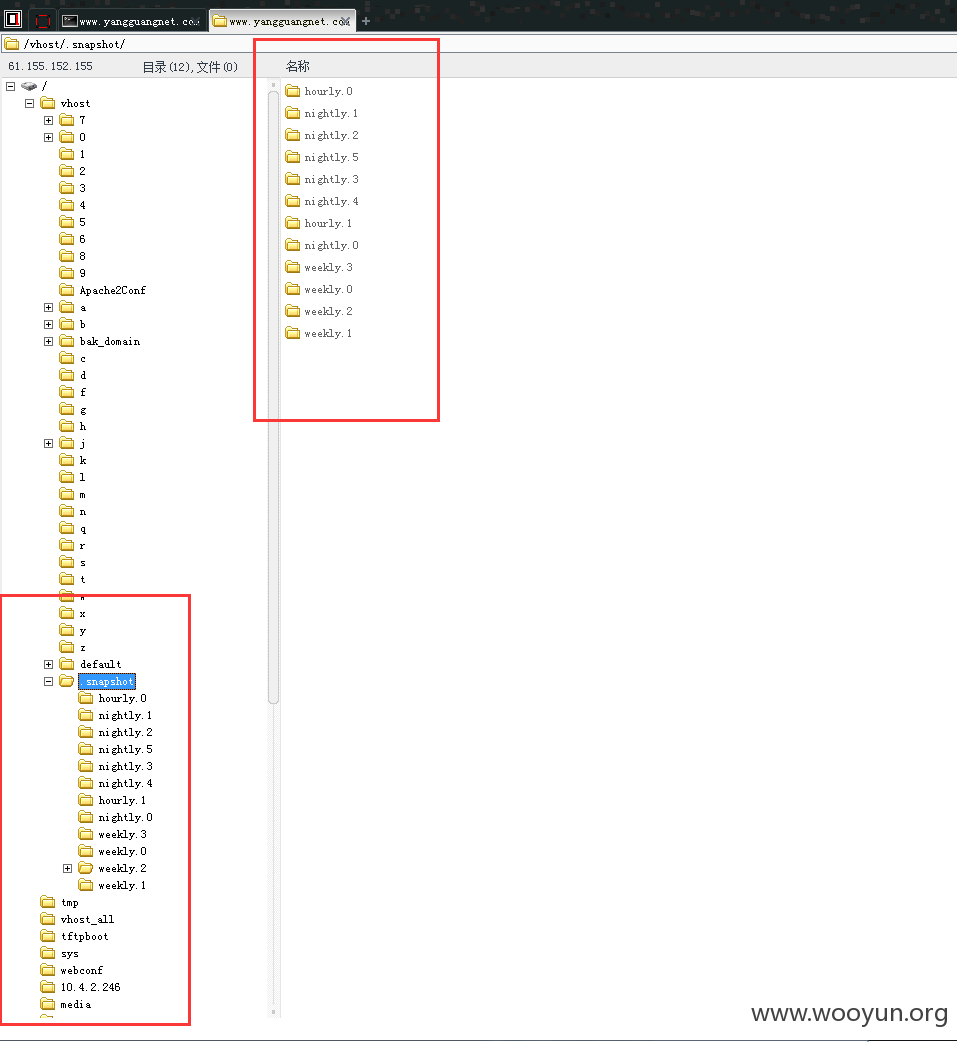

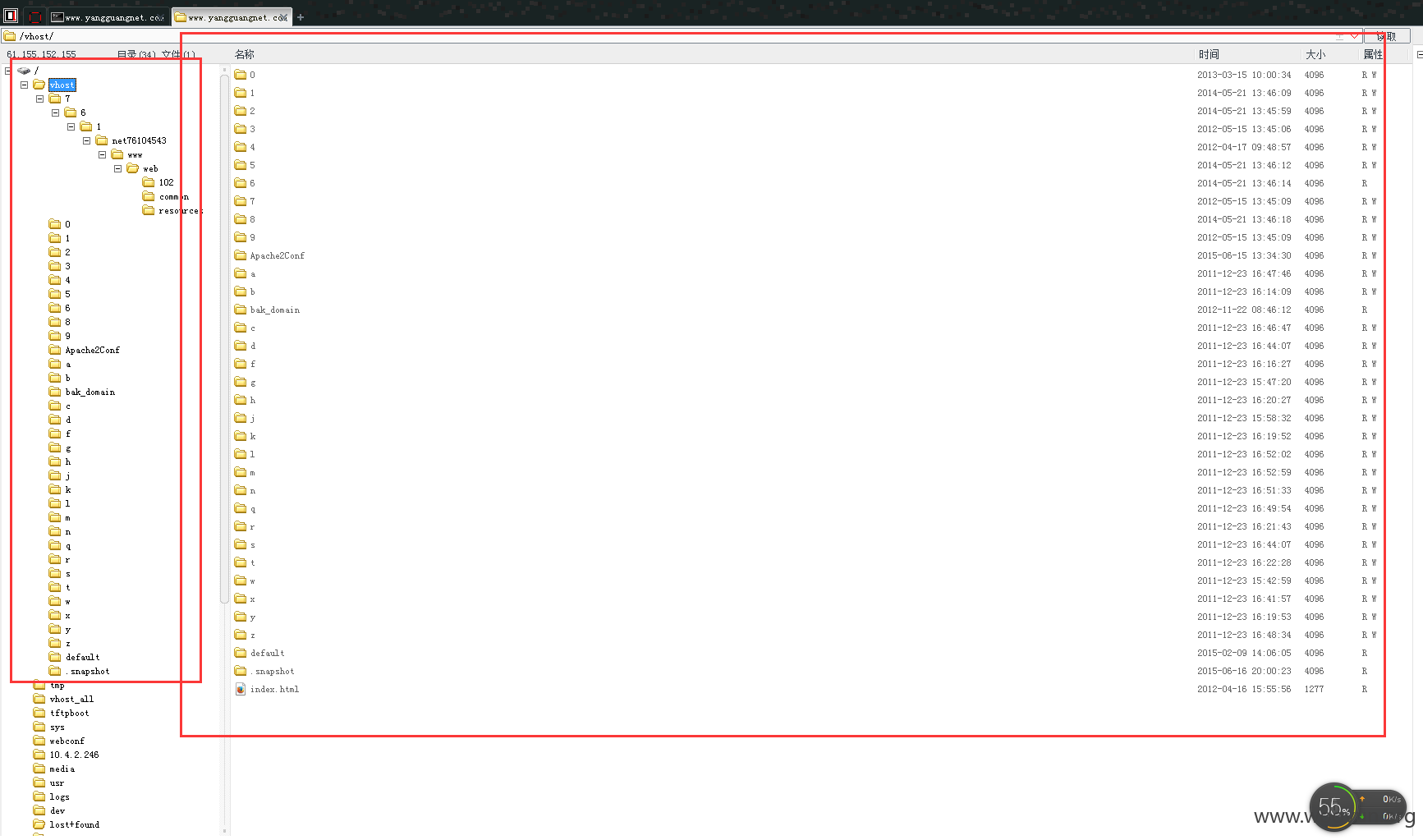

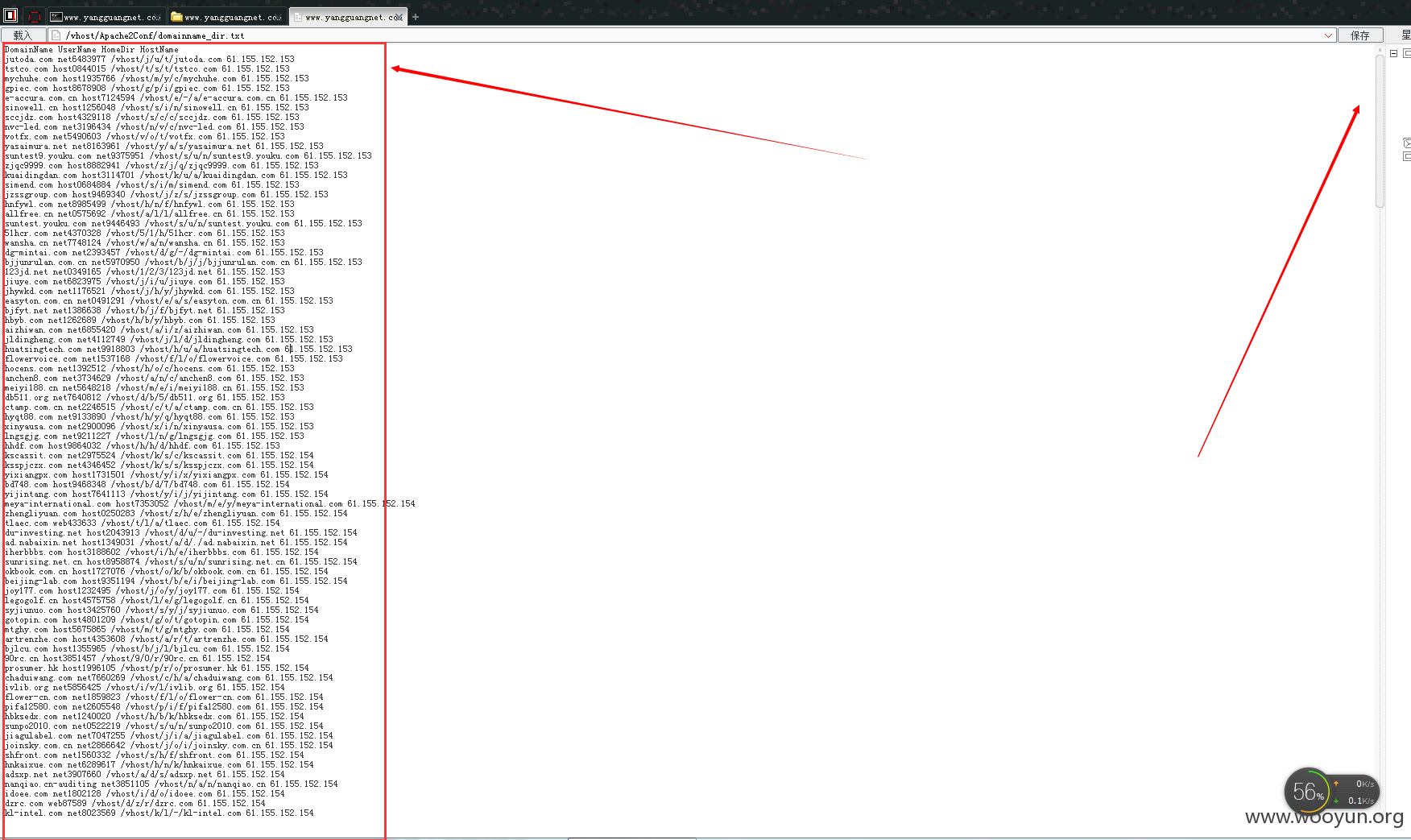

存在大量的站点、、

我说是吧:/vhost/Apache2Conf/domainname_dir.txt

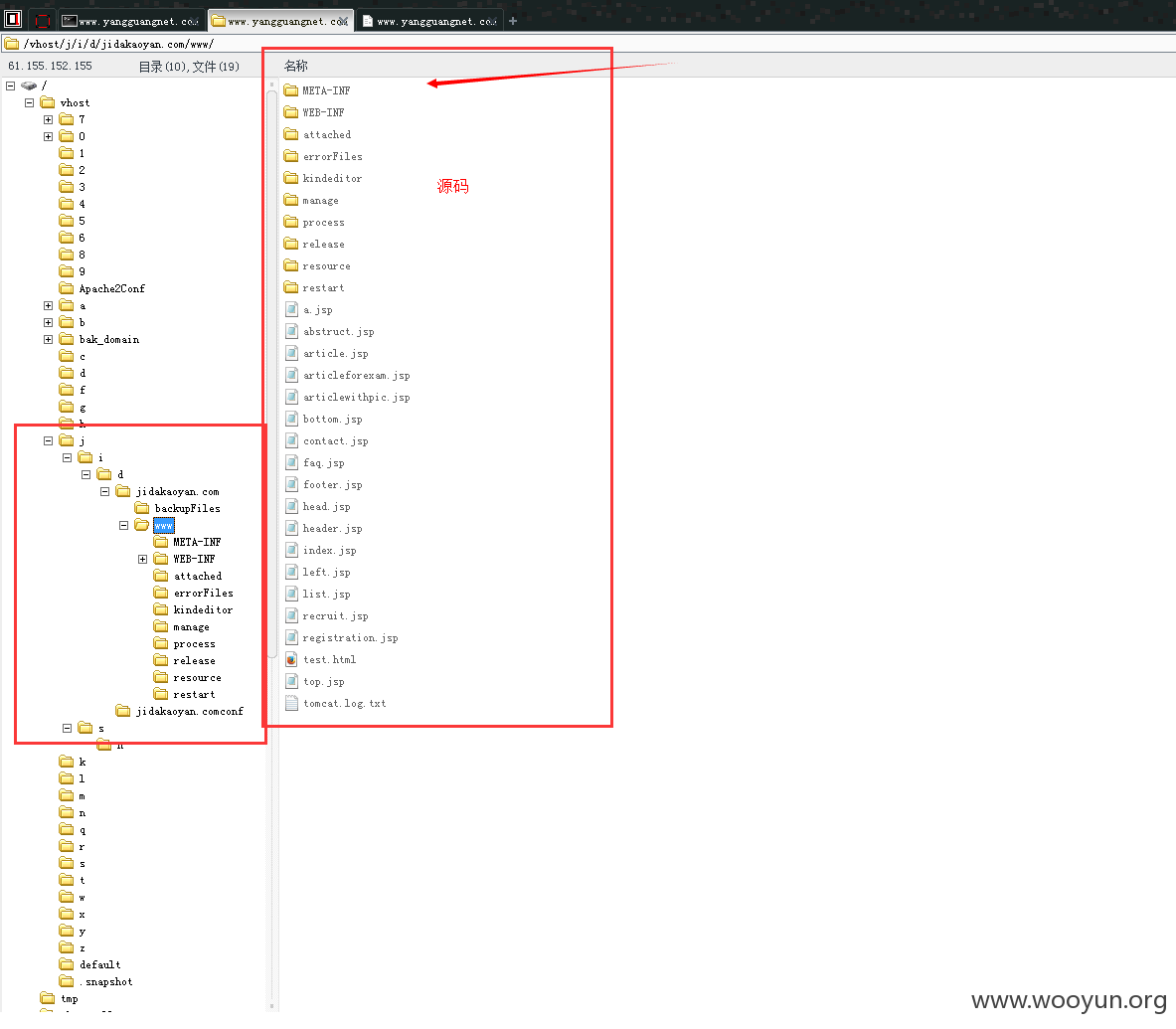

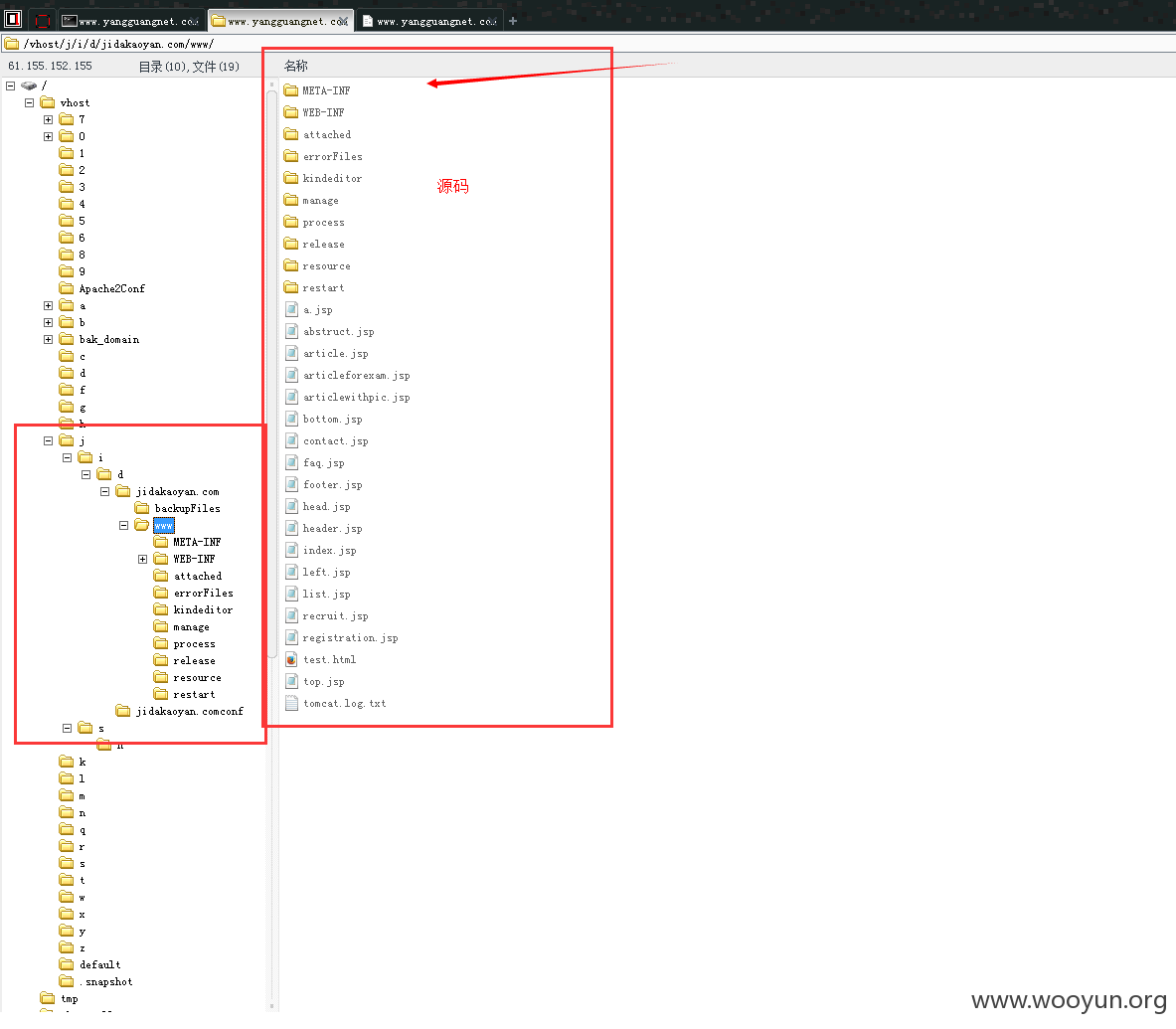

/vhost/j/i/d/jidakaoyan.com 就是他们的存放源码的地址、、

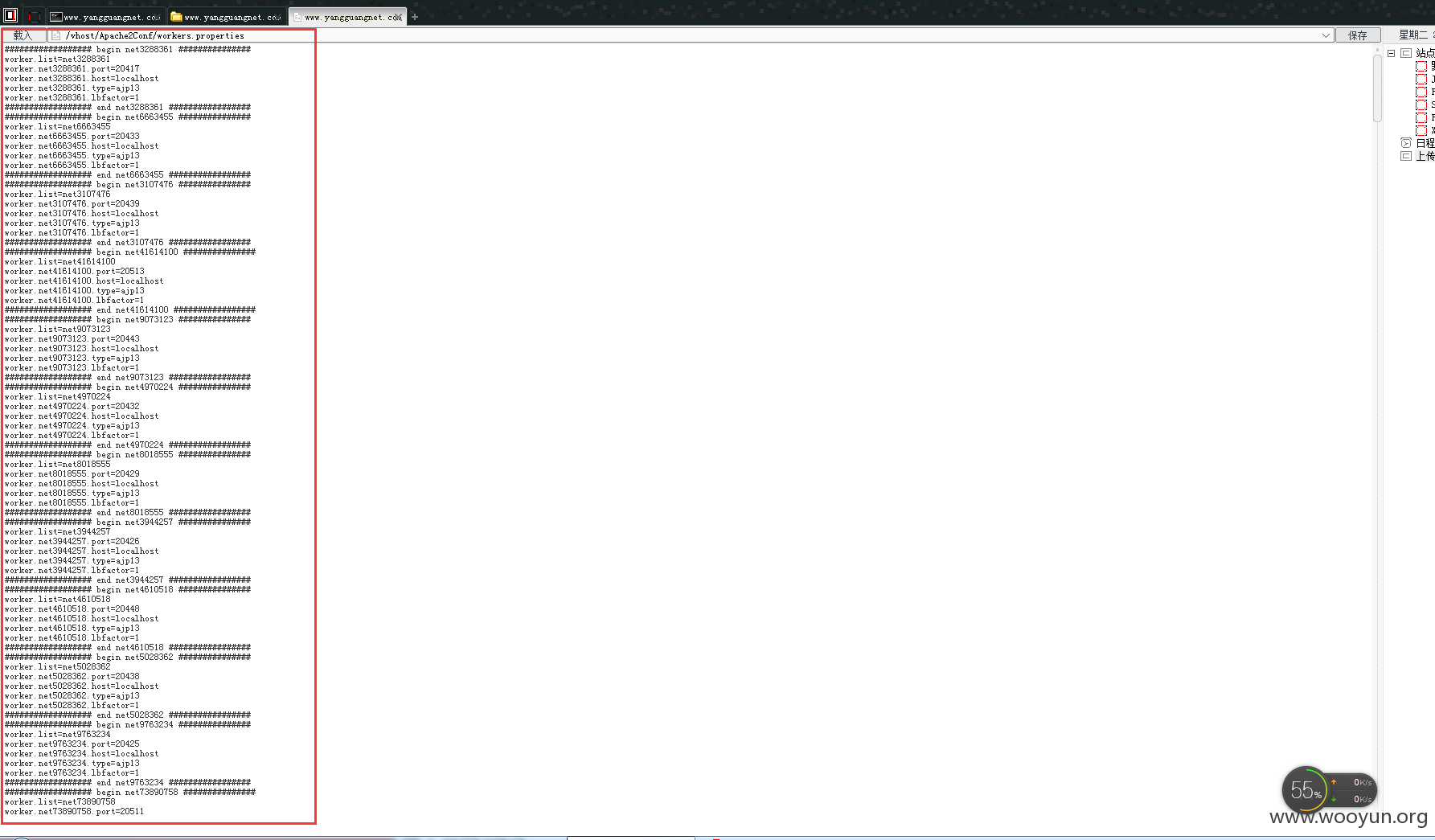

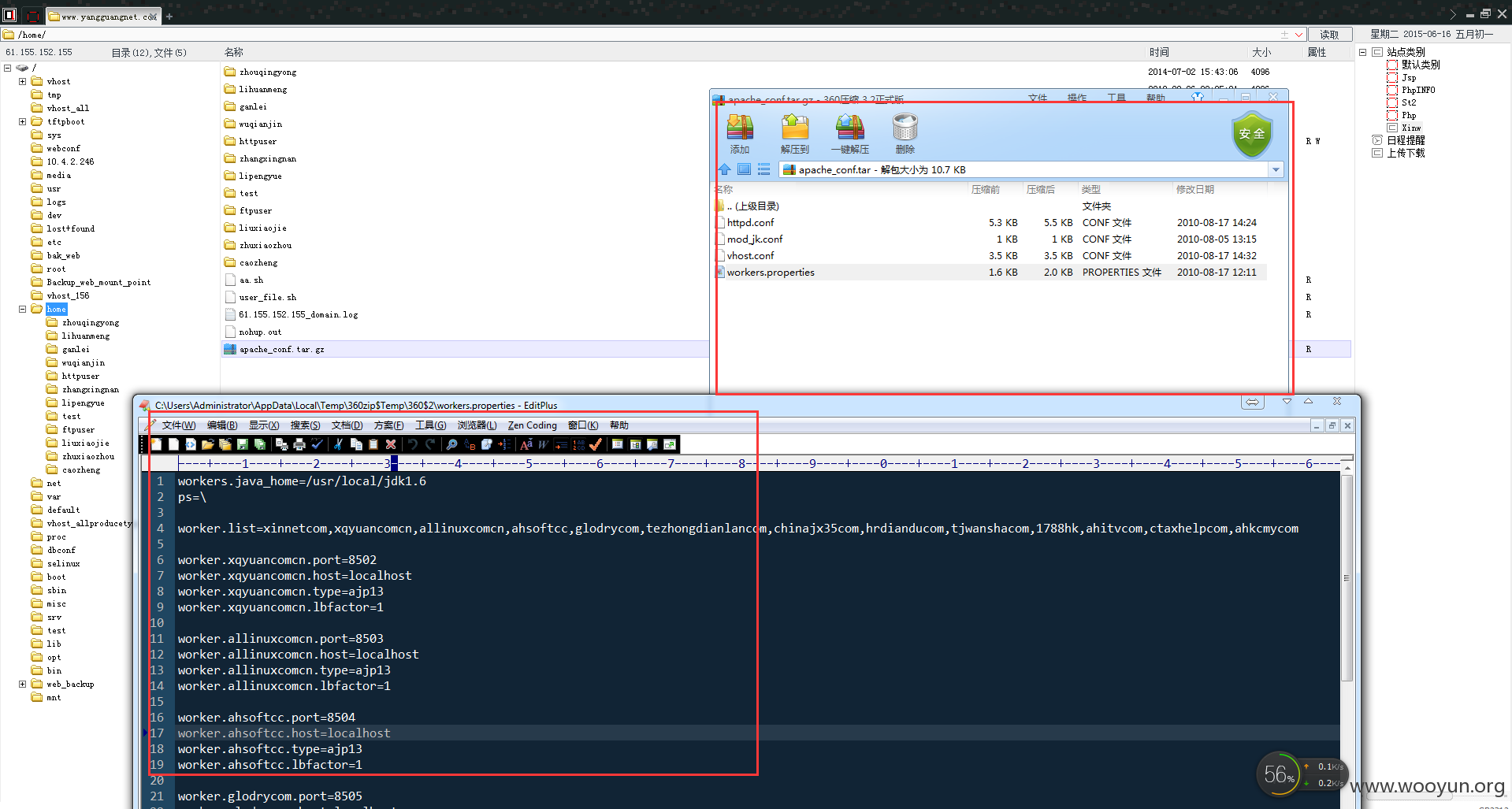

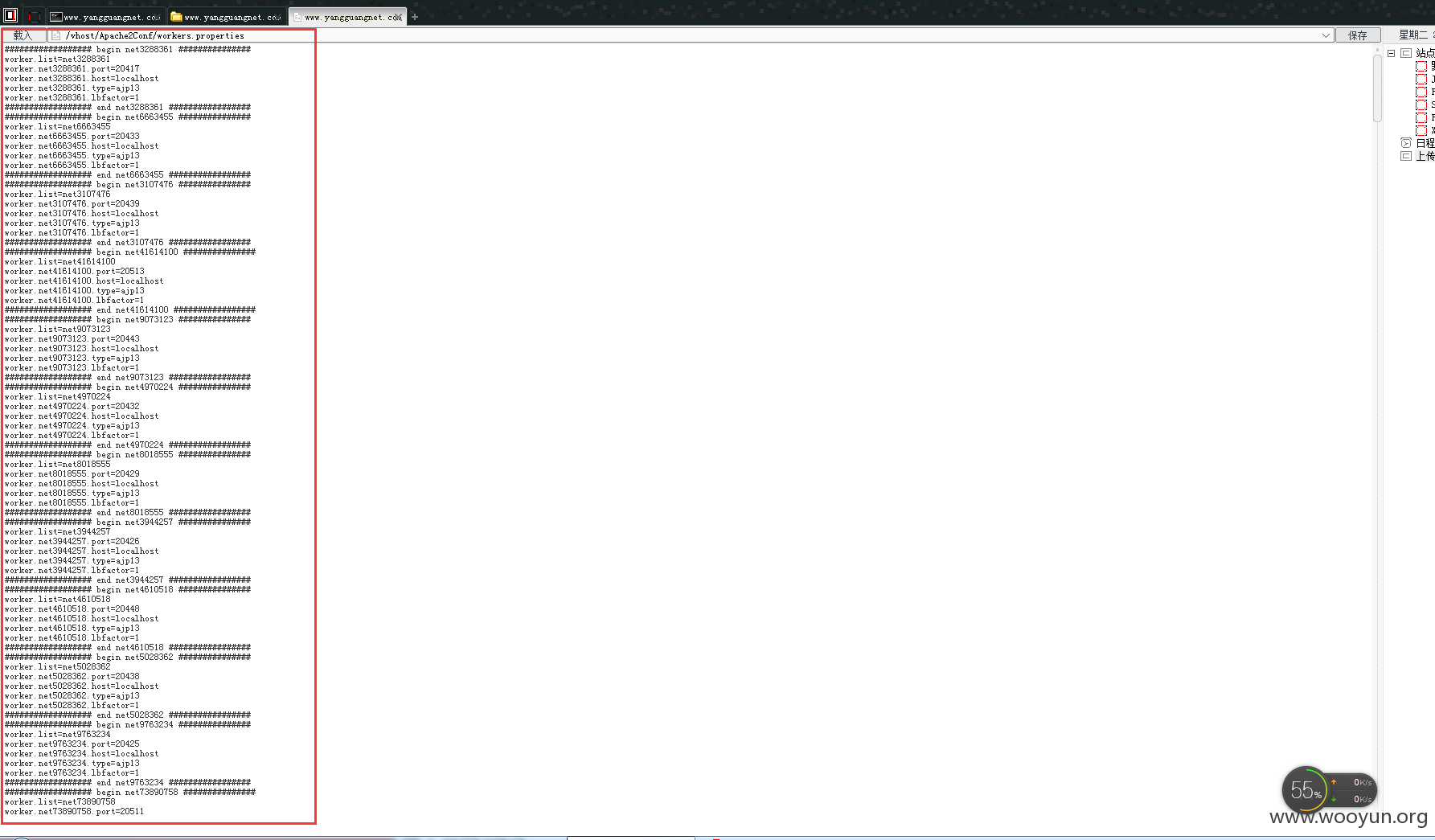

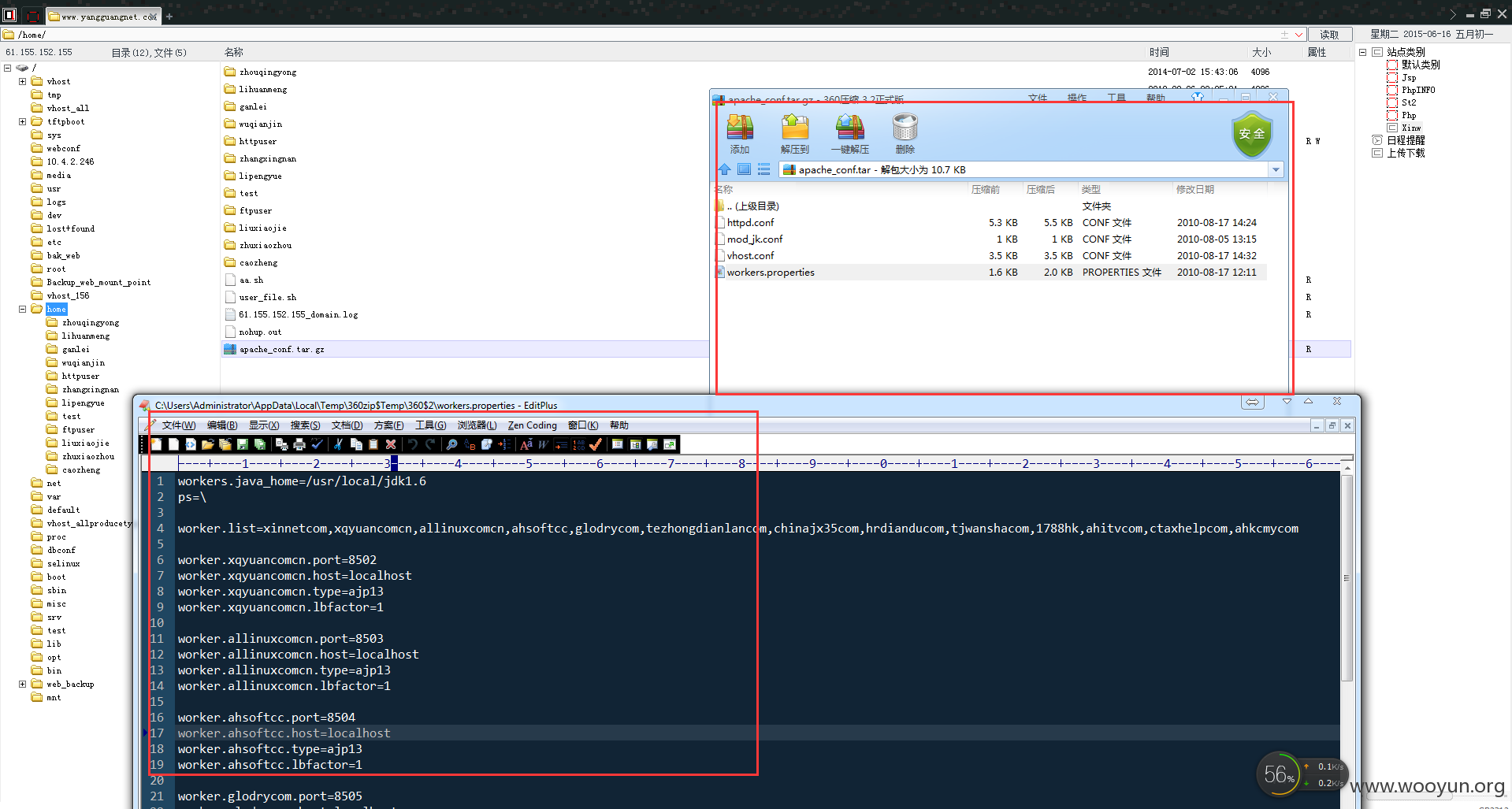

用户+自己的开放端口、

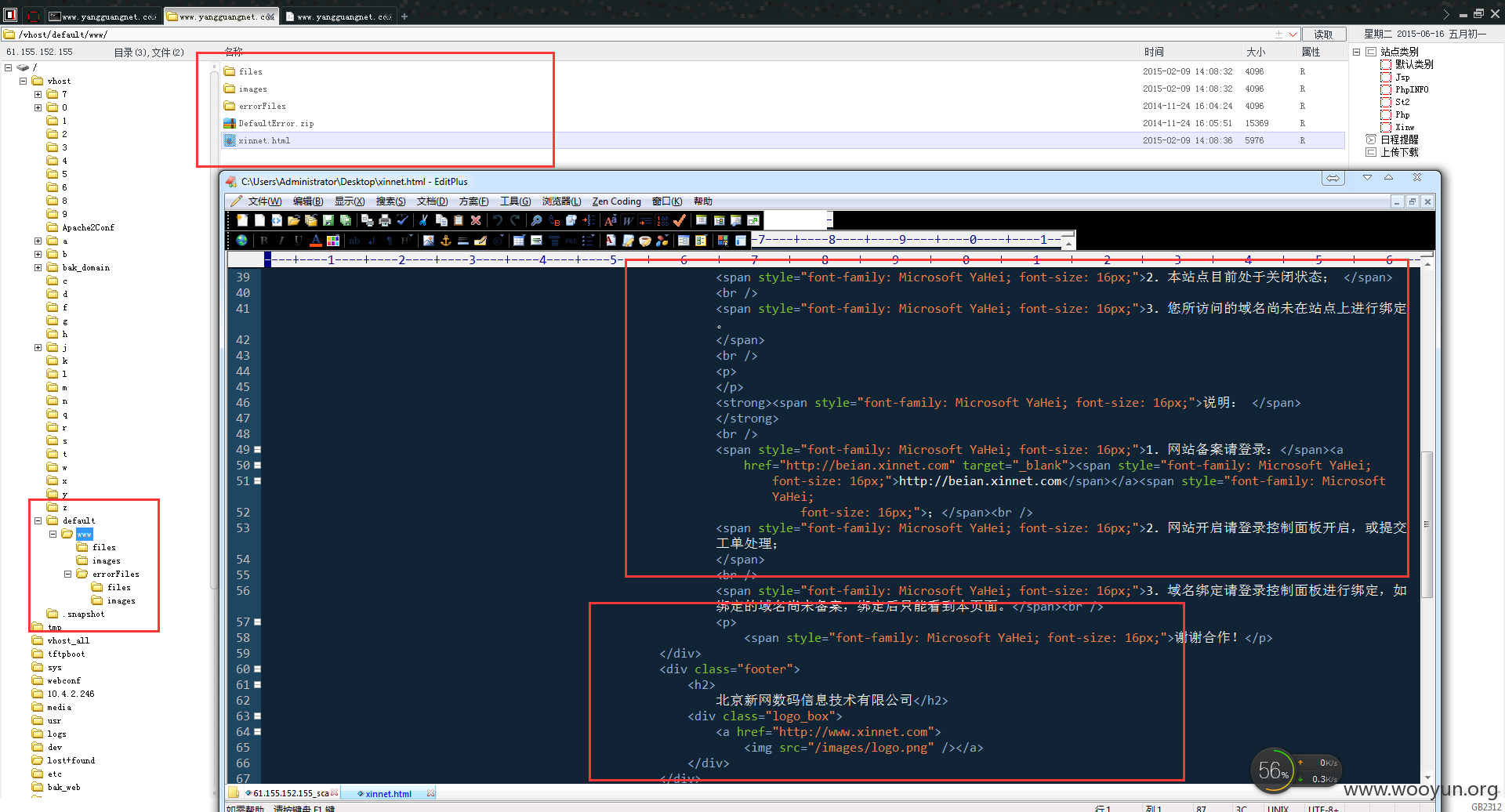

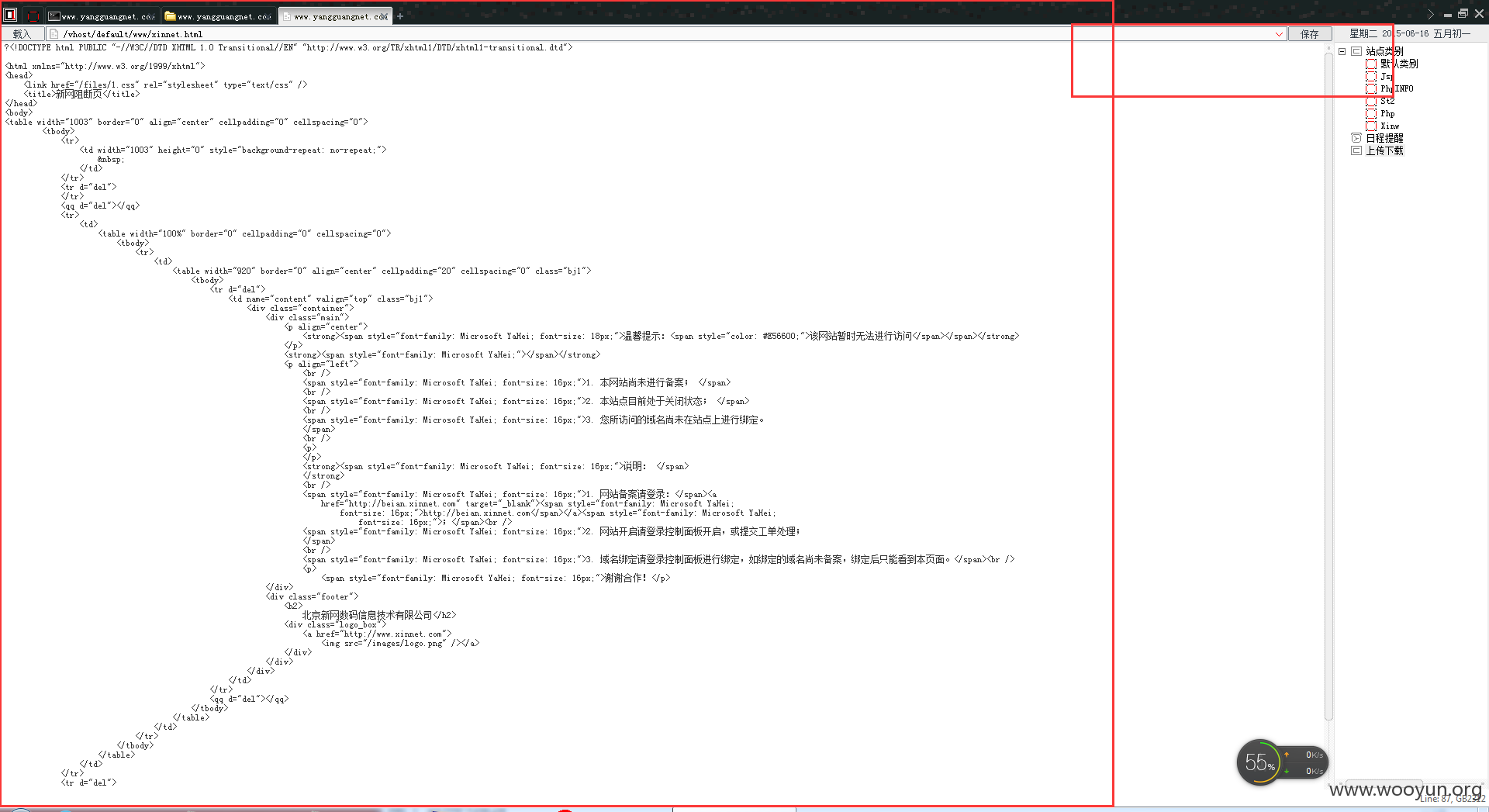

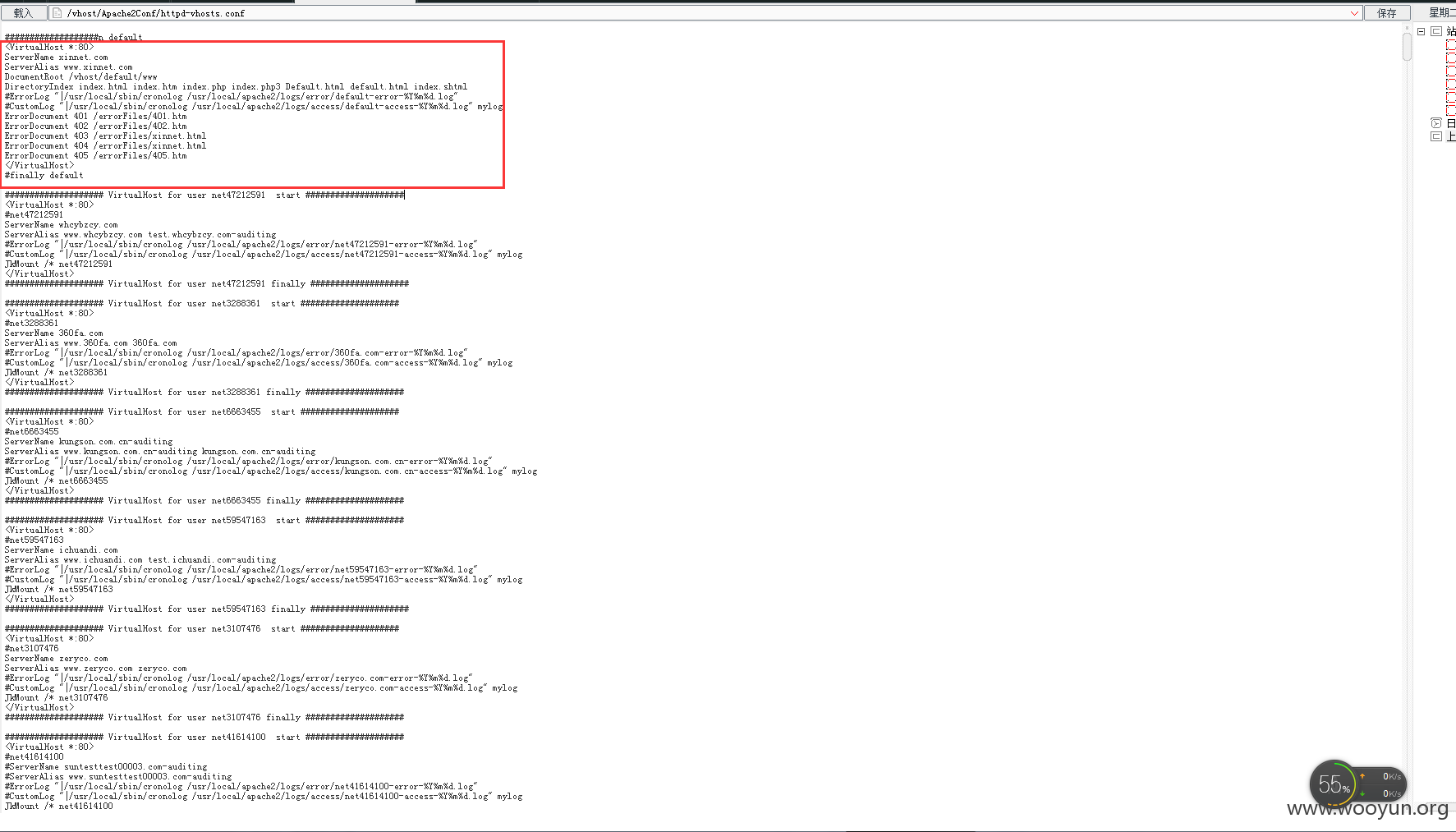

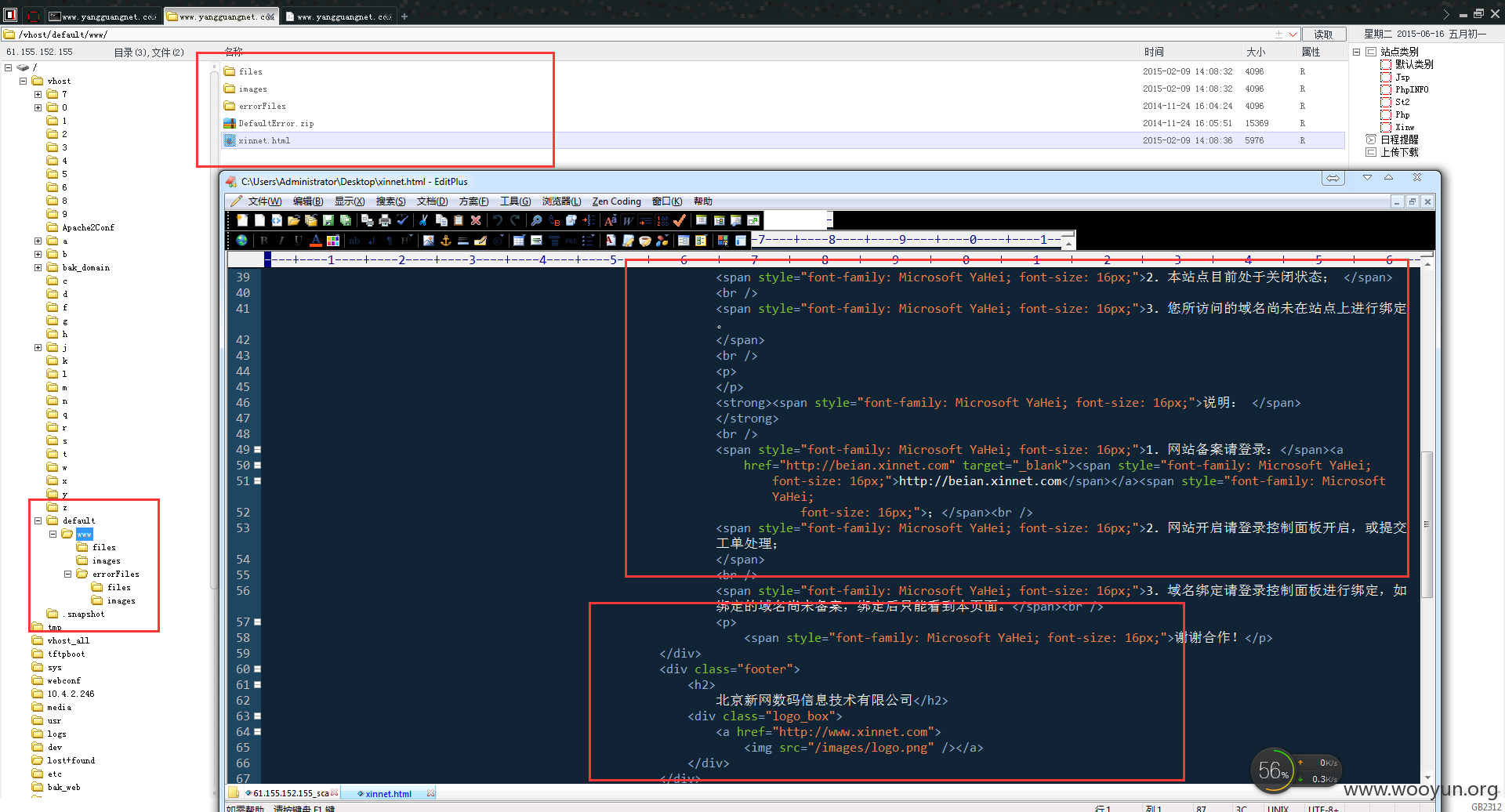

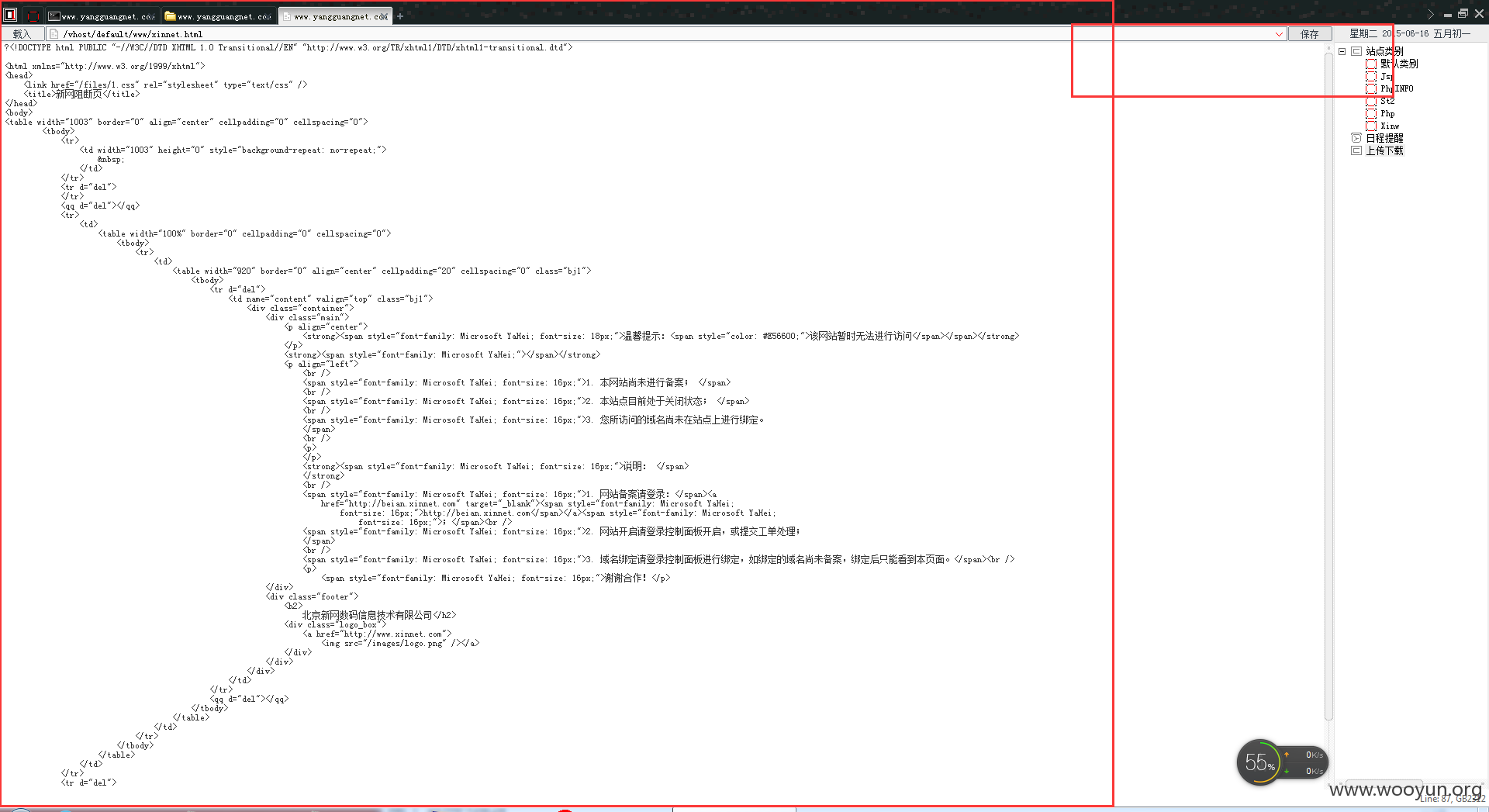

北京新网数码信息技术有限公司 阻断页、、

可进行更改的、、

还存在文件、、

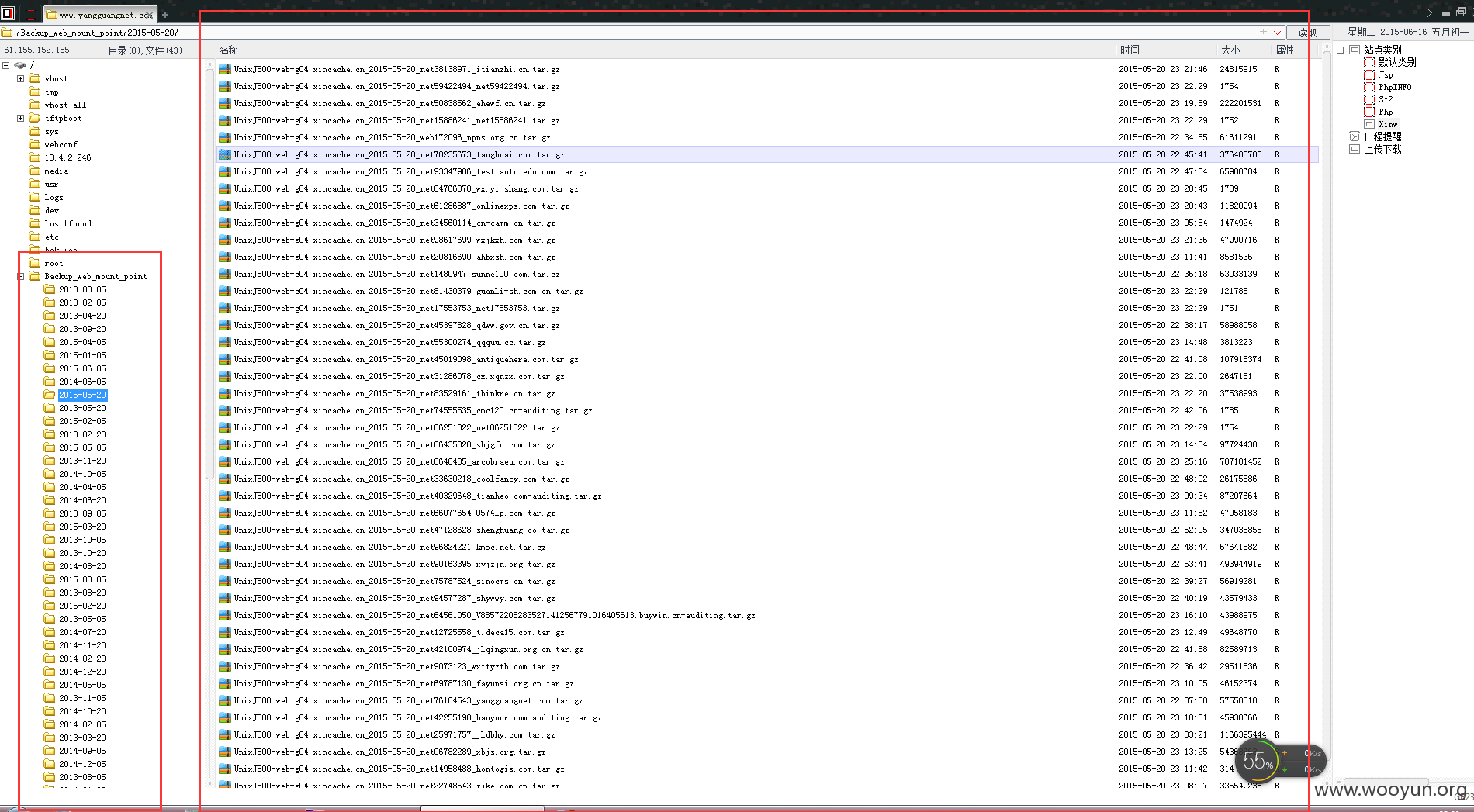

服务器里的网站首页吧!我就不下源码了、、、

/vhost/q/i/n/qinghu.gov.cn/qinghu.gov.cn.apachelog0907/tomcat/conf/

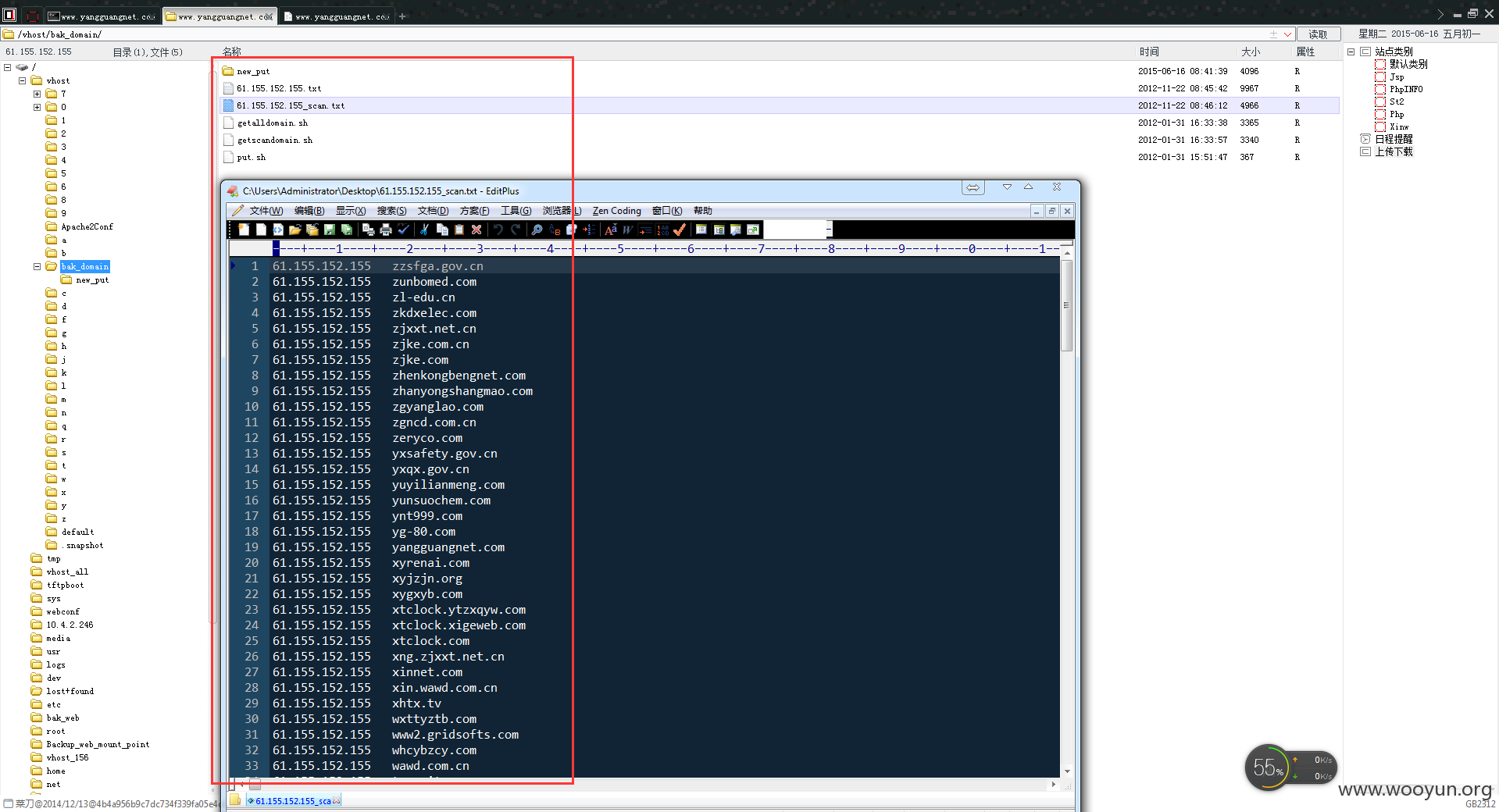

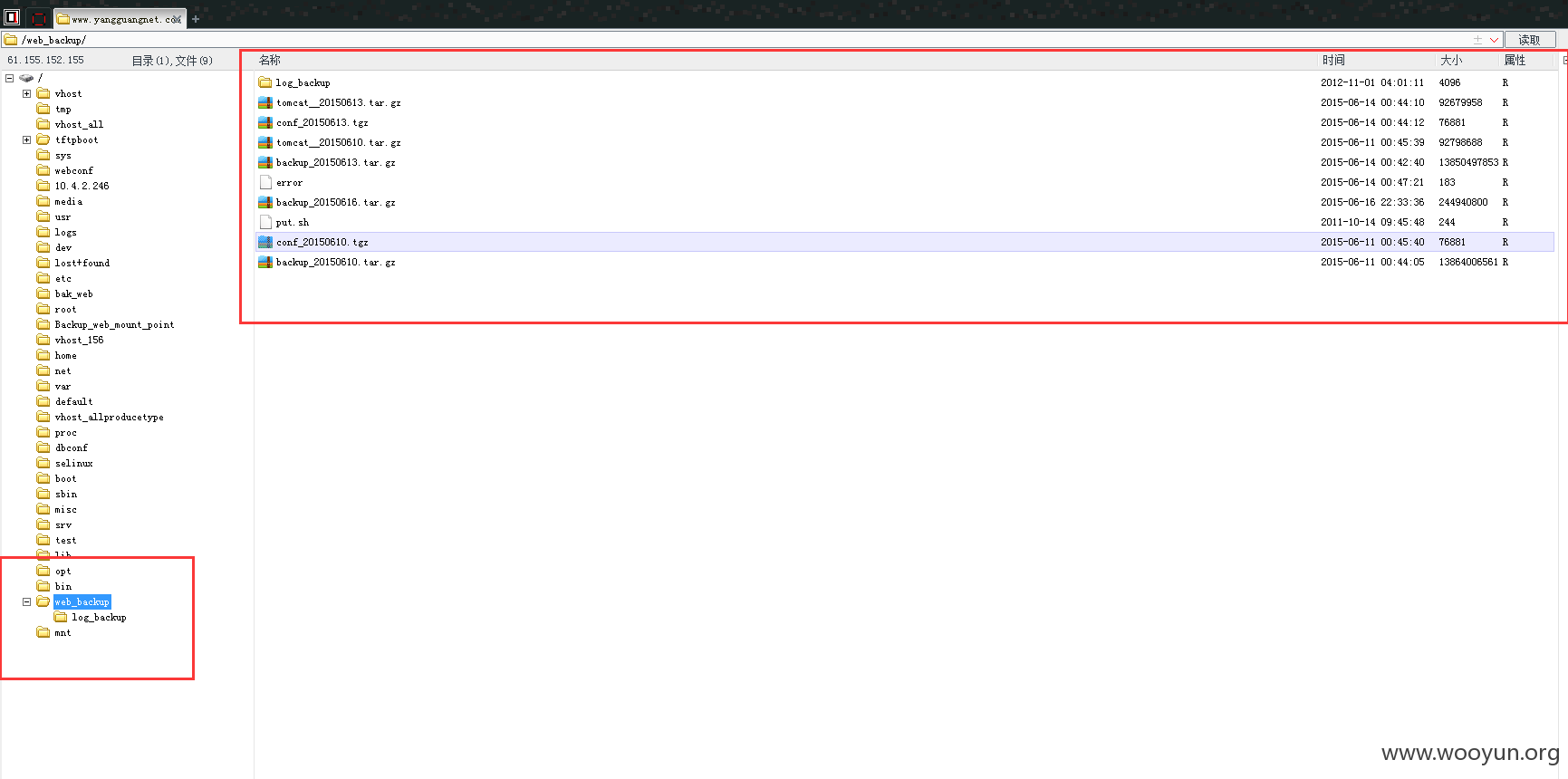

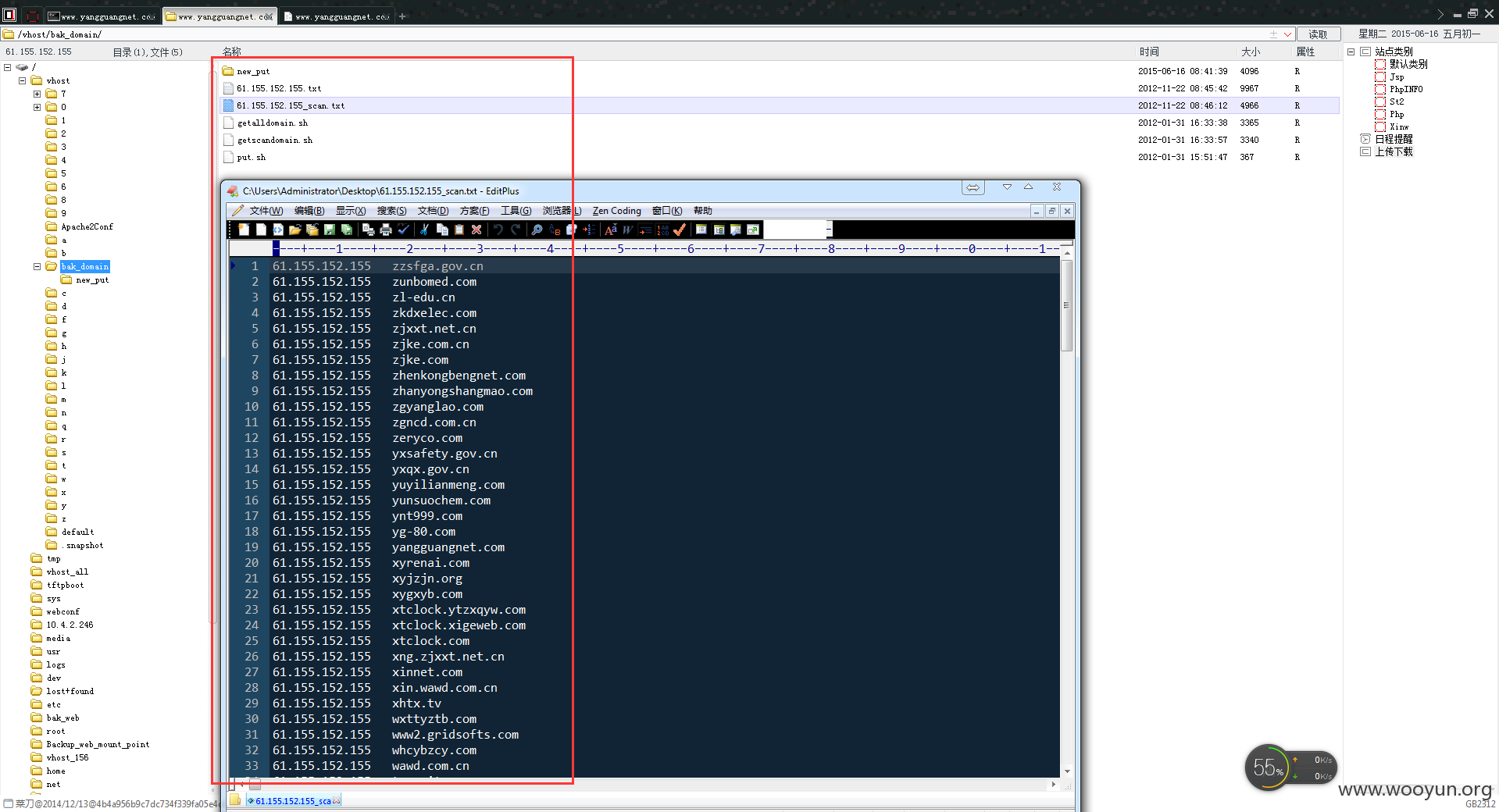

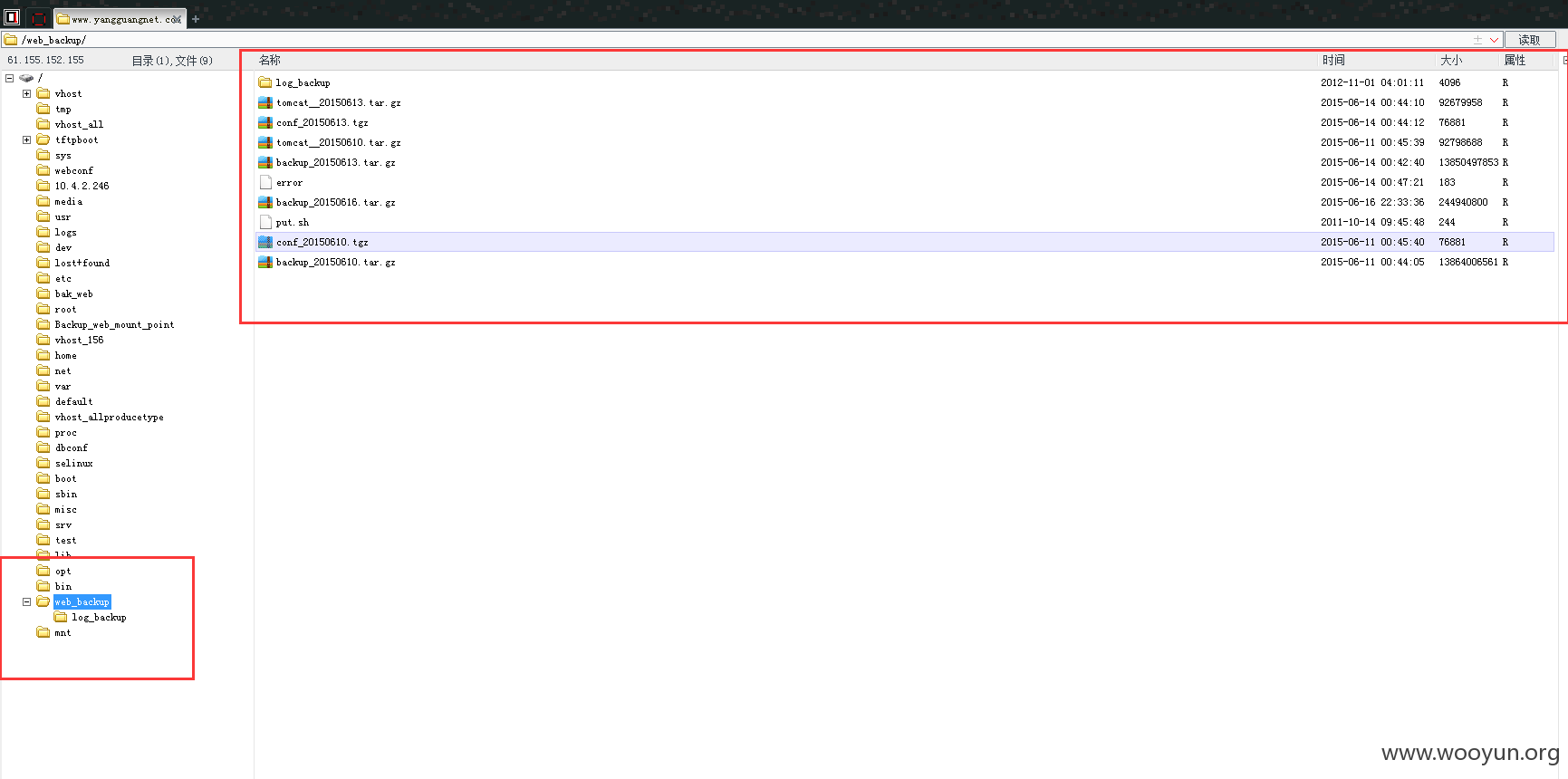

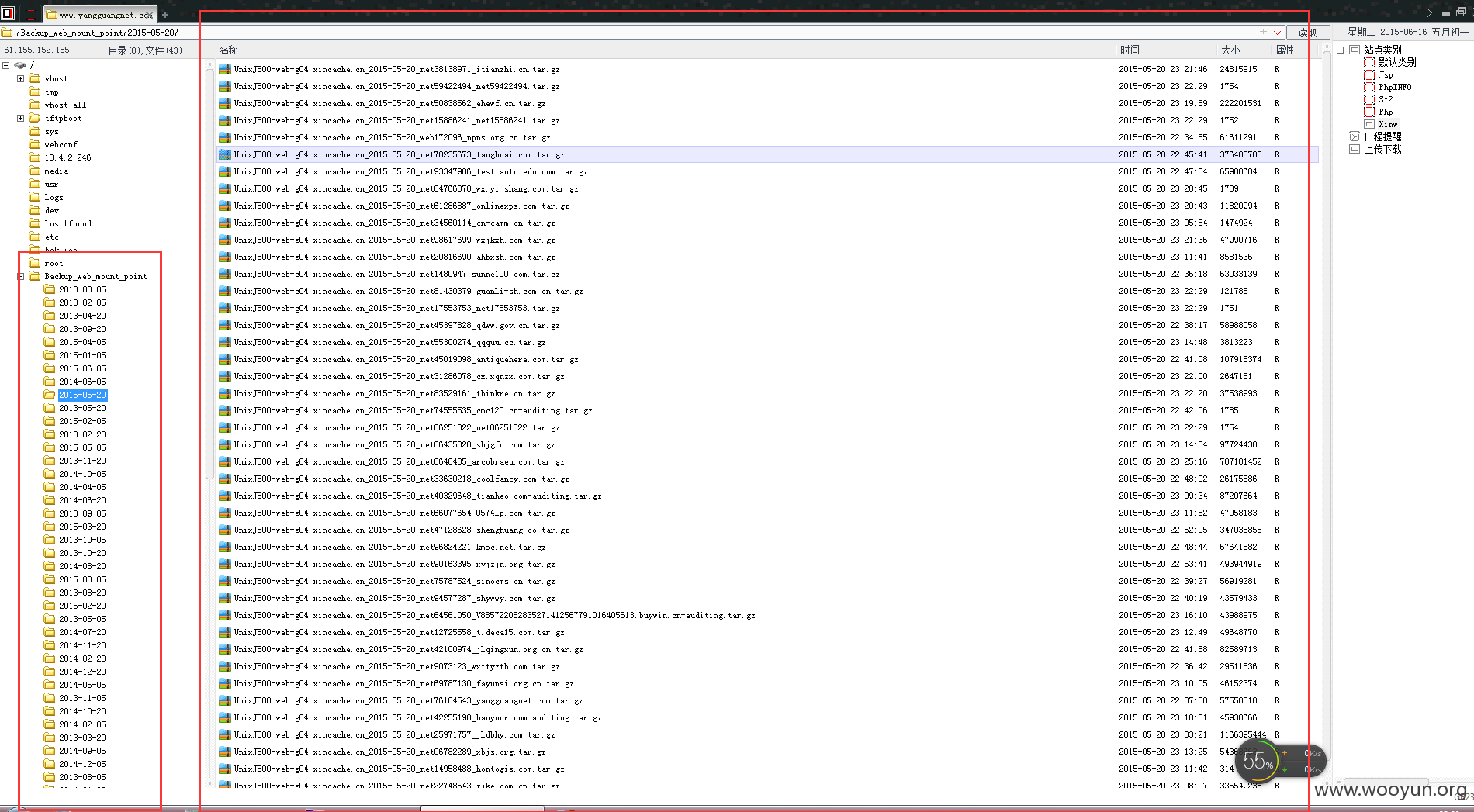

下面则是服务器的备份文件、、

有点大、、

文件配置:

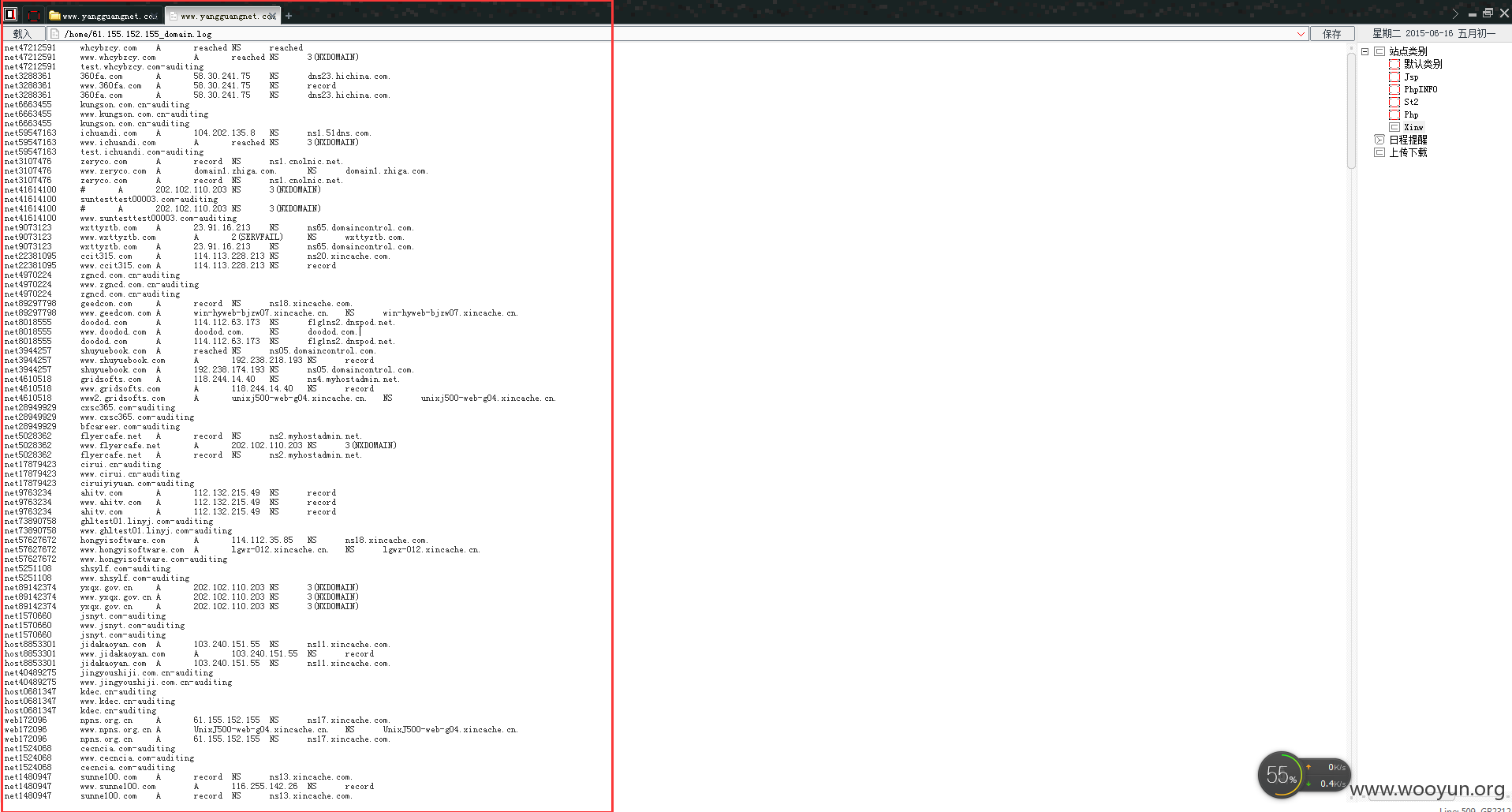

一些网站的信息DNS域、、

客户的网站的备份、、大量

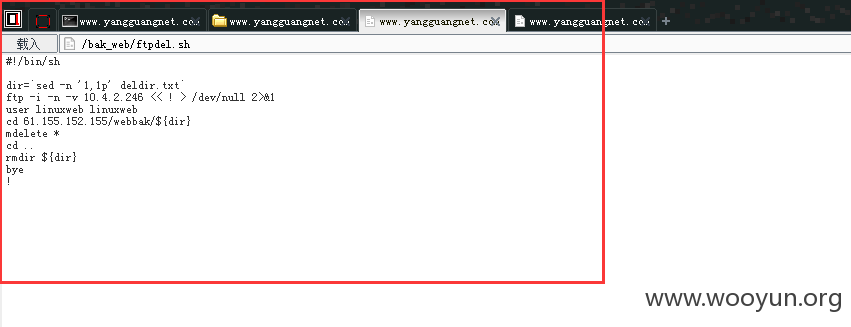

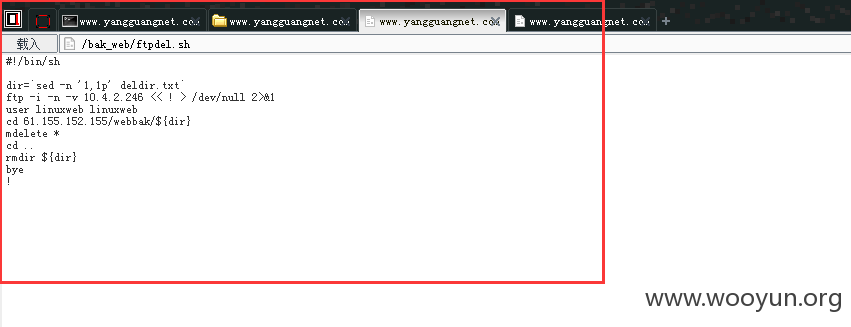

FTP p处理:FTP密码泄漏

#!/bin/sh

filename=$1

dir=$2

ftp -in 10.4.2.246 << ! > /dev/null 2>&1

user linuxweb linuxweb

bin

mkdir $dir

cd $dir

put $filename

bye

!

好了、、完毕