漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-025753

漏洞标题:新网其实还可以劫持域名第二集

相关厂商:新网华通信息技术有限公司

漏洞作者: Finger

提交时间:2013-06-12 17:20

修复时间:2013-07-27 17:20

公开时间:2013-07-27 17:20

漏洞类型:设计缺陷/逻辑错误

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-06-12: 细节已通知厂商并且等待厂商处理中

2013-06-13: 厂商已经确认,细节仅向厂商公开

2013-06-23: 细节向核心白帽子及相关领域专家公开

2013-07-03: 细节向普通白帽子公开

2013-07-13: 细节向实习白帽子公开

2013-07-27: 细节向公众公开

简要描述:

新网其实还可以劫持域名第二集

这一集我们还是以前两天被黑的pudn.com作为假想目标

详细说明:

这是一个新网做了修复的问题,对于这种修复方法不做评价。(主站并未修复 仅修复了代理商平台的)

漏洞就是可获得域名管理密码的MD5二次加密值

参考: WooYun: 新网漏洞可劫持新网所有注册域名(证明可影响京东)

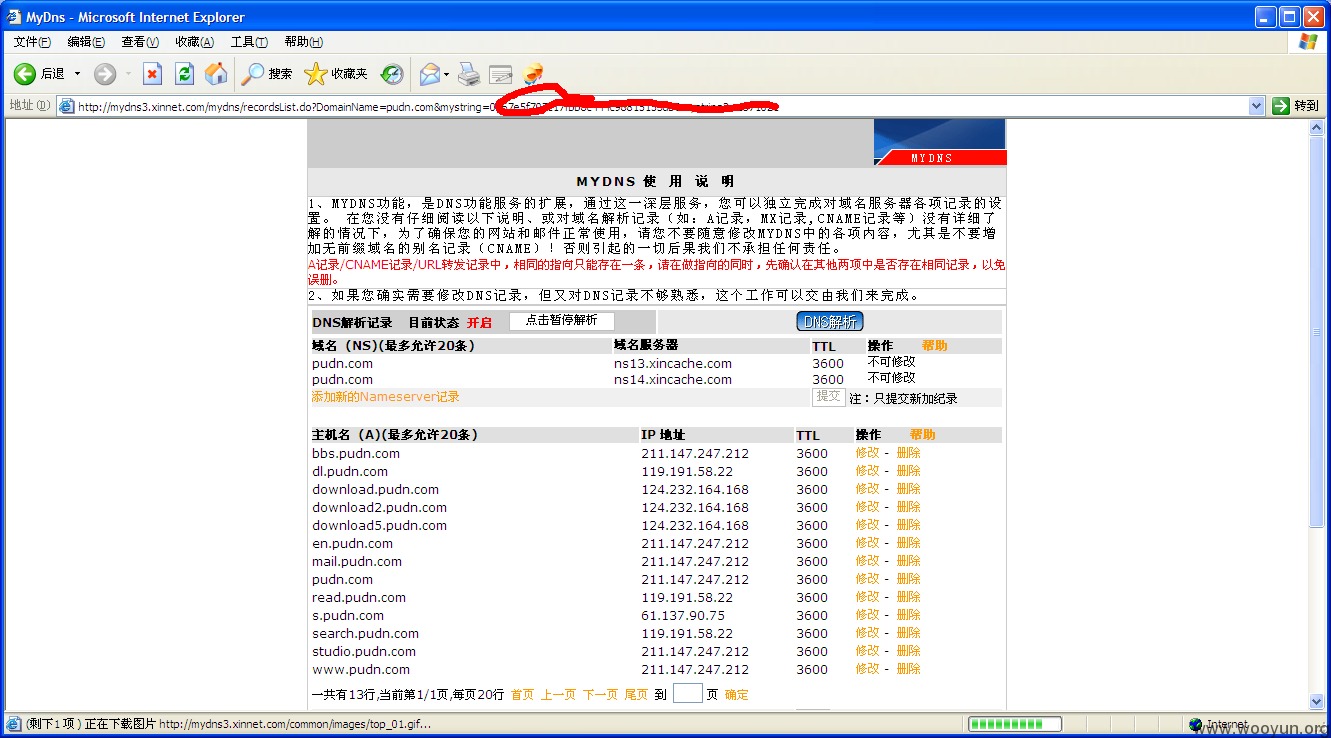

本来这个域名管理密码MD5二次加密值是直接显示在URL上的

新网对其进行了修复(主站还是显示在URL上)

可是....

看漏洞证明吧:

漏洞证明:

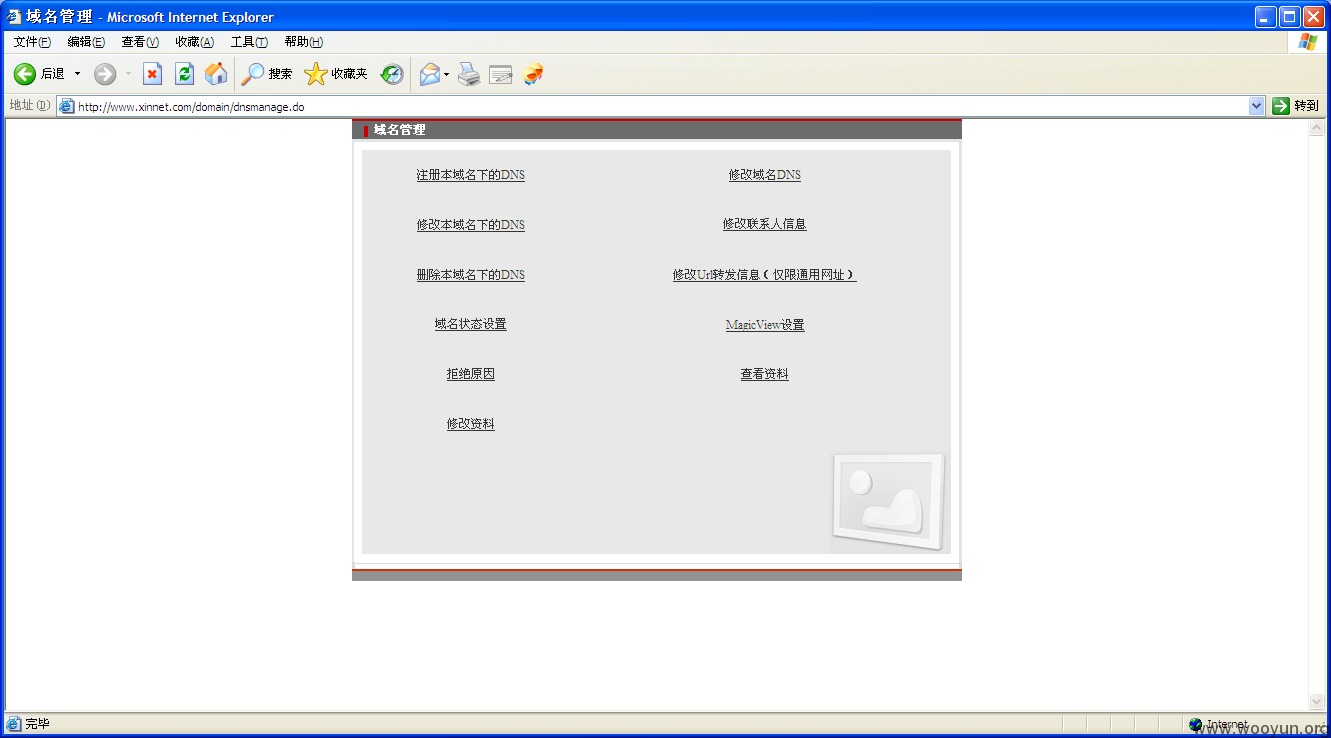

首先我们先实现问题描述中说的劫持pudn.com

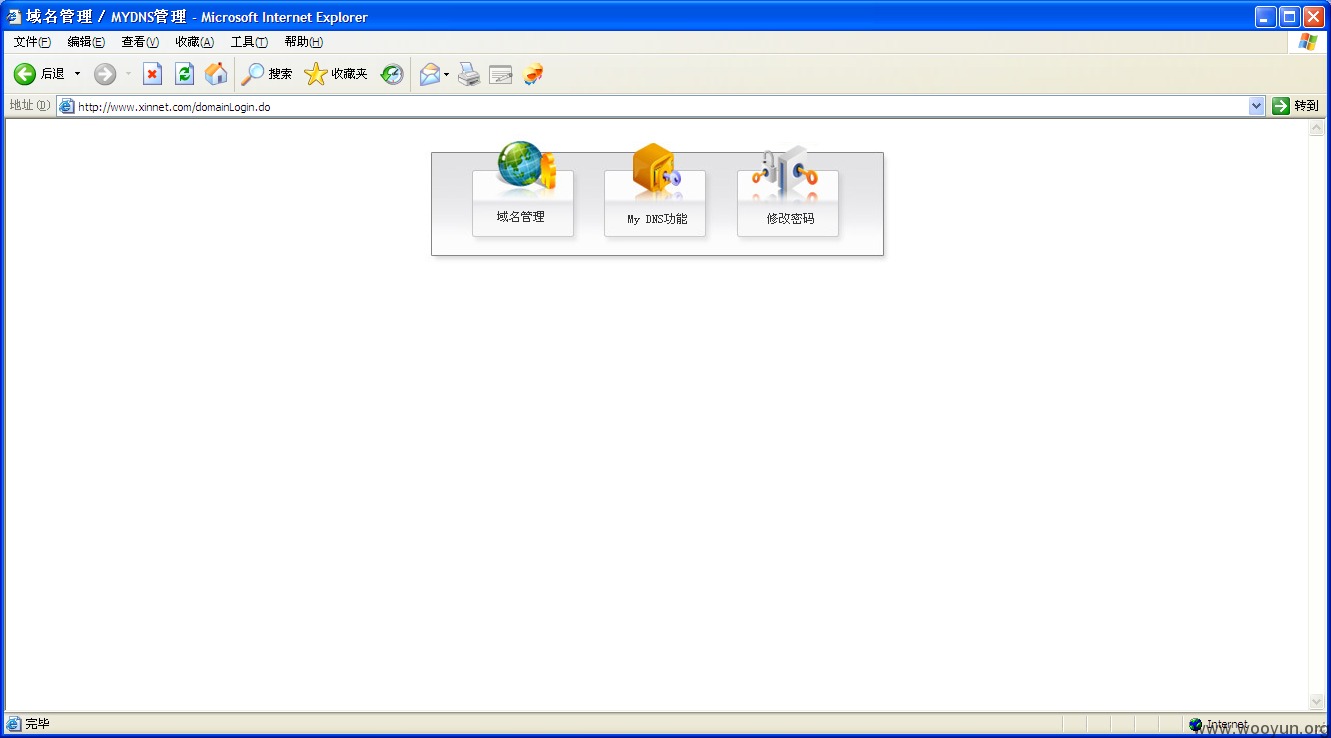

用会员号登陆新网主站

访问:http://www.xinnet.com/Modules/agent/domain/domain-dns.jsp

浏览器地址栏访问

javascript:submitHref('domainManage','pudn.com','/domain/dnsmanage.do')

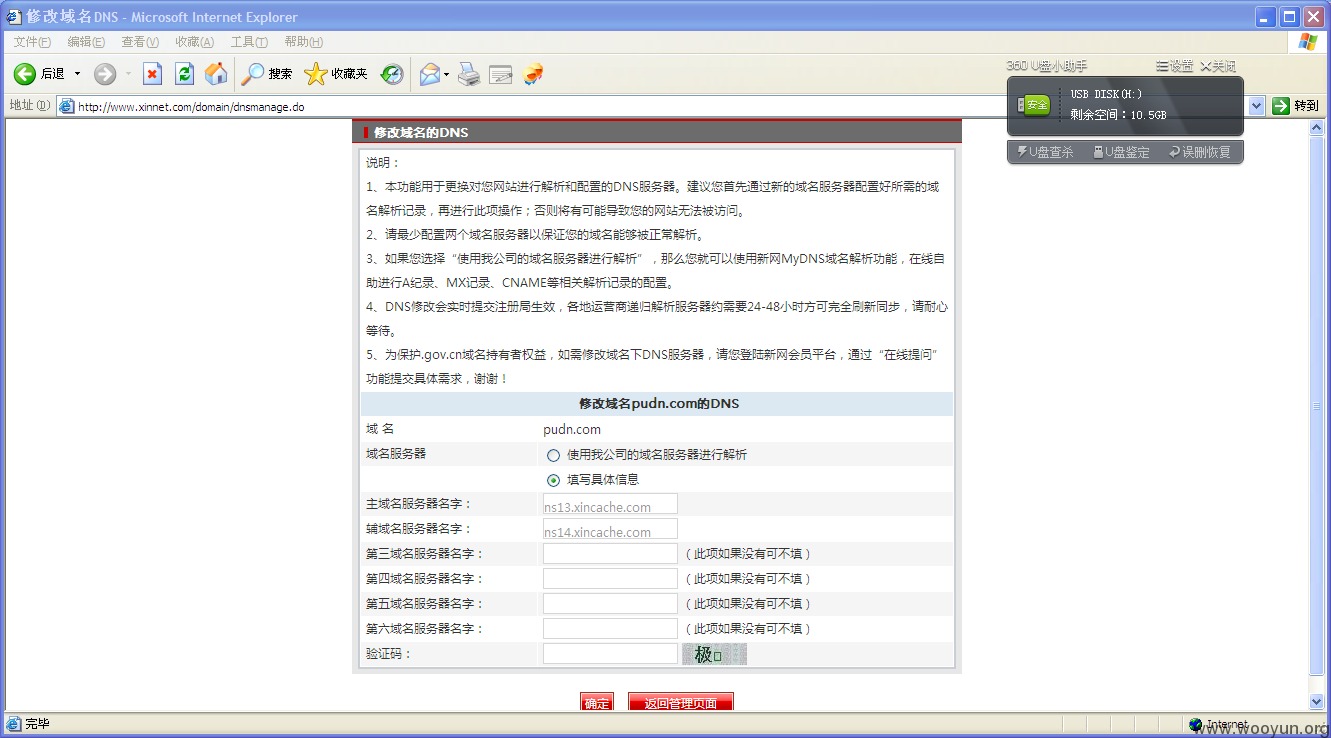

打开【修改资料】 在新弹出的页面URL中我们可以看到一串MD5值,这就是域名pudn.com管理密码的MD5二次加密之后的值

这里还泄露了部分用户的隐私

MD5二次加密比MD5一次加密难跑很多 但并不意味着就一定跑不出来 还是有一定概率能跑出密码的 所以这里泄露用户域名管理密码的MD5二次加密值 对用户域名的安全是一种威胁!

最后我还是跑出域名pudn.com的密码来了

密码是:*******8 打码吧

然后我们在http://dcp.xinnet.com登陆

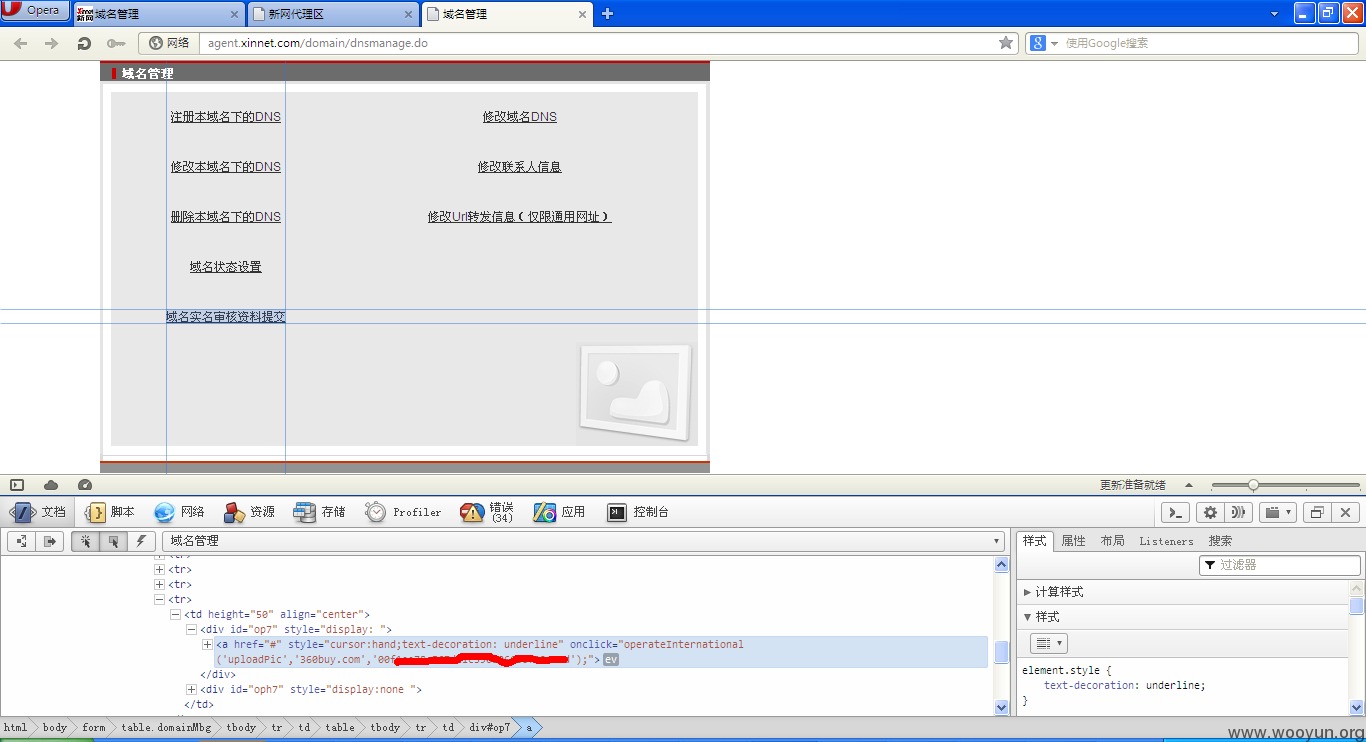

下面我们来看一下那个已经修复的

用谷歌或者opera浏览器登陆新网代理平台 我是用的opera

登陆之后【商品管理】=》【域名管理】=》【服务器商品】

浏览器地址栏访问

javascript:submitDNSFormaaa('360buy.com')

在新弹出的页面内【域名实名审核资料提交】处就隐藏着360buy.com的域名管理密码的MD5的二次加密值(原本是在URL中的,之后修复了,可是这修复的...)

拿出点儿耐心去跑 MD5二次加密还是有一定几率能跑出来的

修复方案:

版权声明:转载请注明来源 Finger@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2013-06-13 10:41

厂商回复:

收到,谢谢

最新状态:

暂无