漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-019520

漏洞标题:新网漏洞可劫持部分在新网已注册DNS的域名和所有使用新网域名解析功能的域名

相关厂商:新网华通信息技术有限公司

漏洞作者: Finger

提交时间:2013-03-04 17:22

修复时间:2013-04-18 17:22

公开时间:2013-04-18 17:22

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-03-04: 细节已通知厂商并且等待厂商处理中

2013-03-05: 厂商已经确认,细节仅向厂商公开

2013-03-15: 细节向核心白帽子及相关领域专家公开

2013-03-25: 细节向普通白帽子公开

2013-04-04: 细节向实习白帽子公开

2013-04-18: 细节向公众公开

简要描述:

新网漏洞可劫持部分在新网已注册DNS的域名(即本域名下的DNS)和所有使用新网域名解析功能的域名

相关链接:

http://www.xinnet.com/service/cjwtxx/35869609204653.html

详细说明:

漏洞地址:

http://www.xinnet.com/domain/dnsmanage.do?method=getDomainNameserverVO&dnsName=已注册的本域名下的DNS

而这个地址的却做了权限验证:

http://agent.xinnet.com/domain/dnsmanage.do?method=getDomainNameserverVO&dnsName=ns1.ku6.net

漏洞证明:

打开:

http://www.xinnet.com/domain/dnsmanage.do?method=getDomainNameserverVO&dnsName=ns1.****.net

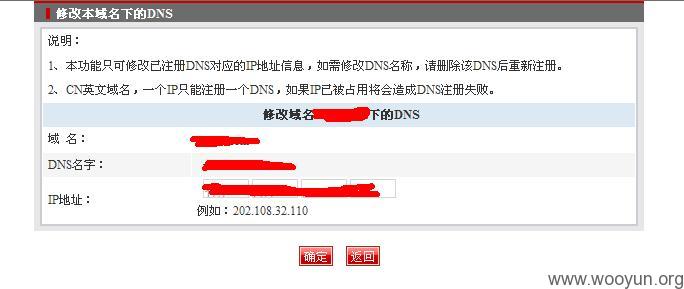

直接点确定 提示【DNS ns1.***.net修改成功!】然后点击【返回管理页面】就会返回如下页面:

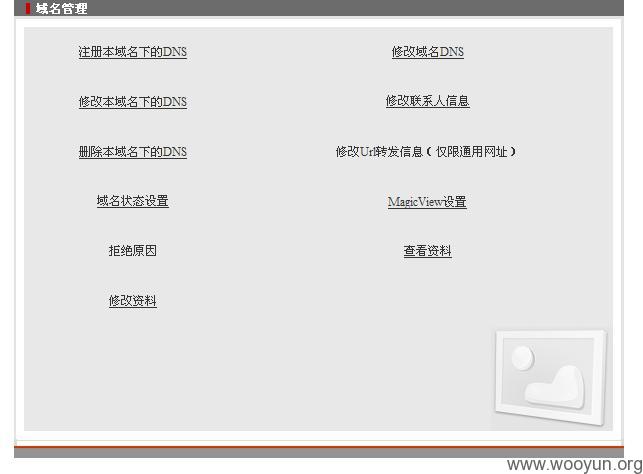

之后【修改本域名下的DNS】、【修改域名DNS】等功能皆有权限

标题说还可以劫持使用新网域名解析功能的域名

那是因为可以劫持:ns*.xincache.com

http://www.xinnet.com/domain/dnsmanage.do?method=getDomainNameserverVO&dnsName=ns11.xincache.com

修复方案:

很低级的一个未授权访问

版权声明:转载请注明来源 Finger@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2013-03-05 17:33

厂商回复:

问题正在修复,评估后会根据相应的问题严重程度给出相应的回报。谢谢!

最新状态:

2013-03-26:已修复