漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0120470

漏洞标题:中国电信微店后台管理系统/弱口令/已shell可内网渗透/可控制2.5W微店/泄露近14W订单

相关厂商:中国电信

漏洞作者: 小饼仔

提交时间:2015-06-14 18:10

修复时间:2015-08-03 12:10

公开时间:2015-08-03 12:10

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-14: 细节已通知厂商并且等待厂商处理中

2015-06-19: 厂商已经确认,细节仅向厂商公开

2015-06-29: 细节向核心白帽子及相关领域专家公开

2015-07-09: 细节向普通白帽子公开

2015-07-19: 细节向实习白帽子公开

2015-08-03: 细节向公众公开

简要描述:

蝴蝶效应

详细说明:

1.系统介绍

地址

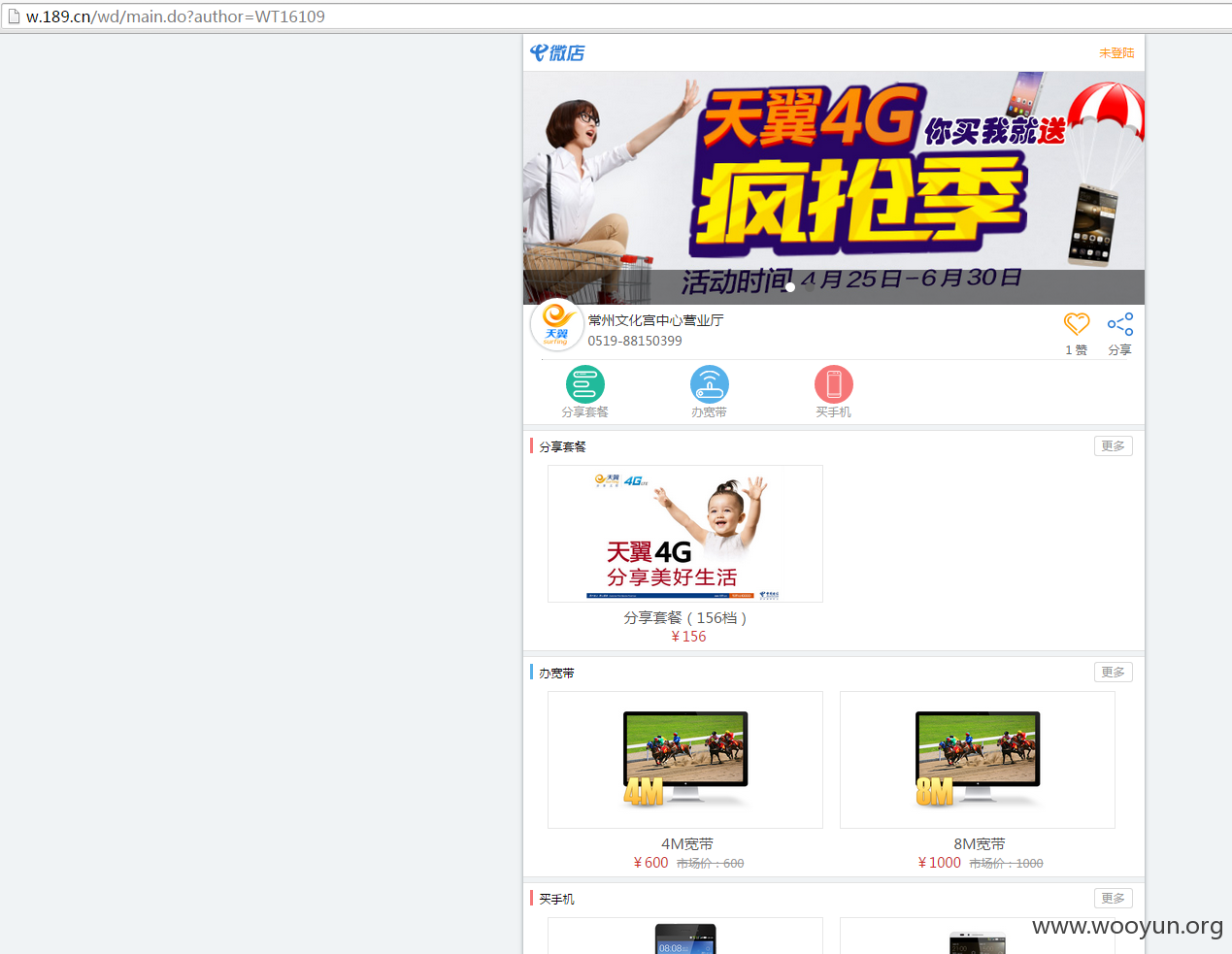

这个系统是中国电信提供给各地营业厅开设微店的,可以进行业务办理、手机选购等功能。

比如常州文化宫中心营业厅

更改参数author的值就可以到其他营业厅的页面。

比如

2.漏洞起因

之前发的漏洞

WooYun: 中国电信某站配置不当/已shell/可vpn连接/内网渗透

漏洞证明里有提到这样一段话

从成功登陆的邮箱中获取到,http://w.189.cn/的两个账号,弱口令000000,当时成功登陆了(现在密码已经失效),找到一个地方可以上传文件,没有限制,导致getshell。

2. 证明

拿 常州文化宫中心营业厅 http://w.189.cn/wd/main.do?author=WT16109 来做例子说明

账号密码

本身就是弱口令

成功登陆

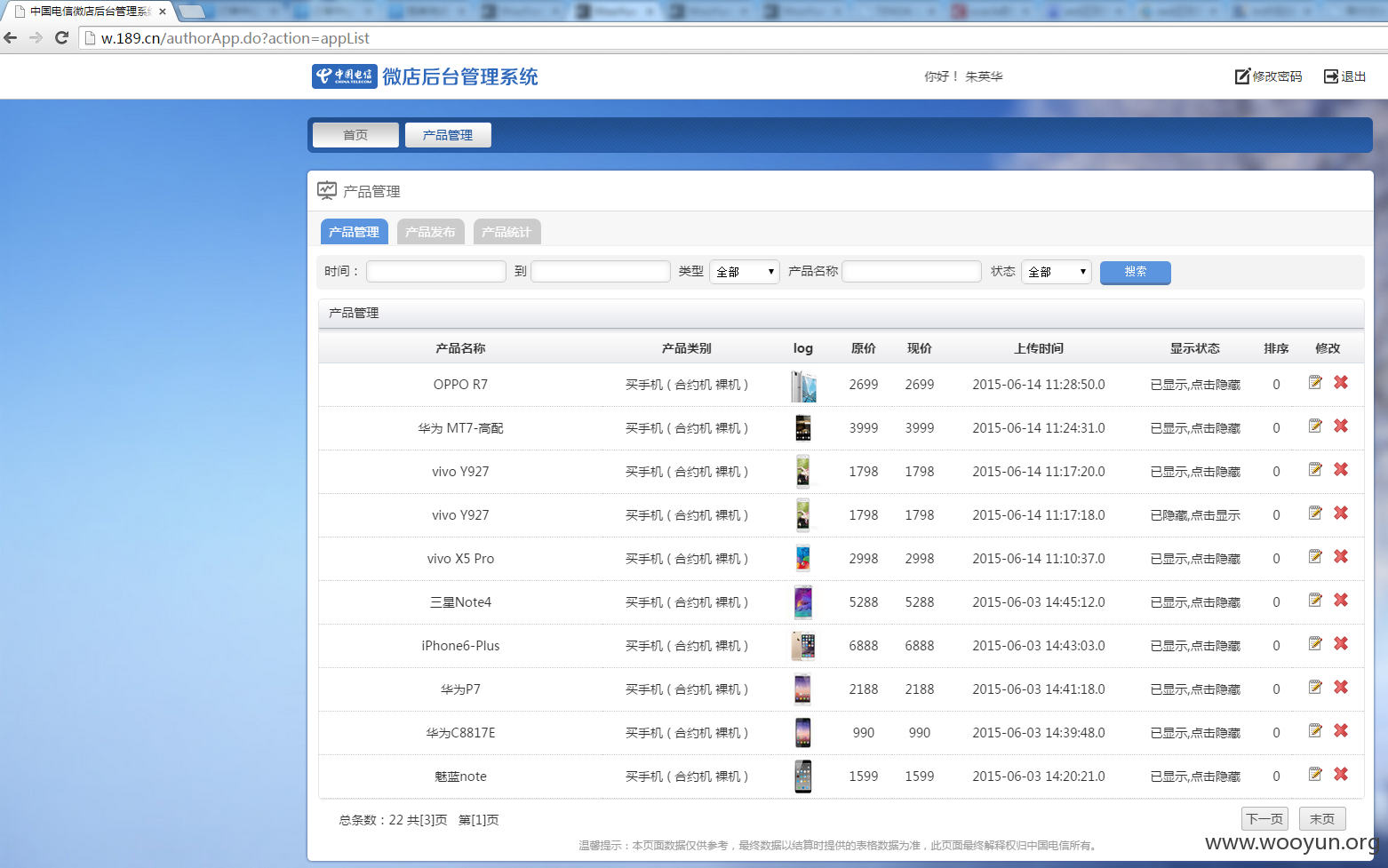

可修改微店的各种信息,如产品管理

套餐管理

等等

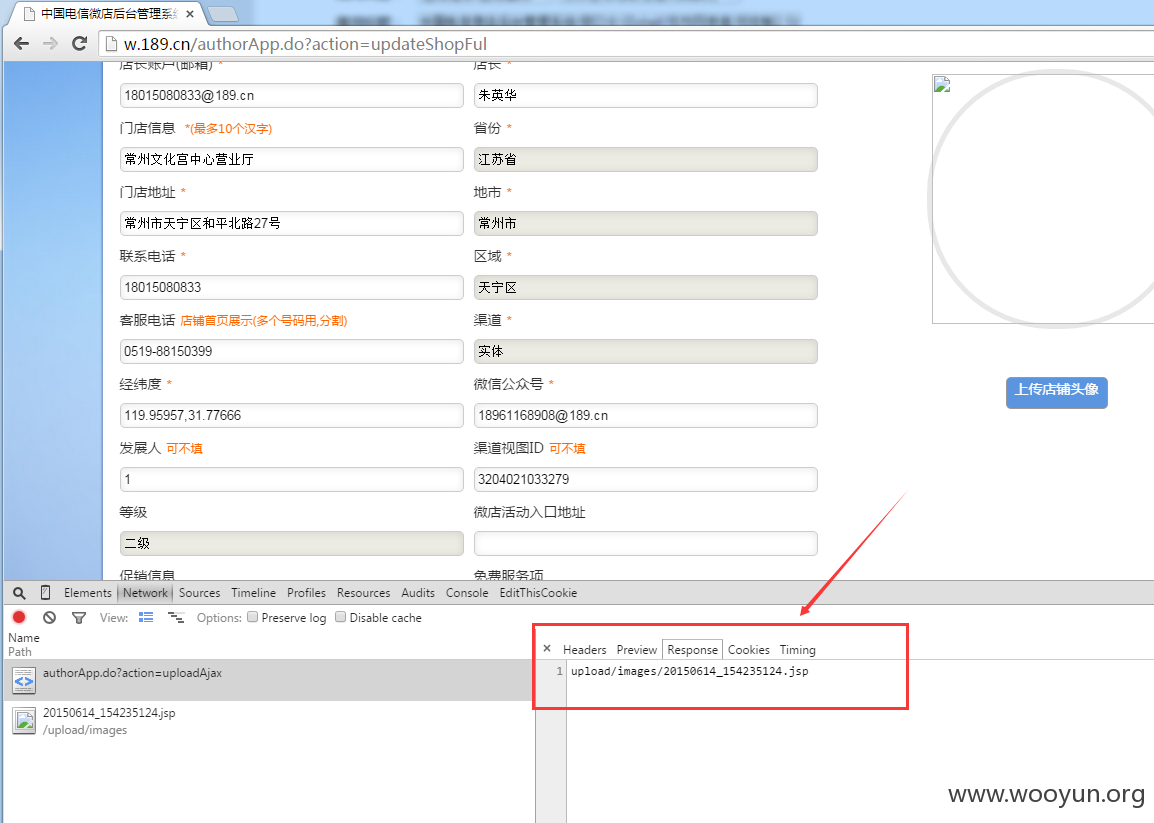

点击门店信息,有个上传店铺头像的地方

没后缀限制,上传shell,返回结果里就有地址

shell地址

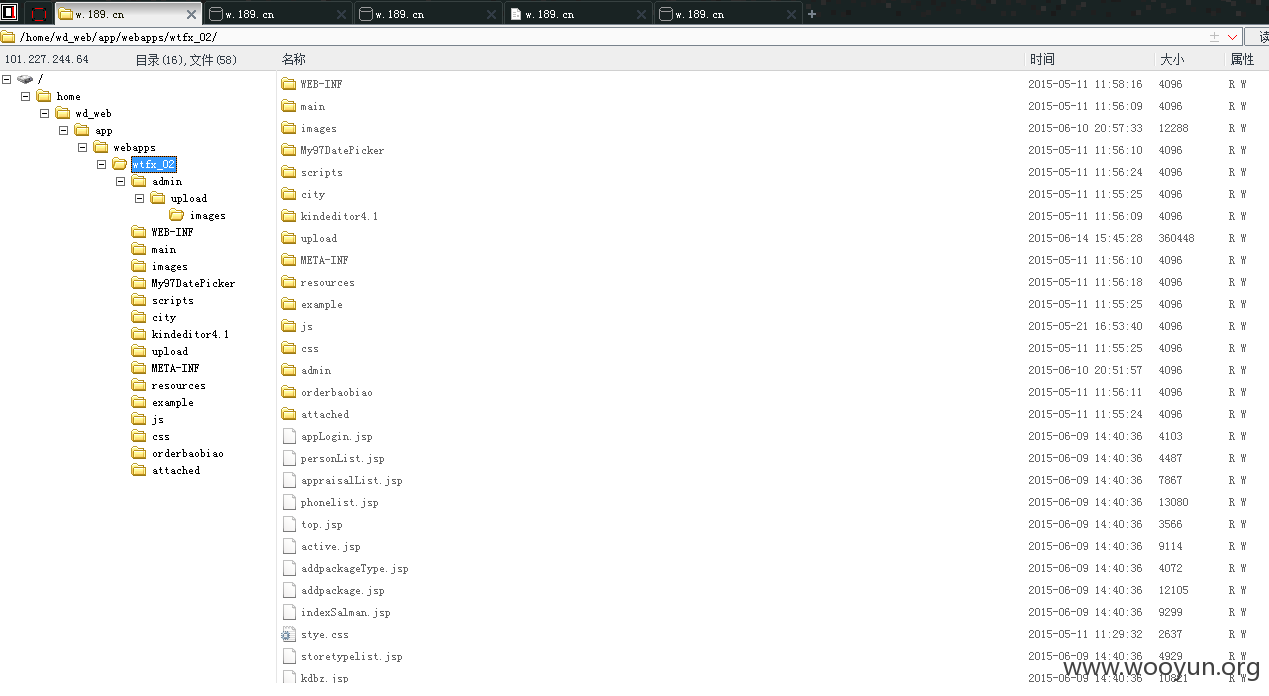

上个菜刀连接

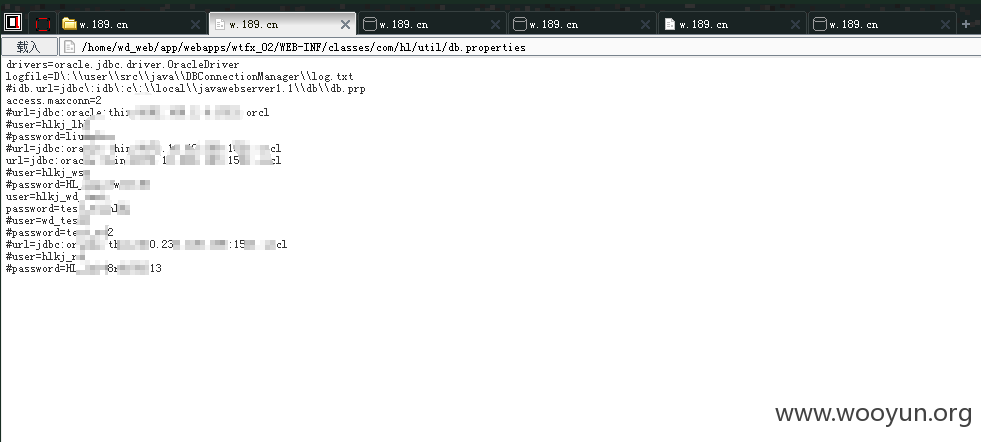

数据库配置

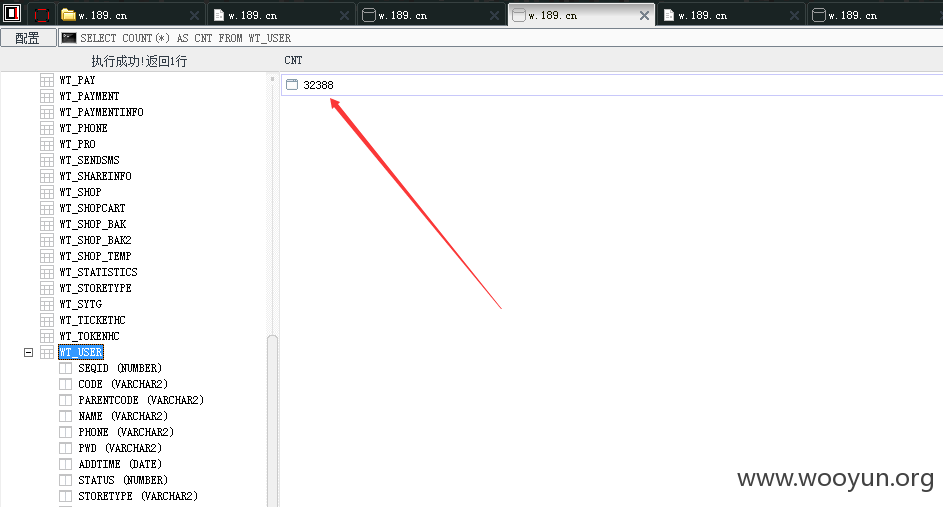

用户量 3W+

测试下弱口令

000000 md5为 670b14728ad9902aecba32e22fa4f6bd

00000就有近5000个

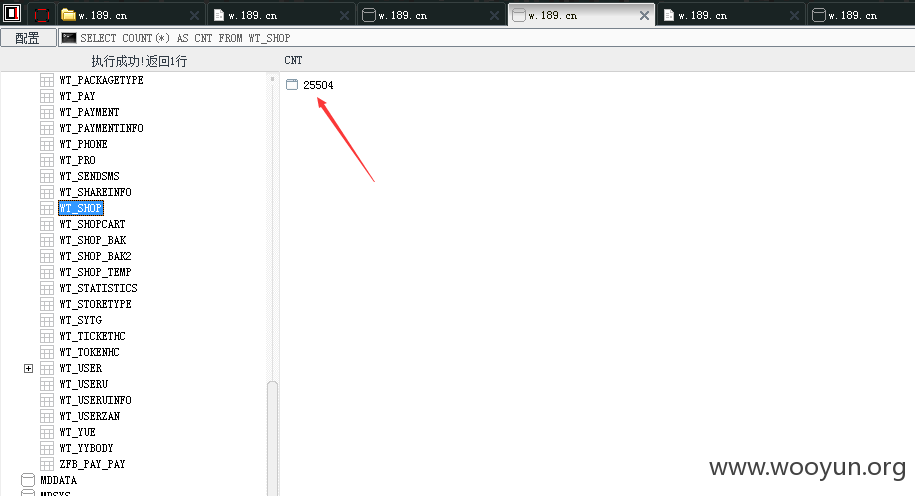

微店数量 2.5W+

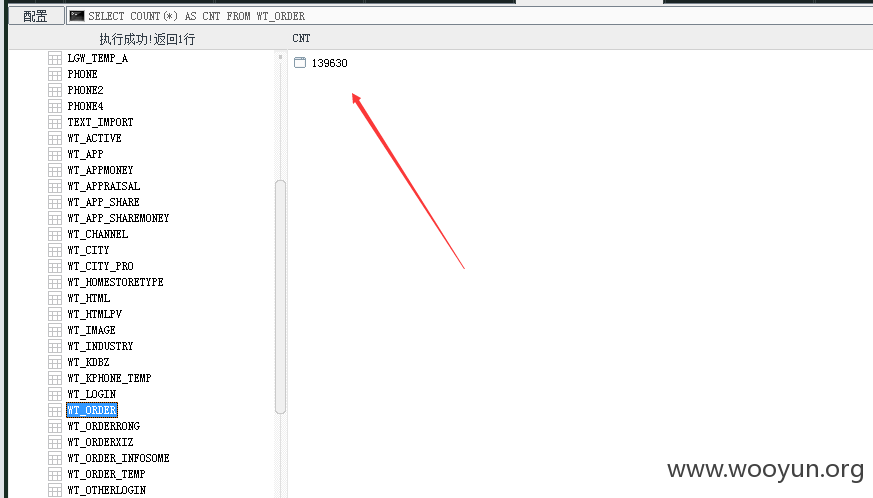

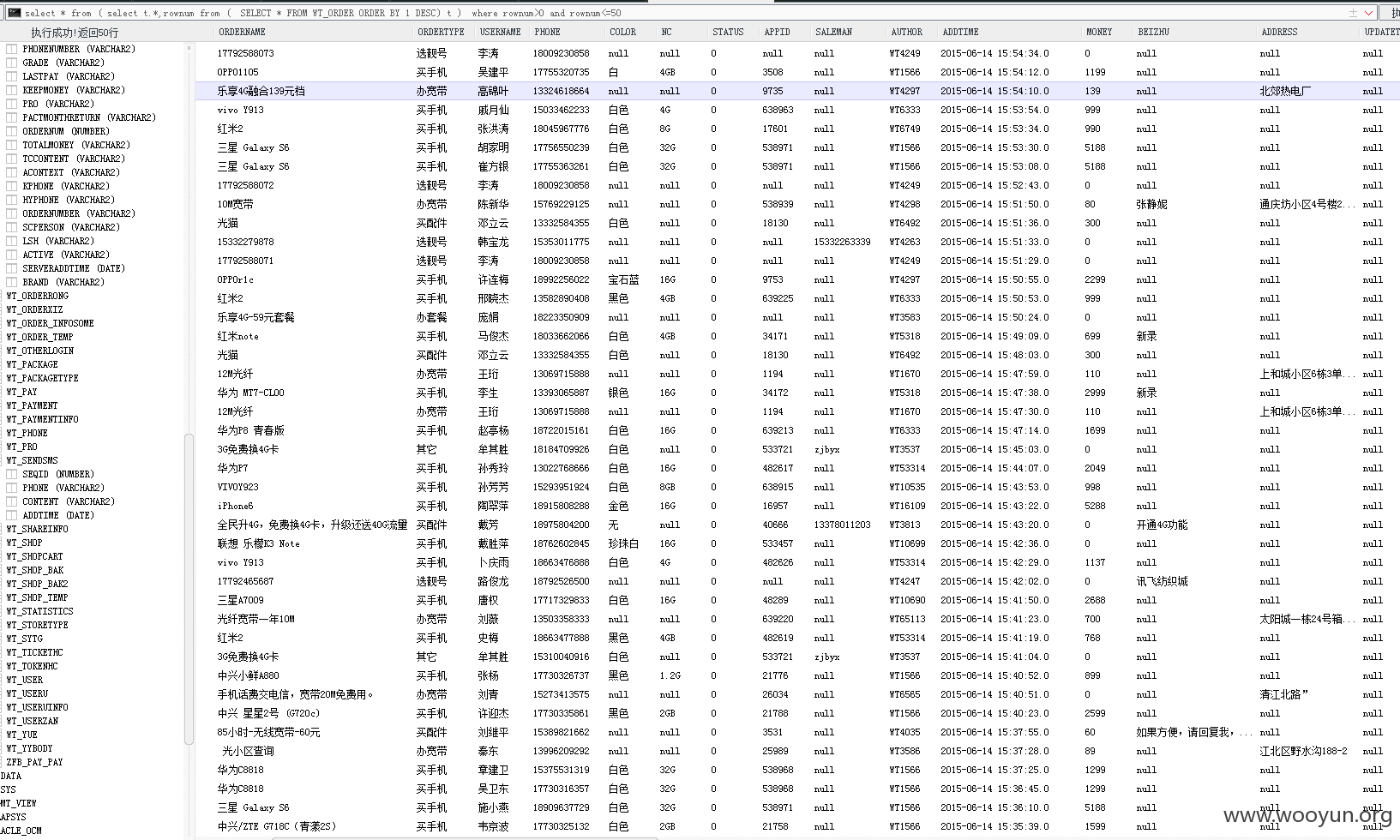

订单 近14W

订单数据,有姓名电话地址

漏洞证明:

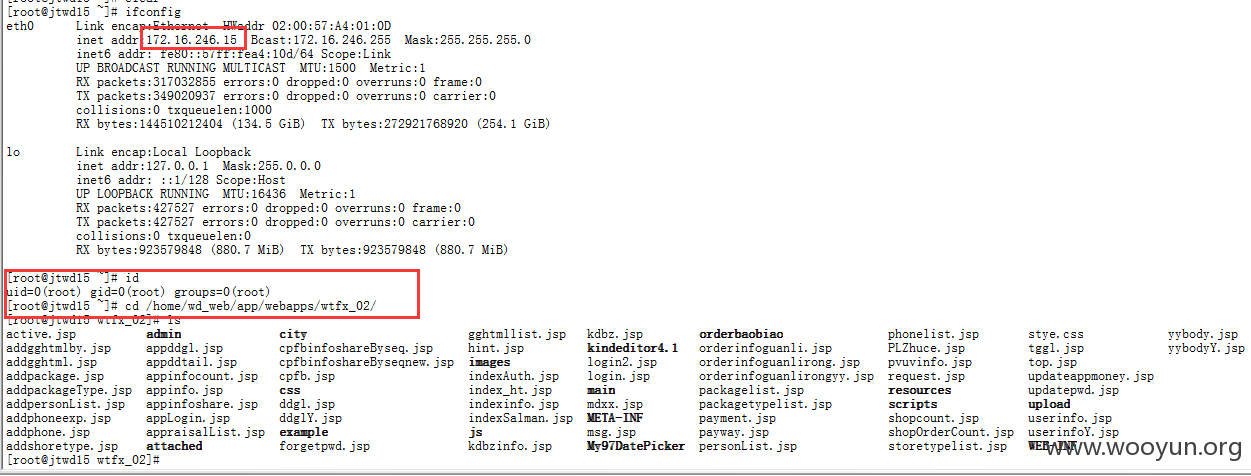

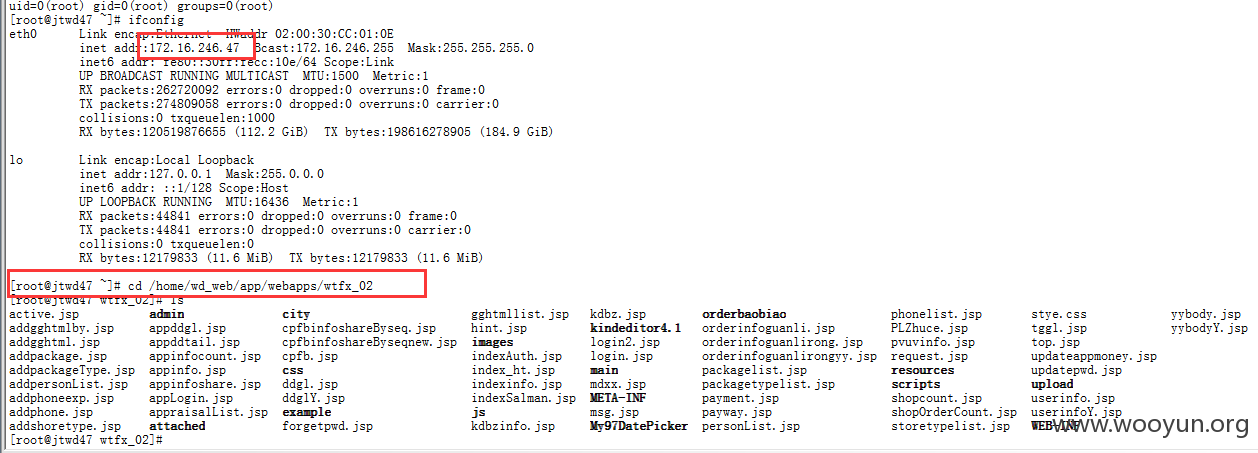

在内网

linux内核可提权

利用reGeorg反向,可进一步渗透

地址http://w.189.cn/upload/images/20150614_160701772.jsp

已拿下两台服务器root权限

已证明,不再进一步深入

修复方案:

未做破坏

...

版权声明:转载请注明来源 小饼仔@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-06-19 12:09

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT下发通报,由其后续协网站调管理单位处置.

最新状态:

暂无