漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0107532

漏洞标题:看我是如何控制数万台路由器WiFi及广告的

相关厂商:深圳市百米生活电子商务有限公司

漏洞作者: Ch丶0nly

提交时间:2015-04-13 09:17

修复时间:2015-05-28 09:18

公开时间:2015-05-28 09:18

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-13: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-05-28: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

百米生活,通过免费商业Wi-Fi的铺设,在全国各城市打造一个基于本地化社区的电子商务服务平台,

为商家提供产品推广、品牌宣传、商家管理及成本控制等服务;为消费者带来社区附近衣食住行、吃喝玩乐的信息服务,同时借助免费Wi-Fi技术支持,开启移动互联网的全新生活方式。

详细说明:

百米生活,通过免费商业Wi-Fi的铺设,在全国各城市打造一个基于本地化社区的电子商务服务平台,

为商家提供产品推广、品牌宣传、商家管理及成本控制等服务;为消费者带来社区附近衣食住行、吃喝玩乐的信息服务,同时借助免费Wi-Fi技术支持,开启移动互联网的全新生活方式。

据资料显示 该公司的百米生活路由器已经遍布全国多个省市了,用户多达数十万!

不可否认这是全国最NB的一个(广告路由器) 说实话他这个路由器穿透力确实够NB

赞一个 就是广告太多了

一切起因皆因贵公司的广告 特么的深深的打动了我 才有了今天的故事

废话就不多说了 直接上漏洞证明

漏洞证明:

官网www.100msh.com

漏洞出现在http://open.100msh.com 开发者平台存在任意文件上传

首先我们先注册用户

http://open.100msh.com/user/register_dev.html

此处填写信息

写完之后来到我们的个人资料-上传我们的php一句话

点击提交 会提交请上传jpg文件 这个不管他 返回页面的时候我们的一句话已经上传了

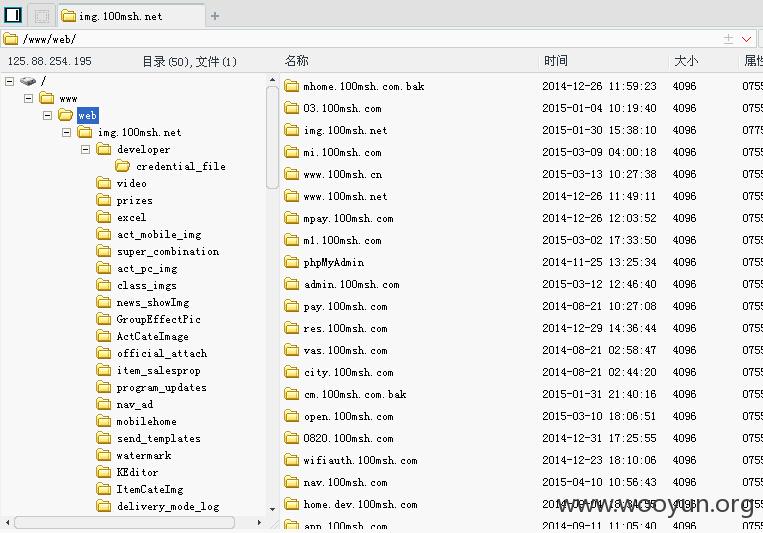

http://img.100msh.net//developer/credential_file/12e31512040936467884.php

我们的php一句话已经执行

让人激动不已 里面有主站以及多个分站 开发站点等 重要信息及站点

附部分数据库信息:

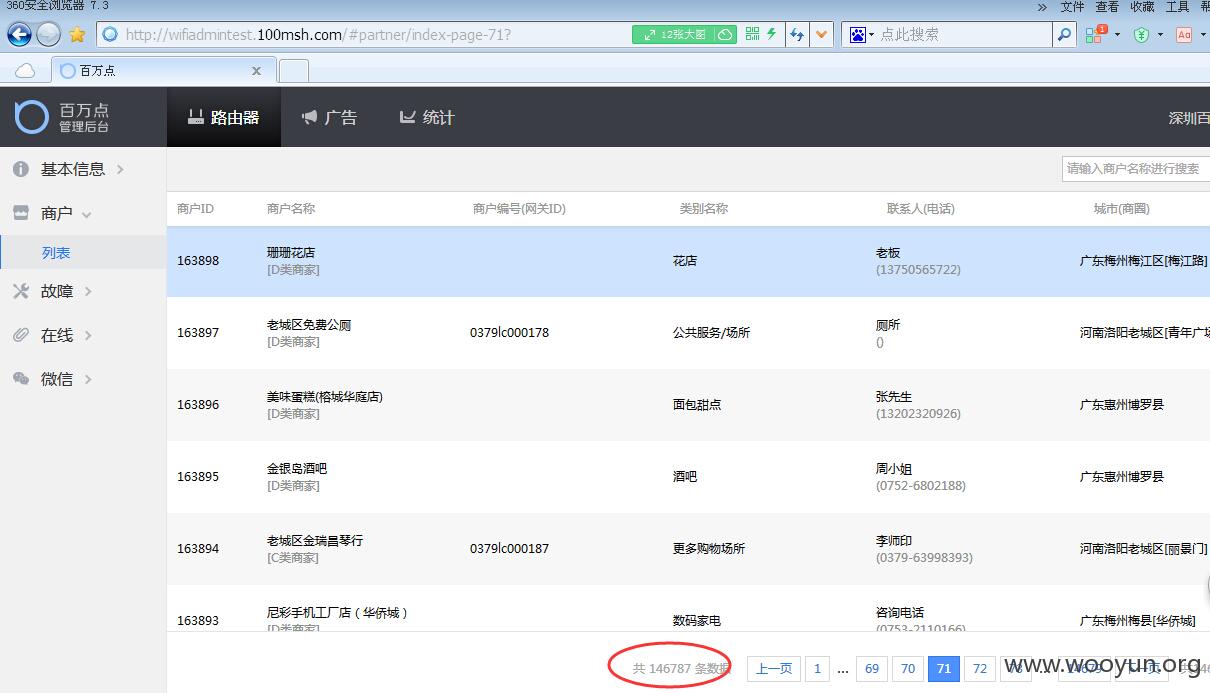

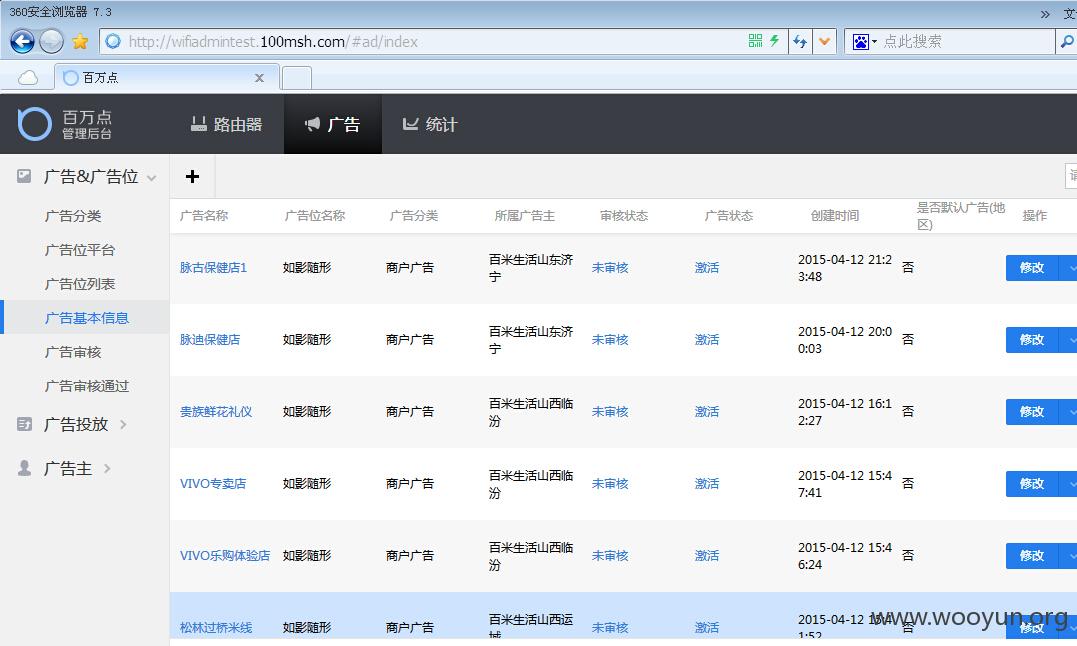

找到多个数据库配置信息 其中就有我们的路由器管理后台,里面有数万名百米生活路由器用户的配置信息以及联系方式

http://wifiadmintest.100msh.com/

z_test

admintest

14万商户信息及联系方式

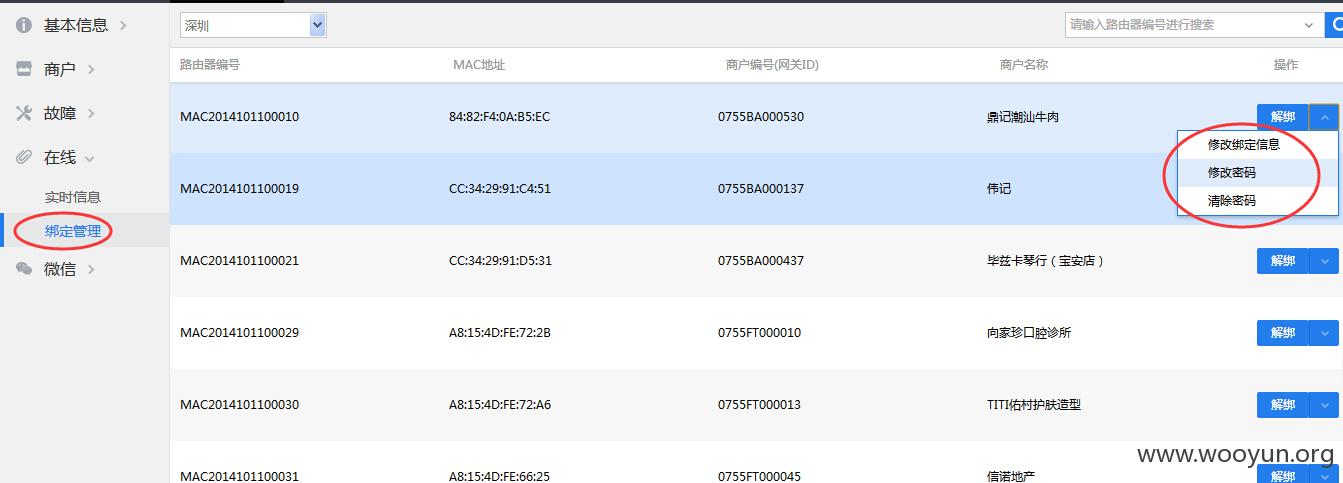

路由器信息及WIFI密码

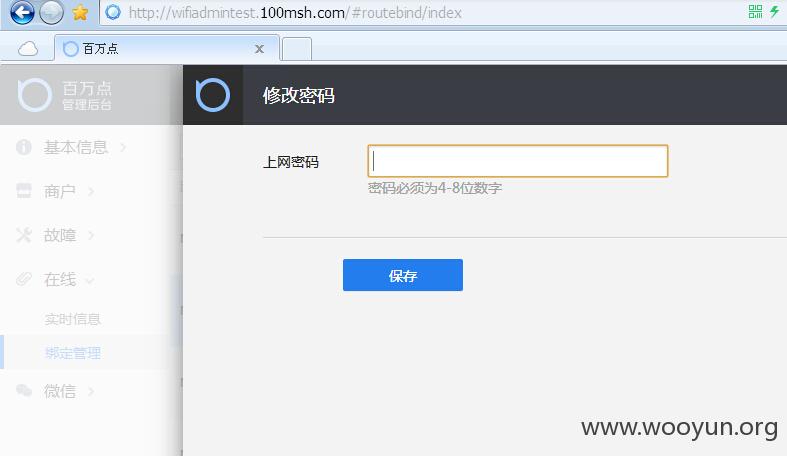

此处可修改、清除WiFi上网密码

此处还可以修改、删除路由器广告

简单证明 就不做测试了

修复方案:

版权声明:转载请注明来源 Ch丶0nly@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:15 (WooYun评价)