漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0116335

漏洞标题:顺丰优选权限控制不严越权删除其他用户信息

相关厂商:顺丰优选

漏洞作者: 路人甲

提交时间:2015-05-26 19:00

修复时间:2015-05-27 10:13

公开时间:2015-05-27 10:13

漏洞类型:未授权访问/权限绕过

危害等级:中

自评Rank:8

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-26: 细节已通知厂商并且等待厂商处理中

2015-05-27: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

RT

详细说明:

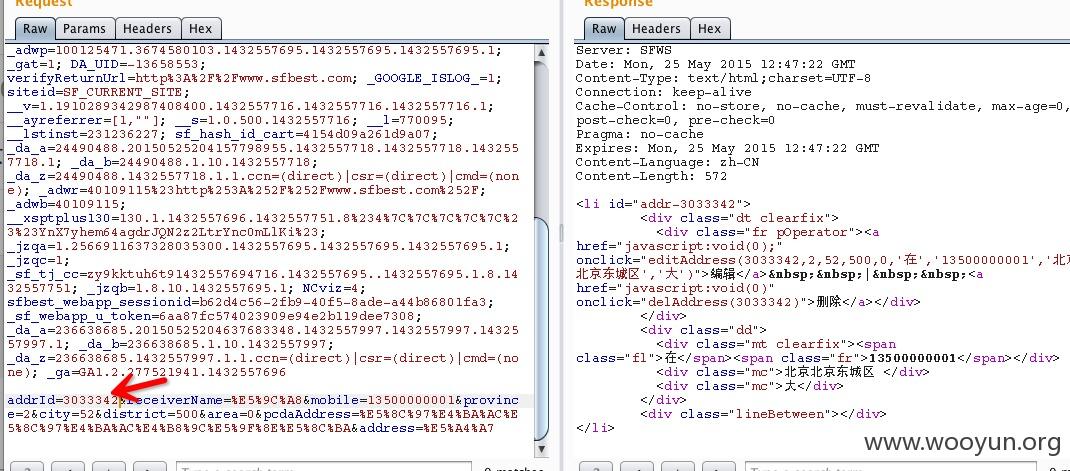

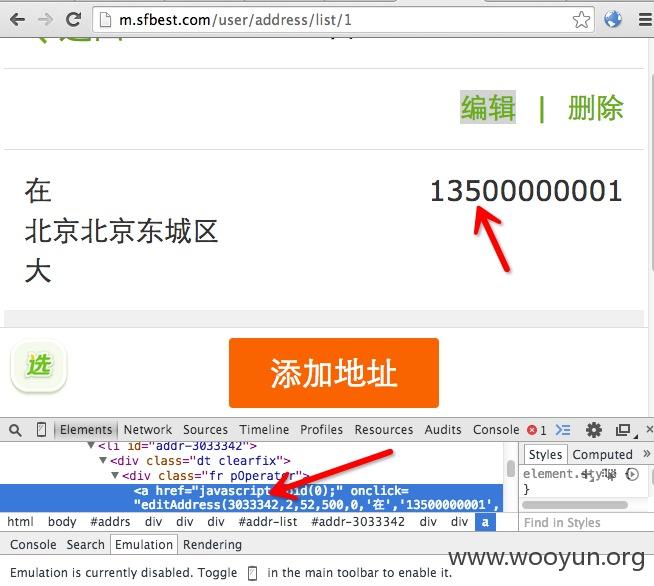

漏洞证明:

修复方案:

权限控制

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-05-27 10:13

厂商回复:

1)经过我们反复确认漏洞属于虚假漏洞。请注意看洞主所提交的截图中的地址从头到尾都在用一个地址也就是这个地址在做测试,只是变了一个手机号,也就是说洞主只是在自己的账户修改了手机号而已。

2)我们经过编辑功能,删除功能用自己账号替换别人账号的addrid之后,此问题依然不存在。

3)越权的定义必须先搞清楚。只有登陆A用户然后通过A用户的操作修改(删除)其它用户(B用户)信息的才算越权。根据洞主描述,其结果为登陆A用户最终没对B用户造成影响,只是会变更A用户自己的信息(这相当于用户正常编辑)。况且请洞主做完操作之后再刷新一下浏览器看一下,只要你动了addid这个参数不管你修改自己的还是别人的其实都是不成功的。

ps:感谢对顺丰优选的关注,如果还有其它的问题请于我们联系,我们会认真对待,每一位白帽子提出的安全问题,并且确认之后发放礼物以表感谢。感谢wooyun,感谢白帽子!

最新状态:

暂无