漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0149077

漏洞标题:CCF NOI报名系统越权查询用户资料(包括管理员、省特派员)

相关厂商:中国计算机协会

漏洞作者: 一年又一年

提交时间:2015-10-28 20:49

修复时间:2015-12-14 17:14

公开时间:2015-12-14 17:14

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-28: 细节已通知厂商并且等待厂商处理中

2015-10-30: 厂商已经确认,细节仅向厂商公开

2015-11-09: 细节向核心白帽子及相关领域专家公开

2015-11-19: 细节向普通白帽子公开

2015-11-29: 细节向实习白帽子公开

2015-12-14: 细节向公众公开

简要描述:

三年前,我无意中发现了这个越权我的朋友将其发到了贴吧上,然后就出事了……

当时有白帽子提交了这个漏洞(搜索可得),然后CCF进行了长时间的修复……

但是很遗憾,当时修复完成后我去复查,发现漏洞依旧存在……

所以描述中我就不具体说漏洞了,因为这是老案子,一百度就有了,想多说的个人事情233

=A= 因为出了很多事,我已经累了,又加上我学业紧张,我不想理了。

于是时隔多年后,我又一次参加了NOIP... 哎,这漏洞还是要修的啊,留着害人害己。

顺便混个邀请码,感谢!

详细说明:

说是越权,但是我还是要已分析为主的~ 为防止被查水表,我还是先挂上个HTTP代理。

1. 打开http://**.**.**.**/,注册一个测试账号~

>顺便一提,从2013年开始,这个邮箱验证码就恒定为1111,不太好吧..

试想,如果有人恶意注册十万、二十万个账号扰乱注册流程...嘿嘿,你们懂的。

看样子是非要我选择一个教师不可... 不过...

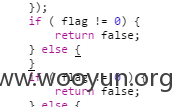

>顺便一提,所有的数据校验写在本地方便,于是我绕过也方便

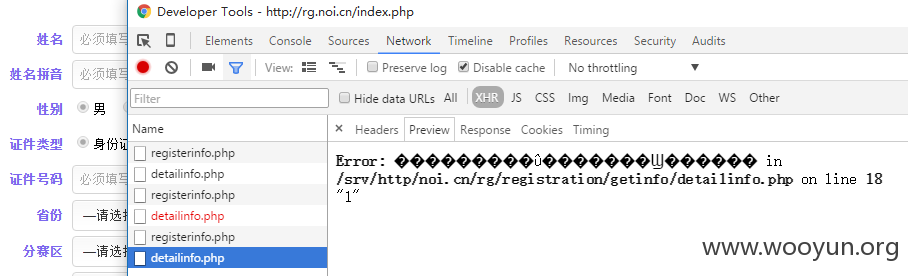

2. 获取自己信息的http请求分析(/registration/getinfo/detailinfo.php)

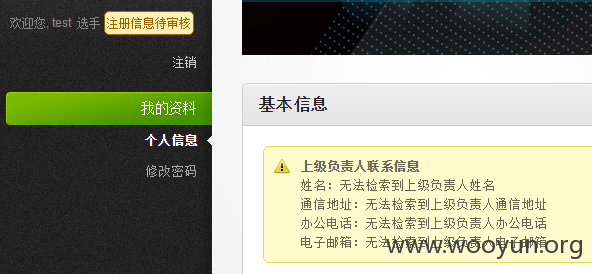

>不过似乎因为我没有选择有效的教师,获取个人信息时php报错了... 不过无伤大雅...我们继续看请求。

我自己id是36573

尝试对POST的表单数据修改。

漏洞证明:

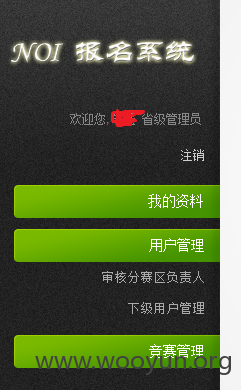

我的ID是36573,但我成功查询到了ID为36543的选手的所有资料甚至是密!码!

>上一次的修复,只是把不需要登录即可任意查询变成了登录越权查询...

>也太偷懒了吧,把整个表的所有字段都输出!

3. 危害分析

>邮箱验证码形同虚设,若被恶意注册,我不知道会不会拖垮服务器或者数据库,不知道会不会耗费一定的时间清理

>越权查询用户信息,选手的照片、所在地、学校、年级、证件号码、手机号码、邮箱、密码等

>也许不久就会出现“CCF NOI选手社工库”

>也许某些身份证黑产就会拿到有效的身份证资源

>也许有的选手邮箱的密码和这个系统的密码是一样的,真棒,直接去各个大型网站去尝试忘记密码然后各种……

>也许复赛后,有地下产业的人给选手发短信发邮件:

“您好,亲爱的选手xxx,经过认定,专家认定您有作弊行为,概率为31.4%,考虑到可能是机器评测误差,我们决定,如果您要复评,只需30元,请将款项汇至xxxx xxxx xxxx xxx【中国计算机协会】”

>不只是学生信息,管理员、省特派员、指导老师等信息也会泄露,这个就自行斟酌了。

>直接登录省特派员账号,估计有操作许多东西的权限吧,比如撤销所有指导老师?

>管理员账户就更可怕了

不用谢,这个号挺靓的,我喜欢。

--

Rank能有多高,看利用的人有多黑。

如上只是片言片语,抛砖引玉云尔。

修复方案:

1. 针对发起请求的type=3(contestant)的用户提交的number进行判断过滤。

2. 请精简返回,要了key就不要用数字索引了好么...挺浪费的

3. 【不管是管理员还是省特派员还是指导老师用户,请都不要泄露用户的密码】!这一点很重要,不要相信任何人

4. 保存密码的md5能加点盐好么~

--

看上去这个api的作用不小,可能是省特派员或者指导老师查看旗下学生信息的窗口,所以估计你们今年报名结束前做好修改恐怕不太可能了,所以还是留着以后修复吧。

--

好吧看了一下,特派员用的是userlistinfo.php,太累了,暂时没看出越权。

--

多多检查一下吧,好歹这么多学生这么多年交了这么多竞赛费。

版权声明:转载请注明来源 一年又一年@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:9

确认时间:2015-10-30 17:13

厂商回复:

CNVD确认所述情况,已由CNVD通过以往建立的处置渠道向网站管理单位通报。

最新状态:

暂无