漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0114707

漏洞标题:域名商安全之新网多漏洞组合涉及大量内部外部敏感信息(可劫持大量域名影响近45W用户信息)

相关厂商:新网华通信息技术有限公司

漏洞作者: 管管侠

提交时间:2015-05-17 23:17

修复时间:2015-07-02 09:26

公开时间:2015-07-02 09:26

漏洞类型:内部绝密信息泄漏

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-17: 细节已通知厂商并且等待厂商处理中

2015-05-18: 厂商已经确认,细节仅向厂商公开

2015-05-28: 细节向核心白帽子及相关领域专家公开

2015-06-07: 细节向普通白帽子公开

2015-06-17: 细节向实习白帽子公开

2015-07-02: 细节向公众公开

简要描述:

不知道怎么表达好了,涉及的面比较广,多种姿势劫持你,SQL注入什么的

详细说明:

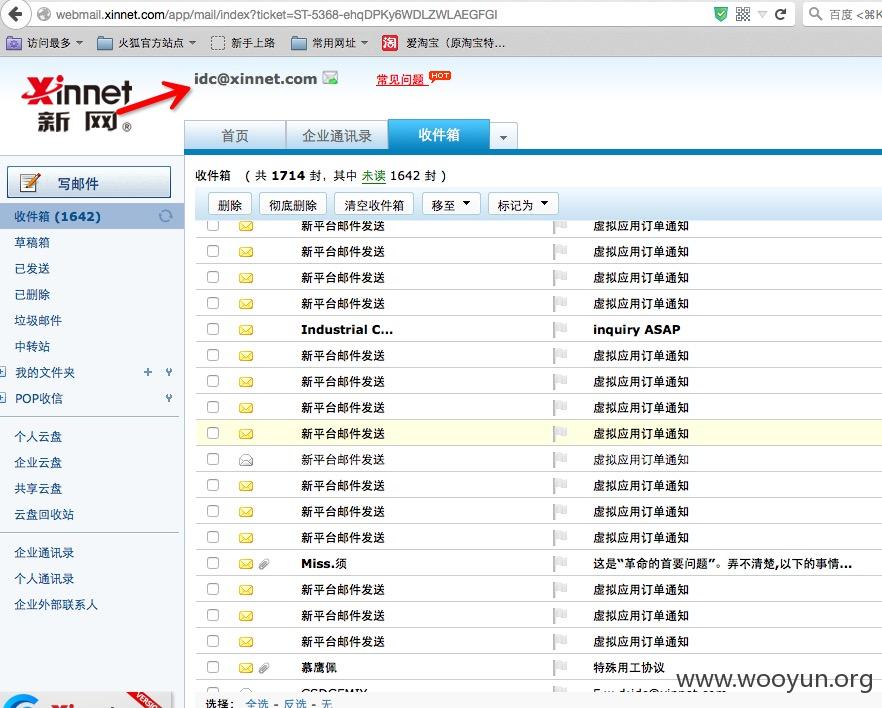

1.先说邮箱:很多都是弱口令

这两个是服务邮箱,能干的事多了点吧:

[email protected] : 1qaz2wsx

[email protected] : 1qaz2wsx

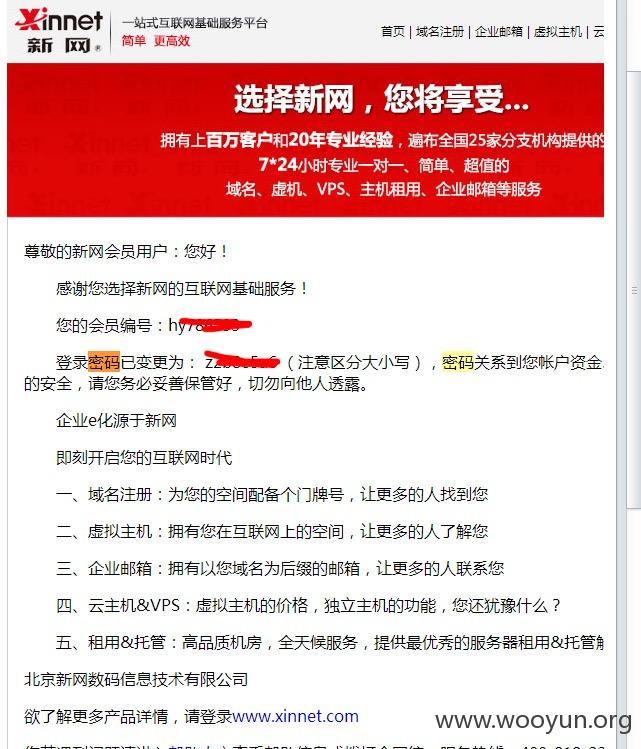

下面是员工邮箱:这里面的东西多了,大量的用户的密码,

[email protected] : xinnet123456

[email protected] : xinnet2014

[email protected] : xinnet123

[email protected] : xinnet123

[email protected] : 1qaz2wsx

[email protected] : 1qaz2wsx

....肯定还有其他的,缺乏安全教育是可悲的

这种密码类的邮件就多了去了,就不一一列举了

还有其他什么ftp、空间、vps、数据库等什么基础服务的账户密码往来,也不贴出来了

还有很多公司内部的大量敏感信息,不言表了

可以各种劫持了

漏洞证明:

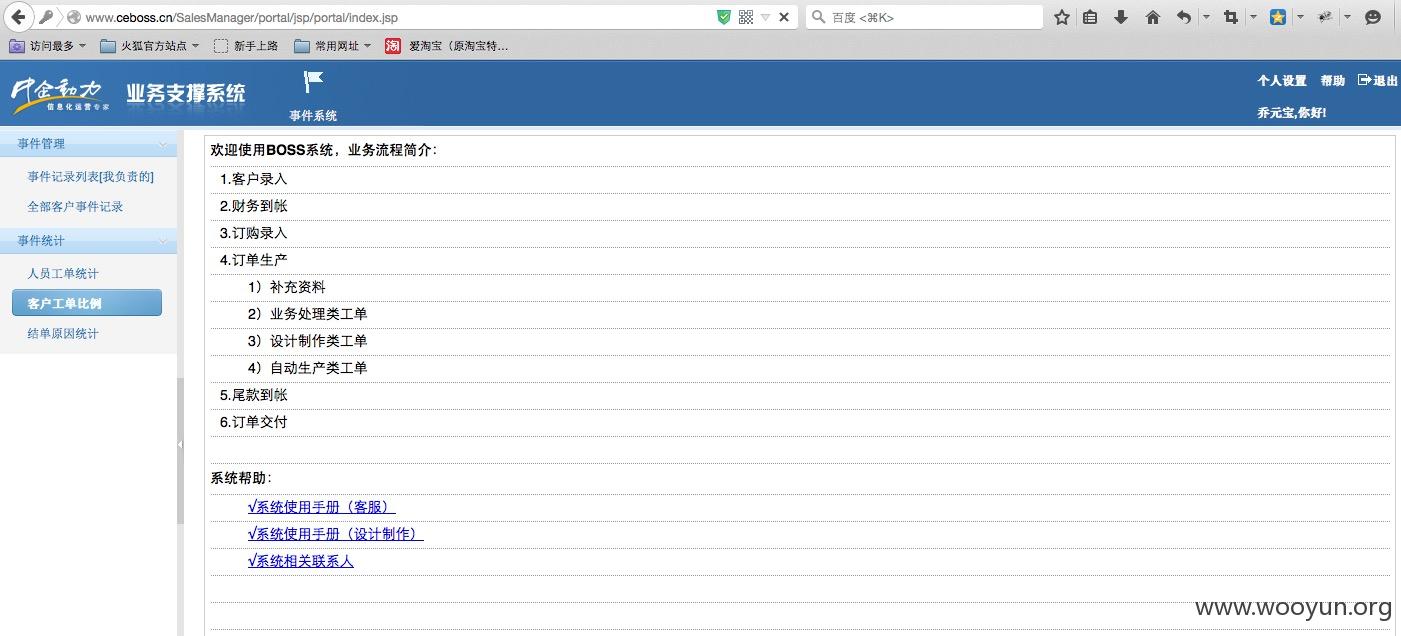

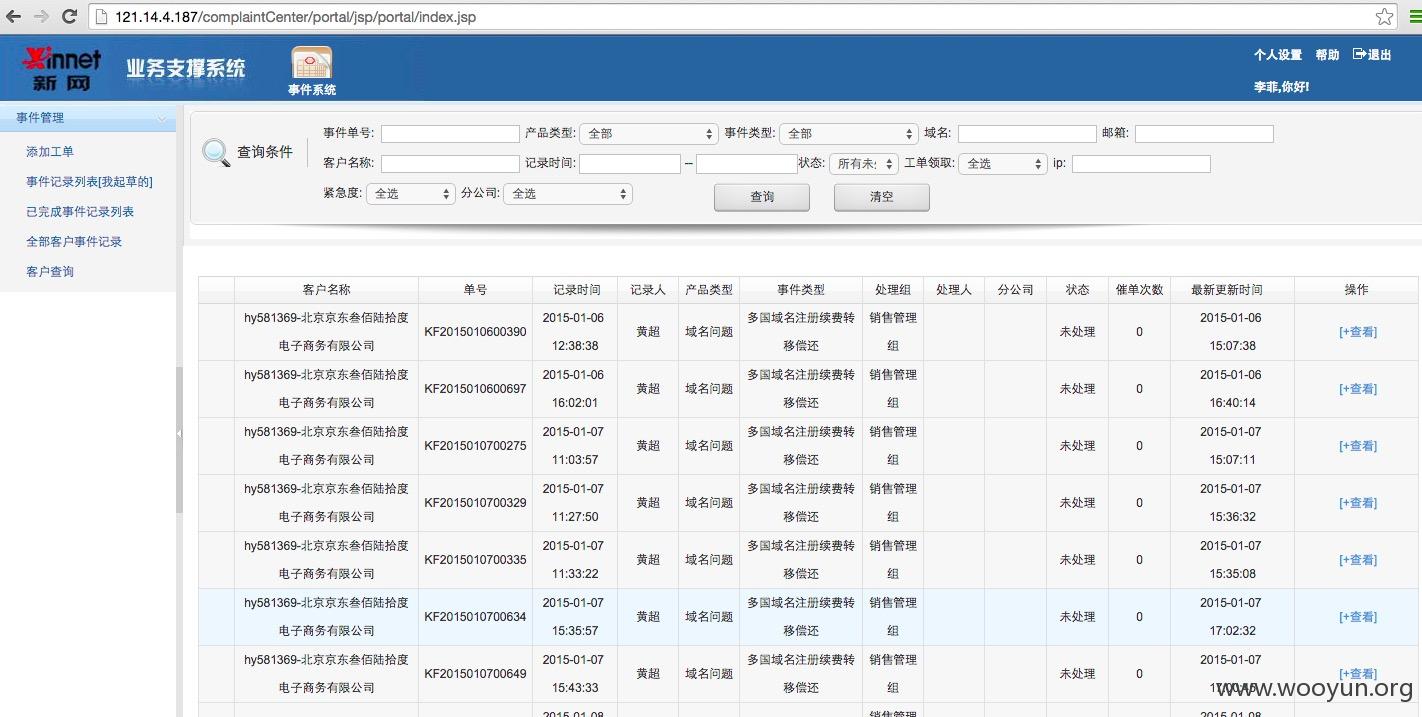

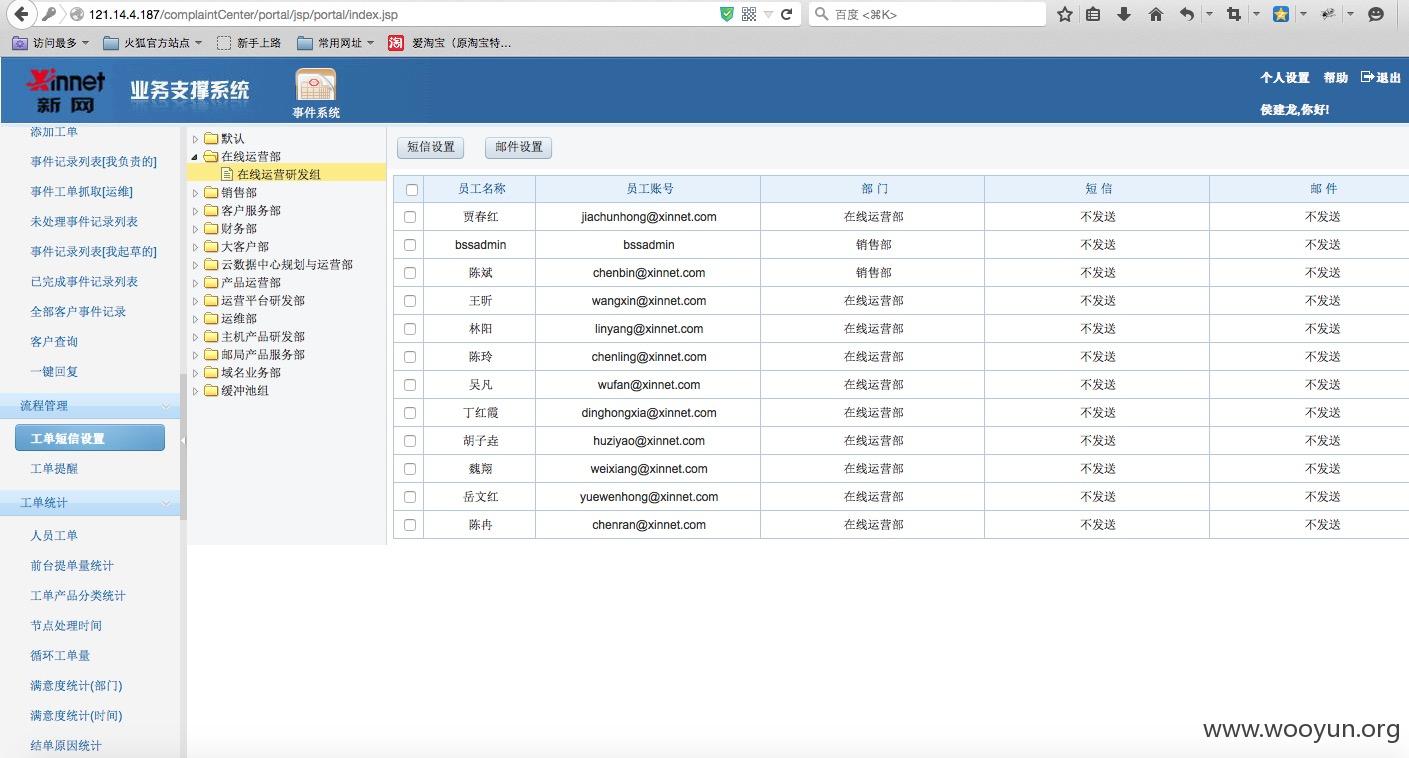

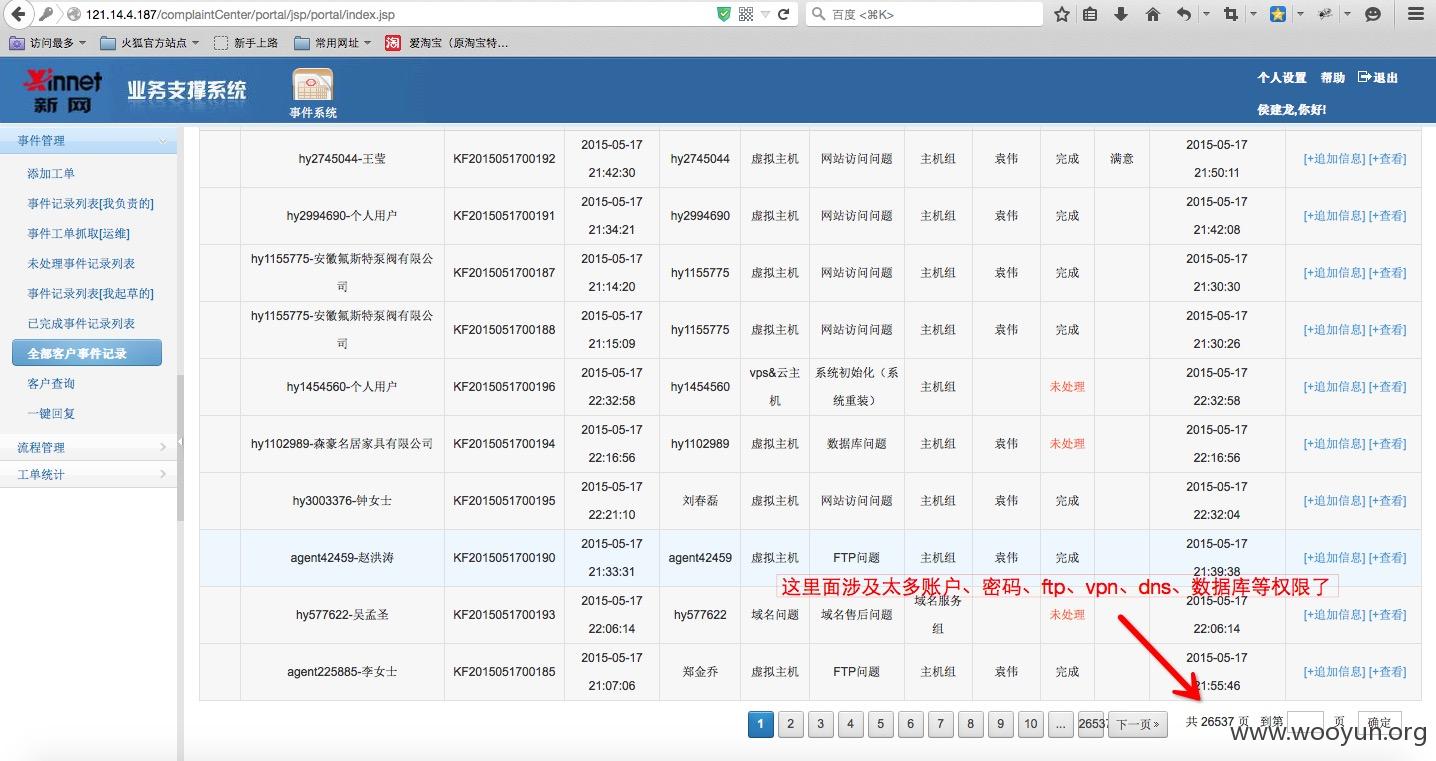

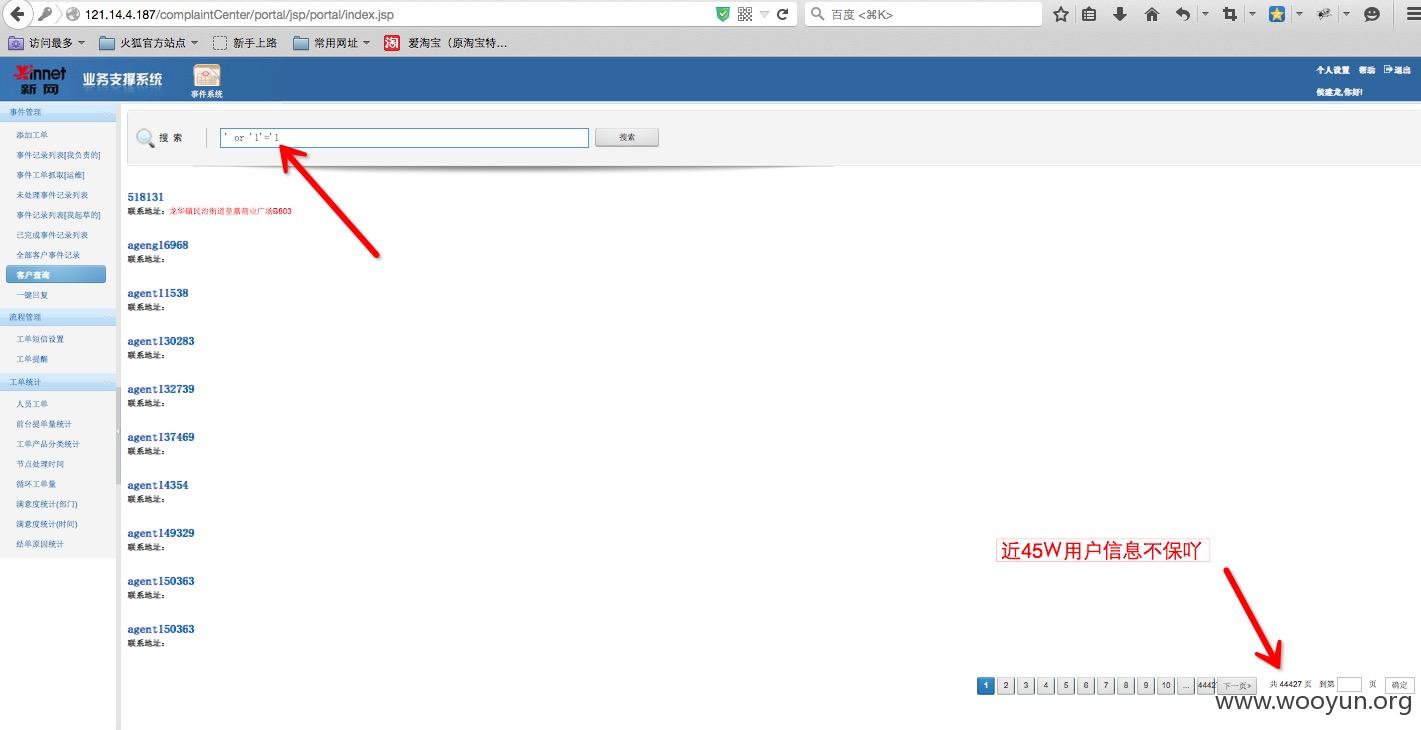

2.业务支撑系统:

http://121.14.4.187/complaintCenter/security/Login/login.action

http://www.ceboss.cn/SalesManager/security/Login/login.action

这两系统NB了,进去全都是漏洞,虽然没深测,简单看一下就知道都存在sql注入

列几个账号,能登陆的账号也是多了去了

账号密码都是邮件全名,你们这种机制也是醉了,估计全员一大半都存在这个问题

账户体系是安全中相当重要的一环,有时候比产品漏洞更为重要

[email protected]

[email protected]

[email protected]

[email protected]

[email protected]

[email protected]

[email protected]

[email protected] 高权限

.......

下面看图

http://www.ceboss.cn

http://121.14.4.187

就不一一登录了,能干的事太多了,往来的内容又涉及服务密码什么的,又能劫持了

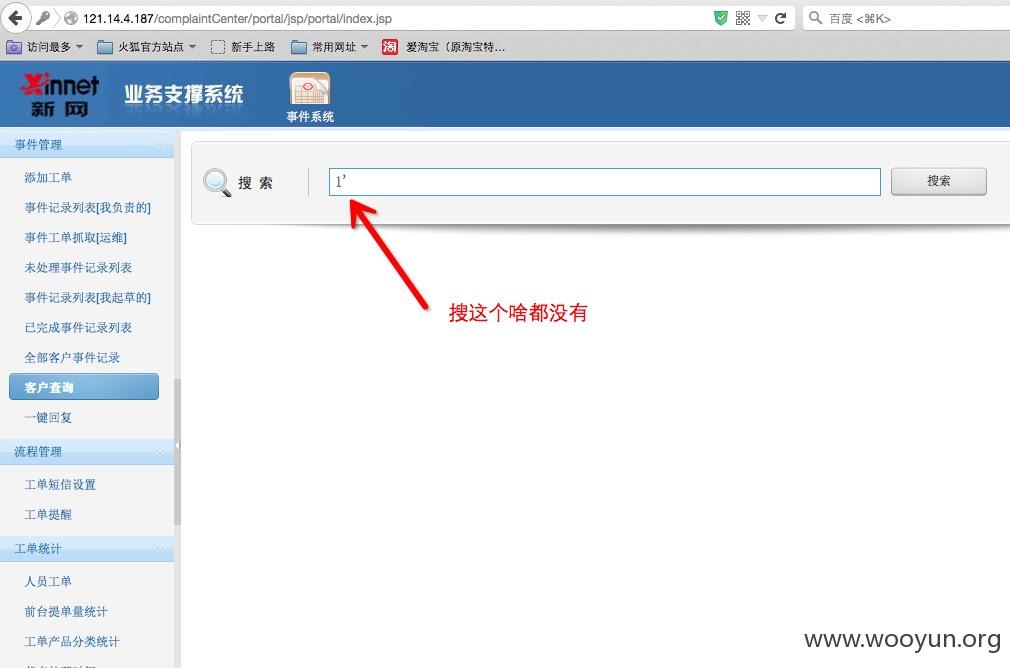

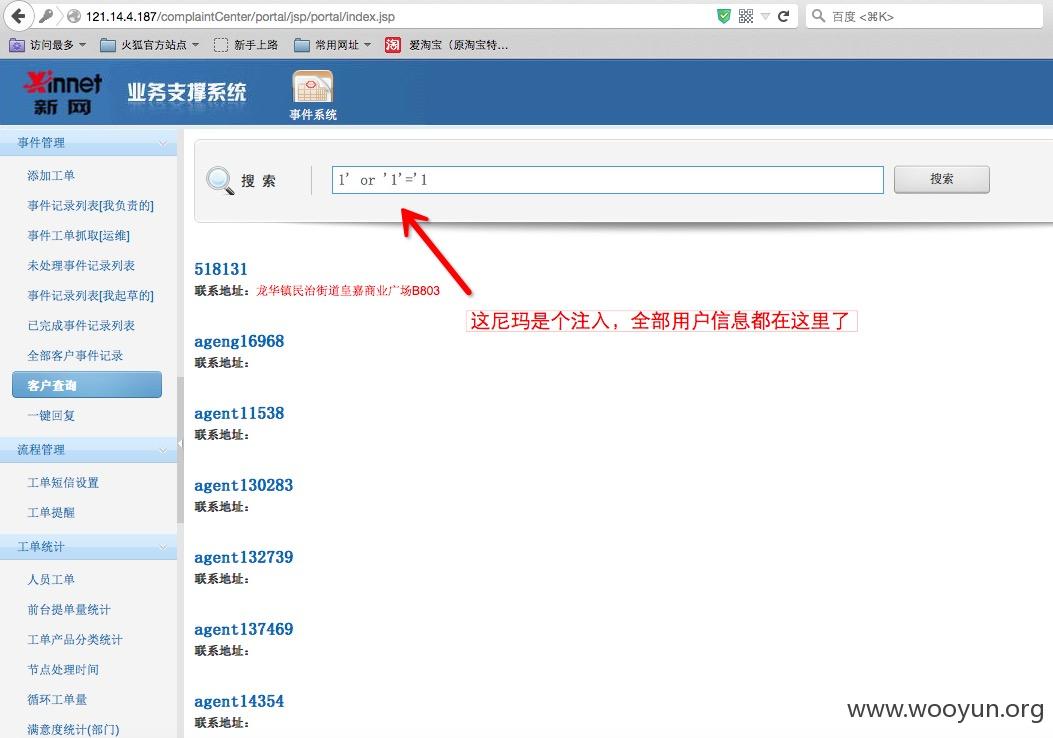

3.下面的NB了,SQL注入,仅测试,未做其他操作,涉及全用户信息,备案啥的也都应该有

肯定是注入点了,新网业务这么广,这么大,就不继续搞了,可以注入管理账户或者用户信息

注入点也不止一个,另一个系统也不看了,不愿改,这两个系统就放进内网吧,不然风险太大,劫持域名、转域名都是有可能的,用户隐私安全第一

决未脱裤,可查日志

修复方案:

有节操的白帽子,仅作测试,点到为止

版权声明:转载请注明来源 管管侠@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:18

确认时间:2015-05-18 09:25

厂商回复:

非常感谢管管侠@乌云,小新正在玩命确认及修复中

最新状态:

2015-06-18:漏洞已修复,非常感谢管管侠@乌云