漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0112223

漏洞标题:喜来快递后台弱口令导致getshell可影响大量数据

相关厂商:喜来快递

漏洞作者: myhalo

提交时间:2015-05-05 18:46

修复时间:2015-06-19 18:48

公开时间:2015-06-19 18:48

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:15

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-05: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-06-19: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

前面提交了一个mongodb未授权访问,然后发现待认领了。

详细说明:

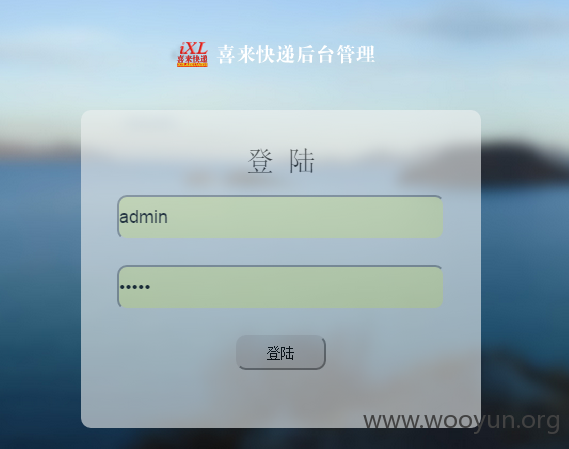

去官网看了下,随手点了个登陆,于是就来到了后台。然后在翻了翻,就发现了一处任意上传。开发者为了管理员方便,把管理登陆地址放前台也正常:

管理员没安全意识,设置弱口令:admin admin 也可以理解:http://www.xilaikd.com/xilaikd/login.jsp

先上数据:

订单信息,不多,上千吧,但是千万不要点击处理那个按钮,因为真的有用的。

一万多微信用户:

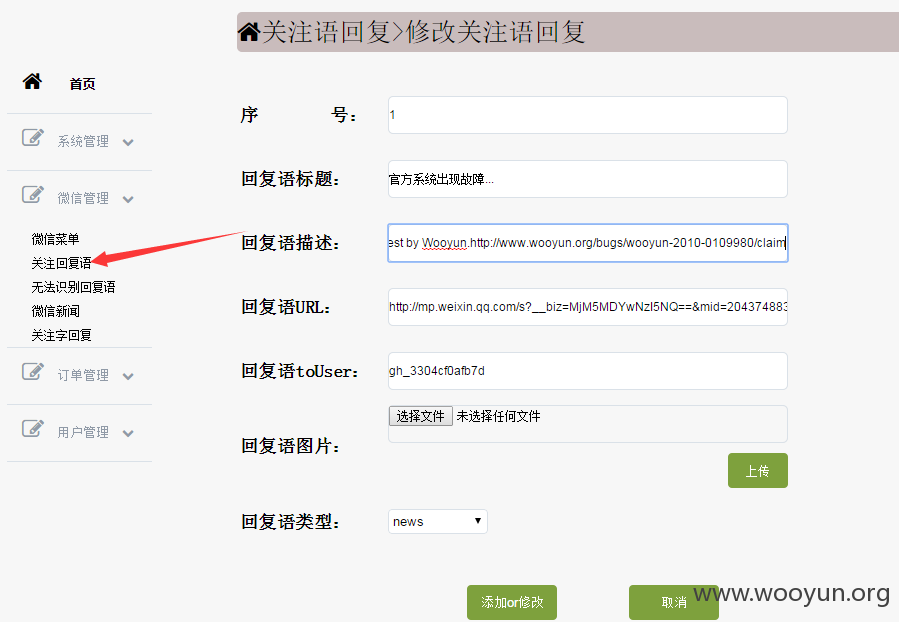

然后看看微信管理,给厂商来点提示,如果@乌云 觉得这样不合理的话麻烦帮我修改下,不想惹官司。

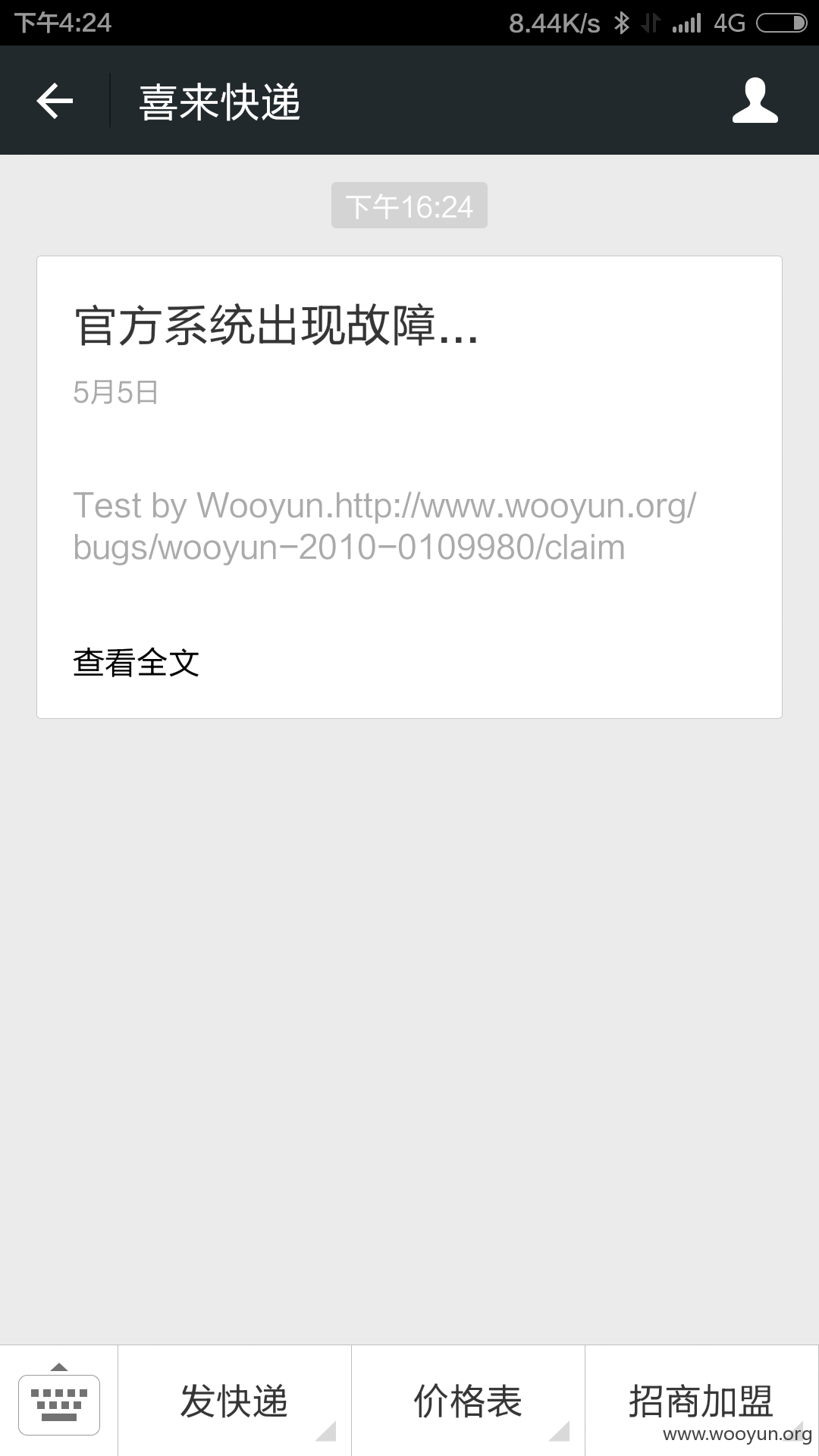

然后关注后会有提示:

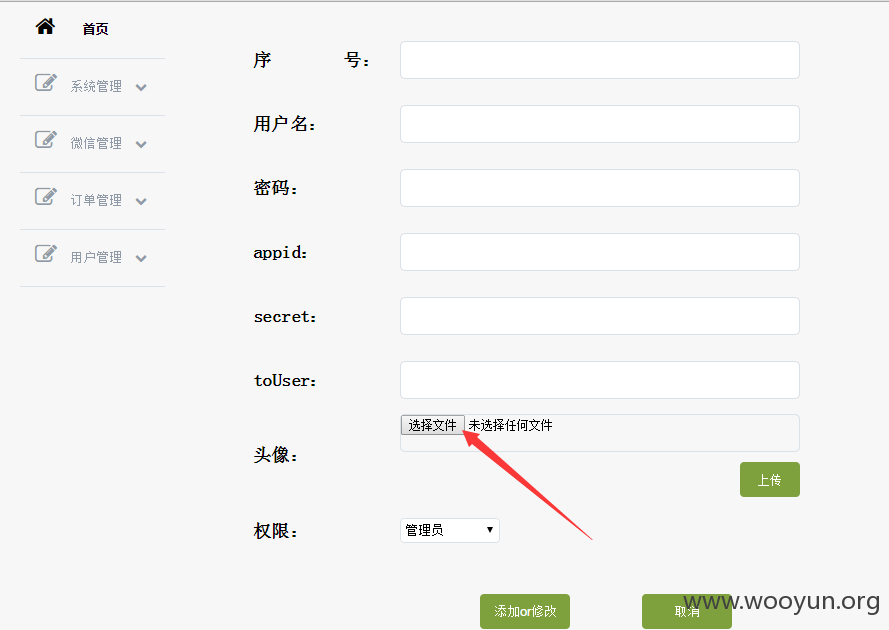

然后发现有个添加用户的功能:

发现可以上传头像:

并没有对上传文件做限制:

上传后顺带看下network:

一个是shell的地址,还有一个是上传表单的action地址了:

先连shell:http://www.xilaikd.com/xilaikd/upload/bak.jsp test

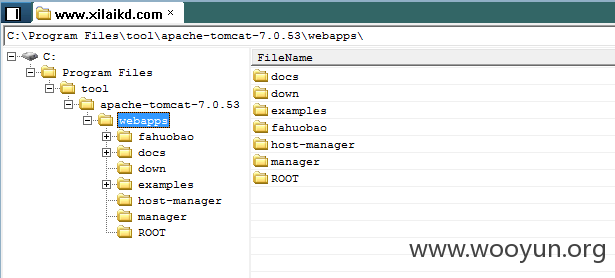

当初没学好JSP是我的错,这个估计是web.xml之类的配置问题吗?因为找不到xilaikd/upload/这个目录,不过能用就行吧:

漏洞证明:

已经证明

修复方案:

先认领了吧:

0x1、先是把上一个漏洞修复了,其实mongodb的问题只要配置下就可以了。

0x2、后台弱口令要修改下

0x3、文件上传处做类型限制。

版权声明:转载请注明来源 myhalo@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:15 (WooYun评价)