漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-023808

漏洞标题:中兴某分站N漏洞多多,可shell

相关厂商:中兴通讯股份有限公司

漏洞作者: L9H8

提交时间:2013-05-16 11:49

修复时间:2013-06-30 11:49

公开时间:2013-06-30 11:49

漏洞类型:文件上传导致任意代码执行

危害等级:中

自评Rank:8

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-05-16: 细节已通知厂商并且等待厂商处理中

2013-05-17: 厂商已经确认,细节仅向厂商公开

2013-05-27: 细节向核心白帽子及相关领域专家公开

2013-06-06: 细节向普通白帽子公开

2013-06-16: 细节向实习白帽子公开

2013-06-30: 细节向公众公开

简要描述:

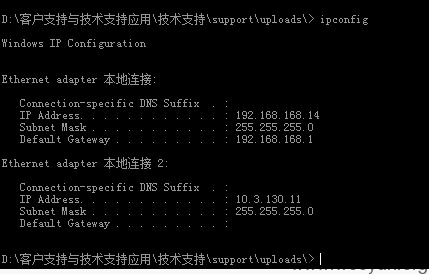

中兴某分站N漏洞多多,xss,任意文件上传,任意文件下载, 爆绝对路径 ,涉及会员信息多多,可能被脱裤

详细说明:

中兴客户支持与技术支持应用

http://support.zte.com.cn

---------------上传洞洞 :) --------------------------

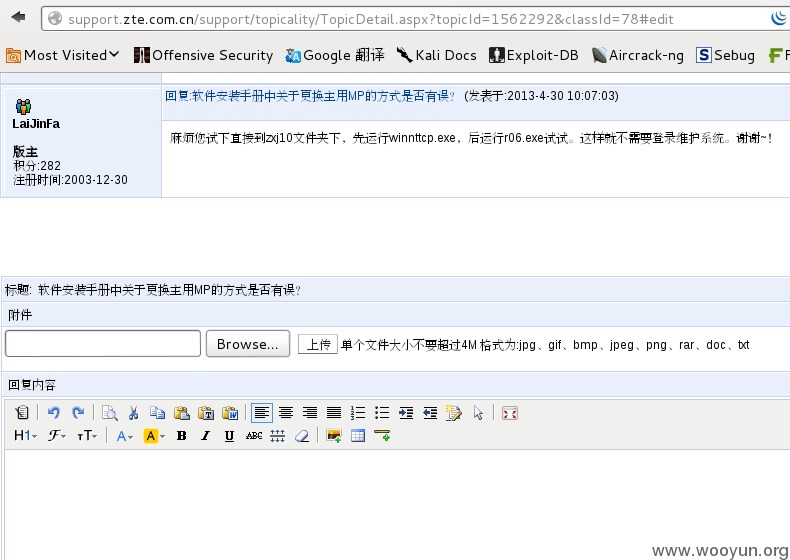

注册个账户,进入http://support.zte.com.cn/support/topicality/Homepage.aspx论坛

回复任意用户,

利用IIS解析漏洞,构造 112.asp;1.jpg 可以突破上传限制

-------------------储存xss :)-----------------------

论坛中,KingdEditor 以源代码方式编辑,可插入js, 定向攻击其他人

-------------------爆web绝对路径 :) ----------------------

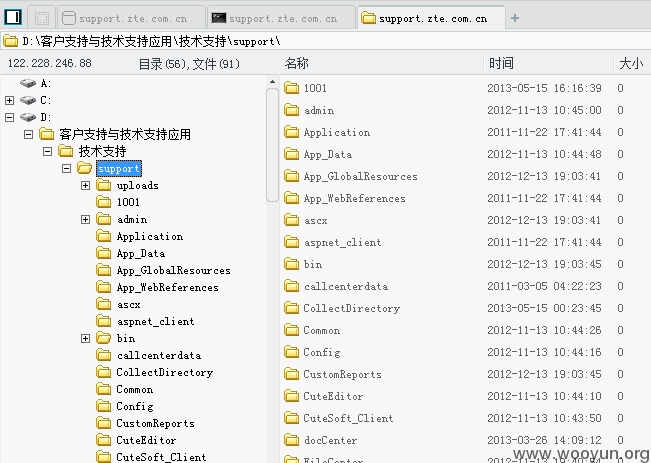

KingEditor上传图片,貌似不能使用,但是可以直接爆出绝对路径

-------------------任意文件下载 :)--------------------

wooyun已经有人爆过了, WooYun: ZTE中兴SUPPORT站文件下载漏洞

结合爆web绝对路径,可以下载源码

漏洞证明:

修复方案:

文件上传过滤,

kingEditor不太好办

文件下载限制路径

偌大的厂商,保护好用户信息吧,亲

版权声明:转载请注明来源 L9H8@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:7

确认时间:2013-05-17 16:08

厂商回复:

非常感谢您的报告。这个问题我们已经确认,正在与业务部门进行沟通制定解决方案。如有任何新的进展我们将会及时同步。

最新状态:

暂无