漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-013188

漏洞标题:灯鹭社会化评论框xss

相关厂商:尚良钰鹭(北京)网络技术有限公司

漏洞作者: horseluke

提交时间:2012-10-10 13:45

修复时间:2012-11-24 13:45

公开时间:2012-11-24 13:45

漏洞类型:xss跨站脚本攻击

危害等级:中

自评Rank:6

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-10-10: 积极联系厂商并且等待厂商认领中,细节不对外公开

2012-11-24: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

灯鹭社会化评论框xss

详细说明:

一、约定词解释和说明

灯鹭社会化评论框:http://www.denglu.cc/demo.html

二、说明

灯鹭社会化评论框在直接输入script的情况下是无效的。

但目前推出允许插入图片的代码,竟然是以html模式支持的。

所以,可以用各种on来xss,目前可以跨到当前灯鹭登录前后台用户的cookies(暂无实验可否非同源ip访问);但由于不擅长前端,所以暂时跨不到被嵌入页面的cookies。

三、评级依据

由于社会化登录嵌入多个网站,可能会对被嵌入网站造成影响,然后还有因为实在太困了.....故评级为中。

漏洞证明:

1、找到任一使用灯鹭社会化评论框的网站

2、输入如下代码:

求快速效果的,就不能出现2个及以上的url,否则会被列入垃圾评论进行审核列表。

3、效果

前台(被嵌入页面),暂时跨不到被嵌入页面的cookies:

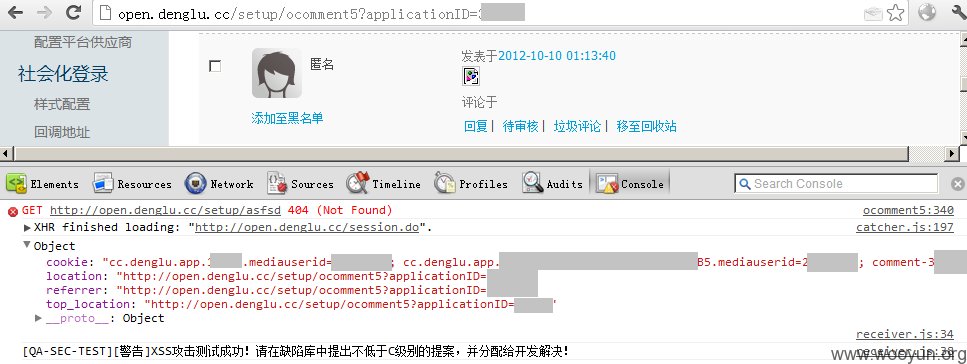

open.denglu.cc评论管理后台,用这个cookies可以登录到后台否?太晚没测试了:

修复方案:

换UBB,并且限制img内的可用属性

版权声明:转载请注明来源 horseluke@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝