漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0192148

漏洞标题:企业通病弱口令沦陷一家企业直入达达内网

相关厂商:达达O2O平台

漏洞作者: 路人甲

提交时间:2016-04-06 00:15

修复时间:2016-05-21 22:10

公开时间:2016-05-21 22:10

漏洞类型:账户体系控制不严

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-04-06: 细节已通知厂商并且等待厂商处理中

2016-04-06: 厂商已经确认,细节仅向厂商公开

2016-04-16: 细节向核心白帽子及相关领域专家公开

2016-04-26: 细节向普通白帽子公开

2016-05-06: 细节向实习白帽子公开

2016-05-21: 细节向公众公开

简要描述:

没有神器,没有0day 沦陷一家企业

----

前几天剑心发了一条朋友圈说:

我们能黑掉最先进的汽车 我们能掌握最前沿的威胁情报 可我们却不知道如何阻止人们使用弱口令。

此次渗透完美验证这句话

详细说明:

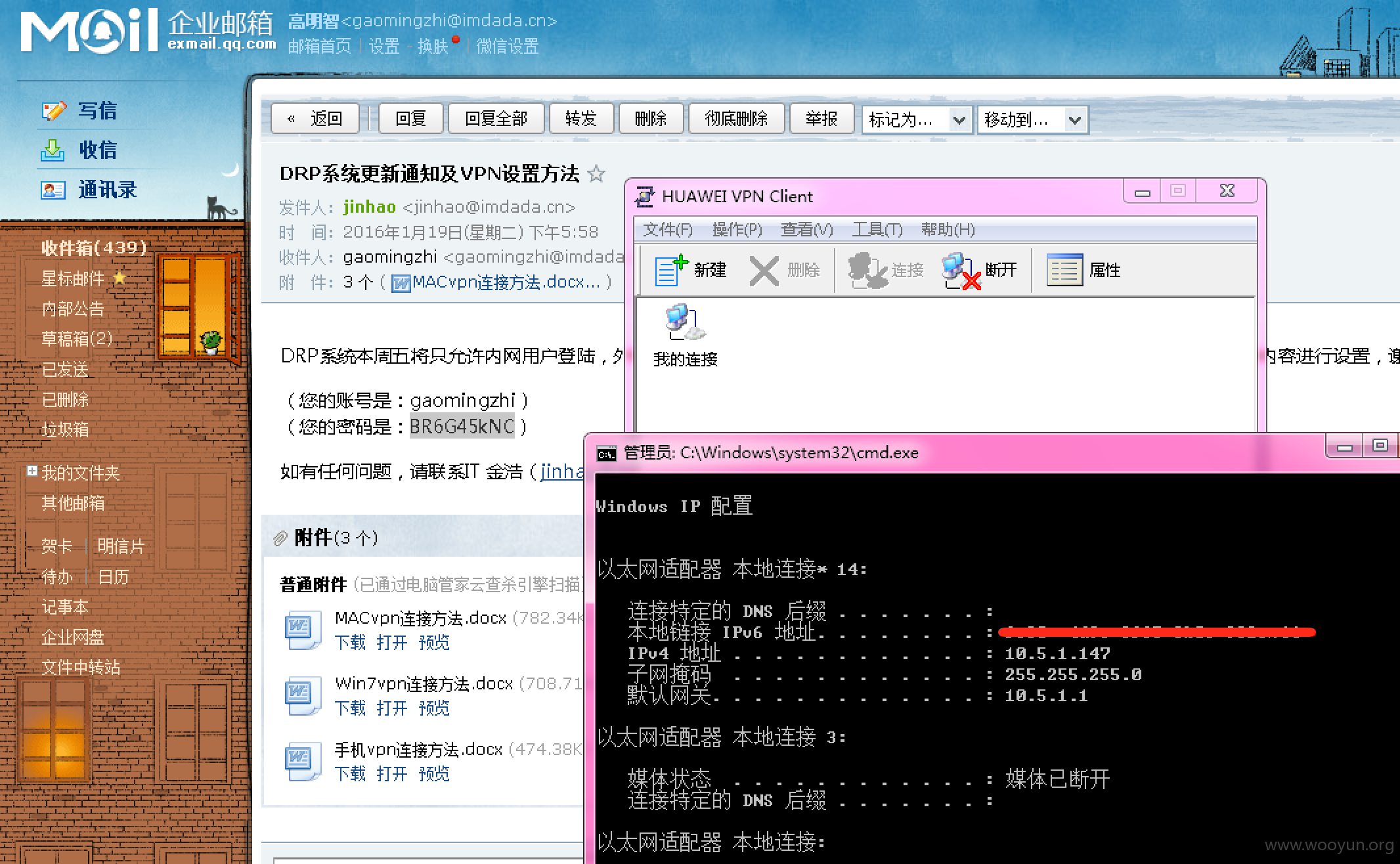

搜集信息得知达达使用了腾讯企业邮箱,然后再去搜集@imdada.cn的邮箱,之后针对弱口令进行爆破,用到的工具是 burp,很 nice 的工具 居家旅行必备,有人用可以用Hydra,但是据我所知腾讯企业邮smtp是有限制的。

爆破出来一个邮箱:[email protected] Dada123

邮件不多,也没有发现什么关键信息,难道就不能继续了吗?

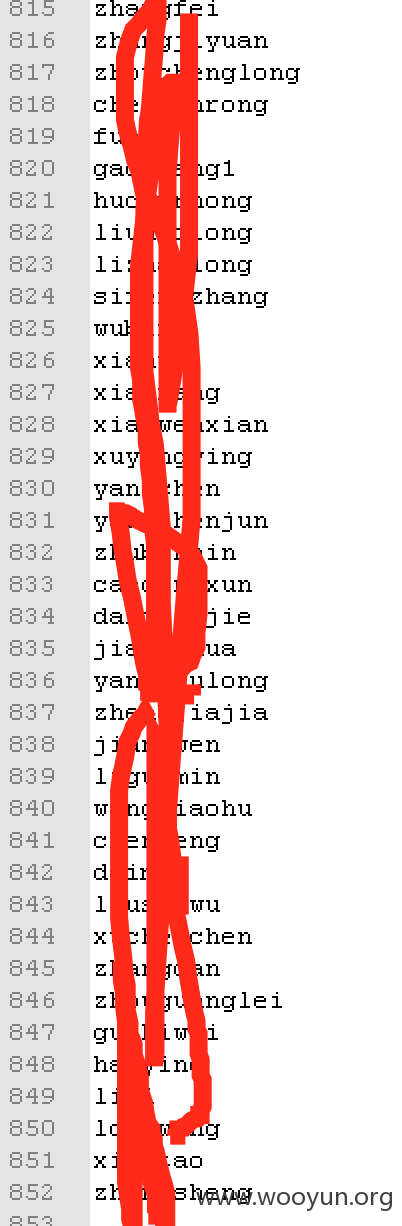

我们知道,邮箱是有通讯录功能的,虽然腾讯企业邮好像有关闭选项,但也并不是默认的,很多企业都不会去关闭,这就造成了,攻下一个邮箱就可以拖出来整个企业员工的邮箱地址,员工越多发生弱口令的几率就越大

八百多邮箱,看着就有信心

针对弱口令 dada123456 去尝试

48 liwanzhou dada123456 200 false false 4257

300 yangqing dada123456 200 false false 4254

281 wangzhi dada123456 200 false false 4251

257 sunfeng dada123456 200 false false 4251

55 open dada123456 200 false false 4242

378 likang dada123456 200 false false 4214

647 liangxiuwen dada123456 200 false false 3416

617 gaomingzhi dada123456 200 false false 3415

567 gaomingzhi dada123456 200 false false 3415

682 liuchunyi dada123456 200 false false 3414

很顺利就登录了邮箱,然后在邮件里发现了 vpn 使用手册,登录之

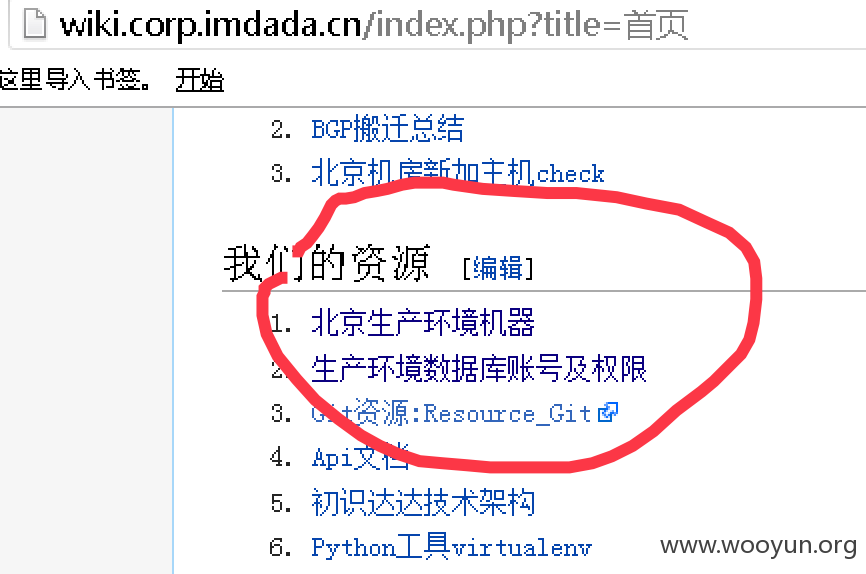

现在处在内网环境,而且是弱口令通杀各种系统

Jenkins未授权访问:

PMT系统:

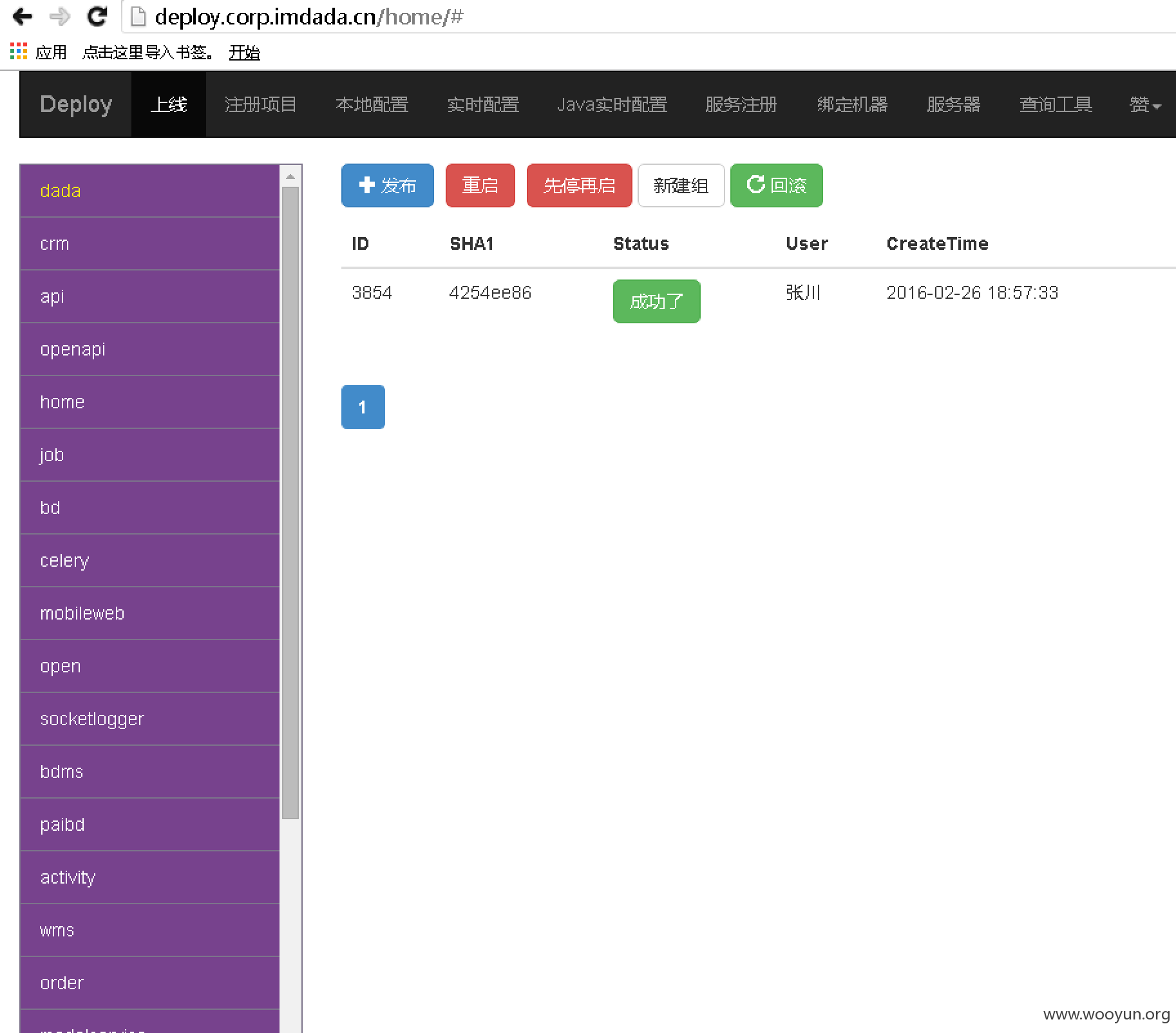

Deploy

生产环境各项重要信息:

先到这吧

系统没乱动,只证明危害

弱口令问题任重道远

漏洞证明:

修复方案:

其实腾讯邮箱是有二次验证的,也看到邮件有发务必加入二次验证,但员工安全意识太弱都没当回事

Vpn 推荐也进行二次认证

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2016-04-06 22:00

厂商回复:

正在修复漏洞

最新状态:

暂无