漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0108058

漏洞标题:邮箱大师可导致用户邮箱通讯录泄露(可在不安全网络利用)

相关厂商:网易

漏洞作者: Nicky

提交时间:2015-04-15 10:21

修复时间:2015-07-15 15:54

公开时间:2015-07-15 15:54

漏洞类型:用户敏感数据泄漏

危害等级:低

自评Rank:5

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-15: 细节已通知厂商并且等待厂商处理中

2015-04-16: 厂商已经确认,细节仅向厂商公开

2015-04-19: 细节向第三方安全合作伙伴开放

2015-06-10: 细节向核心白帽子及相关领域专家公开

2015-06-20: 细节向普通白帽子公开

2015-06-30: 细节向实习白帽子公开

2015-07-15: 细节向公众公开

简要描述:

邮箱大师存在设计缺陷可导致用户邮箱通讯录泄露

详细说明:

1.这是个很奇怪的问题,我使用邮箱大师登录我的网易邮箱(同时测试了hotmail),因为默认使用HTTPS(也许是网易自己写的协议)传输,所以整个过程通过抓包工具是无法抓到的。

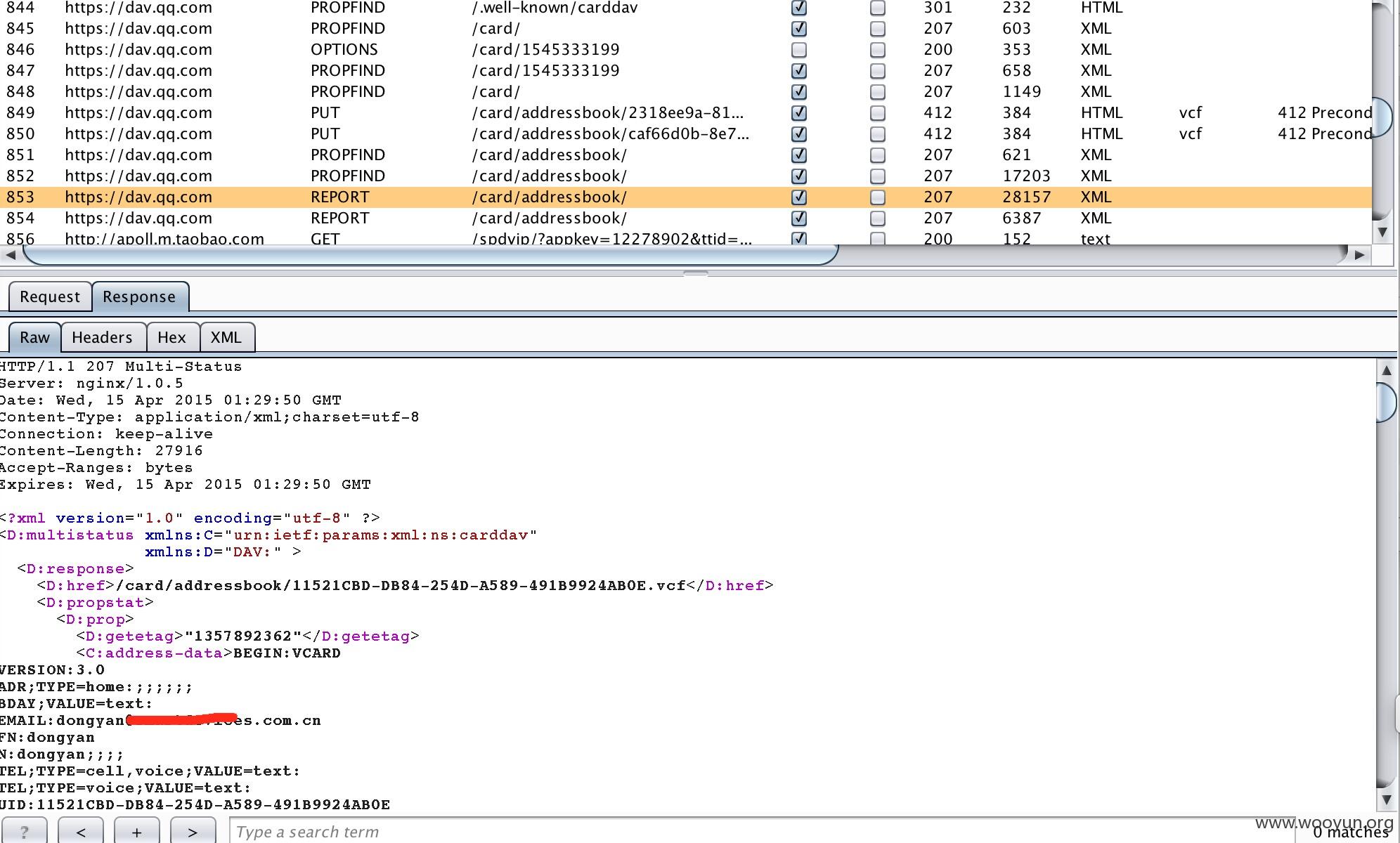

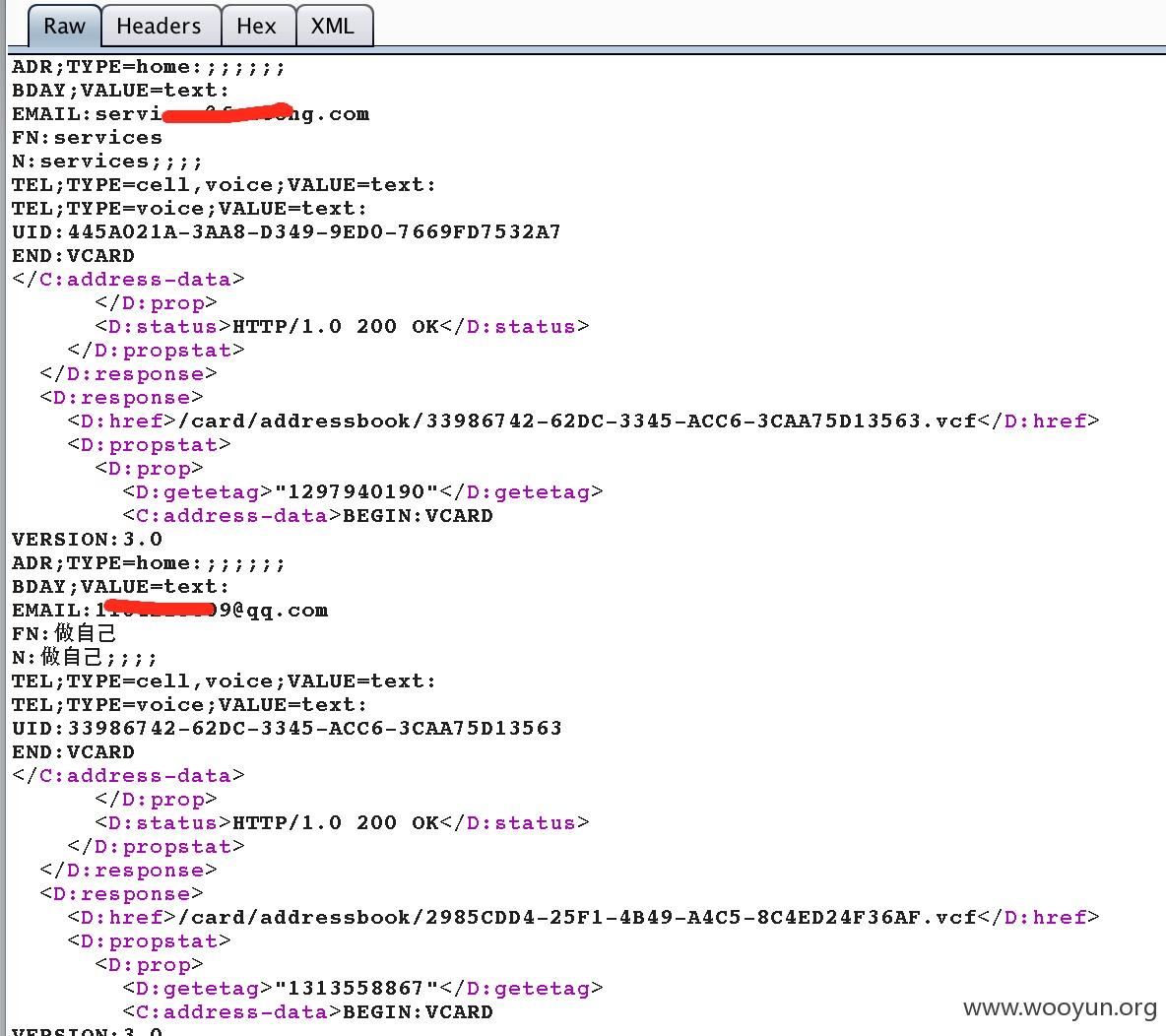

2.但当我使用邮箱大师登录我的QQ邮箱(同类的如@vip.qq.com,@foxmail.com),使用抓包工具却可以抓到我的邮箱通讯录(来自https://dav.qq.com域),使用的是PROPFIND和REPORT请求(相关协议源码位于 com.netease.mobimail.net.protocol.a.f),返回XML格式的邮箱通讯录信息

漏洞证明:

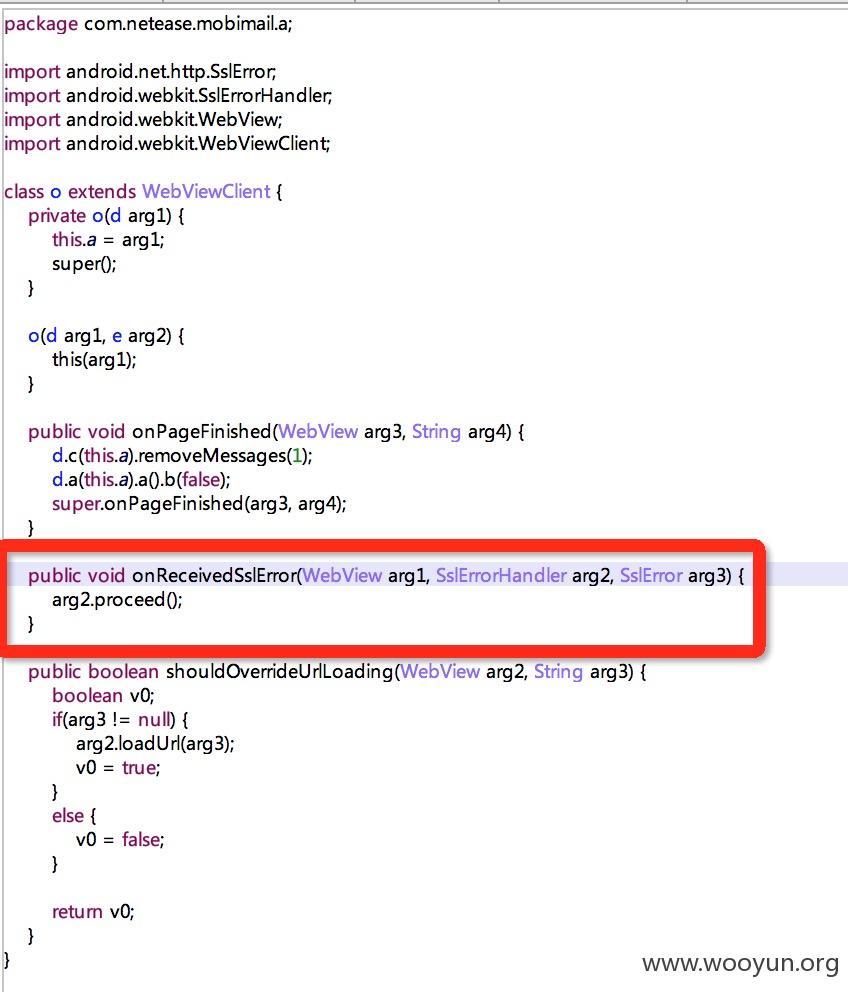

反编绎分析了下源码,发现多处重写了onReceivedSslError方法和checkServerTrusted方法,会忽略证书错误继续加载和信任所有证书,但具体是哪处影响了https://dav.qq.com还待分析

修复方案:

你们更专业

版权声明:转载请注明来源 Nicky@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2015-04-16 15:52

厂商回复:

感谢您对网易的关注。

最新状态:

暂无