漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-065861

漏洞标题:昵图网呢币素材任意下载漏洞

相关厂商:杭州昵图信息技术有限公司

漏洞作者: 蓄势待发

提交时间:2014-06-23 10:47

修复时间:2014-08-07 10:48

公开时间:2014-08-07 10:48

漏洞类型:内容安全

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-06-23: 细节已通知厂商并且等待厂商处理中

2014-06-23: 厂商已经确认,细节仅向厂商公开

2014-07-03: 细节向核心白帽子及相关领域专家公开

2014-07-13: 细节向普通白帽子公开

2014-07-23: 细节向实习白帽子公开

2014-08-07: 细节向公众公开

简要描述:

昵图网呢币素材任意帐号,任意下载漏洞。在昵图网注册一个新的帐号,可以下载昵图网原创呢币类素材,该漏洞为昵图网业务逻辑没有分清导致,可以使用下载共享分的链接下载昵图网呢币类的原创设计

详细说明:

说明:业务逻辑没有分清,导致呢币类素材可以被共享分素材的下载地址下载到。详情看图片及代码

步骤:1、新注册一个帐号,获取到COOKIE,现在昵图用的是SESSION,那么我们就获得SESSION_ID

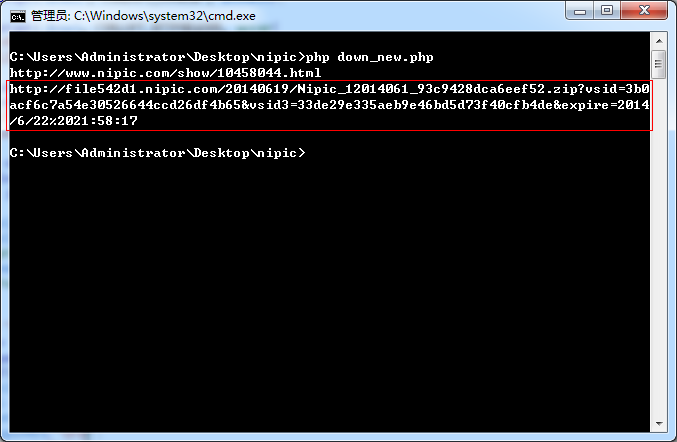

2、找到你想要下载的呢币类的素材地址,如:http://www.nipic.com/show/10458044.html

3、使用共享分下载的程序http://down.nipic.com/ajax/download_go 提交ID,即可获得该图的下载地址

漏洞证明:

修复方案:

1、共享分下载的程序判断是否为原创呢币类,若不是请处理业务逻辑。

2、呢币类下载地址请判断是否为共享分类,若不是请处理业务逻辑。

PS:支持昵图网,昵图确实给我们带来了很大的便利,创造了价值,虽然图片版权这东西谁也说不清楚。

希望没有给昵图带来很大的影响,只为友情检测,并无恶意! 没有100%完善的系统,却有100%的态度,希望昵图越来越好,昵图加油!这次改版很成功哦,很喜欢,嘿嘿!

!!!!!!乌云的大哥大姐,求验证码。。。。小弟跪拜。

版权声明:转载请注明来源 蓄势待发@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2014-06-23 13:29

厂商回复:

@蓄势待发 感谢测试,后台抛出异常,程序没有处理好,直接输出了下载地址

最新状态:

暂无