一、SSRF漏洞

有漏洞的貌似是一个测试站。

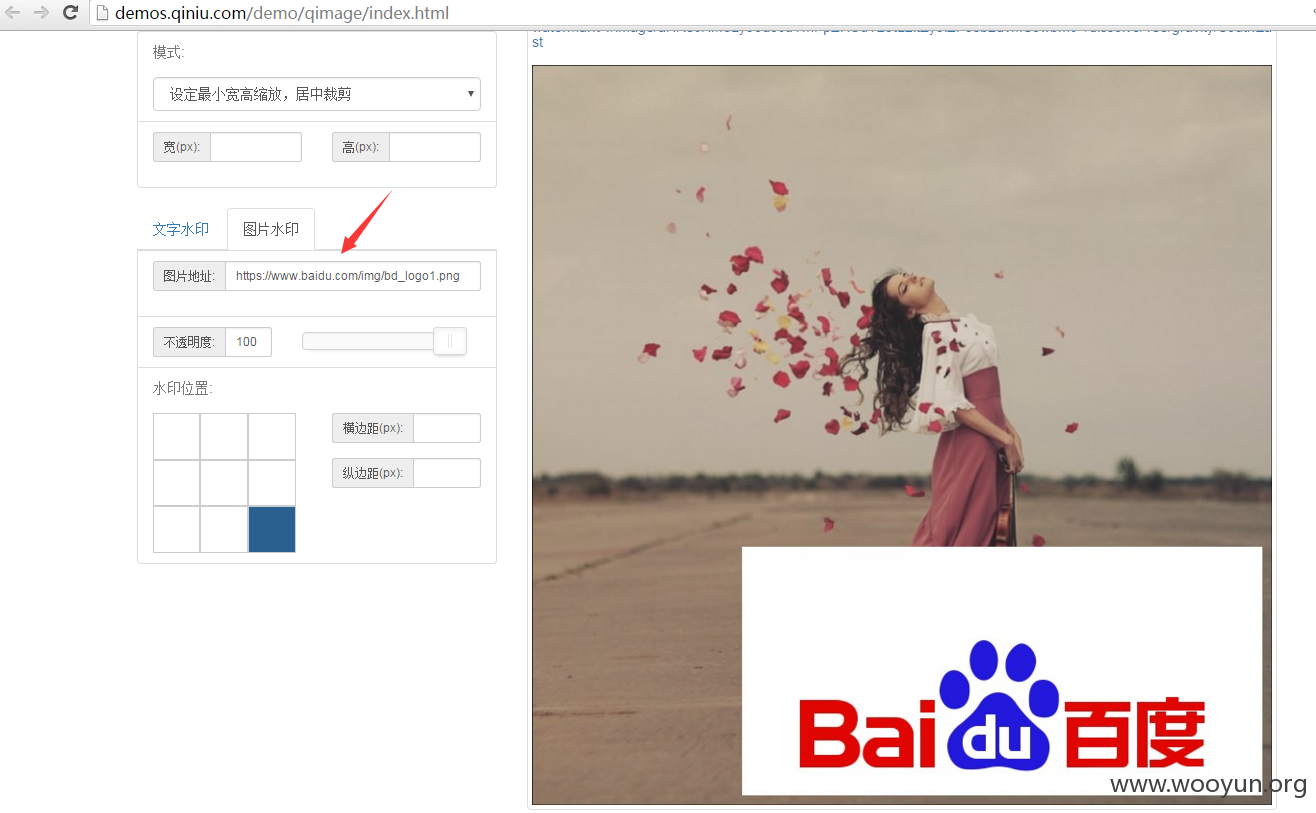

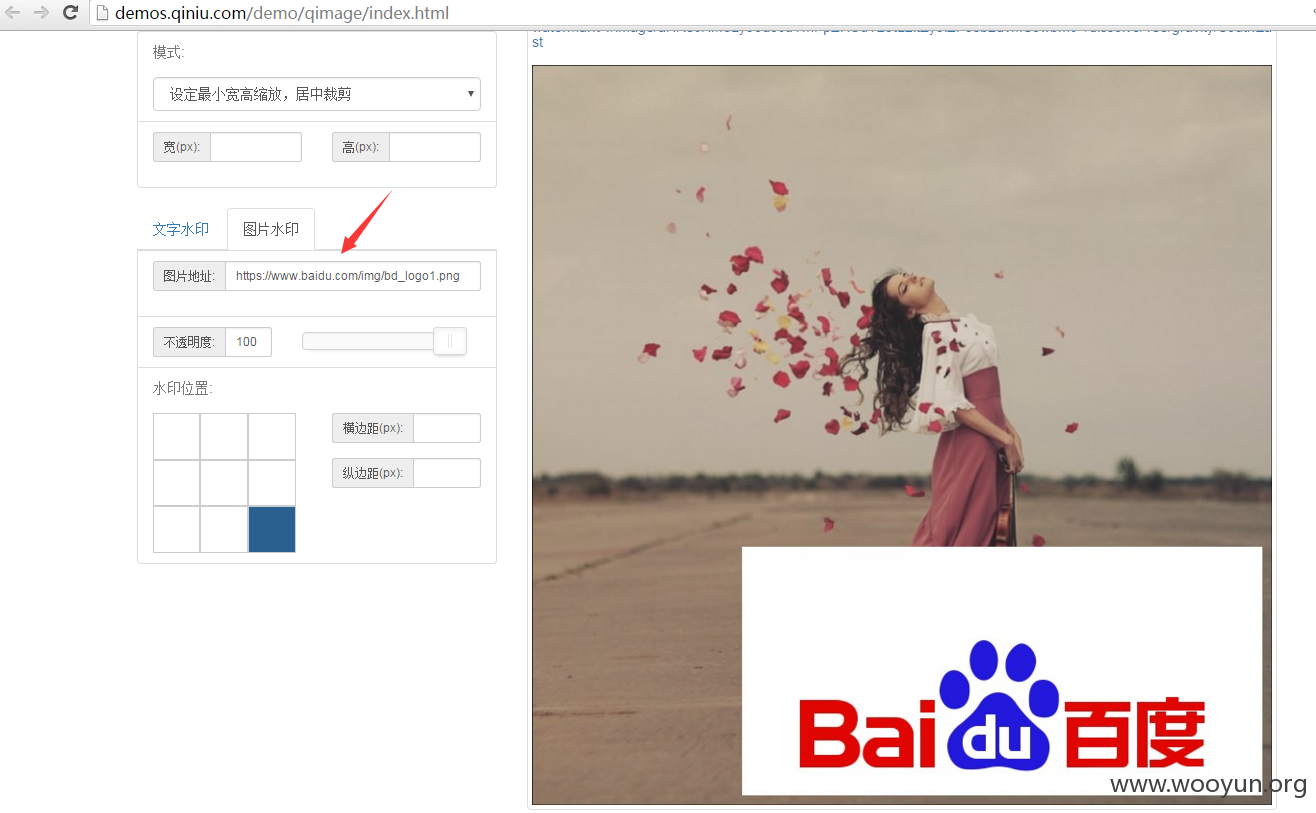

存在SSRF漏洞接口的作用是先获取远程的图片,然后把图片制作成水印覆盖在当前图片上,用百度的logo做演示,效果如下:

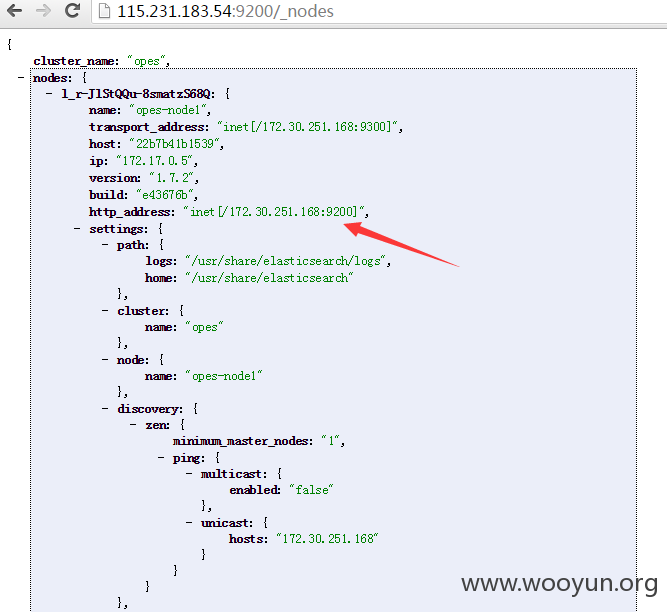

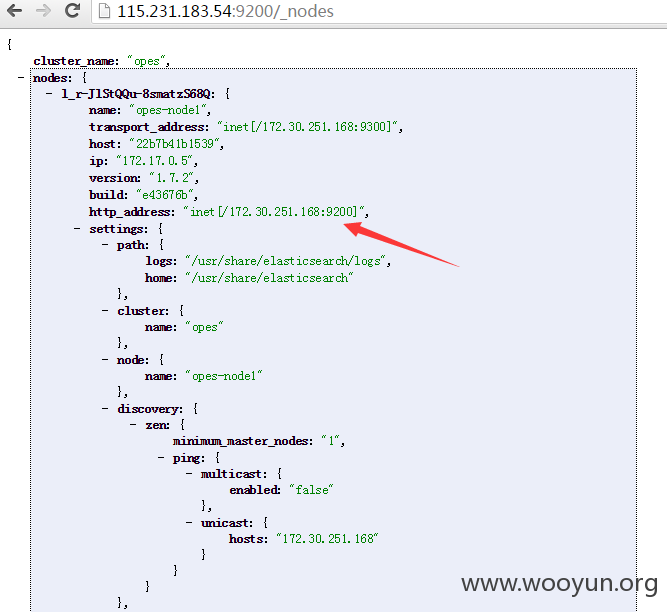

image后边的那串base64编码是你要探测的IP和端口,如何知道内网的IP呢。这里探测到七牛的一个IP存在elasticsearch未授权访问。

可知内网中至少存在这样一个网段:

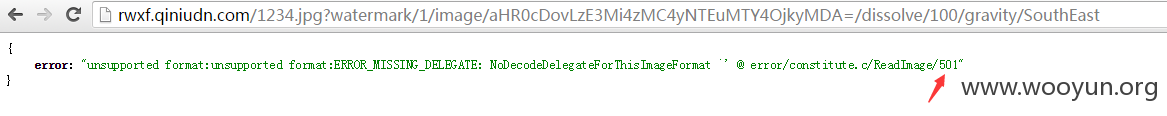

将http://172.30.251.168:9200编码为base64放在image后。

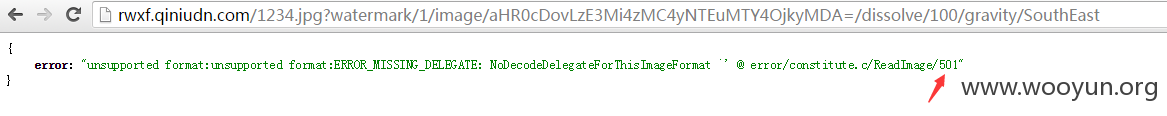

如果当前IP存活且端口开放的话,会返回501错误。如探测 http://172.30.251.168:9200

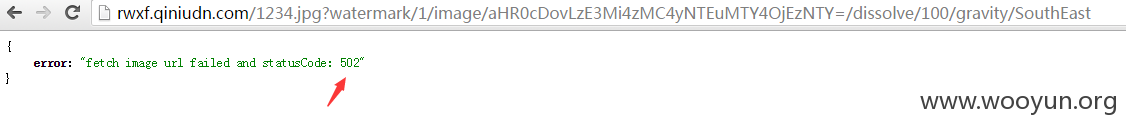

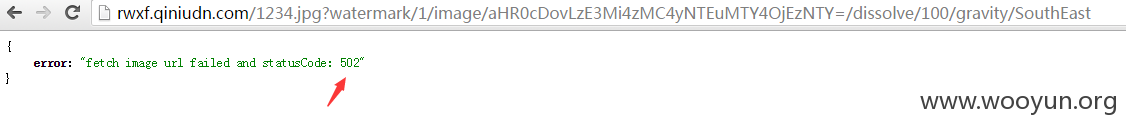

如果当前IP不存活或者端口不开放的话,会返回502错误。如探测 http://172.30.251.168:1356

经过测试总结出以下规律。

这里为了方便测试,写了一个探测172.30.251网段80端口是否开放的脚本,返回501错误的就是IP存活且端口开放。当然如果再深入些,可以通过探测程序的默认logo或者favicon.ico来判断目标是什么应用。

这是返回的结果

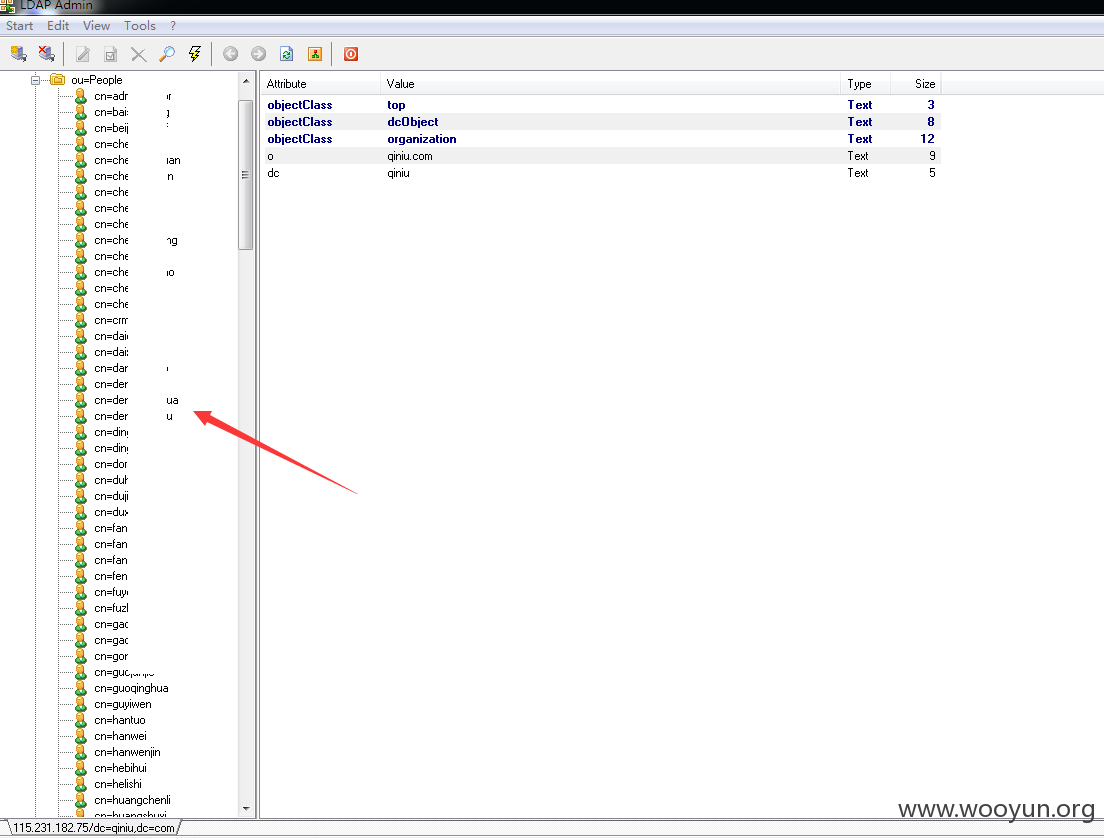

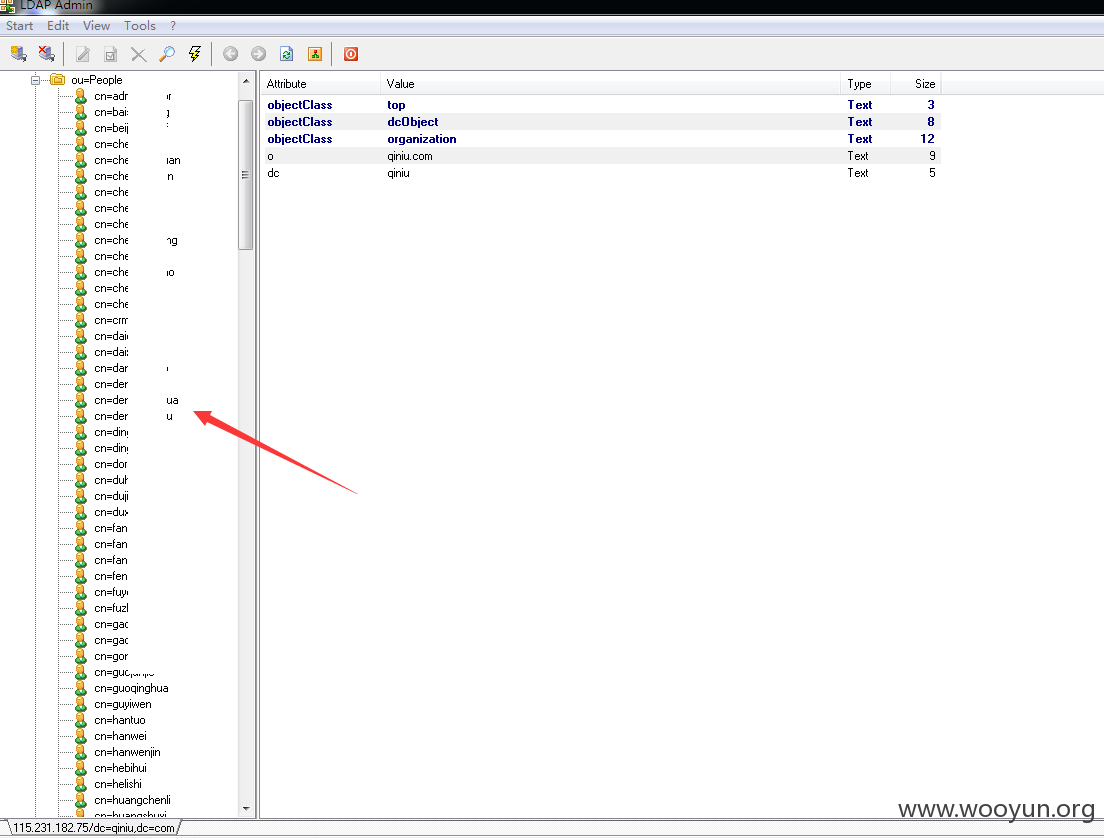

二、LDAP匿名访问

可获取企业的所有人员信息,利用这些信息可以用来爆破邮箱或者使用ldap登录的应用。

在测试时,你们搭的一个洋葱的应用(115.231.182.75:8090)因为有漏洞,不小心测挂掉了,实在是抱歉。