网址:http://ptpm.mohrss.gov.cn:8080/

用户名:wangxiangyu

密码:888888

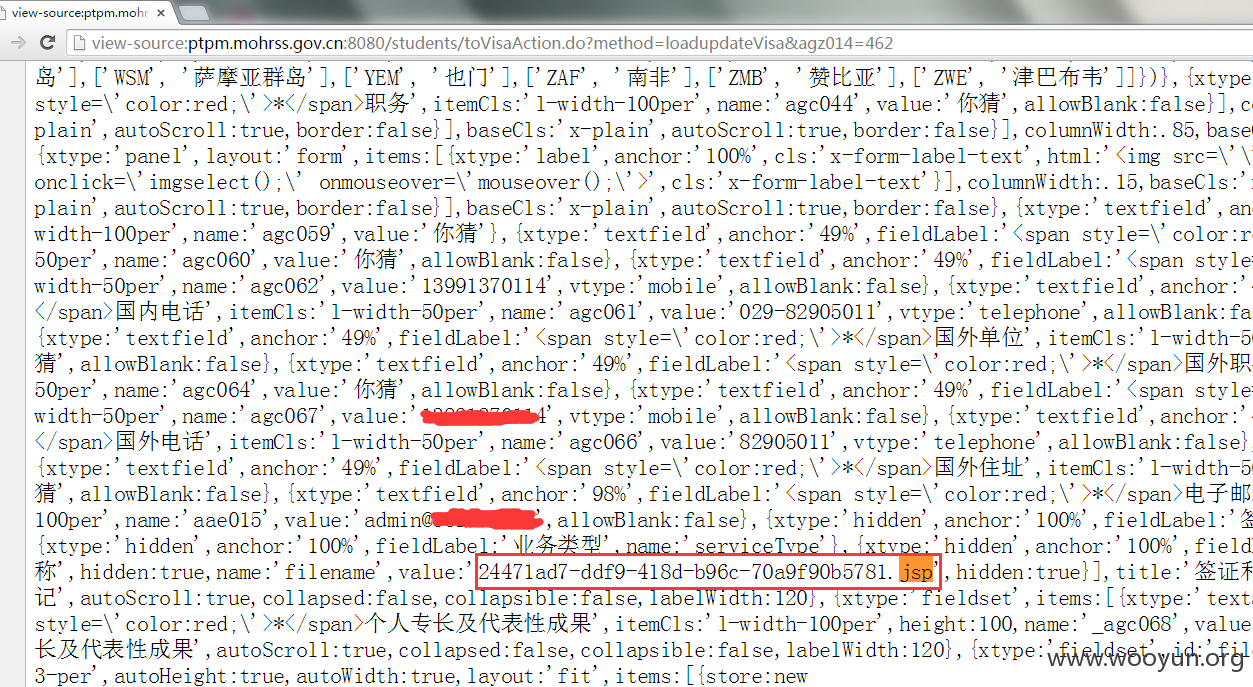

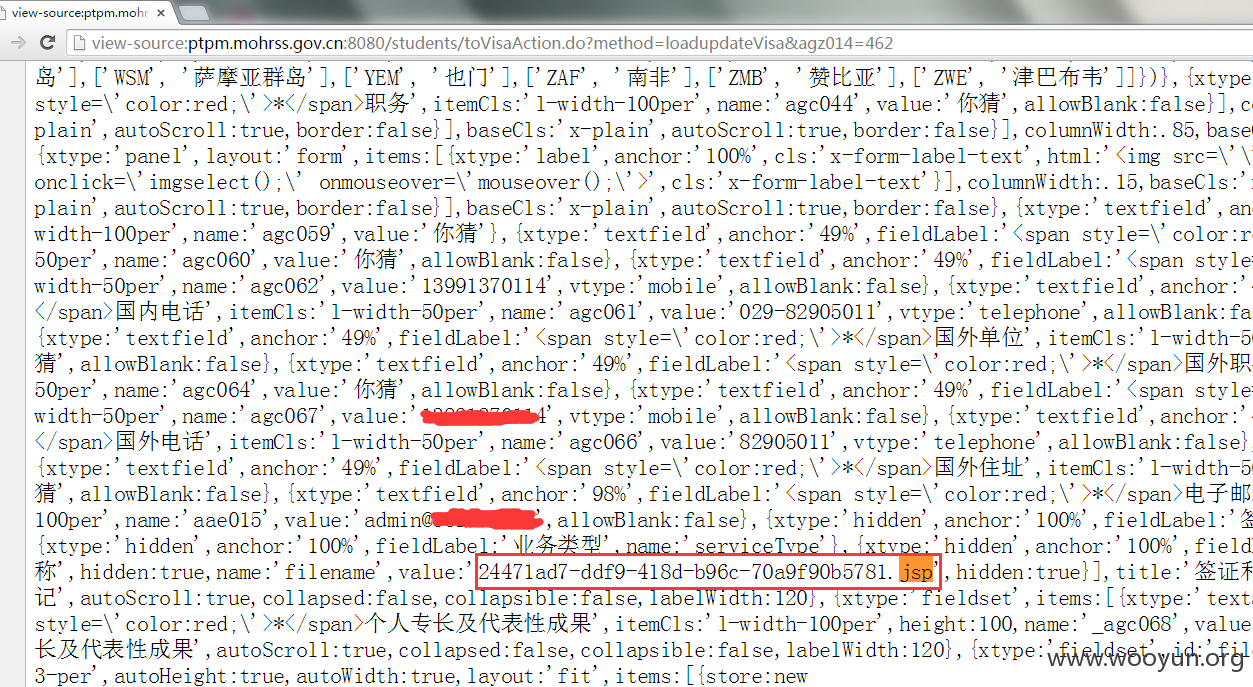

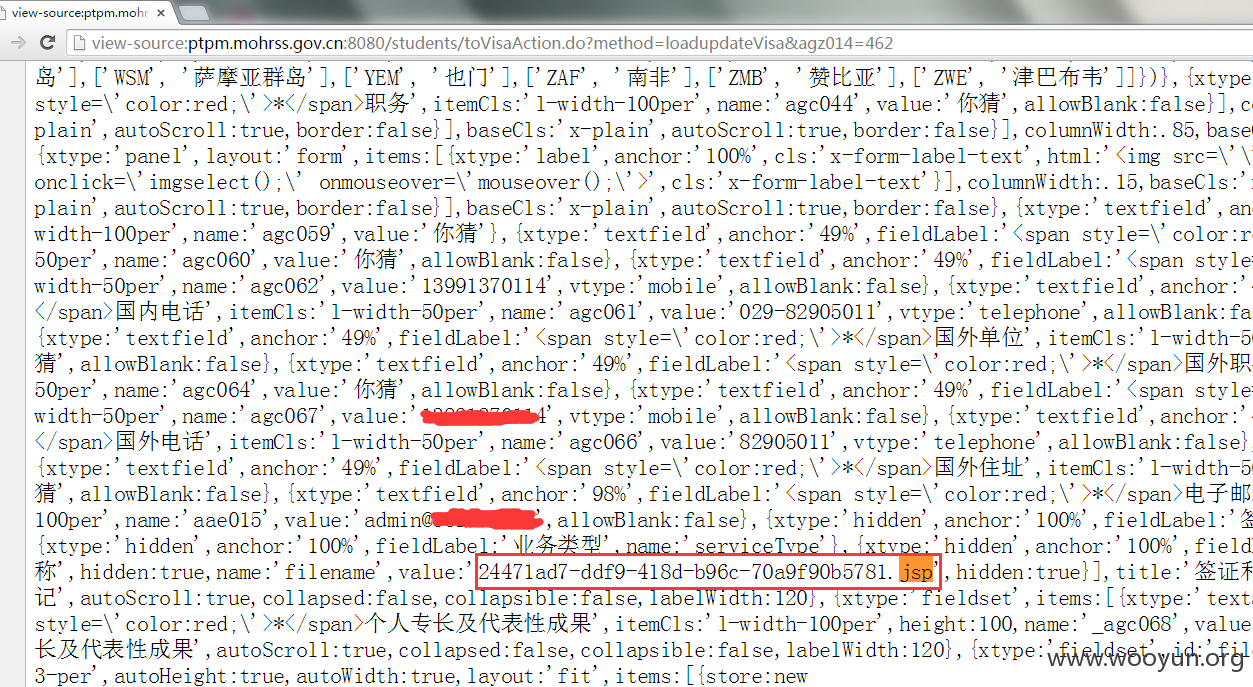

上传头像处存在任意文件上传。、

直接改下就可以上传了。

然后直接上传jsp文件,或许shell。

直接内网渗透,因为是政府敏感单位,不敢深入了。

网址:http://ptpm.mohrss.gov.cn:8080/

用户名:wangxiangyu

密码:888888

上传头像处存在任意文件上传。、

直接改下就可以上传了。

然后直接上传jsp文件,或许shell。

直接内网渗透,因为是政府敏感单位,不敢深入了。