漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0100557

漏洞标题:猎豹wifi问题打包可能未授权查看文件

相关厂商:金山网络

漏洞作者: sherlock

提交时间:2015-03-16 11:08

修复时间:2015-06-14 13:14

公开时间:2015-06-14 13:14

漏洞类型:非授权访问/认证绕过

危害等级:中

自评Rank:6

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-16: 细节已通知厂商并且等待厂商处理中

2015-03-16: 厂商已经确认,细节仅向厂商公开

2015-03-19: 细节向第三方安全合作伙伴开放

2015-05-10: 细节向核心白帽子及相关领域专家公开

2015-05-20: 细节向普通白帽子公开

2015-05-30: 细节向实习白帽子公开

2015-06-14: 细节向公众公开

简要描述:

猎豹wifi有个欢迎页定制的功能,这个功能的安全性实在欠佳。。。

详细说明:

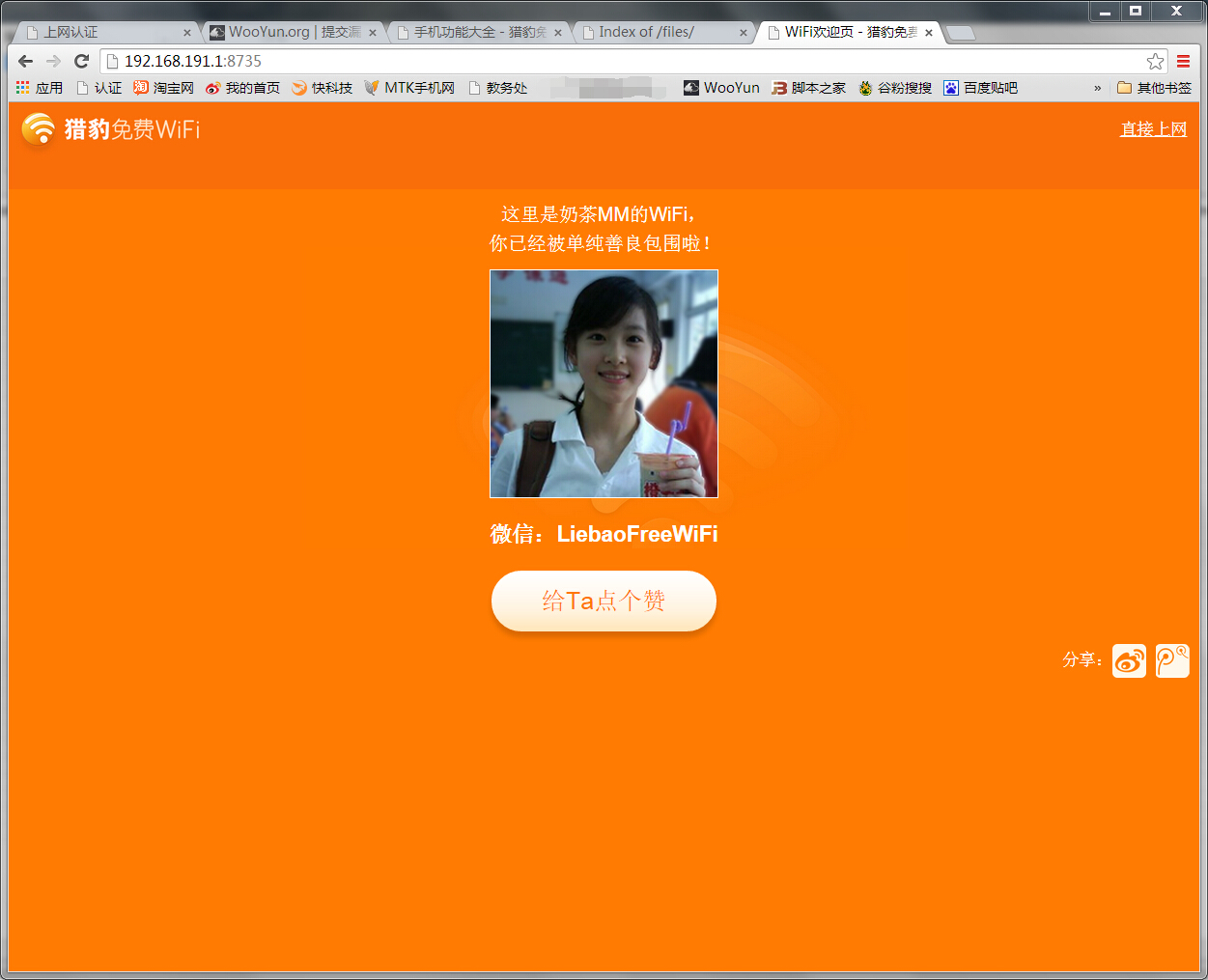

近日看到猎豹wifi有个欢迎页的功能,便开启了玩一玩,发现它不像360wifi那样跳转到360的网址,而是自建了服务器,端口为8735。然后我在chrome上输入自己的ip:8735,结果什么也打不开。然后想起手机联入这wifi的ip为192.168.191.2,于是在地址栏里输入192.168.191.1:8735,于是熟悉的页面出现了。。。

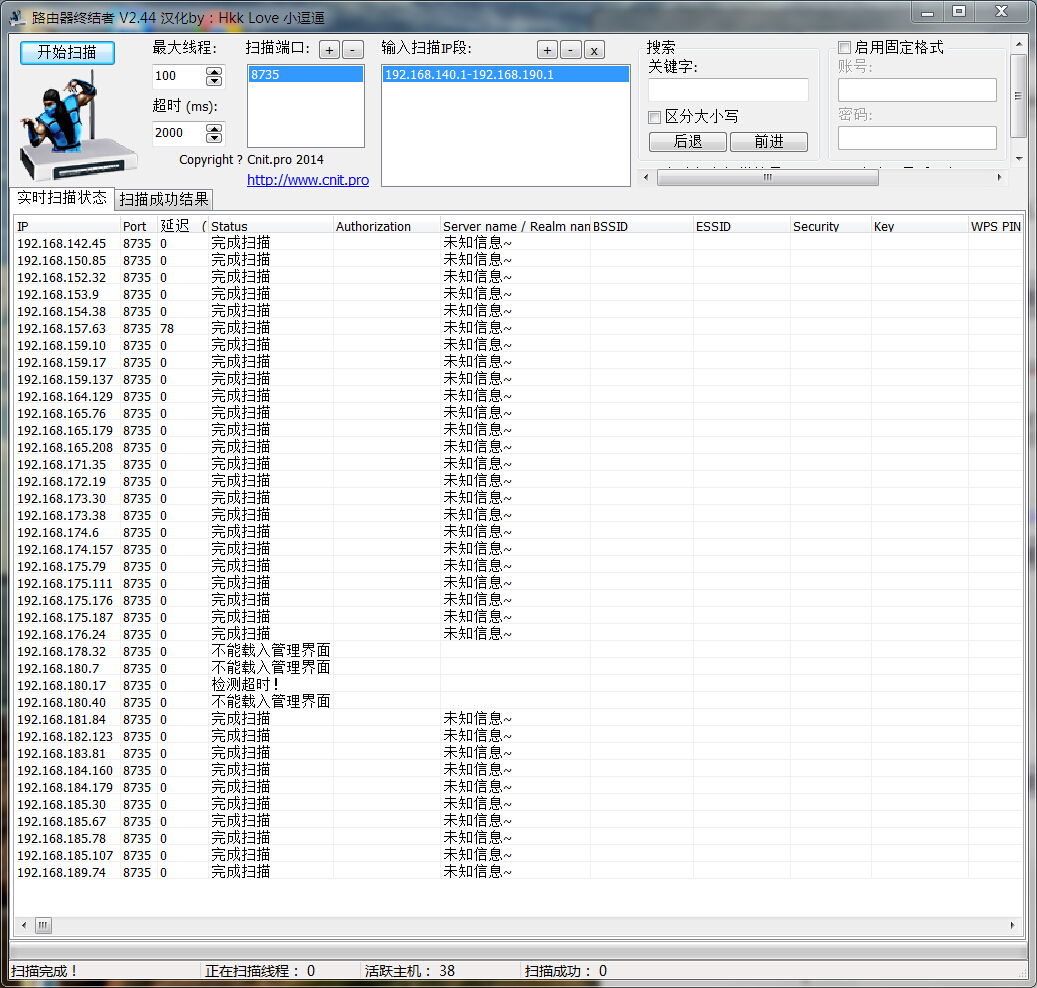

我想既然电脑可以访问这些欢迎页,那么内网中用了猎豹wifi的其他电脑可不可以被访问到呢?于是用端口扫描软件扫了一下,发现了不少target。

欢迎页没多少东西可供探索,但 ip:8735/tool 这个网页看起来有趣一点。

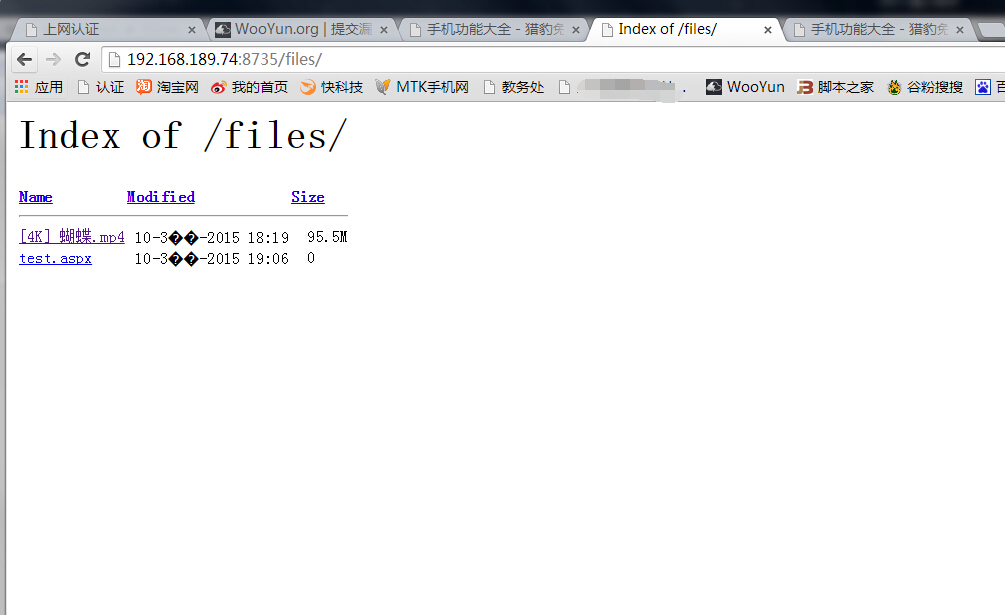

试了一下文件快传,虽然看起来限制了文件格式为图片,但实际上可以上传任意格式的文件。我尝试上传一段视频,可以正常上传,100%的时候总是不能完成,于是改为一个较小的视频文件,结果上传成功。然后又试了一下aspx文件,结果也能上传。。。重要的是我都没联入它的wifi,居然也能使用这些功能。。。

上传完我又想它存不存在未授权浏览的漏洞呢?于是在猎豹wifi的安装目录下找到httproot文件夹,发现了files文件夹,于是在浏览器地址栏上加上它,结果找到了刚刚上传的文件。。。妥妥的未授权访问。

漏洞证明:

http://ip:8735/tool

http://ip:8735/tool/#upload

http://ip:8735/files

修复方案:

建议用360那种欢迎页,不要在本地架设web服务器

版权声明:转载请注明来源 sherlock@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2015-03-16 13:13

厂商回复:

已经安排从设备连入和欢迎页安全性上修正

最新状态:

暂无