漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-082472

漏洞标题:锐捷网络RG-EG1000系列产品存在授权绕过缺陷(再次绕过-终结版)

相关厂商:ruijie.com.cn

漏洞作者: abaddon

提交时间:2014-11-25 10:16

修复时间:2015-01-01 10:18

公开时间:2015-01-01 10:18

漏洞类型:权限控制绕过

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-11-25: 细节已通知厂商并且等待厂商处理中

2014-11-30: 厂商主动忽略漏洞,细节向第三方安全合作伙伴开放

2015-01-24: 细节向核心白帽子及相关领域专家公开

2015-02-03: 细节向普通白帽子公开

2015-02-13: 细节向实习白帽子公开

2015-01-01: 细节向公众公开

简要描述:

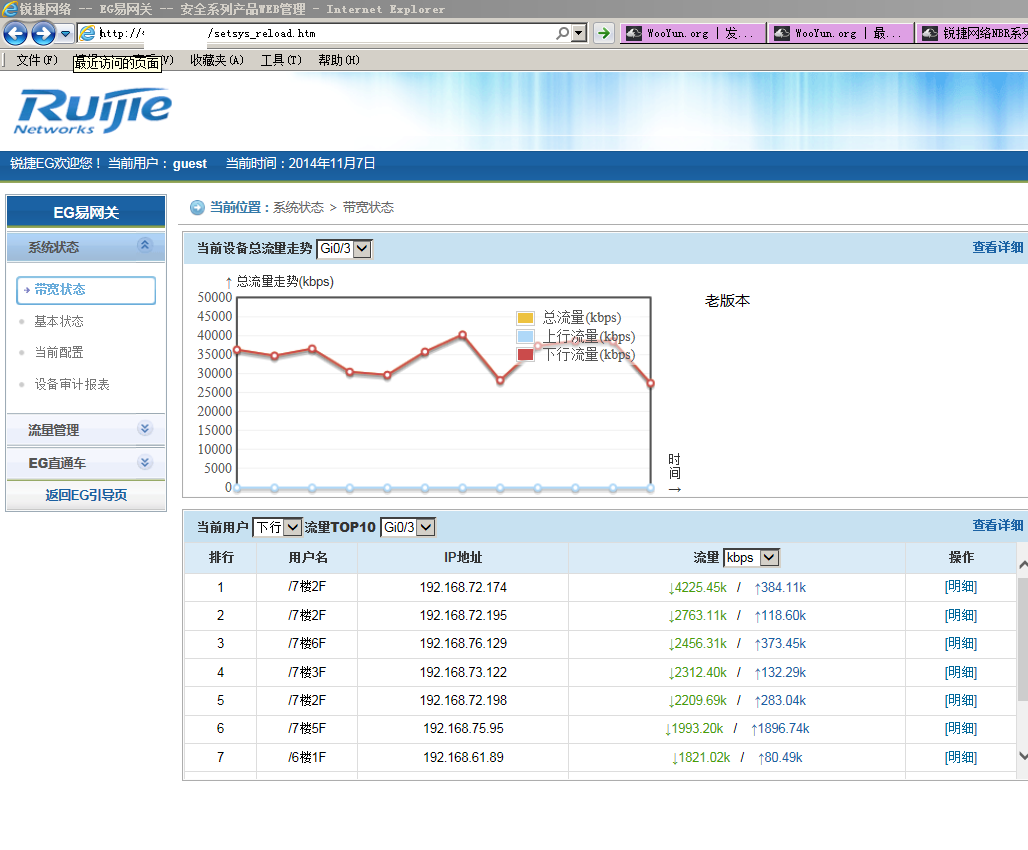

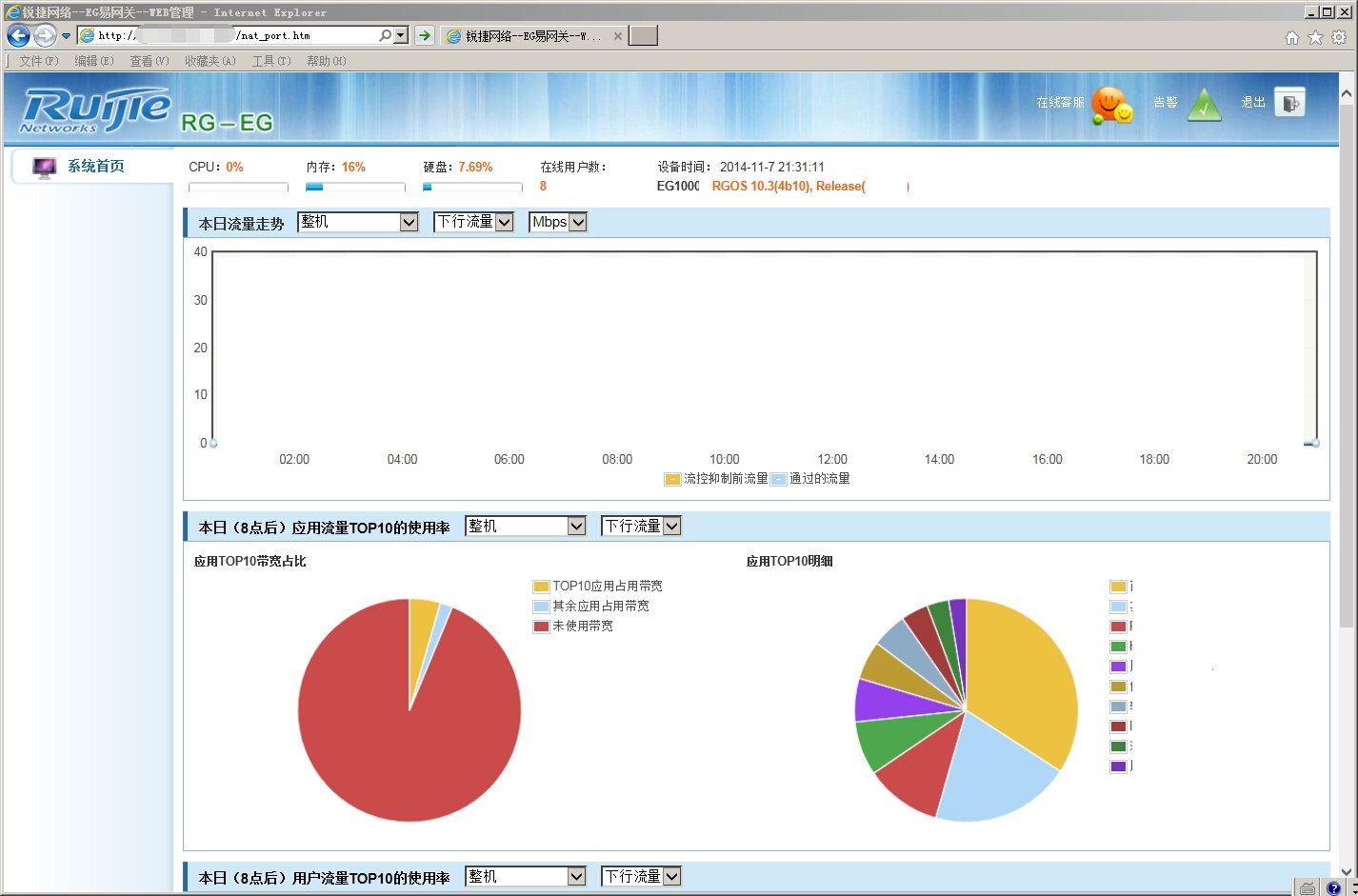

这是笔者经过一个下午的思考和六个小时的反复测试得到的结果,由于笔者没有限制的EG2000设备,故只能以EG1000系列产品为样本,笔者将设备按官方提示升级到最新版本 版本号为 RGOS 10.3(4b10), 经过测试虽有改观 问题依旧,介于一天在乌云学习经历,问题反而更大了.

经测试 EG1000系列缺陷在最新版本软件下 依然可以大部分复现 只是操作复杂度变得有些复杂.

经分析:厂商回复失实,WooYun-2014-82299 ,WooYun-2014-82327 属实,既然厂商认为补丁已经解决问题,那么新版本的问题便另案处理.

至于RG-2000系列新品和其他设备是否存在类似问题,留给厂商自查自纠,给你们次学习习总群众路线的机会,希望你们此次从群众中来到群众中去,直视自己,查摆问题.

希望厂商实事求是,查摆问题,注意对三位诉求者(白帽子)回访,以大局为重解决问题而不是敷衍了事.希望给三位白帽子20 怎么也要给个18吧@@

详细说明:

RG-EG 授权绕过终结篇

笔者首先也复现了漏洞,看到厂商的回复 也以为最新版本可以解决问题 但是,介于YY-2012对厂商的质疑,笔者从仓库里提出一个设备升级到最新版本进行漏洞复现,果然问题依旧,只不过利用难度变得更加了困难而已,但是通过一天的学习,笔者从乌云学会了漏洞挖掘和分析的方法,凭借的不只在是运气和鼠标,而不是像WooYun-2014-82299作者那样,只是神来之笔,灵感乍现.

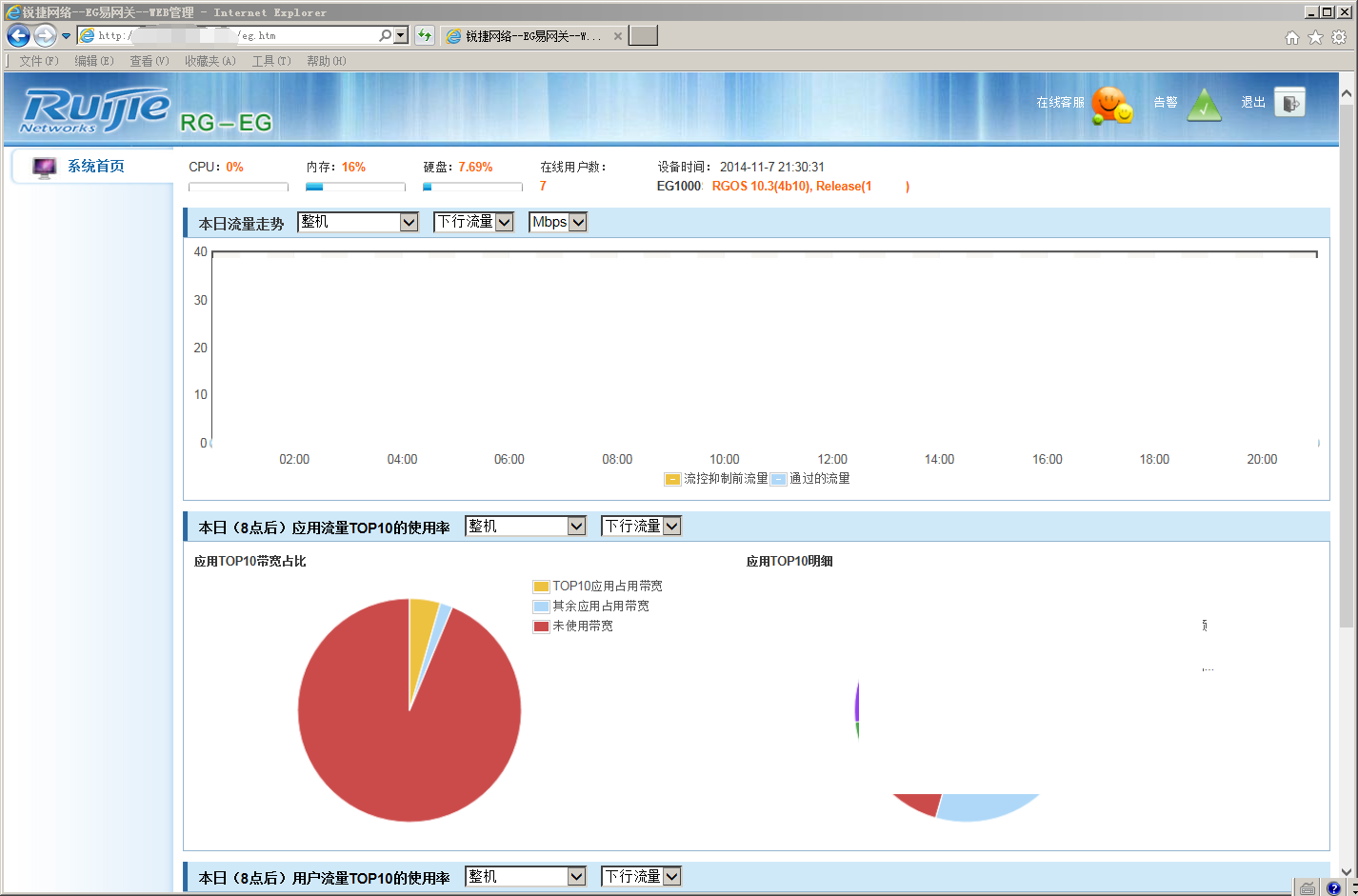

测试目标系统版本号 RGOS 10.3(4b10),

介于上次超威蓝猫XSS漏洞后 锐捷的确做出了很多改进,首先修补了几个漏洞,一切为群众所想,出了苹果及安智的APP,这些主动且亲民的做法都是值得肯定的,但是经查,问题依旧且出现更为严重的缺陷!!

首先一个厂商为了降低成本肯定在多个产品中使用一些可复用组件,这个无可厚非,但是一个组件出现问题可能危及全系列产品,所以希望厂商正视 这个没有杀灭的蚂蚁,千里之堤 依然在蚁穴威胁之下!!

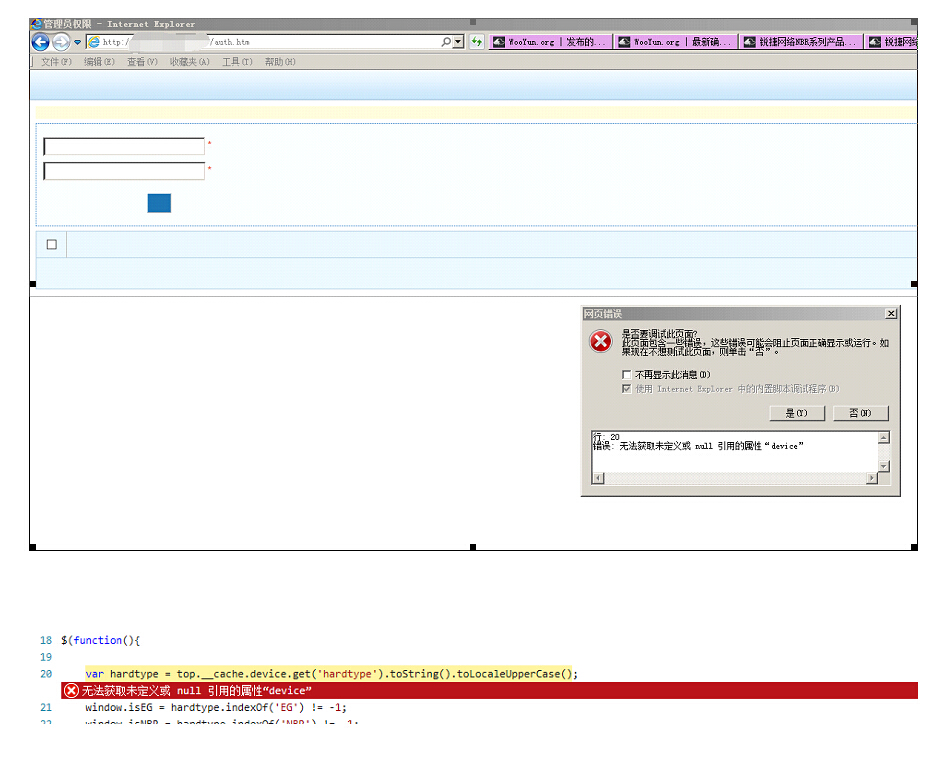

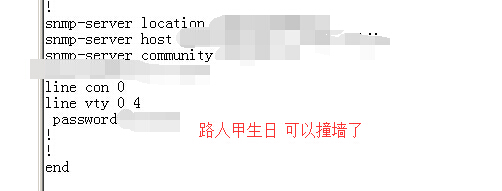

新版本作了一些修改如上 以防止疑似 YY2012的 授权绕过 而路人甲的授权绕过和YY2012的授权绕过疑似同属一个原因的不同方法论.但是问题的确依旧

首先无法在添加后门了

auth.htm页面即便用超级管理员访问也会跳转到登陆页面或抛出错误.

但是 还是有蚂蚁 千里之堤依然会毁于蚁穴

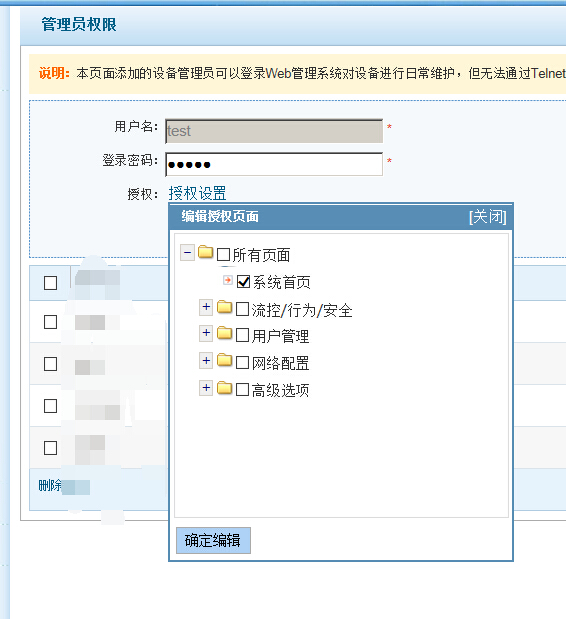

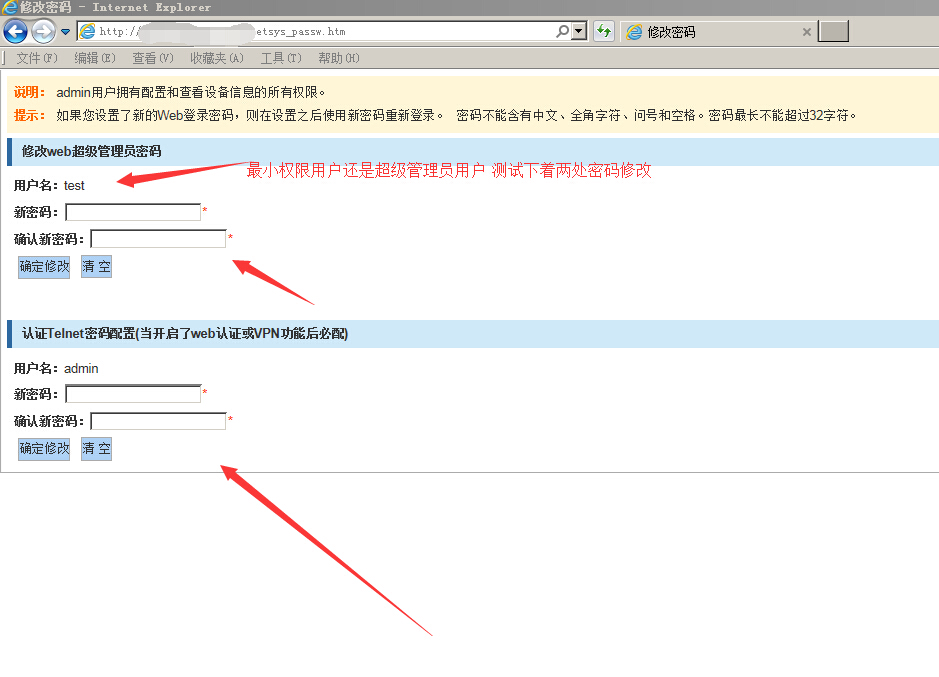

首先建立一个最小权限用户 TEST

使用此权限登陆 权限小于GUEST 用户 所以更能说明问题

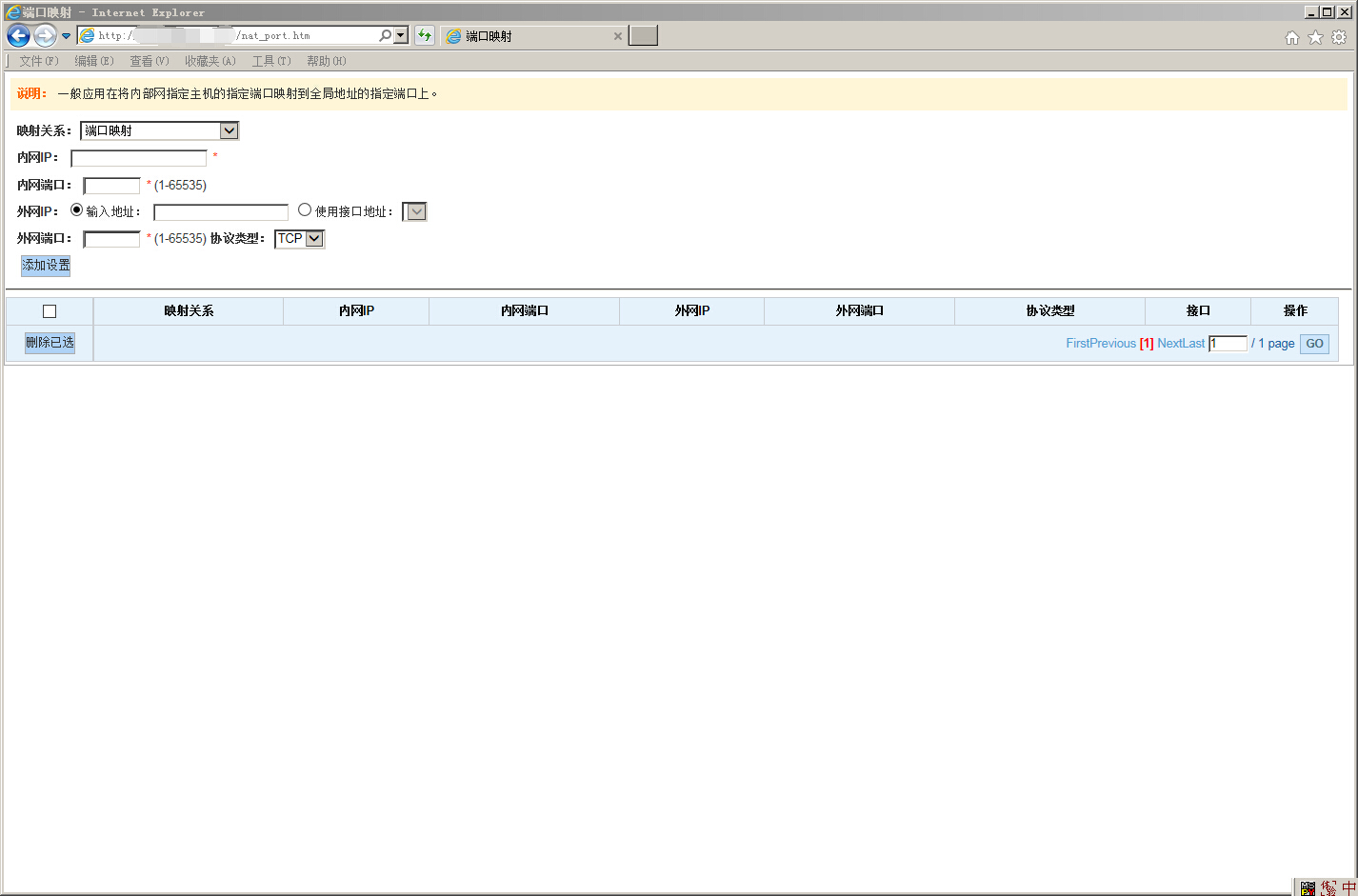

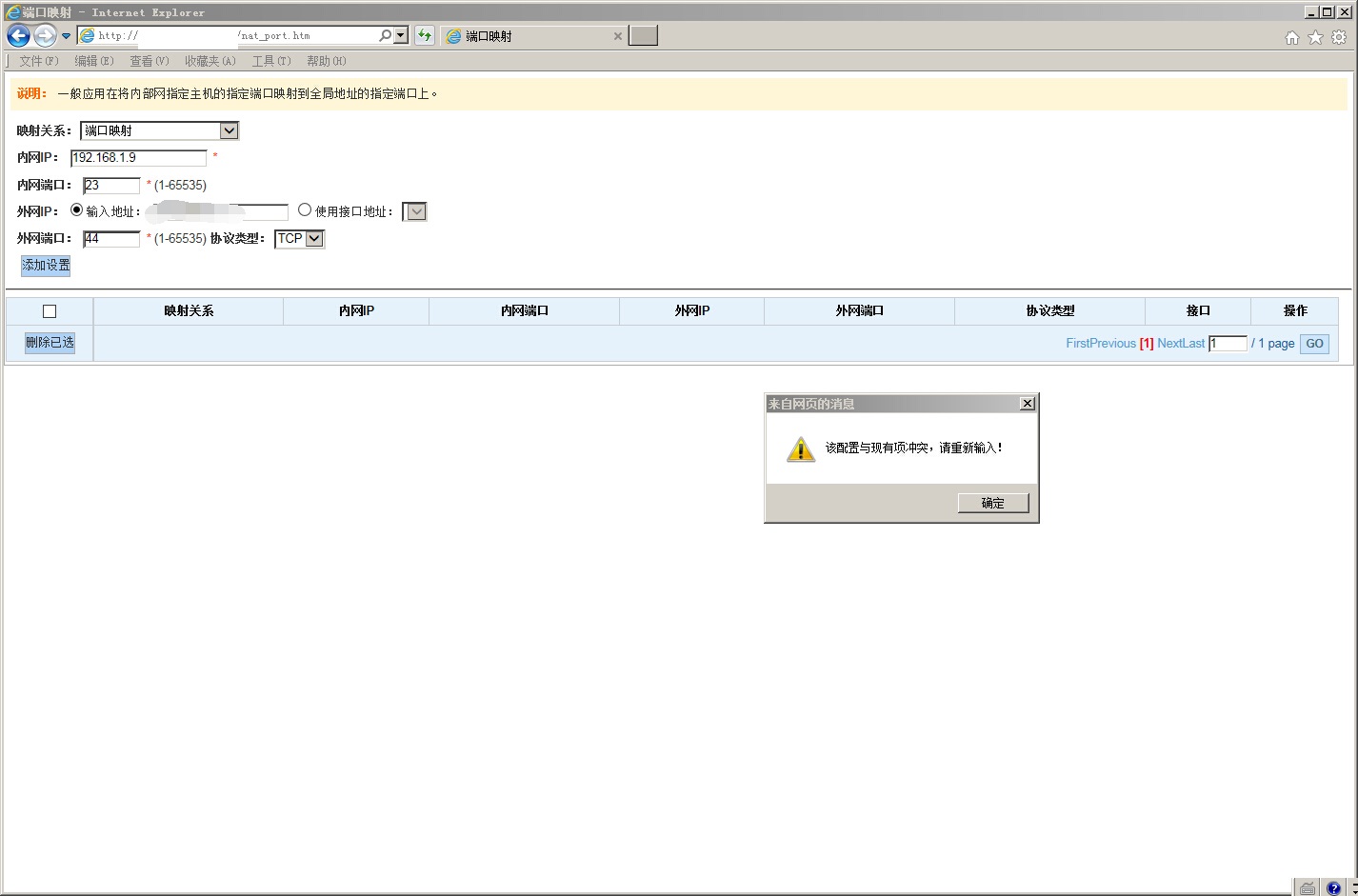

然后来个内网影射 影射到某服务器

这样操作 在登陆后的浏览器内 输入以下

结果如下图

虽然看不到映射表 操作也失败了 不要气馁 下面更精彩

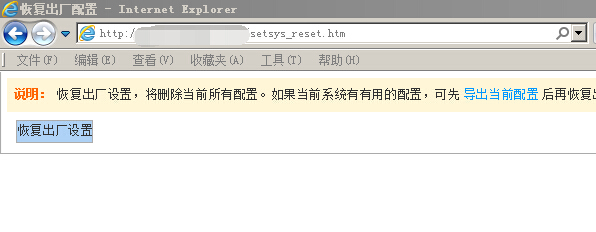

如果来个淘气的小孩 可能做点坏事 恢复出厂设置把

于是洞主所有业务和网站被拒绝服务了 呜呜

增强信息 这个功能比较实用贴心 看看能否非授权访问

失败 返回到登陆页面

接着琢磨

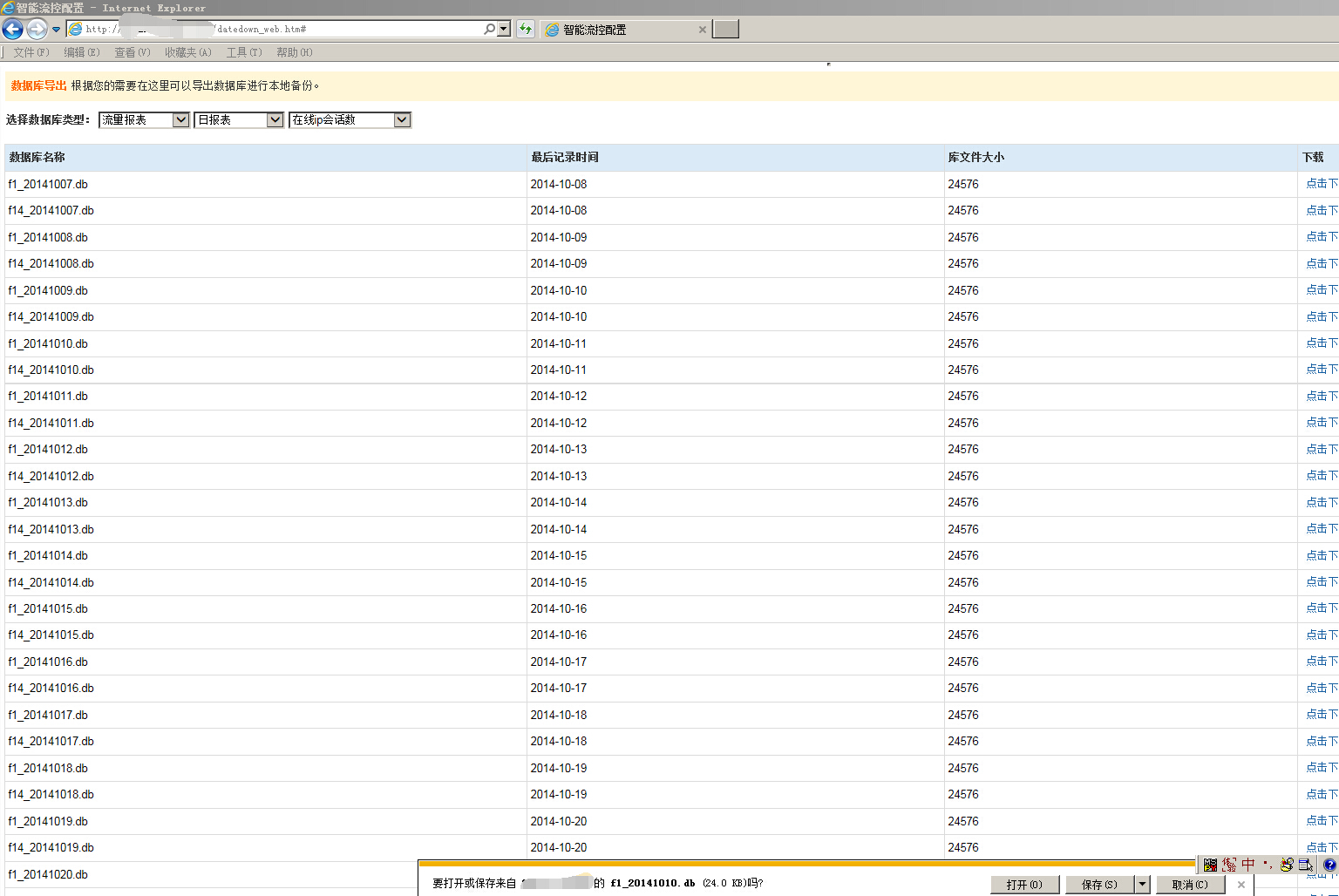

导出数据库 里面或有国家机密 甚至 导致家庭破裂的潜在威胁 哈哈

依旧跳到登陆页面 不过可不过

但是可但是...可以通过终止加载页面或者设置中断阻止页面跳转 然后脱裤

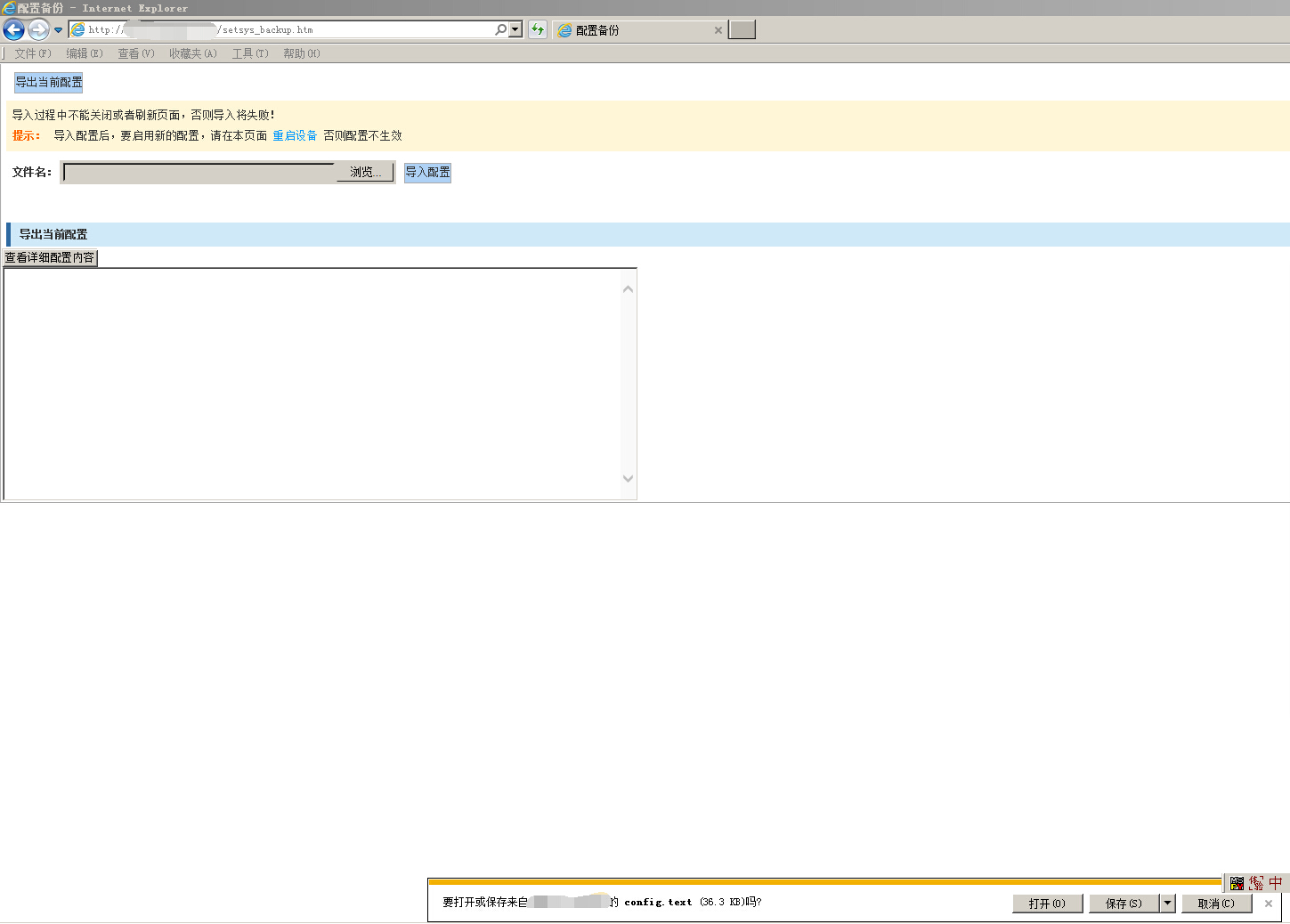

接下来我们干个真格的不饶弯子了 马上接触核心数据

其实,走到这里已经被完全渗透,一切都是浮云了

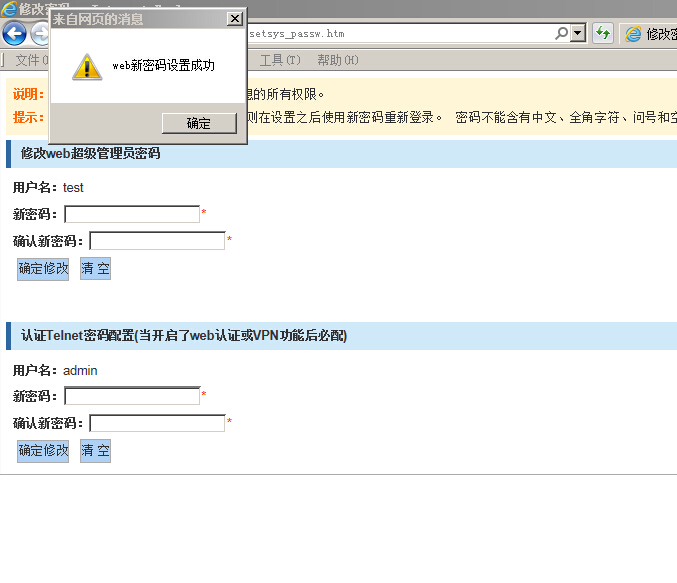

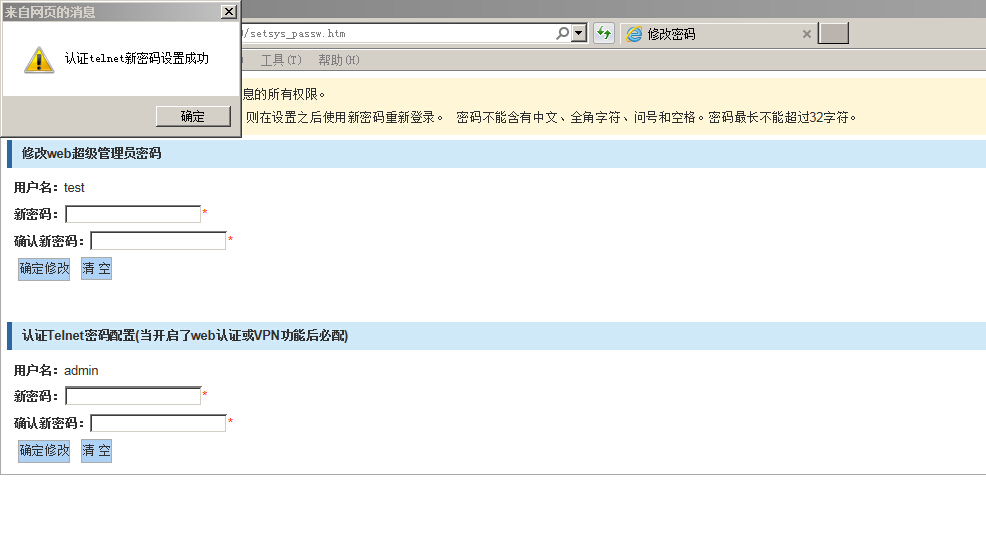

我们在折腾折腾 修改下密码把

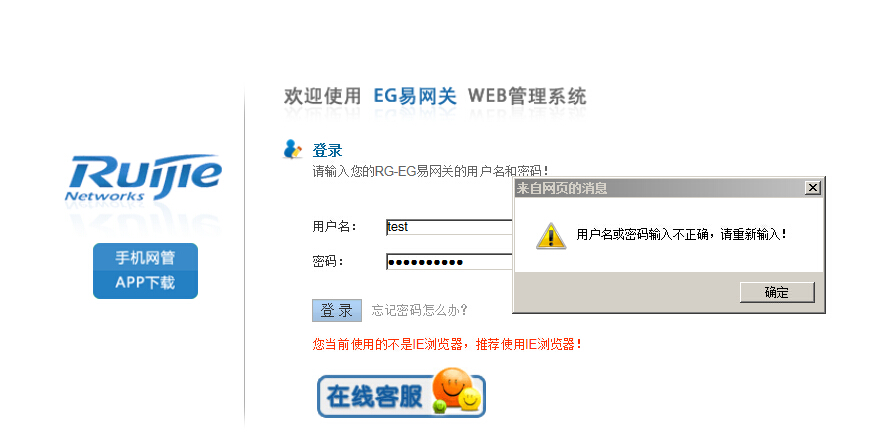

等下怎么回事

搞笑的问题来了 超级管理员用户被改了

笑而不语

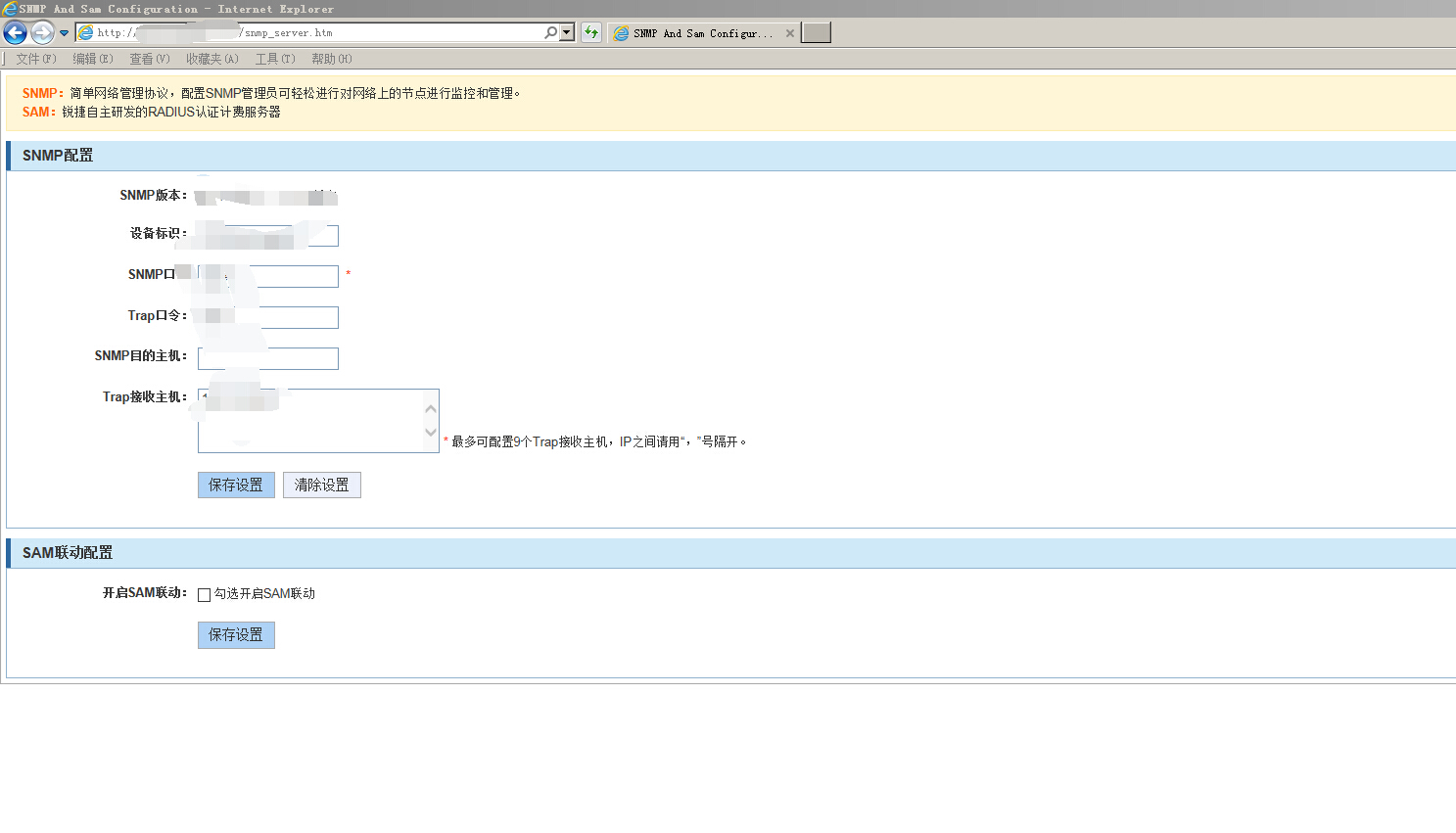

网管协议 哈哈 核心汇聚 接入敏感信息多汇于此

snmp_server.htm

一切尽收眼底 如果银行的 的 赫赫

理论上可行 但是操作中失败

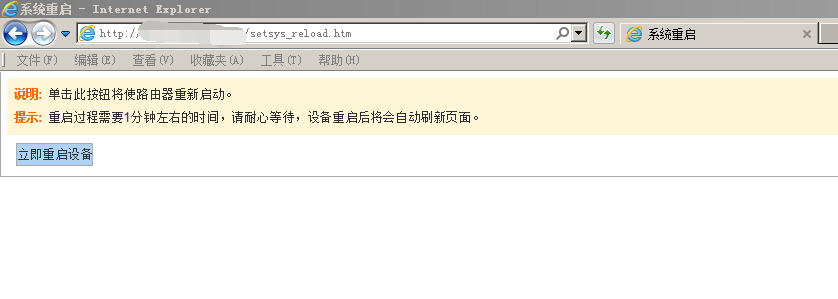

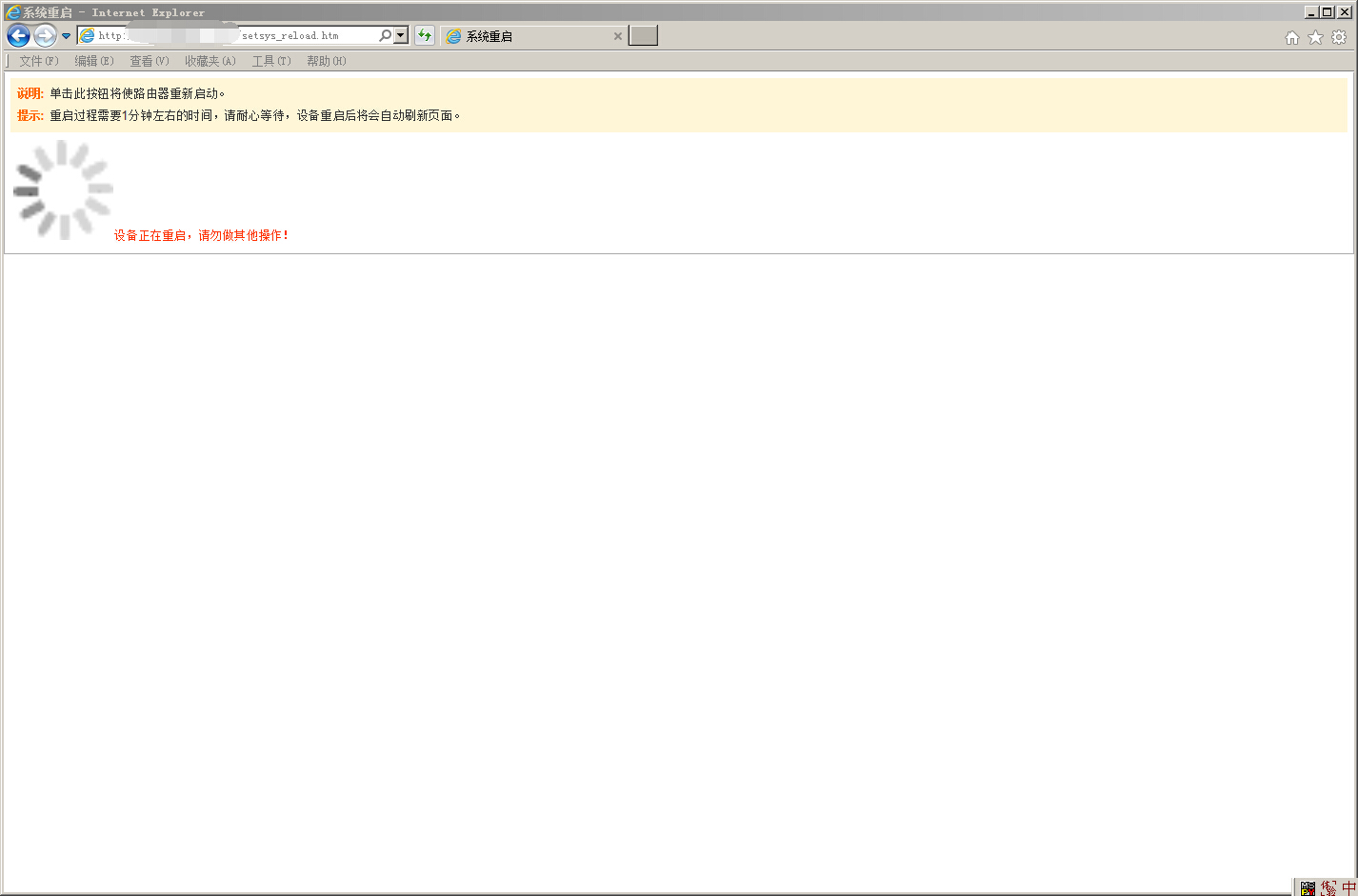

最后测试 重启操作

setsys_reload.htm

搞定

一次针对最新版本 RG-EG1000系列且配置完备仅存在一个若口令的设备的入侵演练 !!

还说啥 经查实

此系列设备最新版本 存在通用0DAY漏洞

漏洞证明:

修复方案:

实事求是,查摆问题,注意对三位诉求者(白帽子)回访,以大局为重解决问题而不是敷衍了事.

版权声明:转载请注明来源 abaddon@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-01-01 10:18

厂商回复:

最新状态:

暂无