漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0100299

漏洞标题:某长途公交车载wifi认证网站弱口令导致WEBSHELL

相关厂商:E路网

漏洞作者: 路人甲

提交时间:2015-04-16 11:39

修复时间:2015-05-31 11:40

公开时间:2015-05-31 11:40

漏洞类型:后台弱口令

危害等级:中

自评Rank:9

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-16: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-05-31: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

某长途公交,车载WIFI的认证网站,后台弱口令,webshell已拿到。根据该车车载电视上的说明,据说每月载客100万人次。

详细说明:

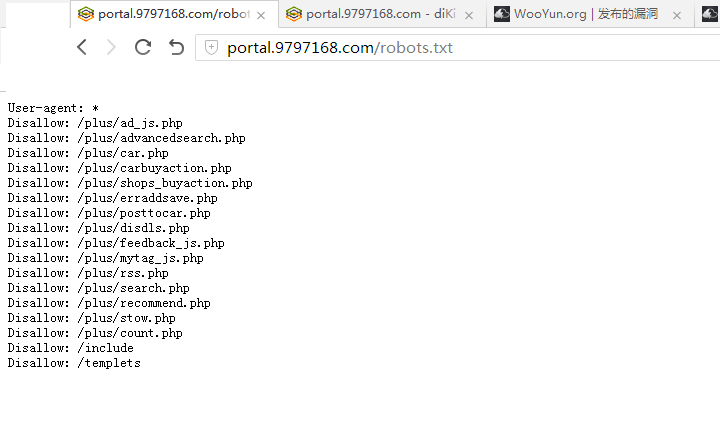

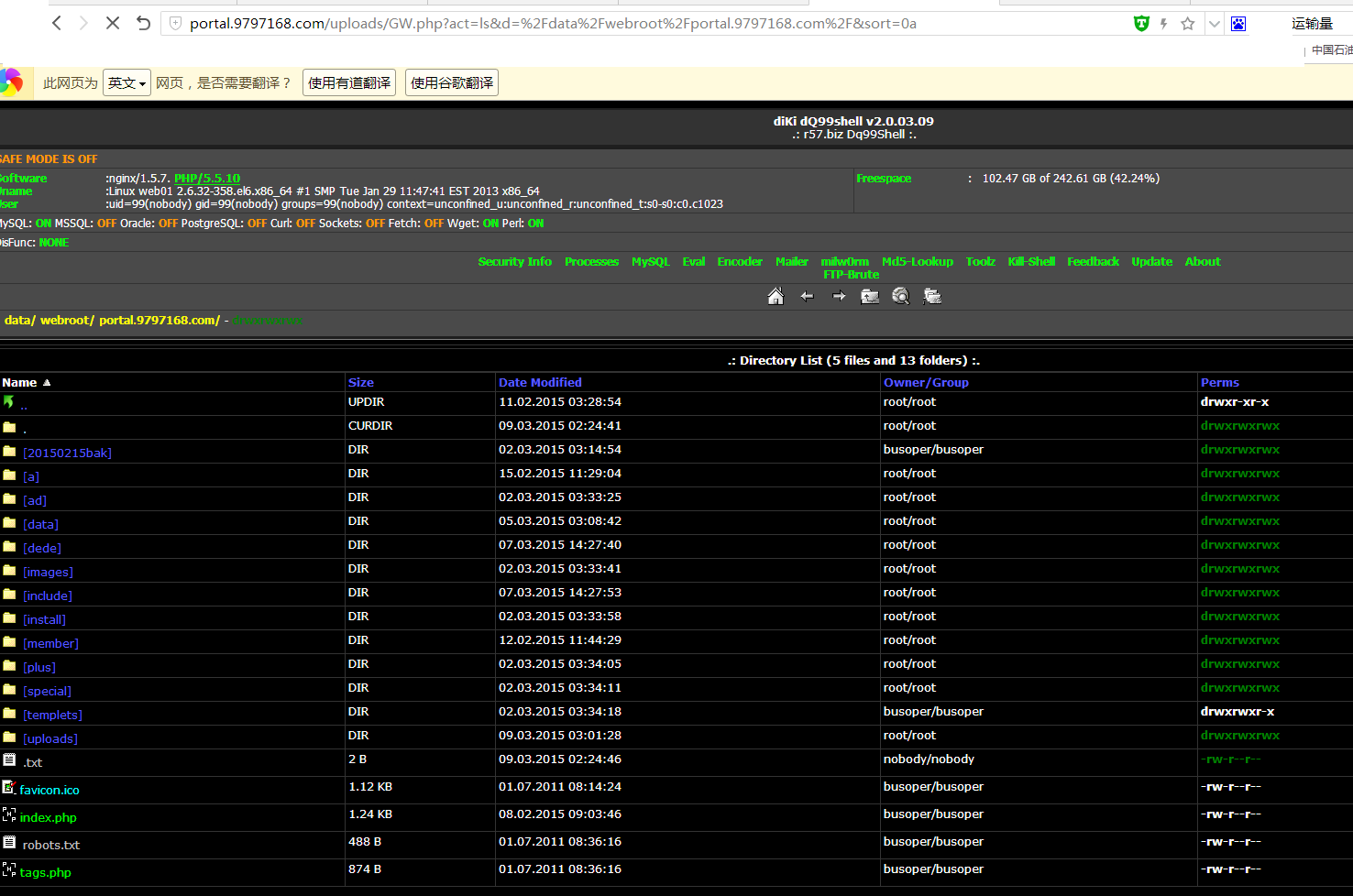

管理说不详细,我详细说下,某一天我做某地到某地的大客车,车上配有车载WIFI,我连上后,通过本地认证后,跳转到了http://portal.9797168.com/。我就随手看了下,结果发现时织梦的,又试了下默认后台,有试了下admin,admin,然后我就进入后台了,通过文件式管理上传了个大马。

不用别的,在主页加个XSS,手机浏览器的防X能力还比较低。或者直接挂个钓鱼(但我啥也没干!)。据其车载电视上说,每月载客100万人次,弱口令漏洞本身较低级,但其造成的危害还是蛮大的!

漏洞证明:

修复方案:

改后台地址,改密码!

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝