漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-027265

漏洞标题:酷狗任意用户密码重置漏洞

相关厂商:酷狗

漏洞作者: niliu

提交时间:2013-06-30 19:13

修复时间:2013-08-14 19:14

公开时间:2013-08-14 19:14

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-06-30: 细节已通知厂商并且等待厂商处理中

2013-06-30: 厂商已经确认,细节仅向厂商公开

2013-07-10: 细节向核心白帽子及相关领域专家公开

2013-07-20: 细节向普通白帽子公开

2013-07-30: 细节向实习白帽子公开

2013-08-14: 细节向公众公开

简要描述:

酷狗音乐任意用户密码重置

详细说明:

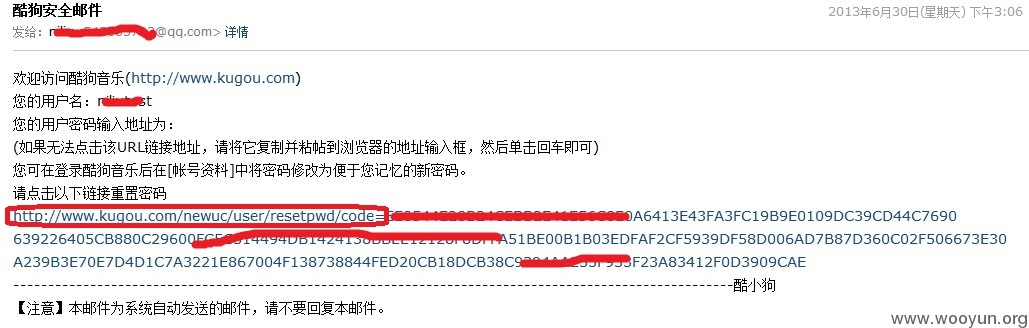

1,先注册个用户测试,正常登录时点忘记密码,选择邮箱找回密码得到重置密码连接

2,选定一个目标用户,用户名为(123),登录时依然点忘记密码,在找回密码处填写目标用户名123,然后下一步。

3,选择邮箱找回,点立即发送,并抓包。

抓包得到:

此时,抓包得到的code只需要跟之前用自己的邮箱得到的连接组合一下就可以重置用户123

的密码了。组合得到:

5,重置密码后登陆:

漏洞证明:

修复方案:

权限验证。求个小礼物~(*^__^*)

版权声明:转载请注明来源 niliu@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2013-06-30 19:56

厂商回复:

感谢提供!

最新状态:

2013-07-01:已经修复,谢谢!