漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-087058

漏洞标题:FreeBuf后台设计不当存在信息泄露与越权操作用户枚举等影响

相关厂商:freebuf.com

漏洞作者: 路人甲

提交时间:2014-12-15 12:56

修复时间:2015-01-29 12:58

公开时间:2015-01-29 12:58

漏洞类型:敏感信息泄露

危害等级:高

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-12-15: 细节已通知厂商并且等待厂商处理中

2014-12-15: 厂商已经确认,细节仅向厂商公开

2014-12-25: 细节向核心白帽子及相关领域专家公开

2015-01-04: 细节向普通白帽子公开

2015-01-14: 细节向实习白帽子公开

2015-01-29: 细节向公众公开

简要描述:

FreeBuf后台设计不当存在信息泄露与越权操作用户枚举等影响

详细说明:

对于不同的客户端浏览器采用不同的过来策略,电脑端无法访问、获取的信息可以通过手机端看到,于是乎楼主使用普通的账号,就看到了很多的后台信息。

备注:以下所有的测试使用的是手机客户端,大家都是高技术的,都懂得!

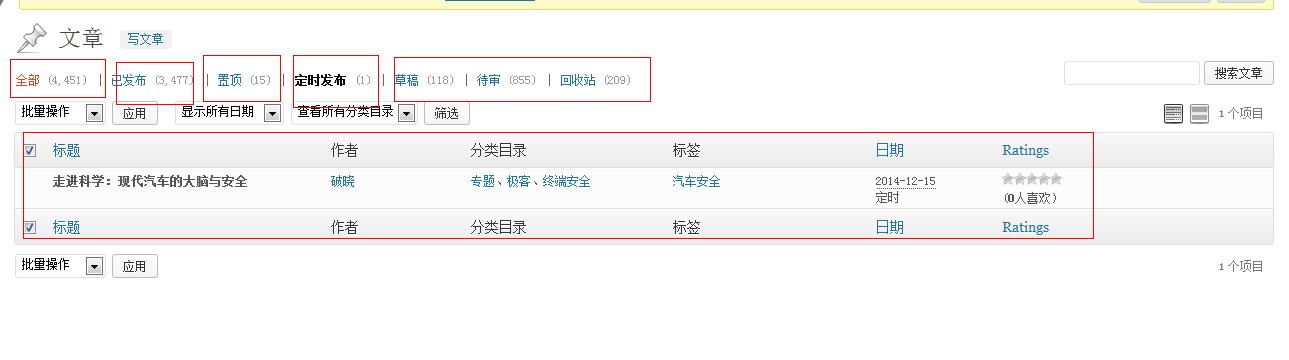

直接就可以看到很多的帖子、回复信息、甚至要我进行审核

以下是要求我审核的文章,状态为待审核,时间显示是刚写的

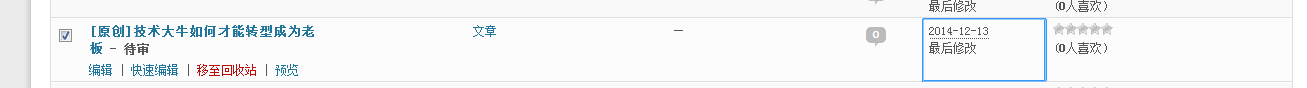

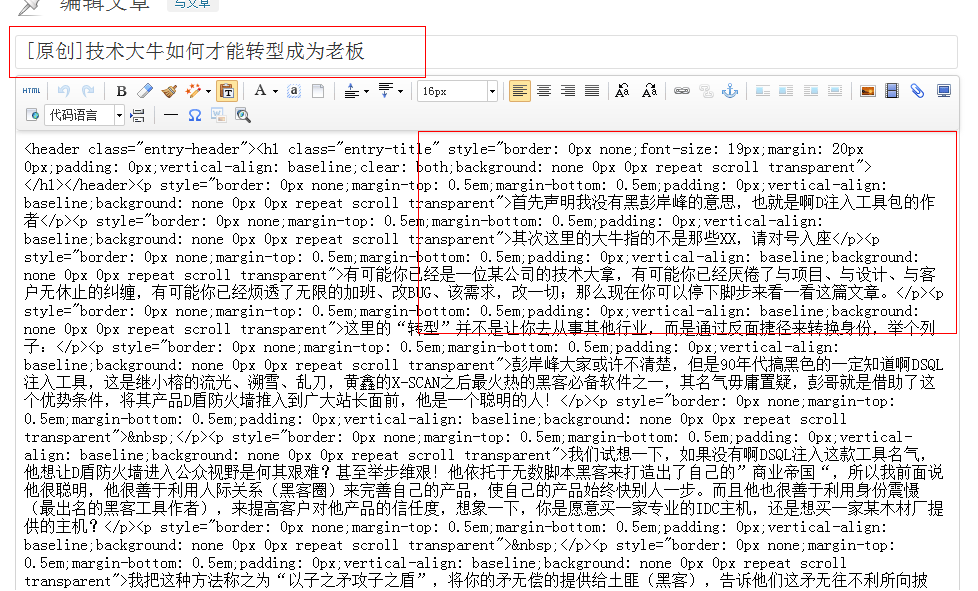

我本着求实的精神,编辑了下编辑,发现以下问题:

那么会不会只是查看呢,我试了下删除功能:

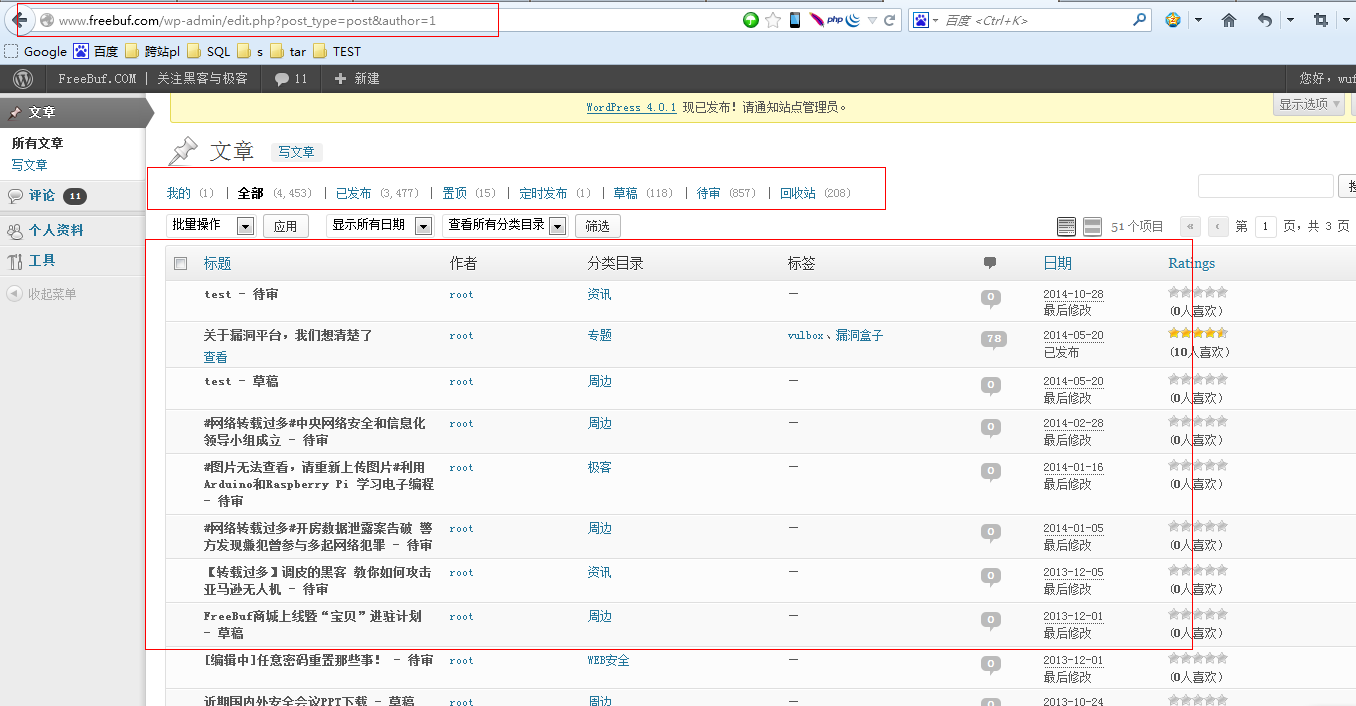

另外,还发现了一个比较有意思的漏洞,就是使用手机端可以枚举服务器上大部分的用户名,条件是只要写过文章的同学:

链接是:http://www.freebuf.com/wp-admin/edit.php?post_type=post&author=001

发现没有,001是root这个是很容易理解的,那么是不是每个用户都有一个编码呢,我试了下,用burp跑了001-999,都能出结果,可惜楼主手残,不能将里面的用户名称提取出来,只能看到跑出来的数据,无可奈何,只能手动列上前10的用户名

号码 用户名

1 root

2 kelz

3 此人无发表记录

4 thanks

5 此人无发表记录

6 Sn0rt

7 Pnig0s

8 此人无发表记录

9 gyrep

10 此人无发表记录

11 匿名用户

我本着严谨的谨慎,把客户端切换到默认(pc版火狐),发现内容果然正常了

漏洞证明:

修复方案:

你懂得!!!

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2014-12-15 15:17

厂商回复:

其他用户只能够看其他人的文章,没有权限修改和删除,认定为低危。

最新状态:

暂无