漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-077589

漏洞标题:江南科友堡垒机存后门附源码文件等证据

相关厂商:江南科友

漏洞作者: 路人甲

提交时间:2014-09-28 10:56

修复时间:2014-12-27 10:58

公开时间:2014-12-27 10:58

漏洞类型:默认配置不当

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-09-28: 细节已通知厂商并且等待厂商处理中

2014-09-29: 厂商已经确认,细节仅向厂商公开

2014-10-02: 细节向第三方安全合作伙伴开放

2014-11-23: 细节向核心白帽子及相关领域专家公开

2014-12-03: 细节向普通白帽子公开

2014-12-13: 细节向实习白帽子公开

2014-12-27: 细节向公众公开

简要描述:

互联网上爆出的很多后门,在我看来都是开发运维为了自己方便而设置的,只是上线交付用户使用时,未处理方便之门而产生的漏洞。

而此次堡垒机后门,我一直朝着非后门方向想,然后种种证据表明并非那么简单,而是厂家故意为之。

由于该堡垒机涉及不少敏感单位,本文对骚年不宜的敏感信息做了文艺化处理,尽力避免对现有产品用户产生安全影响。

详细说明:

事情缘由:

昨夜夜观天象,发现天象有变,使用蓝翔挖掘机,发现堡垒机后门账号若干枚。呈现结果如下“

正常管理员登录系统,可以看见所有的管理员用户:

而使用后门账号登录堡垒机可以看到如下场景:

可以发现后门账号可以对正常账号添加删除修复,而正常用户是无法感受到后门账号的存在,即使登陆后门账号,也无法对后门账号进行删除处理,后面将详细讲解系统如何防止后门账号被删除,

先来说说其危害:

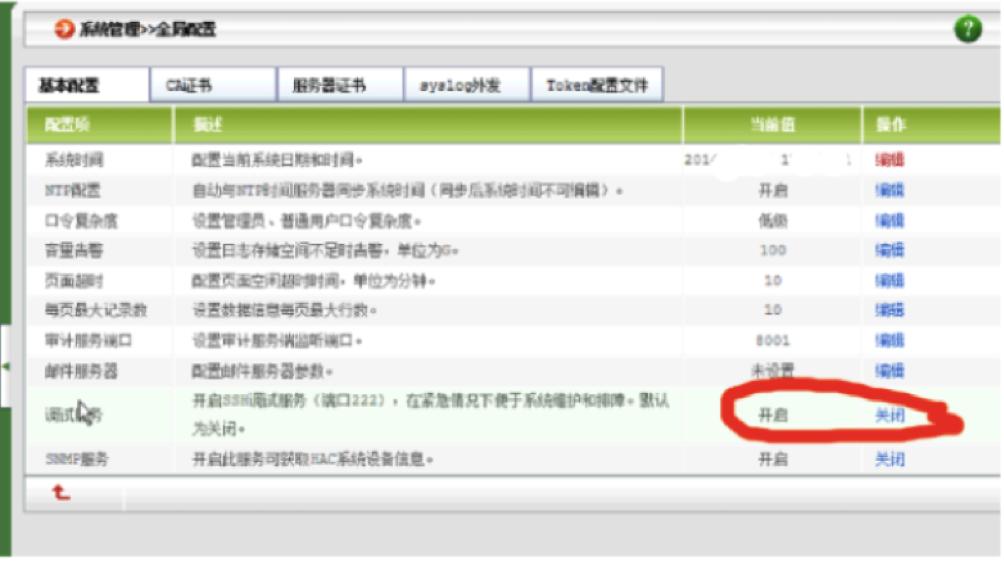

有管理员权限后,可以开启堡垒机调试功能:

调试功能干嘛的呢?正常用户使用堡垒机,堡垒机只是代理作用,登陆堡垒机其实并没有登陆到堡垒机里。开启调试模式后,则可以使用堡垒机内置账号登录维护堡垒机。

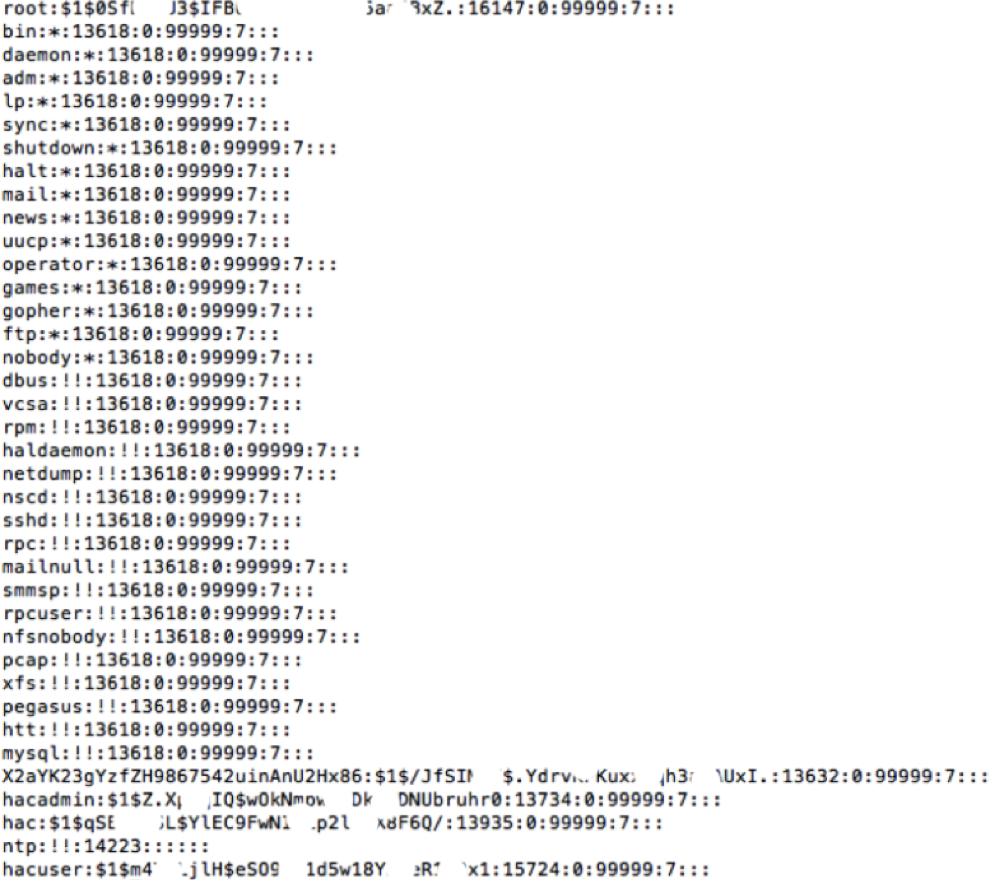

使用ssh 222端口登陆堡垒机,没有系统密码怎么办,你猜

1234,2234,3234 黄哥知识,再来一次,dir一下,我擦,hash出来了

。

登陆系统后,发现居然存在不少具有高权限的账号。由于江南科友堡垒机的运行机制,每次重启,系统文件会被隐藏的挂载盘符内的文件覆盖,导致内置账号密码无法被修改。另外内置账号,在不同版本的堡垒机中通用。亲身测试过,这里就不截图了。

通过一系列后门,可以直接获得最高权限,对了,别人还无法查看你的日志哦,屁股都不用擦了,还可以替别人擦屁股。危害不言而喻

为什么我前面说他是后门呢,因为系统通过多种手段保证后门的可用性,列为看官请下看。

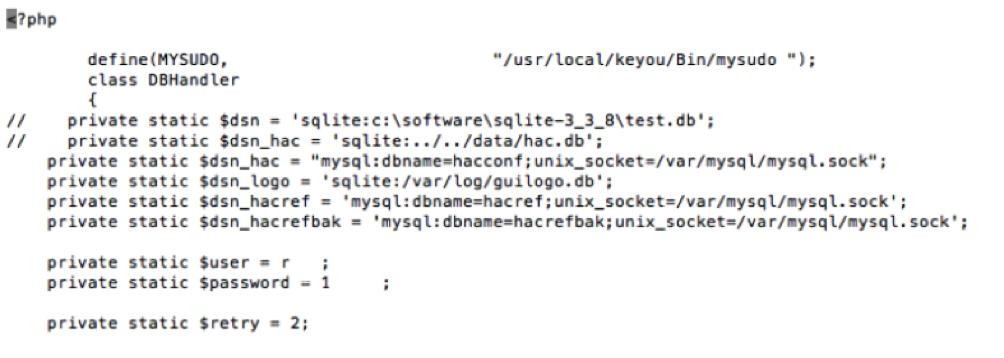

先找数据库配置文件,查找数据库链接账号密码:

获得mysql账号密码(其实应该先猜后找),进入数据库,查看管理员在数据库中的信息。

发现数据库中存在后门账号信息,那我们在数据库将账号删除,是否删除了后门呢,非也非也。我们来看看代码(吐槽:代码质量是一流的,特别适合初学源码审计,任意命令执行,任意文件写入一大坨,尼玛sql使用了参数化函数,但不绑定参数,N多地方都是字符串直接拼接 。)。

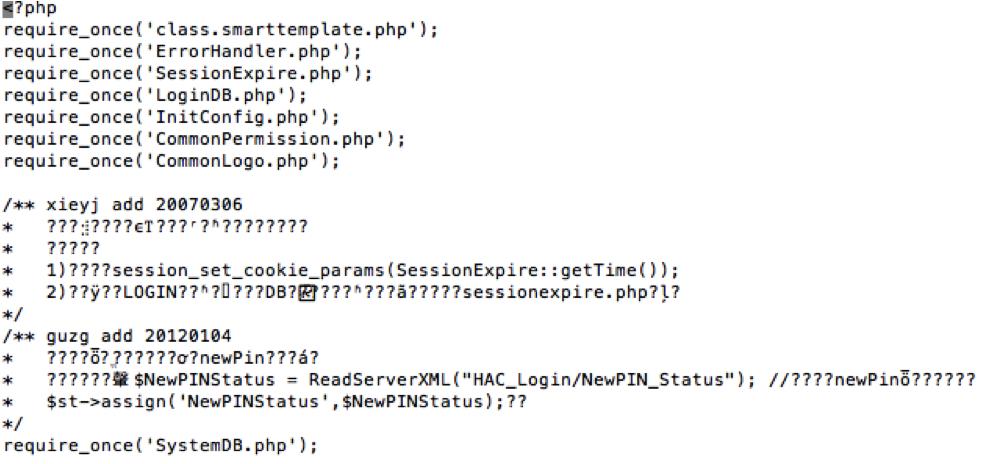

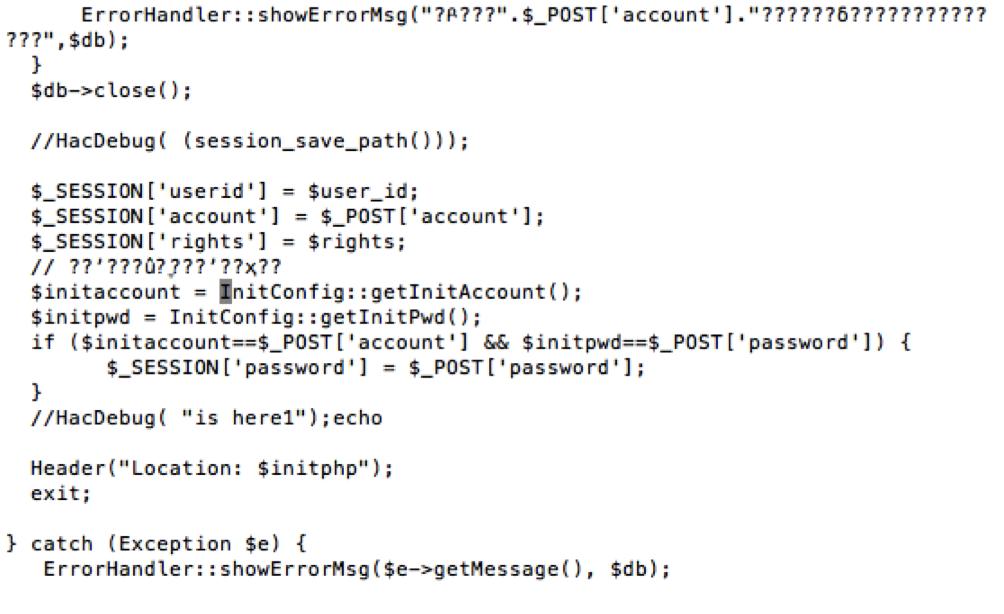

我们可以看到后台登陆处调用了InitConfig.php

那我们看看InitConfig是干嘛的呢:

初始化后门账号密码。然后我们再去login.php里面看看(一个函数洋洋洒洒几百几千行,又臭又长)。

直接代码硬飘过,一切尽在代码中。

由于时间与能力有限,只粗浅查看,可能还有其他地方存在类似问题。如报告有错误,请大家予以斧正。

漏洞证明:

修复方案:

堡垒机做使用者一般都是敏感单位或是重要系统,集准入审计于一体,全国不少银行,军工使用keyou产品。如此重要的系统,留如此残弱后门,太有损国威了。请学学美国,弄弄高端大气上档次的后门

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:13

确认时间:2014-09-29 15:50

厂商回复:

最新状态:

暂无