漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-025163

漏洞标题:腾讯TM2013最新版远程拒绝服务漏洞

相关厂商:腾讯

漏洞作者: nine8

提交时间:2013-06-05 10:45

修复时间:2013-09-03 10:45

公开时间:2013-09-03 10:45

漏洞类型:拒绝服务

危害等级:中

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-06-05: 细节已通知厂商并且等待厂商处理中

2013-06-05: 厂商已经确认,细节仅向厂商公开

2013-06-08: 细节向第三方安全合作伙伴开放

2013-07-30: 细节向核心白帽子及相关领域专家公开

2013-08-09: 细节向普通白帽子公开

2013-08-19: 细节向实习白帽子公开

2013-09-03: 细节向公众公开

简要描述:

TM2013最新版存在一处远程拒绝服务,无需是好友。TSRC审核二进制客户端的自己都不懂,拿什么审核别人。

TM2013是腾讯公司推出的一款面向个人的即时通讯软件,能够与QQ互联互通,具有无广告、抗骚扰、安静高效的特点,风格简约清新,侧重在办公环境中使用。

详细说明:

TM2013用户登陆后,common.dll模块会创建命名管道,问题出在连接后,被释放,会尝试往内核地址写1,导致Write Acess Violation,引起远程拒绝服务。

问题代码位置:

IDA for Common.dll (数字签名时间: 2013年2月20日)

漏洞证明:

根据说明,懂的人很容易写出远程拒绝服务的EXP,攻击条件,知道对方IP, QQ号码,开个共享文件夹即可

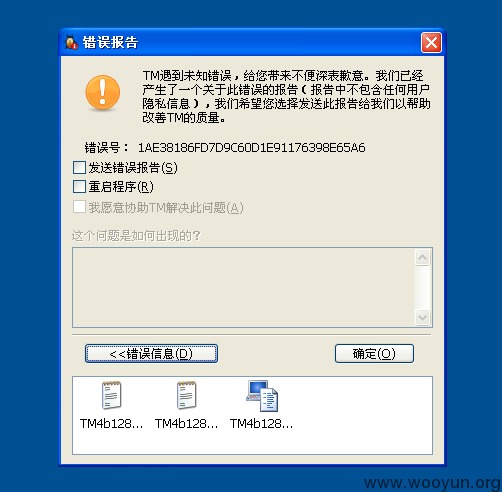

crash info

TM2013在启动登陆后,其Common.dll默块会创建命名管道 QQ_QQ号码_pipe的命名管道,可以远程打开,问题出在打开关闭后,调用DisconnectNamedPipe,判断返回值后,会跳转一分支,会尝试往非法的内核地址写1,导致Write Acess Violation,引起远程拒绝服务。

利用场景:

知道对方IP和QQ号码,对方开放文件共享即可,通过远程连接被攻击者的命名管道,然后断开命名管道的连接即可触发问题,使对方的QQ瞬间crash掉,安全软件、防火墙均无法防护,非常稳定。

直接打开命名管道,然后sleep几秒ExitProcess即可。很好写。

修复方案:

。

版权声明:转载请注明来源 nine8@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2013-06-05 14:12

厂商回复:

感谢反馈,已经在修复中……

最新状态:

暂无