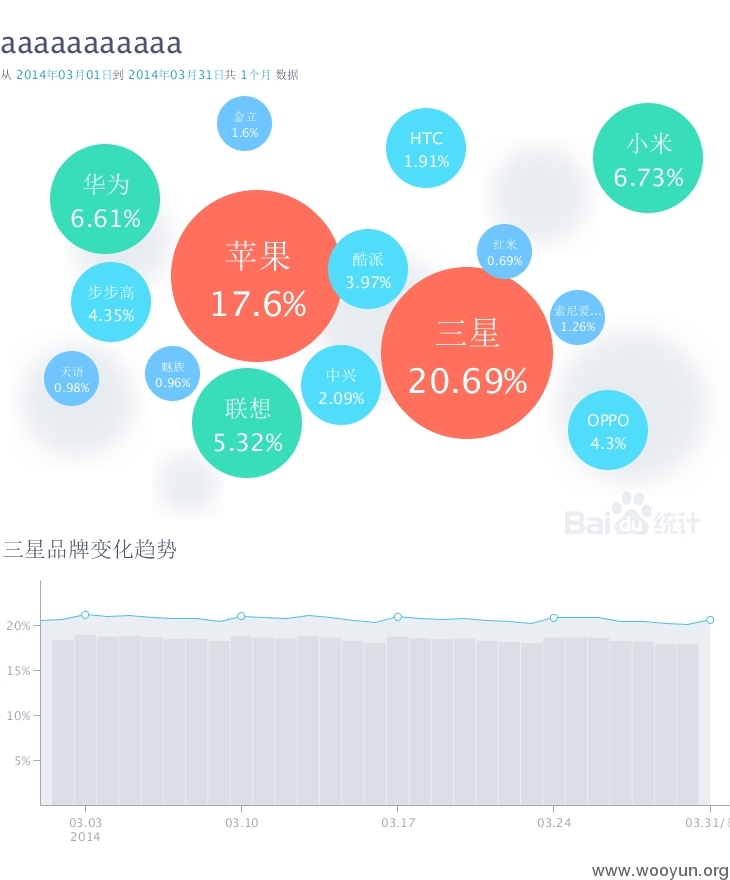

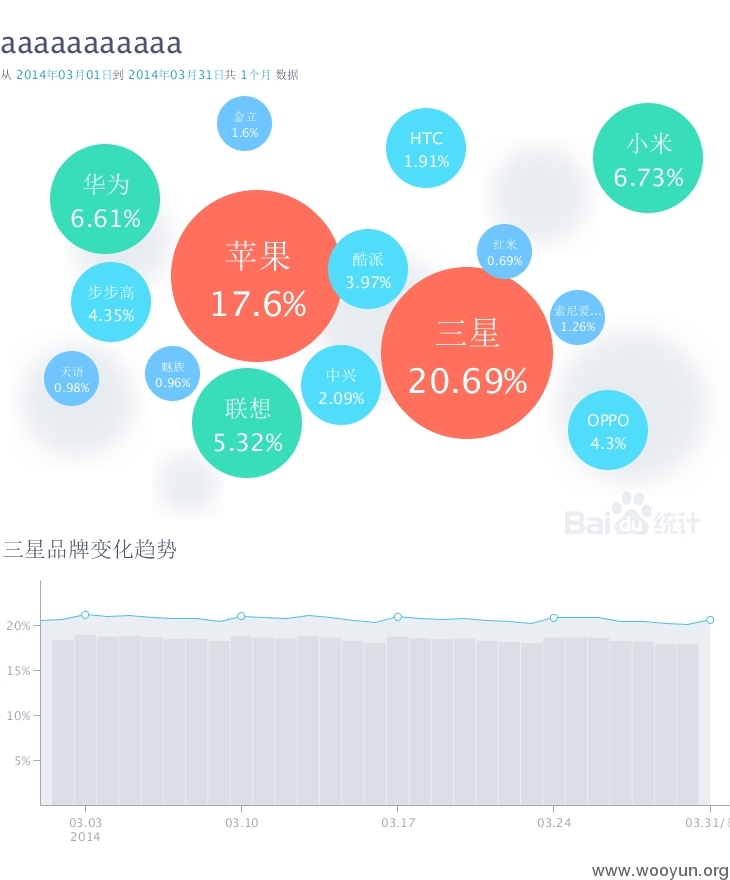

1. 站点是:http://tongji.baidu.com/data/mobile/brand,找到最下面,有一个下载图片的功能,点击【下载图片】并抓包,可以得到以下请求。

2. 可以看出该页面功能是,将用户输入的svg转换为对应的JPG图片。

3. 因为svg本身是基于xml,那么这里会不会存在xxe漏洞呢?

4. 先保守的试试是否支持 xml entity

通过以下地址

http://tongji.baidu.com/data/download/?st=1393603200000&et=1396195200000&reportId=300&format=jpg&img=【save操作得到的文件名】&type=download

下载图片,得到:

可以看到,xml entity 没问题。

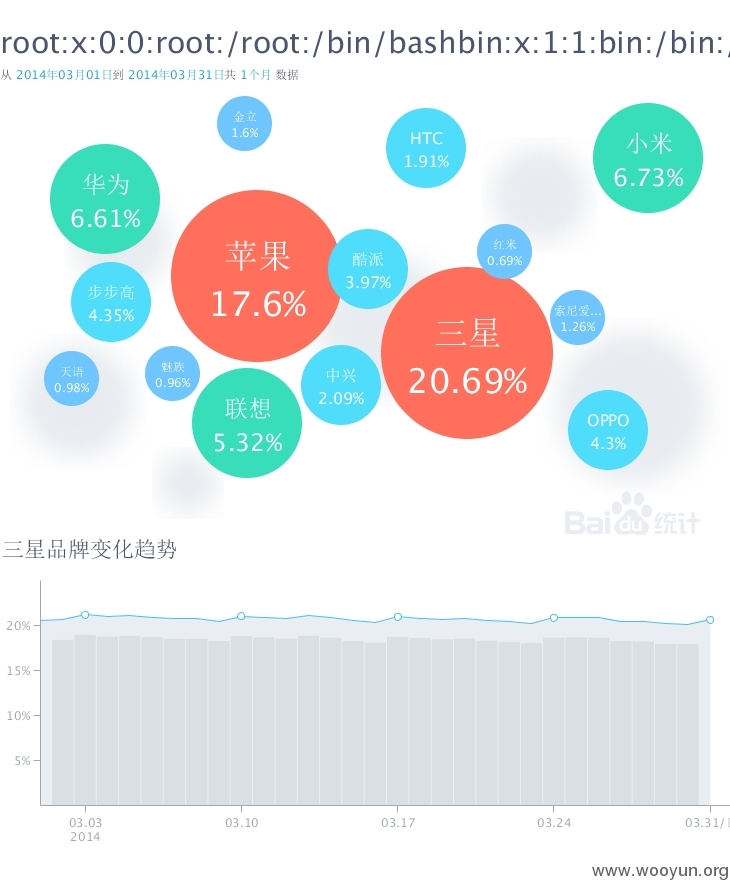

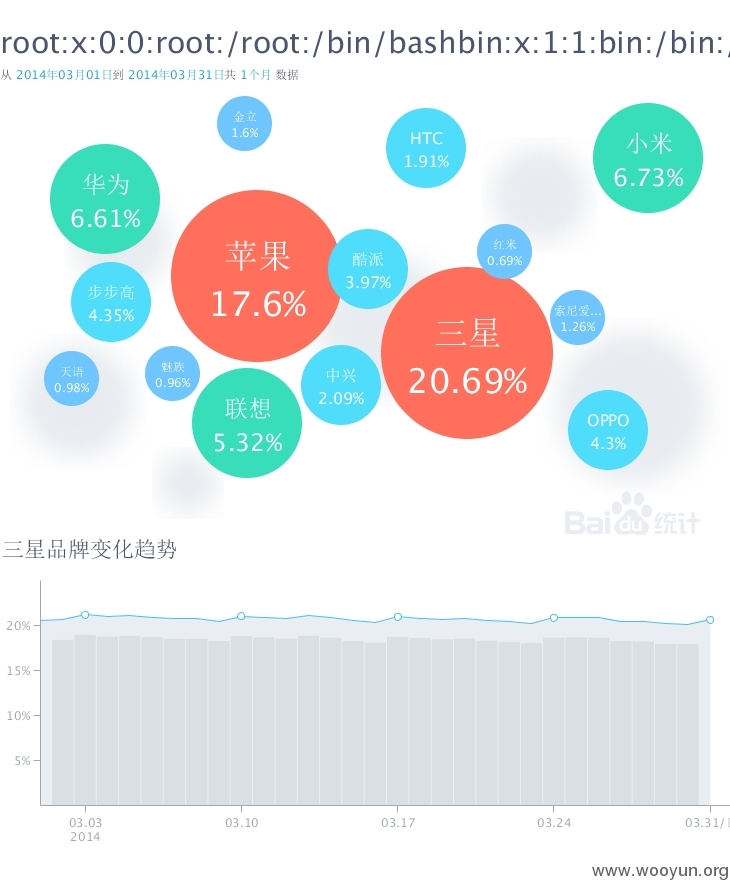

5. 然后,我们试试external entity

恩,发现也是可以的,如下图:

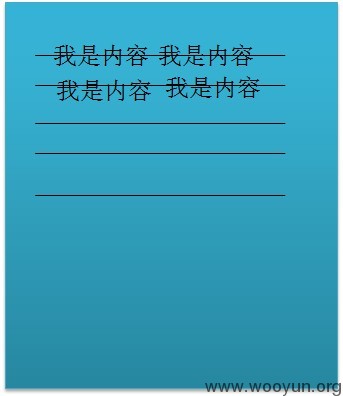

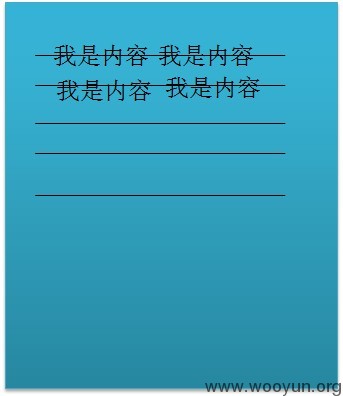

6. 但是有一个比较恶心的问题,就是图片上显示不全。。。svg本身的text也不支持自动换行。怎么办呢?

这里我结合了 textPath 标签,自己来给图片画上很多条路径,然后让文本跟随这些路径,这样就可以自动换行了~~,像下面这样的:

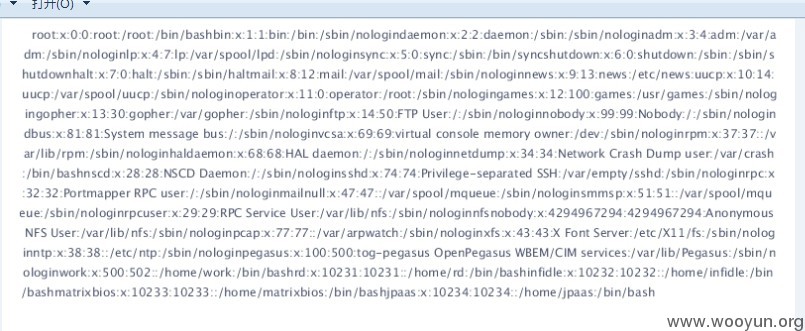

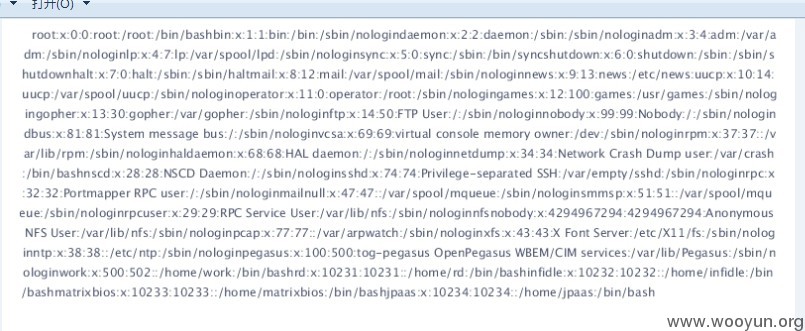

7. 看看实际获取文件内容的效果,还不错吧~

当然,我们也可以用ocr将文字从图片上自动识别出来。试了试pdf自带的,效果有点渣。